La vache libre : MCrypt – Un outil en ligne de commande facile à utiliser, pour chiffrer vos fichiers sous GNU/Linux

lundi 19 janvier 2015 à 20:25

Il y a de quoi devenir un peu parano ces derniers temps et peut-être que vous ressentez désormais le besoin de chiffrer vos fichiers sensibles, afin de les protéger des regards indiscrets. Si vous cherchez des alternatives intéressantes sous GNU/Linux et que la ligne de commande ne vous fait pas peur (il n’y a pas de quoi pour l’outil dont nous allons parler), MCrypt est un application vraiment sympa qui va sans doute vous plaire. Celle-ci va vous permettre de chiffrer facilement vos fichiers à l’aide de votre terminal, sans avoir besoin d’être un gourou de la ligne de commande. MCrypt est capable de prendre en charge un grand nombre d’algorithmes (BLOWFISH, TWOFISH, DES, TripleDES, 3-WAY, SAFER-sk64, SAFER-sk128, SAFER+, OKI97, GOST, RC2, RC6, MARS, IDEA, RIJNDAEL-128, RIJNDAEL-192, SERPENT, RIJNDAEL-256, CAST-128 / CAST5, CAST-256, ARCFOUR, ENIGMA, PANAMA, XTEA, WAKE etc) et dispose d’un certain nombre d’options intéressantes comme la possibilité de compresser les fichiers volumineux après le chiffrement. Si ça vous tente nous allons voir vite fait comment ça marche.

Nous allons commencer par la partie installation, qui n’a rien de compliqué dans la mesure où MCrypt est disponible dans les dépôts officiels (ou pas) des principales distributions GNU/Linux.

Entrez ceci si vous tournez sous Debian, Ubuntu et dérivés :

sudo apt-get install mcrypt

ou ceci si vous tournez sur Arch Linux, Manjaro et dérivés :

yaourt -S mcrypt

Maintenant que vous avez installé MCrypt, voici un exemple d’utilisation.

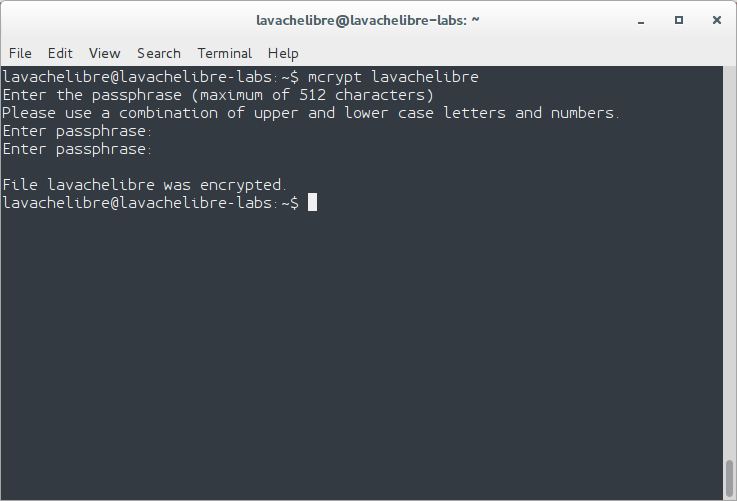

Si nous prenons le cas d’un fichier nommé lavachelibre par exemple, la première chose à faire est de se rendre dans le répertoire où il se trouve avec le terminal, avant d’entrer la commande suivante :

mcrypt lavachelibre

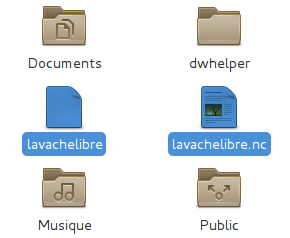

Il vous sera demandé ensuite d’entrer votre paraphrase à deux reprise, à la suite de quoi votre fichier chiffré apparaîtra dans votre /home, affublé d’une extension .nc.

Vous pouvez adapter votre commande et indiquer l’algorithme de votre choix de la manière suivante :

mcrypt -a blowfish lavachelibre

et si vous souhaitez compresser le fichier au passage, utilisez l’argument -z pour utiliser gzip, ou -p pour utiliser bzip2 :

mcrypt -z lavachelibre

Enfin pour déchiffrer votre fichier, il vous suffit d’utiliser l’option -d et d’indiquer votre paraphrase :

mcrypt -d lavachelibre

Pour prendre connaissance des autres options utilisez simplement l’argument --help.

Comme vous pouvez le voir il n’y a pas grand-chose de plus à dire, si ce n’est que c’est ultra simple et que cela peut rendre bien des services. À vous de jouer maintenant…

Amusez-vous bien

via lamiradadelreplicante.com et lffl.org

Original post of La vache libre.Votez pour ce billet sur Planet Libre.

Articles similaires

- La vache libre : Jhead – Un outil en ligne de commande pour modifier ou supprimer les données EXIF de vos fichiers JPEG, TIFF, WAVE etc … (19/07/2014)

- La vache libre : FDupes – Un outil en ligne de commande sympa, pour détecter les doublons sur vos supports de stockages (29/05/2014)

- La vache libre : Steghide – Un outil de stéganographie en ligne de commande (top) (13/08/2014)

- La vache libre : Pms-youtube – Un nouvel outil en ligne de commande pour Youtube absolument indispensable (07/02/2014)

- La vache libre : Sub3dtool – Convertissez vos fichiers de sous-titres traditionnels au format SSA / ASS (3D), en ligne de commande (16/07/2014)

L’été dernier, nous avons relayé

L’été dernier, nous avons relayé