PostBlue : Liste d'applications pour Android

lundi 12 mai 2014 à 16:00Parce qu'il n'y a pas de raison que les gusses de chez Google et leurs clients auxquels ils vendent mes données soient les seuls à savoir tout ce que j'ai pu installer sur mon téléphone pseudo-intelligent : voici ma sélection d'applications pour Android.

F-Droid

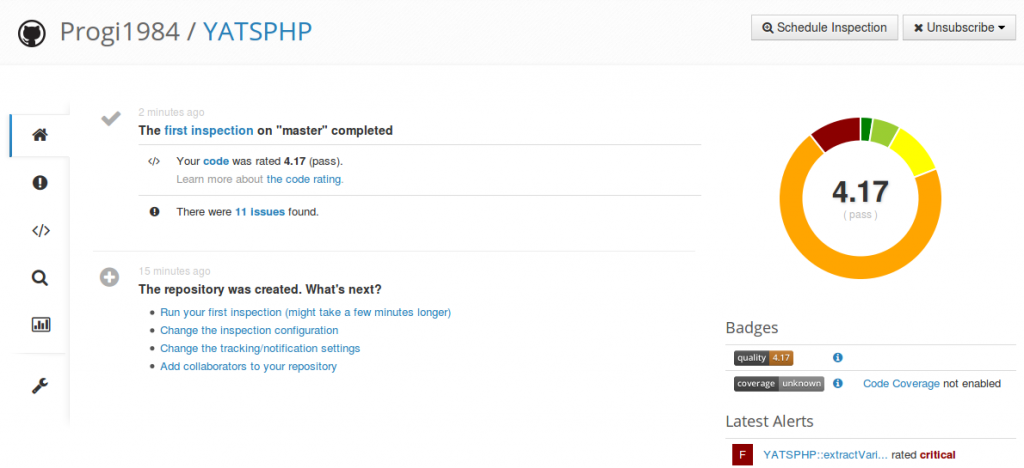

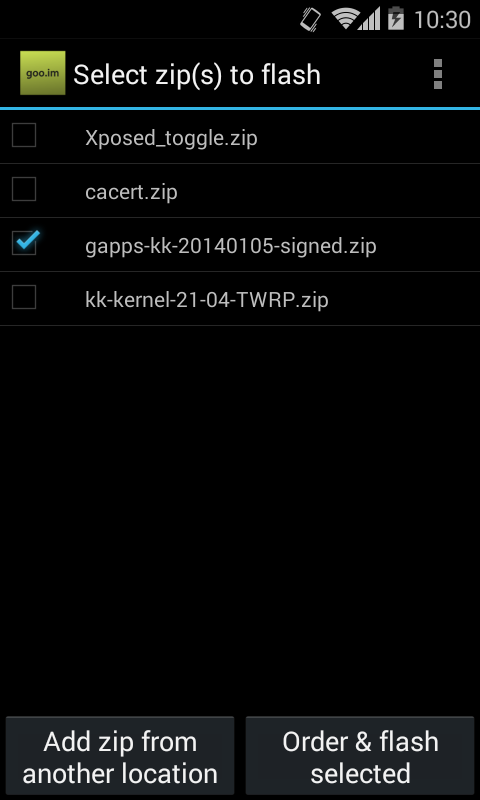

D'abord, il faut installer F-Droid, le répertoire d'applications certifiées opensource.

Pour l'installer, télécharger l'APK. Comme ce n'est pas une application installée par la logithèque Google Play, il faut autoriser l'installation d'applications issues de sources inconnues, dans les Paramètes de Sécurité.

Une fois l'application lancée, ne reste plus qu'à installer les applications qui vous font de l'œil.

N.B. Autoriser l'installation d'applications issues de sources inconnues peut être vu (à raison) comme un manque de sécurité entourrant F-Droid. Même si je n'ai pas essayé la chose, il serait possible de contourner le problème : installer F-Droid comme application système (/system/app mover semble indiqué pour cela).

Jeux

- 2048, un port hors ligne et libre du jeu de Gabriele Cirulli par ailleurs disponible également sur Google Play ou sur GitHub. Je suis consterné par le pullulement de reprises sous licence privative de ce jeux dans Google Play.

- Frozen Bubble, faut-il encore le présenter ?

- Shift, un petit jeu de puzzle très moche mais très bien qui est le remake d'un jeu sous Windows Mobile (lequel ? le développeur ne le mentionne pas)

- Liquid Wars OS, un autre jeu très moche qui est le port de l'ancestral Liquid War (Such game, much fun.)

- Vector Pinball, un jeu de flipper aux graphismes simplistes mais à la finition léchée

Messagerie

- Le très complet K9-Mail, un courrielleur qui, lié à APG, autorise la signature, le chiffrement et le déchiffrement des échanges

Envoyé depuis mon téléphone produit par l'exploitation du prolétariat chinois, pour le compte d'une corporation multinationale faisant de l'évasion fiscale. Excusez la brièveté.

- APG, gérant le chiffrement et les clefs de signature

- Twidere, un client Twitter compatible avec mon instance GNU social. Pour l'utiliser avec un compte Twitter et profiter de l'onglet Activité, changez de clés.

- Atomic, un client IRC basé sur Yaaic

- ChatSecure via le répertoire du Guarian Project

Utilitaires

- Firefox, bien évidemment !

- Authenticator, la version opensource de Google Authenticator.

DISCLAIMER: This open source project allows you to download the code that powered version 2.21 of the application. Subsequent versions contain Google-specific workflows that are not part of the project.

- Barcode Scanner, afin de pouvoir scanner les QR codes des comptes à ajouter dans Authenticator

- Calendar Widget, un widget de calendrier épuré

- DAVdroid comme alternative à Caldav-Sync et CardDav-Sync pour ceux qui ne veulent pas installer les Google Apps (voir plus bas) ni payer pour ces applications qui pendant longtemps étaient les seules de qualité disponibles

- ownCloud

- Transdroid, me permettant de gérer à distance mes téléchargements par torrent, intégrant également une recherche de torrents avec le plugin Torrent Search

- AdAway, un bloqueur de publicité complet fonctionnant à la fois dans un navigateur ou dans une application. Effet secondaire : certains mode de paiement par l'affichage de quelques secondes de publicité ne fonctionnent plus (ce qui est normal).

- STweaks, une application très simple me permettant de configurer finement quelques éléments du système : activer KSM, la barre de navigation (la touche retour de mon Galaxy S2 est foutue), ...

GPS

- OsmAnd~, une application de cartes en ligne ou hors-ligne basée sur OpenStreetMap

- MozStumbler pour participer au Mozilla Location Service (voir l'article sur Écrans)

Inutiles

- Holo Counter

- Instant Sound Effects

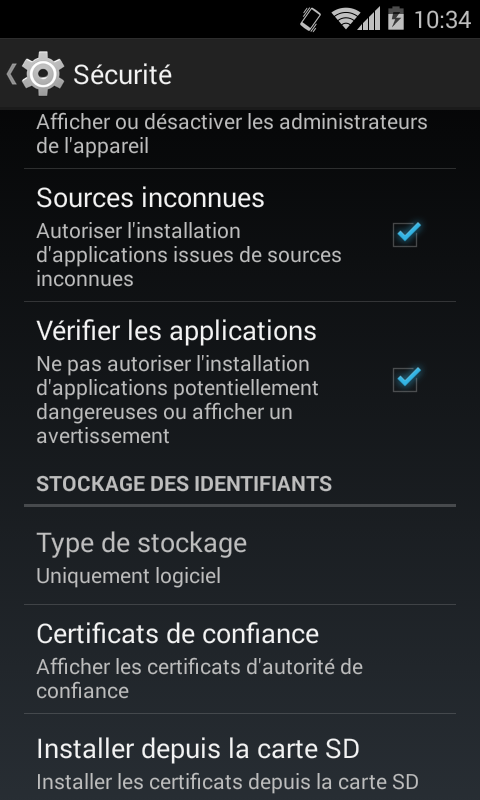

- ChanExplorer, le meilleur client mobile pour 4chan ! Malheureusement, l'application n'a pas encore été mise à jour pour refléter les changements du site, ce qui la rend difficilement utilisable ou du moins inesthétique. Je la garde pour la réutiliser quand elle sera mise à jour, entretemps je zone sur Imgur.

- MyHackerspace

Google Play

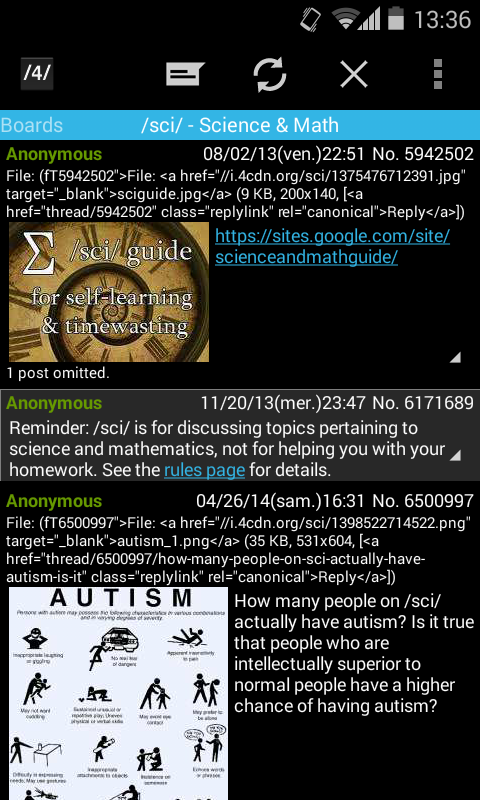

Si comme moi vous avez une ROM non-officielle (OmniROM dans mon cas), il vous faudra installer les applications propriétaires de Google (Google Apps, ou GApps) pour installer les applications qui suivent.

La documentation de CyanogenMod fait autorité en la matière, rendez-vous à la bonne page adresse, déterminez la version des GApps dont vous avez besoin en fonction de votre version d'Android, téléchargez l'archive comme bon vous semble, puis installez-la depuis le Recovery. Ledit paquet est minimal et n'installe que très peu d'applications made in Google.

Pour maintenir lesdites GApps à jour, installez GooManager, disponible sur Google Play.

Si vous utilisez OmniROM comme moi : dans les paramètres de l'application, changez le chemin de téléchargement par défaut pour /storage/sdcard0/OpenDelta/FlashAfterUpdate, l'archive sera réinstallée après chaque mise à jour, évitant ainsi de malencontrueuses disparitions.

Jeux

- BADLAND, jeu de plateforme à la fois beau et prenant

- Dead Ahead, jeu d'arcade assez répétitif où vous devez écraser des plâtrées de zombie avec votre scooter

- Dodge Beat, jeu musical au design minimaliste (le retour du 8bit) auquel il est déconseillé de jouer pour déstresser (effet inverse)

- Groundskeeper, une petite merveille de simplicité dans le plus pur style 8bit, je recommande chaudement

- Into the Dead, simple : COUREZ POUR SURVIVRE !

- Les Jeux Chiants, compilation de mini-jeux très bien décrits par le titre

- Pixel Dungeon, un dungeon crawl du plus bel effet

![]()

- Lazors, jeu de puzzle très beau, à la difficulté progressive et dosée, très bien pensé (pas de publicité, possibilité de redémarrer sa partie, indices)

- Real Racing 3, jeu très gourmand de grosses voitures qui font Vroom !, utile pour se vider le neurone

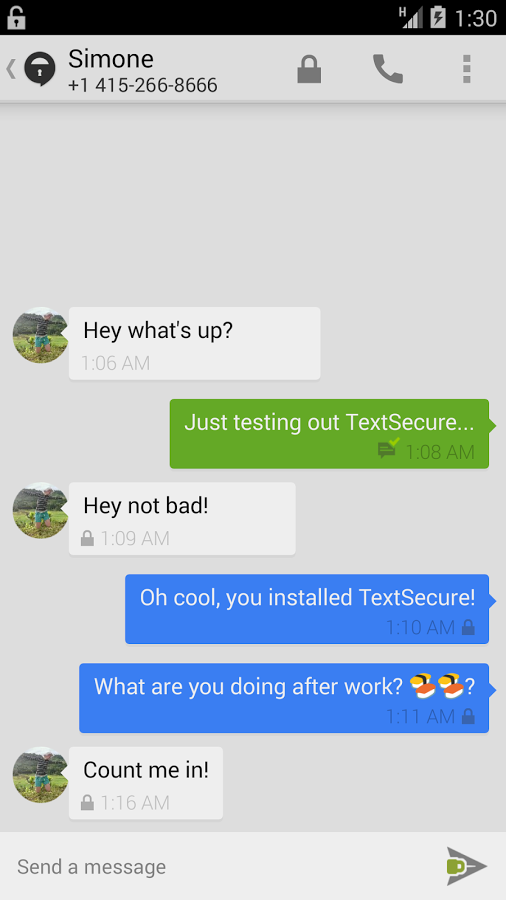

Messagerie

- TextSecure, une application de messagerie sécurisée

Utilitaires

- OmniROM Changelog

- Greenify, une application mettant automatiquement en hibernation les applications en tâche de fond dont vous n'avez pas l'utilité. Dispose d'un module Xposed (voir plus loin) pour des options expérimentales.

- SD-Maid, un outil de nettoyage puissant et fonctionnel

- Helium pour enregistrer, synchroniser et restaurer le contenu et les préférences de mes applications

- Pry-Fi

- SuperSU

- GPS Status & Toolbox, la boîte à outils pour GPS lancée directement depuis OsmAnd~ (voir plus haut)

Inutiles

- Imgur, l'application mobile officielle qui est quand même un peu une blague (lente, mais lente)

- Hashnote, un carnet de note intégrant hashtags et mentions; très pratique pour des serial noteurs tels que moi

Hors répertoires

- Xposed Framework afin d'utiliser les fonctions avancées de Greenify. Le framework se désactive à chaque mise à jour du système, voir ci-bas pour une archive le réactivant automatiquement.

- Mediagoblin compilé pour être utilisable avec ma propre instance GNU MediaGoblin

FlashAfterUpdate zips

- l'archive

gapps-kkpour installer les Google Apps (voir plus haut pour une description de GApps), trouvée sur Goo.im - une archive pour installer automatiquement les certificats CaCert.org comme vu ici

- Xposed Toggle trouvé sur xda-developpers afin d'activer Xposed immédiatement après chaque mise à jour (voir plus haut pour une description de Xposed)

- un kernel pour les ROMs AOSP avec un support de STweaks ou Synapse trouvé sur xda-developers (voir plus haut pour une description de STweaks)

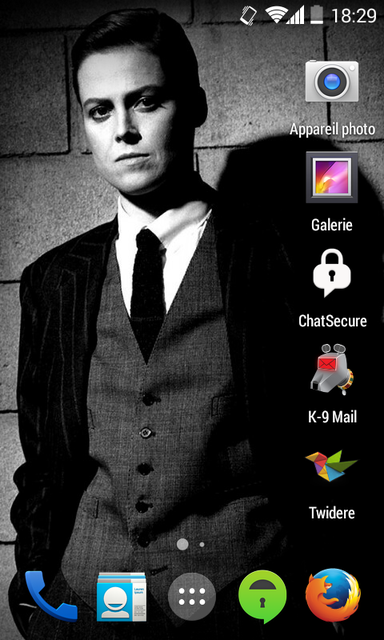

À quoi ça ressemble

Original post of PostBlue.Votez pour ce billet sur Planet Libre.