Génération Linux : Chiffrer un disque dur externe ou une clé USB avec Truecrypt

dimanche 21 avril 2013 à 10:47J'en avais parlé dans mon précédent article, j'ai un projet que je suis en train de concrétiser : externaliser les sauvegardes de mon serveur personnel. Pour cela, j'ai choisi d'utiliser un disque dur externe que je vais brancher sur un Raspberry Pi chez mes beaux-parents. Je ferai un(des) article(s) pour expliquer tout ce mécanisme. Pour l'instant (en attendant de recevoir ma commande de Raspberry Pi), j'ai commencé par chiffrer mon disque dur externe (que je brancherai ensuite sur le Raspberry Pi). Voici comment j'ai fait :

Introduction

Comme je l'avais dit dans mon article précédent, je suis un vrai débutant en matière de chiffrement de données. C'est un domaine dans lequel je souhaitais progresser depuis assez longtemps. C'est désormais chose faite. Bon, je suis loin de tout savoir mais j'ai quand même appris quelques techniques que je souhaitais partager avec vous. Si vous êtes complètement débutant dans le domaine, cet article est fait pour vous.

Un volume / un conteneur

Truecrypt est le logiciel qui va nous permettre de chiffrer nos données. Il permet de chiffrer des données de deux manières différentes :

- soit créer un conteneur, c'est à dire une sorte de répertoire chiffré. Ce répertoire a une taille fixe et est représenté sous la forme d'un seul fichier. Si je décide d'avoir un volume de 5Go, Truecrypt va créer un gros fichier de 5Go dans lequel seront stockées nos données chiffrées ;

- soit chiffrer l'intégralité d'un disque dur ou d'une clé USB. C'est ce que je vais mettre en place ici.

Cet article liste les avantages et les inconvénients de chaque méthode.

GUI / CLI

Il y a deux façons d'utiliser Truecrypt : en ligne de commandes ou via une interface graphique. Sachez que vous pouvez chiffrer votre disque dur sur une machine et l'utiliser sur une autre. L'essentiel étant de posséder le logiciel Truecrypt (qui est multi-plateforme) sur chaque machine où vous voulez chiffrer/déchiffrer vos données. Pour cette raison, j'ai "initialisé" (chiffré) mon disque dur sur mon poste de travail (sous Ubuntu), en utilisant l'interface graphique (c'est cette méthode que je vais illustrer ici). J'utiliserai la ligne de commande sur mon Raspberry Pi afin de monter mon disque dur et y copier mes données (ce qui fera l'objet d'un autre article).

Installation de Truecrypt

Pour installer Truecrypt sur une machine GNU/Linux, vous devez télécharger l'archive sur la page de téléchargement du site officiel. J'ai choisi le package Standard pour mon poste de travail (pour bénéficier du GUI). Une fois téléchargé, vous devez extraire puis exécuter l'installeur grâce à ces commandes :

tar zxf truecrypt-7.1a-linux-x86.tar.gz

./truecrypt-7.1a-setup-x86

Dans la fenêtre qui apparaît, cliquez sur Install Truecrypt et acceptez les conditions d'utilisation. Une fenêtre vous indiquera ensuite comment désinstaller Truecrypt si besoin. Validez, entrez votre mot de passe de session et c'est terminé.

Chiffrer le disque dur

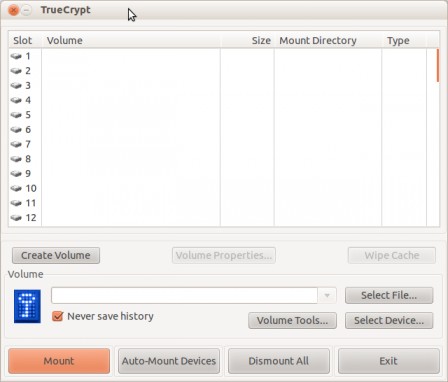

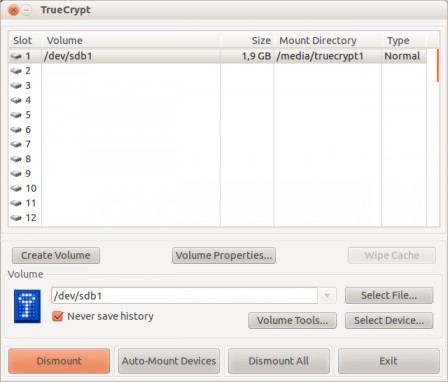

Nous allons désormais chiffrer notre disque dur. Pour cela, commencez par brancher, sur votre ordinateur, le périphérique que vous souhaitez chiffrer. Lancez ensuite Truecrypt. Vous arrivez sur cette fenêtre :

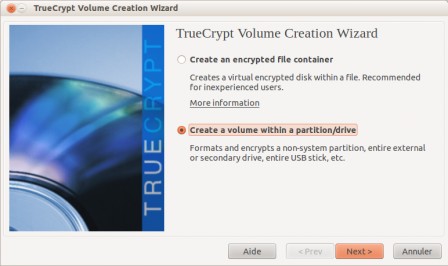

Cliquez sur Create Volume puis choisissez Create a volume within a partition/drive (c'est ici que vous pourriez choisir de créer un conteneur plutôt que de chiffrer un disque entier) :

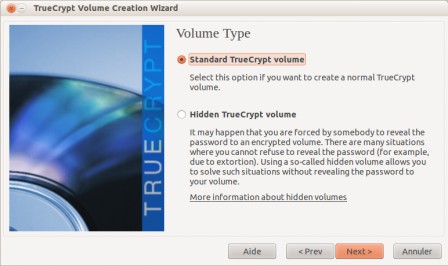

Vous devez ensuite choisir entre un chiffrage standard ou un chiffrage caché. Le chiffrage caché permet, au cas où vous soyez obligé de donner votre mot de passe, de n'afficher qu'une partie du contenu, l'agresseur ne pouvant pas savoir qu'il y a encore une autre partie. Moi je choisi le chiffrage standard, je vous conseille de faire de même, sauf cas exceptionnel :) :

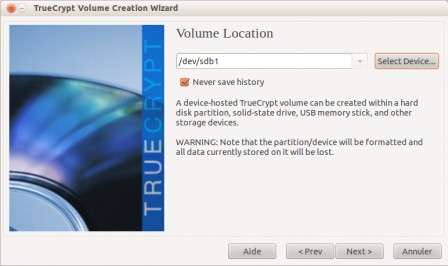

La fenêtre suivante va vous servir à choisir le disque à chiffrer. Vous pouvez le sélectionner en cliquant sur Select Device. Si votre périphérique comporte une (ou des) partition(s), vous devez choisir une partition à chiffrer. Si le périphérique ne comporte aucune partition, vous pouvez choisir le périphérique entier. Dans mon cas, j'ai une partition sur mon disque dur (/dev/sdb1), je choisi donc de chiffrer celle-ci :

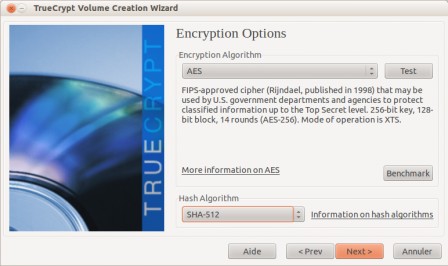

Cliquez ensuite sur Next et entrez votre mot de passe de session. Après un avertissement concernant la perte des données existantes sur votre disque, vous allez pouvoir choisir la méthode de chiffrement de votre périphérique. J'ai vu ici et là que le plus utilisé était le AES avec le hash SHA. C'est ce que je vais choisir :

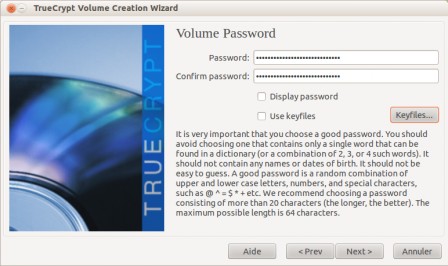

Vient ensuite le moment de choisir le mot de passe de votre volume. Ce mot de passe sera nécessaire pour l'ouvrir et y copier vos données. Truecrypt recommande de choisir un mot de passe avec au moins 20 caractères. Il y a également la possibilité d'ajouter un keyfile. Il s'agit d'un fichier (peut importe lequel, un txt, mp3, etc.) qui servira de clé supplémentaire à votre volume. Cela signifie que si vous perdez ce fichier (et/ou votre mot de passe), vous ne pourrez plus ouvrir votre volume. Vous pouvez choisir d'utiliser un mot de passe et/ou un keyfile. Dans mon cas, je n'utiliserai qu'un mot de passe :

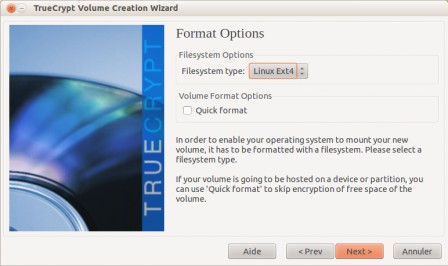

Ensuite, il reste à choisir le système de fichiers de votre volume (vous avez le choix entre FAT et ext[2|3|4]). Par sécurité, ne sélectionnez pas Quickformat (sinon l'intégralité de votre volume ne sera pas chiffré) :

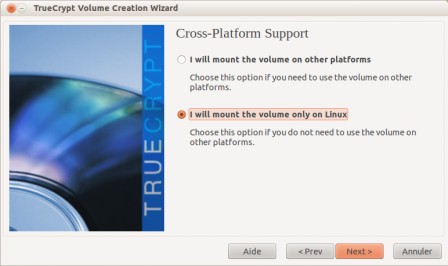

Choisissez si vous souhaitez monter ce volume uniquement sur un système Linux ou bien également sur d'autres plateformes :

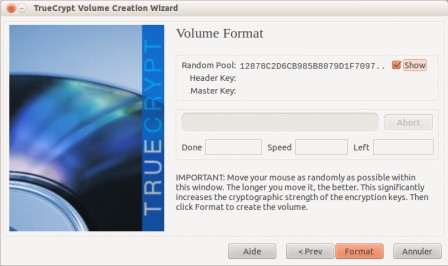

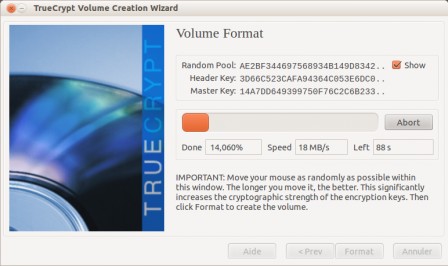

La clé de cryptage est ensuite générée, vous pouvez "aider le processus" en déplaçant votre curseur sur la fenêtre. Plus longtemps vous le faites, mieux c'est. Au bout d'un certain temps quand en avez marre, cliquez sur Format :

Votre volume est en train d'être formaté/chiffré. Vous pouvez suivre l'évolution de l'opération grâce à la barre de progression :

Une fois la barre remplie, c'est fait, votre volume est chiffré :

Conclusion

Cet article s'arrête là, un prochain sera consacré au montage de ce disque dur (en ligne de commandes) sur mon serveur. Ceci dit, pour ne pas vous laisser comme ça, je vous explique rapidement comment se servir de ce disque sur votre poste de travail (avec l'interface graphique).

Désormais, quand vous branchez votre disque chiffré, il n'est plus monté automatiquement par votre OS. Vous devez lancer Truecrypt puis choisir un point de montage dans la liste (64 slots sont disponibles). Cliquez ensuite sur Select Device et choisissez votre disque. Cliquez sur Mount puis renseignez votre mot de passe et/ou votre keyfile (puis votre mot de passe de session). Le volume sera monté dans le répertoire /media/truecryptN (N étant le numéro du slot choisi au dessus).

J'espère que cet article vous a plu. Comme d'habitude, si vous avez des questions ou des remarques, n'hésitez pas :)

Original post of Génération Linux.Votez pour ce billet sur Planet Libre.

Articles similaires

- David Mercereau : [rkhunter] Warning The file properties have changed (09/01/2013)

- Génération Linux : Installation d'un serveur Sparkleshare sur Debian et d'un client Sparkleshare sur Ubuntu (20/03/2013)

- TheGlu : Apachetop, ou comment observer la vie trépidante de son serveur apache en direct. (11/01/2008)

- Génération Linux : Auto-hébergement : Mon experience, mes problèmes, mes idées (31/03/2011)

- Génération Linux : Auto-hébergment : mon système de sauvegarde (19/06/2011)