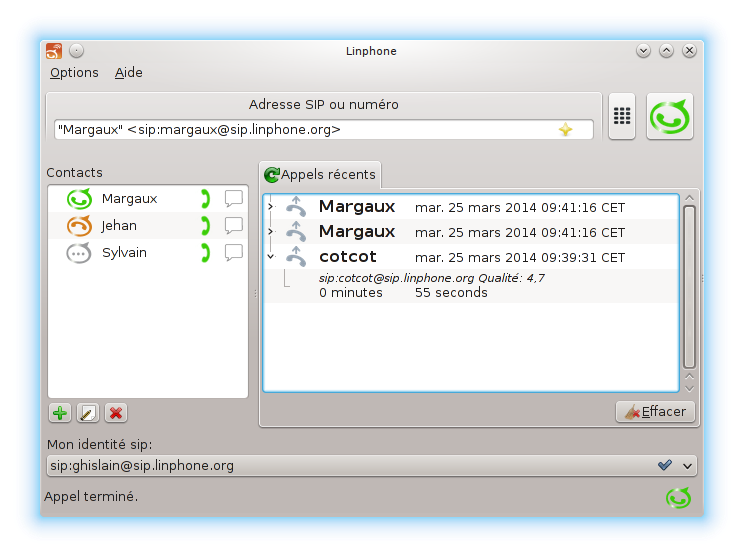

Ehvince : Linphone, alternative à Skype (toutes plateformes)

vendredi 18 avril 2014 à 18:58Linphone est un logiciel (libre, évidemment) de téléphonie sur internet (en anglais, on dit Voice over Ip, soit VoIP). Il fonctionne sur Linux, Windows, MacOSX, sur ordiphones (iPhone, Android, BlackBerry), et il permet de:

- passer des appels audios: entre des ordinateurs, depuis un ordinateur vers un vrai téléphone fixe ou mobile, ou bien à partir d’une ligne fixe.

- passer des appels vidéos (et visio-conférences),

- discuter par messagerie instantanée,

- enregistrer les appels audios,

- crypter les communications,

- et d’autres choses encore.

Les communications fonctionnent par peer-to-peer donc les informations ne circulent à travers aucun serveur centralisé (à l’inverse de Skype).

C’est donc une très belle alternative à Skype, au même titre que Jitsi ou Ekiga. D’ailleurs, ces trois logiciels utilisent la même façon de parler (ils utilisent le protocole SIP), ce qui les rend donc compatibles entre eux. Mais pas avec Skype.

Table des matières

1.1 Quelques mots sur Skype

En effet, Skype utilise son propre protocole de communication. Il n’est pas un logiciel libre. Ses sources ne sont pas disponibles, donc encore moins modifiables et distribuables librement.

Par conséquent personne à part l’entreprise propriétaire ne sait comment «parler avec Skype» ni ne peut savoir ce que fait véritableent le logiciel lorsque vous l’utilisez. Personne ne le savait jusqu’à ce que des hackers informatique l’étudient. Ils l’ont isolé dans une boîte et ont observé toutes les communications qui y entraient et sortaient. Ils ont ainsi pu observer que lorsque l’on démarre Skype, celui-ci va fouiller dans les informations privées du navigateur firefox (marques pages, noms d’utilisateurs, mots de passe, etc) et en envoie certaines à Microsoft.

Rappellons-nous également ce qu’Edward Snowden a mis on ne peut mieux en lumière, que les grosses sociétés des NTIC (Google, Microsoft, Facebook, Yahoo, Apple etc) offraient l’accès à leurs bases de données à la NSA ainsi que des moyens techniques leur facilitant une intrusion à distance (portes dérobées).

Même si «on n’a rien à se reprocher», on devrait se sentir concernés. Car cela a des conséquences très concrètes pour vous, pour nous. Nous ne voulons pas utiliser des téléphones qui nous écoutent les écouter, des livres qui nous observent les lire, bref des outils informatiques qui nous espionnent au quotidien.

1.2 Installation

Sous Debian/Mint/Ubuntu linux, Linphone est disponible dans le gestionnaire de logiciels. En ligne de commandes c’est facile:

sudo apt-get install linphone

Pour Windows, la page de téléchargement est ici:

https://www.linphone.org/eng/download/packages/linphone-3.7.0.html

Pour d’autres plateformes: https://www.linphone.org/eng/download/packages/

1.3 Usage

Donc, comment ça marche ? Il suffit de se créer une adresse SIP (par exemple ici) et de la rentrer dans le logiciel, puis d’appeller votre correspondant sur la sienne.

1.4 Support commercial

Linphone est développé par la société Belledonne-Communications qui propose des services commerciaux autour de ce logiciel. Le service est un des modèles économiques autour des logiciels libres.

1.5 Comparaison avec Jitsi et Ekiga

Nous ne pouvons pas vous le dire pour le moment car nous manquons de possibilités de tests ! (et vous ?) mais d’après des avis lus sur le site linux-fr, celui-là serait le meilleur.

À vous de convaincre votre prochain interlocuteur de tenter l’expérience !

Et si vous aimez les nouveautés, alors vous devriez surveiller de près le projet Tox.

Quelques liens:

- page officielle

- Foire Aux Questions

- documentation Ubuntu

- documentation visioconférence Ubuntu

- utiliser son compte SIP Freebox avec Linphone

- et pour un aperçu du travail nécessaire pour transporter de la voix

sur internet: http://fr.wikipedia.org/wiki/Voip#Aspect_logiciel

Classé dans:alternatives à facebook, planet-libre Tagged: alternative, Linphone, logiciel libre, planet-libre, skype

Original post of Ehvince.Votez pour ce billet sur Planet Libre.