Marthym : Vue.js / Spring Boot Maven Project

lundi 17 mai 2021 à 02:00

Original post of Marthym.Votez pour ce billet sur Planet Libre.

source: Planet-Libre

Original post of Marthym.Votez pour ce billet sur Planet Libre.

Pour la 19ème semaine de l'année 2021, voici 10 liens intéressants que vous avez peut-être ratés, relayés par le Journal du hacker, votre source d’informations pour le Logiciel Libre francophone !

Pour ne plus rater aucun article de la communauté francophone, voici :

De plus le site web du Journal du hacker est « adaptatif (responsive) ». N’hésitez pas à le consulter depuis votre smartphone ou votre tablette !

Le Journal du hacker fonctionne de manière collaborative, grâce à la participation de ses membres. Rejoignez-nous pour proposer vos contenus à partager avec la communauté du Logiciel Libre francophone et faire connaître vos projets !

Et vous ? Qu’avez-vous pensé de ces articles ? N’hésitez pas à réagir directement dans les commentaires de l’article sur le Journal du hacker :)

Original post of Journal du hacker.Votez pour ce billet sur Planet Libre.

From time to time you may be requested to add your “hand written” signature to all pages of a document or contract.

But printing / signing / scanning every pages of a possibly long document is obviously not the best option.

👉 convert -list font

Font: Arista-Signature

family: Arista Signature

glyphs: /home/yannick/.local/share/fonts/Arista Signature.ttf

Font: Autograf-PERSONAL-USE-ONLY

family: Autograf PERSONAL USE ONLY

glyphs: /home/yannick/.local/share/fonts/Autograf_PersonalUseOnly.ttf

I’m using convert command from imagemagick software

👉 convert -background transparent -rotate -10 -fill darkblue -font Arista-Signature -size 300x200 -gravity center 'caption:AB' out.pdf

PdfJam tool is used for this purpose

The pdfjam package makes available the

pdfjamshell script that provides a simple interface to much of the functionality of the excellent pdfpages package (by Andreas Matthias) for LaTeXThe

pdfjamscript takes one or more PDF files (and/or JPG/PNG graphics files) as input, and produces one or more PDF files as output. It is useful for joining files together, selecting pages, reducing several source pages onto one output page, etc., etc.

👉 sudo apt-get install texlive-extra-utils

👉 dpkg -L texlive-extra-utils | grep bin | grep jam

/usr/bin/pdfjam

--paper PAPERSPEC (or simply --PAPERSPEC) Specify a LaTeX paper size, for example '--paper a4paper' or simply '--a4paper' for ISO A4 paper. --scale 0.7 (to scale all input pages to 70% size) --offset '1cm 0.5cm' (to offset all pages -- note the quotes!)

👉 pdfjam --paper 'a4paper' --scale 0.2 --offset '7cm -12cm' signature.pdf

We have a page ready to be “merged” with existing pages of the document to sign.

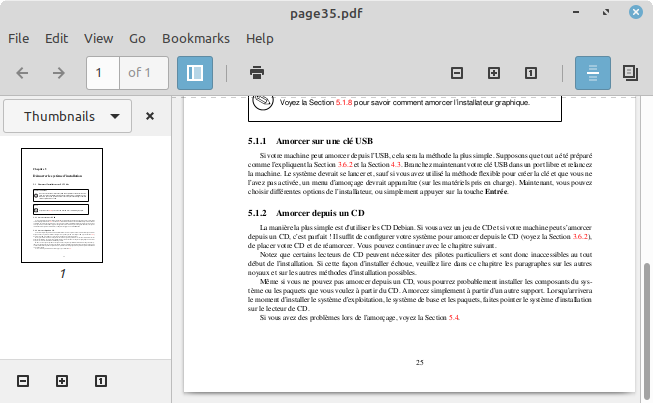

This Debian Pdf will be our example document to add our signature into.

👉 wget https://www.debian.org/releases/stable/i386/install.pdf.fr

👉 file install.pdf.fr

install.pdf.fr: PDF document, version 1.5

👉 mv install.pdf.fr debian.pdf

To “merge” we are using pdftk

pdftk - A handy tool for manipulating PDF

👉 sudo apt install pdftk

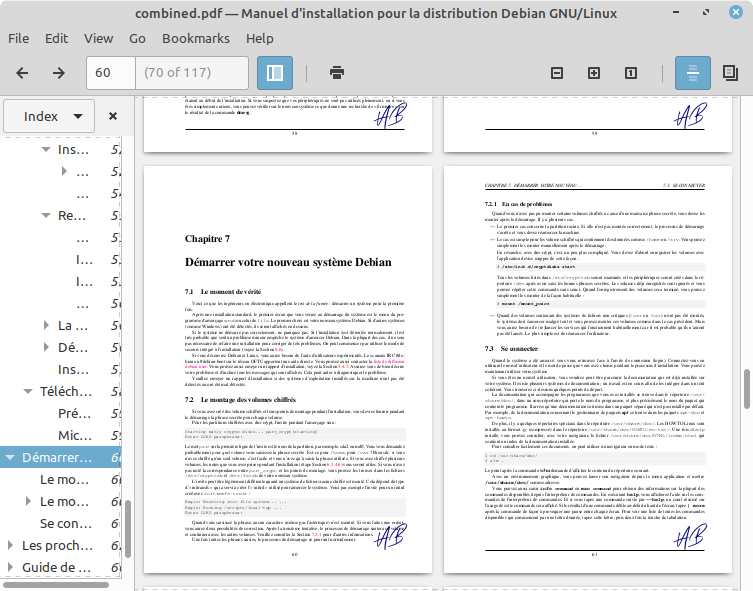

👉 pdftk debian.pdf stamp signature-pdfjam.pdf output combined.pdf

stamp

This behaves just like the background operation except it overlays the stamp PDF page on top of the input PDF document’s pages. This works best if the stamp PDF page has a transparent background.

The signature is added to all pages of the document.

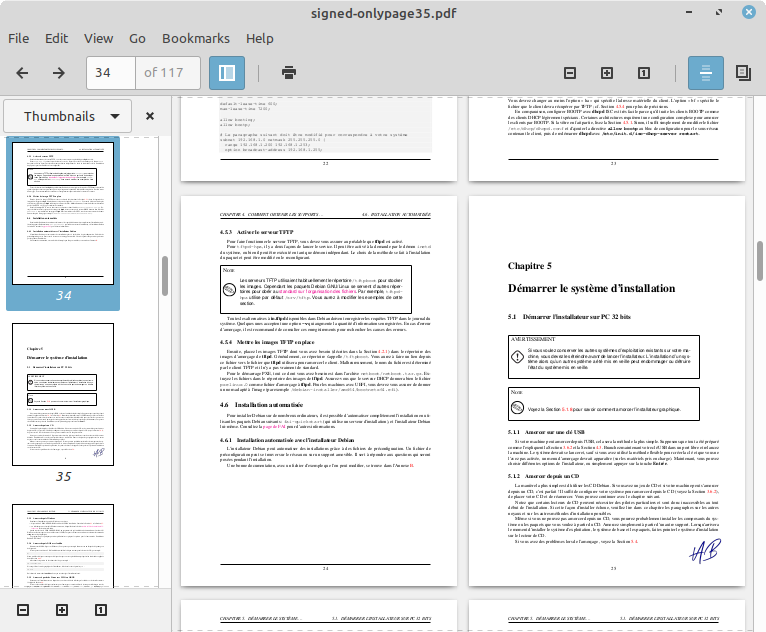

In case only few specific pages needs to have the signature.

👉 pdftk debian.pdf cat 35 output page35.pdf

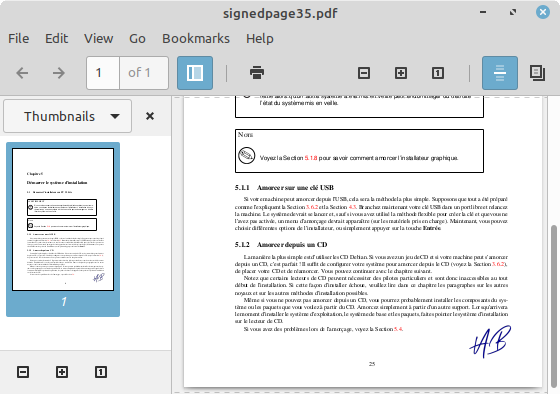

👉 pdftk page35.pdf stamp signature-pdfjam.pdf output signedpage35.pdf

👉 pdftk A=debian.pdf B=signedpage35.pdf cat A1-34 B A36-end output signed-onlypage35.pdf

With the method above, the document will look as clean as it was before, lines can still be selected like into the original document, so recipient will be able to notice it’s not a “real” signature added on a scanned document.

Most people will not care, but in case some recipients care about it, we can add an extra step.

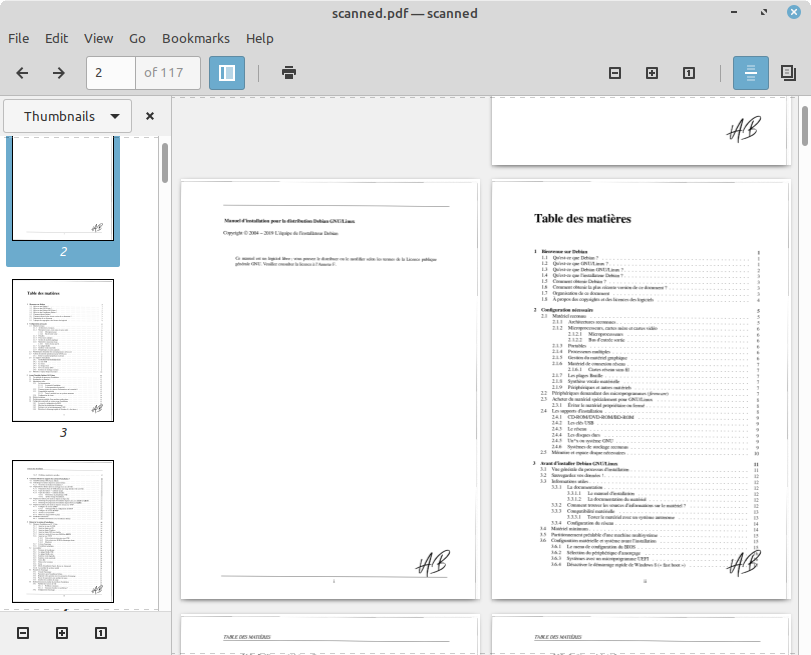

👉 convert -density 130 signedpage35.pdf -rotate 0.33 -attenuate 0.15 +noise Multiplicative -colorspace Gray scanned-page35.pdf

This will make the document “not perfect” with some gray lines on the side and kind blurry like it could be with a scan process.

For large documents this may require to increase memory limit of ImageMagic.

👉 identify -list resource

Resource limits:

Width: 16KP

Height: 16KP

List length: 18.446744EP

Area: 128MP

Memory: 256MiB

Map: 512MiB

Disk: 1GiB

File: 768

Thread: 4

Throttle: 0

Time: unlimited

👉 sudo vi /etc/ImageMagic-6/policy.xml

Original post of Uggy.Votez pour ce billet sur Planet Libre.

Bonjour !

Le magazine Full Circle fête son 14ème anniversaire dans le numéro d'avril 2021, celui que notre équipe vous présente en français aujourd'hui. Comme toujours, il est disponible à la lecture ou au téléchargement sur notre page NUMÉROS ; vous pouvez aussi le récupérer directement en cliquant sur la photo de couverture ci-dessous.

Comme il se doit pour un numéro d'anniversaire, celui-ci est bien riche :

Nous vous en souhaitons bonne lecture ; malgré le déconfinement, soyez prudent et restez en bonne santé !

Bab, scribeur et relecteur, d52fr, traducteur et relecteur, et moi-même, AE, traductrice et relectrice

Original post of Full Circle Magazine FR.Votez pour ce billet sur Planet Libre.

Défini en 2013 par la RFC6844, le CAA est un type d’enregistrement DNS qui permet aux propriétaires de sites de préciser quelles autorités de certification (CA) sont autorisées à émettre des certificats contenant leurs noms de domaine.

Par défaut, chaque autorité de certification publique est autorisée à émettre des certificats pour tout nom de domaine dans le DNS public, à condition qu’elle valide le contrôle de ce nom de domaine.

L’enregistrement CAA offre aux détenteurs de domaines un moyen de réduire ce risque d’une émission de certificat non souhaitée en intégrant une étape de confirmation/refus aux autorités de certification dans leurs processus d’émission de certificat.

L’intérêt d’un tel système prend tout son sens suite à l’essor des certificats générés « à la volée ». Ces types de certificat sont émis sans aucune vérification sur le titulaire du domaine. Il est aisé de demander un certificat pour n’importe quel domaine.

L’enregistrement CAA permet donc au propriétaire d’un nom de domaine de spécifier les autorités de certification qu’il autorise à émettre un certificat.

Notez que l’utilisation de DNSSEC pour authentifier les enregistrements CAA est fortement recommandée mais non requise (RFC 6844, section 4.1). Du point de vue sécurité, vous devez absolument utiliser le DNSSEC pour obtenir une requête/réponse authentique des CA à votre serveur DNS.

Enfin, cet enregistrement n’est pas encore obligatoire, mais je vous encourage à le mettre en oeuvre avant de personnes malveillantes n’utilisent cet oubli à leur avantage.

Quand une autorité de certification reçoit une demande de certificat, elle vérifie le domaine afin de déterminer si un enregistrement de type CAA existe. Si un enregistrement existe et que la CA est bien autorisée, alors l’autorité de certification génère le certificat. Si l’enregistrement CAA spécifie une CA différente, alors la génération du certificat est refusée. A ce jour, si l’enregistrement CAA n’existe pas, alors la CA est autorisée à générer le certificat.

Chaque enregistrement CAA est constitué d’un octet « flag » et d’une paire étiquette-valeur appelée une propriété.

Plusieurs propriétés peuvent être associées au même nom de domaine en publiant plusieurs enregistrements CAA à ce nom de domaine.

Un seul « flag » est défini: le « issuer critical » est représenté par le bit le plus significatif de l’octet. S’il est activé (c’est-à-dire que l’entier résultant est égal ou supérieur à 128) l’autorité de certification qui n’est pas à même de comprendre ou de mettre en œuvre l’étiquette de cet enregistrement doit refuser de délivrer un certificat pour le domaine.

Outre le « flag », trois mots clés sont définis:

Pour interdire l’émission d’un certificat, il faut spécifier « ; » comme valeur pour le mot clé issue ou issuewild.

Si vous voulez publier un enregistrement CAA, le logiciel (ou le fournisseur) de DNS de votre domaine doit prendre en charge le CAA.

Le site https://sslmate.com/caa/support vous indique quels logiciels et fournisseurs DNS prennent en charge la CAA. En France, les 2 principaux fournisseurs, Gandi et OVH, supportent le CAA.

Pour illustrer notre exemple, nous allons utiliser le domaine example.com et l’autorité de certification Let’s Encrypt.

Le nom de domaine d’identification de Let’s Encrypt pour la CAA est letsencrypt.org.

Si votre fournisseur est répertorié, vous pouvez utiliser le générateur d’enregistrements CAA de sslmate pour générer un ensemble d’enregistrements CAA répertoriant les CA que vous souhaitez autoriser.

Voici les captures :

Enfin, vous publiez votre politique CAA en ajoutez les enregistrements CAA suivants au DNS de votre domaine. Votre DNS doit être hébergé par un service qui prend en charge la CAA.

Plusieurs formats sont rencontrés :

– générique (utilisé par Google Cloud DNS, Route 53, DNSimple, et les autres services DNS hébergés) :

Name Type Value

example.com. CAA 0 issue ";"

0 issuewild "letsencrypt.org"

0 iodef "mailto:support@example.com"

Name Type Value

example.com. IN CAA 0 issue ";"

example.com. IN CAA 0 issuewild "letsencrypt.org"

example.com. IN CAA 0 iodef "mailto:support@example.com"

Name Type Value

example.com. IN TYPE257 \\# 8 000569737375653B

example.com. IN TYPE257 \\# 26 0009697373756577696C646C657473656E63727970742E6F7267

example.com. IN TYPE257 \\# 33 0005696F6465666D61696C746F3A737570706F7274406578616D706C652E636F6D

Une requête de test avec dig montre les enregistrements :

$ dig @1.1.1.1 celea.org caa +dnssec +multi +noauthority +noadditional

; <<>> DiG 9.16.1-Ubuntu <<>> @1.1.1.1 celea.org caa +dnssec +multi +noauthority +noadditional

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45743

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 1232

;; QUESTION SECTION:

;celea.org. IN CAA

;; ANSWER SECTION:

celea.org. 1800 IN CAA 0 iodef "mailto:mathias@celea.org"

celea.org. 1800 IN CAA 0 issuewild "letsencrypt.org"

celea.org. 1800 IN CAA 128 issue "letsencrypt.org"

celea.org. 1800 IN RRSIG CAA 13 2 1800 (

20210520000000 20210429000000 7209 celea.org.

9CmiaEqazRE272NDI8SgfY4iaWFI+Du13j0bTDWAzsCn

H6Y4dI7VT2UfG/vWNuLdUPSpXGkhwee0MOSMoQJcFA== )

;; Query time: 96 msec

;; SERVER: 1.1.1.1#53(1.1.1.1)

;; WHEN: ven. mai 07 17:43:20 CEST 2021

;; MSG SIZE rcvd: 258

Vous pouvez aussi utiliser un service en ligne https://caatest.co.uk/ :

Avant l’émission d’un certificat, l’autorité de certification vérifie les enregistrements CAA. Parfois des erreurs sont renvoyées même pour des domaines n’ayant pas défini d’enregistrements CAA. Lorsqu’une erreur est obtenue, la CA ne peut pas savoir si elle est autorisée à émettre un certificat pour le domaine concerné. En effet, des enregistrements CAA pourrait être présents interdisant l’émission, mais qui ne sont pas visibles à cause de l’erreur.

Certains fournisseurs DNS qui ne sont pas familiers avec la CAA répondent initialement aux rapports de problèmes par « Nous ne prenons pas en charge les enregistrements CAA ». Votre fournisseur DNS n’a pas besoin de prendre spécifiquement en charge les enregistrements CAA. Il doit seulement répondre par une réponse NOERROR pour les types de requêtes inconnus (y compris le CAA). Renvoyer d’autres opcodes, y compris NOTIMP, pour les types de requête inconnus est une violation de la RFC1035, et doit être corrigé.

L’erreur les plus courantes rencontrée est SERVFAIL. Le plus souvent, cela indique un échec de la validation DNSSEC.

Si vous obtenez une erreur SERVFAIL, votre première étape devrait être d’utiliser un débogueur DNSSEC comme dnsviz.net. Si cela ne fonctionne pas, il est possible que vos serveurs de noms génèrent des signatures incorrectes uniquement lorsque la réponse est vide. Et les réponses CAA sont le plus souvent vides.

Si vous n’avez pas activé DNSSEC et que vous obtenez un SERVFAIL, la deuxième raison la plus probable est que votre serveur de noms faisant autorité a renvoyé NOTIMP, ce qui est une violation de la RFC1035. Il devrait plutôt renvoyer NOERROR avec une réponse vide. Si tel est le cas, contactez de votre fournisseur DNS.

Enfin, les SERVFAILs peuvent être causés par des pannes au niveau de vos serveurs de noms faisant autorité. Vérifiez les enregistrements NS de vos serveurs de noms et assurez-vous que chaque serveur est disponible.

Parfois, les requêtes CAA n’aboutissent pas. Même après plusieurs tentative, le serveur de noms faisant autorité ne répond pas. Le plus souvent, cela se produit lorsque votre serveur de noms est protégé par un pare-feu mal configuré qui rejette les requêtes DNS avec des QTYPES inconnus. Contactez alors votre fournisseur DNS.

Les champs QTYPE apparaissent dans la partie question d’une requête. Les QTYPES sont un sur-ensemble de TYPEs, donc tous les TYPEs sont des QTYPEs valides

Même si vous publiez un enregistrement CAA, une autorité de certification non conforme peut ignorer vos enregistrements CAA. Utilisez Cert Spotter pour surveiller les journaux de Certificate Transparency afin d’être averti si cela se produit.

Cet article Enregistrement DNS de type CAA est apparu en premier sur Blog des télécoms - Par Mathias, expert télécom rédigé par Mathias.

Original post of Mathias.Votez pour ce billet sur Planet Libre.