Littlewing : Mettre en oeuvre rapidement l’ autocomplétion avec Elasticsearch

mercredi 4 février 2015 à 08:46Le mécanisme d’auto complétion peut se réaliser assez facilement dans elasticsearch avec les suggestions.

Voici un exemple simple d’auto complétion

Prérequis

Voici un schéma de démo que j’ai crée et des exemples

Création de l’index

put /test

Configuration de l’autocomplétion

Il faut assigner un champ de type completion dans le mapping

PUT /test/suggestion/_mapping

{

"suggestion": {

"properties": {

"name": {"type": "string"},

"name_suggest": {

"type": "completion",

"payloads": true

}

}

}

}

Test

Insertion des données

POST /test/suggestion

{

"name" : "nom1",

"name_suggest" : "nom1"

}POST /test/suggestion

{

"name" : "nom2",

"name_suggest" : "nom2"

}

Exemple de recherche

Requête

POST /test/_suggest

{

"suggestion" : {

"text" : "n",

"completion" : {

"field" : "name_suggest"

}

}

}

Résultat

{

"_shards": {

"total": 5,

"successful": 5,

"failed": 0

},

"suggestion": [

{

"text": "n",

"offset": 0,

"length": 1,

"options": [

{

"text": "nom1",

"score": 1

},

{

"text": "nom2",

"score": 1

}

]

}

]

}

J’essaierai dans un prochain article d’intégrer une auto complétion plus intelligente , basée sur les phrases notamment.

Original post of Littlewing.Votez pour ce billet sur Planet Libre.

Articles similaires

- Littlewing : Insérer des données issues d’un fichier CSV dans ELASTICSEARCH (21/01/2015)

- Jopa : Evolus Pencil Project – Des dessins d’IHM en quelques clics… (31/07/2010)

- 4LW : Liste de 5 logiciels permettant de renomer des fichiers en masse (05/01/2011)

- Rémi Samier : Les enjeux du Libre en orthophonie et pour les « dys » – Vidéo et Diaporama de la présentation aux RMLL, Strasbourg 2011 (13/07/2011)

- Bardamu : Scénarios de retour en force des WebApps pour un web plus libre (09/08/2011)

Comme

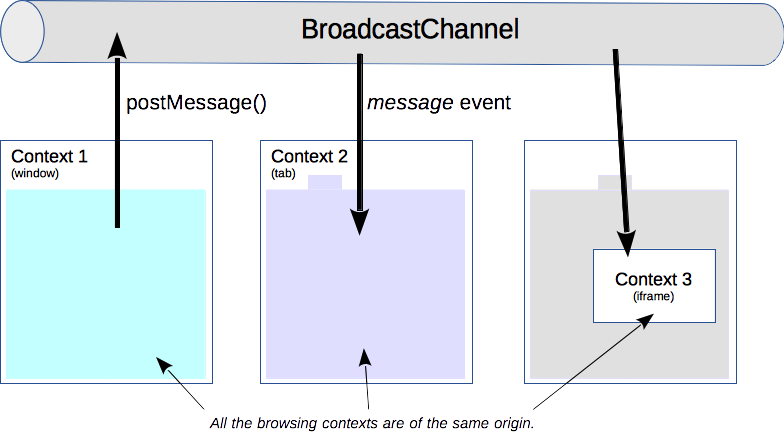

Comme  Voilà un « jouet technique » qui ravira les amateurs de JavaScript : l’API

Voilà un « jouet technique » qui ravira les amateurs de JavaScript : l’API