Encore un billet dans lequel je ne vais pas aller dans le sens du vent. Car si le https est à étendre petit à petit à l’ensemble du web, encore faut-il que cela soit fait correctement.

L’année 2016 a vu l’arrivée de certificats libres et gratuits grâce à Let’s Encrypt et ce fût le moyen de mettre en place le https sur les sites personnels à peu de frais. En effet, auparavant, il n’y avait comme possibilités que le passage à la caisse,un peu onéreux, ou l’auto-certification, chose peu appréciée par les navigateurs qui ne considèrent pas cela comme un gage de sécurité suffisant.

Je ne vais pas revenir sur l’intérêt de la communication en https, mes lecteurs doivent être au courant, mais en bref, il s’agit simplement de mettre en place une connexion sécurisée avec un site afin que les échanges entre celui-ci et l’utilisateur soient chiffrés. Le cadenas vert avant l’adresse du site témoigne de cette sécurité. Bien que certains politiques à la ramasse condamnent tout chiffrement, il est absolument indispensable pour tout échange bancaire et commercial afin que les numéros de compte ne se baladent pas dans la nature. En ce qui concerne les connexions aux données personnelles (qu’elles soient en cloud ou auto-hébergées), ce protocole https me semble également plus que recommandable (et c’est ce que je me suis empressé d’utiliser pour tous les services mis en place sur mon serveur personnel).

On en vient maintenant à la question des blogs. Au détour de commentaires sur le blog de Cyrille, j’avais innocemment posé la question de l’intérêt de chiffrer des échanges qui seront en principe rendus publics (billets ou commentaires). Pour ma gouverne, j’avais appris que cela permettait de se connecter à l’administration du site sans faire passer les identifiants en clair. Certes. Genma (qui va finir par croire que je lui en veux) avait aussi insisté sur le fait que le chiffrement des échanges évite de pouvoir nous tracer lorsque l’on consulte des articles pouvant révéler des informations sur nos tendances politiques, sexuelles, ou autres choses que l’on aurait à cacher en cas de changement de régime politique par exemple.

À vous de juger de la pertinence de ce dernier argument, il est pour moi valable pour des sites généralistes ou d’information (presse, wikipédia, ...) mais pour ce qui est des blogs, même si on ne sait pas ce qui transite entre le blog de Genma et moi, ça parle sans doute de sécurité informatique, si en plus les flux rss sont relevés régulièrement et que cela fait longtemps, c’est que je m’intéresse à ce sujet sur le fond. Si quelqu’un consulte son site depuis peu et a eu beaucoup d’échanges, c’est qu’il s’intéresse à mettre en place des outils pour avoir des communications sécurisées, espérons qu’il passe vite à TOR et qu’il ne soit pas classable parmi les auto-radicalisés sinon les boîtes noires risquent de le repérer.

Bref, l’intérêt du https pour les blogs et petits sites perso est assez relatif pour les visiteurs (même s’il est à encourager). Lorsqu’il est permis par l’hébergeur, il n’y a aucune raison de ne pas le faire car c’est facile (une case à cocher) et en principe bien fait. Pour ce qui est de la certification par Let’s Encrypt par exemple, ce n’est pas aussi évident mais on finit par trouver la bonne commande et éventuellement à peaufiner les choses afin que cela soit bien fait.

Là ou le bats blesse, c’est qu’il faut penser à renouveler les certificats et là, je dirais que c’est un peu l’hécatombe. Pourtant, avec la commande que j’ai utilisée, à savoir (remplacer -.- par des doubles tirets que le blog prend pour du barré) :

letsencrypt-auto certonly -.-server https://acme-v01.api.letsencrypt.org/directory -.-standalone -d -.-renew-by-default -.-agree-tos -.-email

je suis prévenu par mail une vingtaine de jours avant l’expiration et ensuite, il me suffit de faire :

sudo systemctl stop apache2

cd ~/letsencrypt

sudo ./letsencrypt-auto renew

sudo systemctl start apache2

Pour renouveler tous les certificats présents sur la machine (parce que j’ai fait des sous-domaines pour les services). Ça m’a pris 10 minutes pour trouver la procédure la première fois, les suivantes ce sera quelques secondes et les plus pointilleux auront mis en place un script d’automatisation qui se lancera à intervalle régulier.

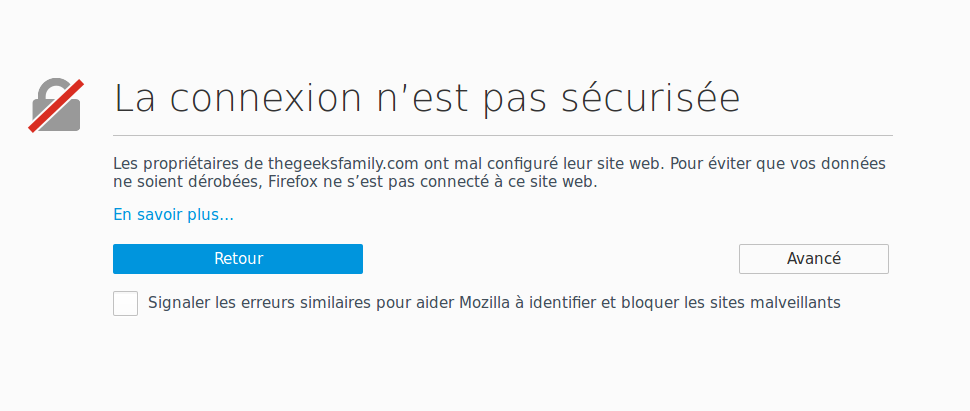

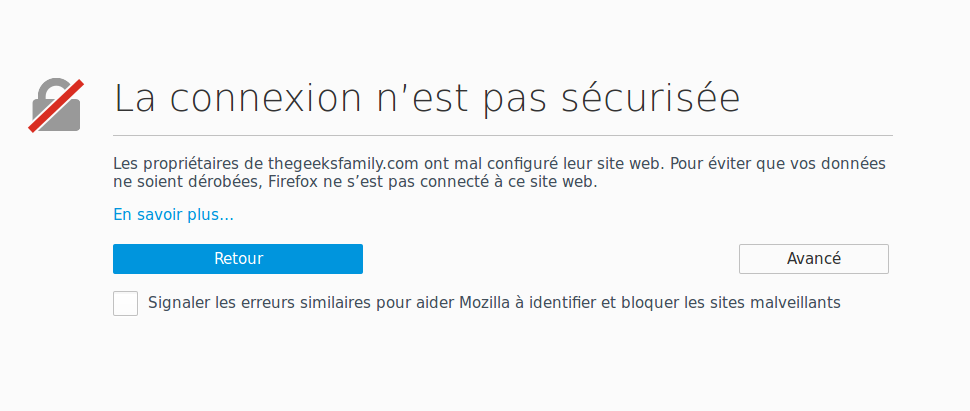

Pour les autres qui ont été attirés par le https parce que c’est bien il faut le faire mais n’ont pas trop suivi la chose ensuite ou laissent un peu traîner les choses, on tombe là-dessus :

Et là, le lecteur lambda va passer son chemin voire sans doute avoir peur que sa machine ne se fasse véroler. Quand on sait de quoi il s’agit, on passe outre en autorisant malgré tout la connexion (moyennant 3 clics quand même) mais je pense que c’est assez rédhibitoire pour beaucoup de monde. Plus gênant, les flux rss vont tomber en erreur, les lecteurs abonnés ne vont plus pouvoir lire les nouveaux articles et en tant qu’administrateur du Planet-Libre je vois passer plein de sites qui tombent en erreur à cause de cela et sont désactivés après une semaine donc encore une perte potentielle de lecteurs et il faut demander à réactiver le flux une fois que le certificat est renouvelé.

Ma conclusion est qu’il faut aller vers une sécurisation des connexions mais pour ce qui est des blogs, l’intérêt est limité. Lorsqu’on en prend la voie, il faut faire les choses dans les règles de l’art et s’y tenir sinon il vaut mieux considérer ses écrits comme rapidement hors de vue pour les lecteurs potentiels.

Et en plus ça casse franchement les pieds de tomber sur ce genre d’alerte, non ?

Original post of alterlibriste.Votez pour ce billet sur Planet Libre.