Cyrille BORNE : Les IPTC, à quoi ça sert ?

lundi 29 avril 2013 à 13:37Renseigner les IPTC d'une photo présente de nombreux intérêts. Pour le photographe professionnel, ces métadonnées sémantiques sont un moyen simple et efficace de donner aux éditeurs/distributeurs les informations essentielles qui permettront de contextualiser les photographies mais aussi pour le contacter. Mais pas seulement…

Ces métadonnées, comme je l'ai déjà dit et répété ici, ne protègent nullement contre le vol ou l'abus qui peut être fait des informations renseignées mais elles peuvent aider, les professionnels autant que les particuliers, à en savoir plus sur l'image : Quel ou qui est le sujet de la photo ? Que fait-il ? Pourquoi ? Où et quand cette photo a-t-elle été réalisée ? Qui en est l'auteur ? Etc.

Si ces données de contextualisation ne sont pas "collées" aux images qui voyagent sur le web d'un site sur un autre et d'un ordinateur à l'autre, toutes ces informations risquent fort de se perdre voire d'être mal utilisées au point de poser de réels problèmes d'éthique. Paolo Pellegrin en sait quelque chose… il en a fait les frais récemment. La photo en question voyage encore aujourd'hui non renseignée.

Les déboires de Paolo Pellegrin illustrent bien, qu'en matière de photographie, la diffusion n'est pas seulement affaire d'attribution ou de respect de "copyright" (droits d'auteur). La conservation des données de contextualisation des photographies est plus que jamais essentielle.

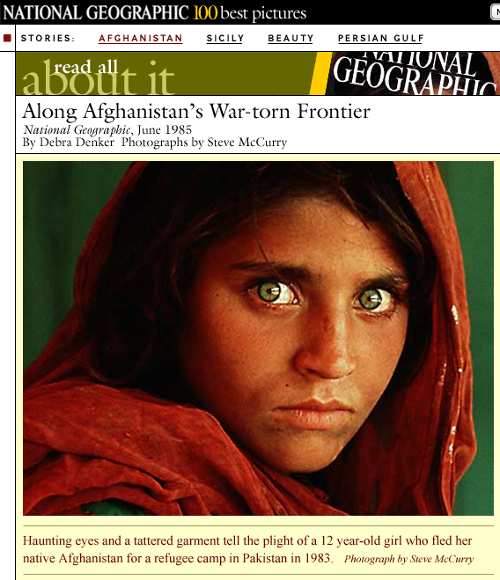

Pour se convaincre de l'intérêt de ces métadonnées, il suffit de prendre, par exemple, certaines photos parmi les plus célèbres, de Cartier-Bresson ou de Steve McCurry (directement sur le site du photographe), pour ne citer que deux photographes, qui fourmillent sur le web. En téléchargeant l'une de ces photos célèbres, comment peut-on savoir où et quand elle a été prise, qui en est l'auteur… si les métadonnées n'ont pas été renseignées convenablement ou sont effacées, y compris la légende ?

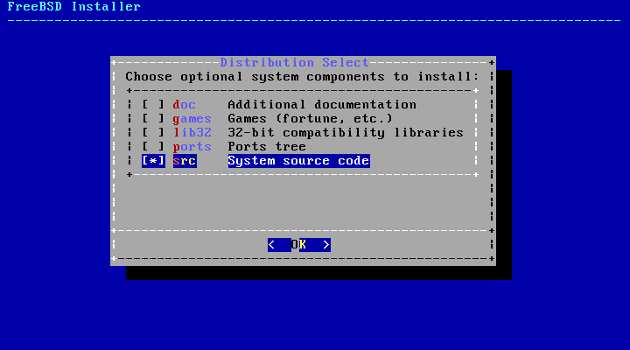

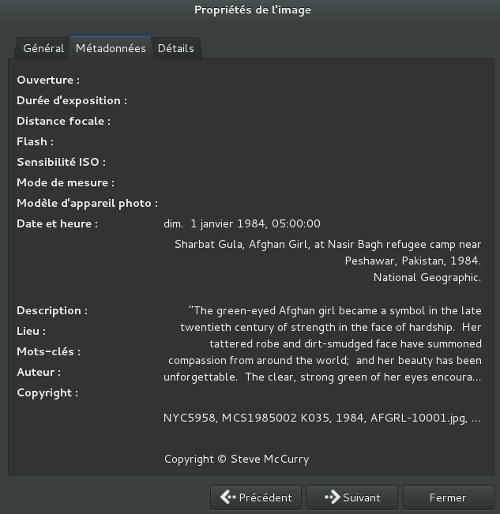

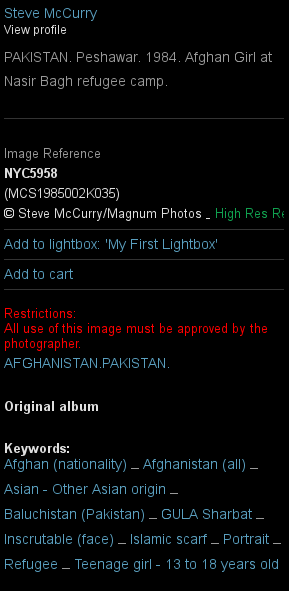

La plupart des images documentaires perdent de leur valeur culturelle, si l'on ne peut déterminer précisément certaines informations de base : Qui, quoi, pourquoi, quand, où… À l'inverse, si ces informations sont correctement renseignées, il est possible d'en apprendre bien plus que ce que l'on peut lire généralement dans la légende qui accompagne la photo (les captures ci-dessous ont été réalisées sur le site de l'agence Magnum et sur le site de la revue National Geographic pour la même photo de Steve McCurry) :

J'ai choisi cette photo de Steve McCurry à dessein. Il y a quelques temps, j'expliquais ici que, sur un réseau social bien connu, un de mes contacts, une professionnelle de la culture, une employée du service public, de France Culture, qui fait à longueur de temps la leçon de tolérance, avait publié une photographie de Steve McCurry sans aucune mention d'auteur, pas même une légende. Lui signaler m'avait valu une expulsion pure et simple de sa liste d'amis. Fin de la discussion. Fin de non-recevoir. Ce comportement m'interroge encore, non parce que j'en aurais été vexé mais bien plutôt parce qu'il met en évidence certains travers de la consommation massive des biens culturels.

On peut se cacher derrière son petit doigt ou regarder la réalité au travers de sa main, pour se rassurer et (se) laisser croire qu'il n'y a pas mort d'homme, que Steve McCurry, qui fait bien les choses, diffuse ses photos avec des IPTC convenablement renseignées sauf que… sur de nombreux réseaux sociaux, comme l'a démontré une enquête récente, la plupart des outils de publication dépouillent tout bonnement les fichiers des métadonnées embarquées sans le moindre égard ou la moindre mise en garde.

La mise en parallèle de cette généralisation de l'anonymisation des images sur les plate-formes de partage avec la logique économique qu'il la soutient donne un tout autre relief à ce comportement.

Le Crédoc, dans une étude intitulée Les internautes, premiers clients des industries culturelles (décembre 2010), avait mis en évidence que la pénétration d’Internet, en facilitant l'accès aux produits culturels, avait eu un impact considérable sur l'évolution des dépenses des ménages : c'est un fait, les internautes sont les meilleurs clients de l'industrie culturelle. Mais la manière de consommer des ménages connectés a aussi grandement changé : l'internaute consomme plus et différemment. Ses achats culturels sont certes en plus grand nombre mais se font dans un nombre plus élevé de domaines : image, son, écrit, etc. La culture de l’écran se caractérise autant par sa densité que par son éclectisme.

Ce que l'étude du Crédoc ne dit qu'en négatif c'est le revers de cet éclectisme : la logique économique conduit à la nécessité d'un accroissement de la consommation par un accroissement du besoin de consommation en égalisant les objets et les sujets formellement. Pour le dire autrement, cette massification de la consommation culturelle se fait au détriment des objets culturels autant que des sujets eux-mêmes : le point commun entre l'objet et le sujet dans la consommation culturelle est l'effacement voire la négation des identités. Seul importe l'acte d'appropriation. Si l'acte de consommation ou d’appropriation culturelle remplit un manque en satisfaisant un besoin, il induit aussi une anonymisation des objets et des individus.

« La consommation fait disparaître ses marchandises, elle doit sans cesse fournir de nouveaux articles. Dans cette situation, ceux qui produisent pour les mass media pillent le domaine entier de la culture passée et présente, dans l'espoir de trouver un matériau approprié. Ce matériau, qui plus est, ne peut être présenté tel quel ; il faut le modifier pour qu'il devienne loisir, il faut le préparer pour qu'il soit facile à consommer. » — Hannah Harendt, La Crise de la culture, 1961.

Dans la culture, tout ne se vaut pas. Même si dans la "culture de masse" — l'industrie du loisir — on essaie de nous convaincre que Dalida et Jean-Sébastien Bach, c'est la même chose, alors que l'on sait très qu'ils n'occupent pas exactement la même place, que l'un et l'autre sont des objets culturels bien distincts.

Derrière l'uniformisation de la consommation de masse qui offre une relative accessibilité de tout à tous, les différences subsistent. Ces différences ne peuvent pas uniquement se résoudre dans le rapport de possession ou d'appropriation des objets. Le mode de consommation est bien plus fondamental qu'il n'y paraît. Il est même peut-être ce qui permet de distinguer les objets culturels des autres biens de consommation. Et ces différences, loin d'être négligeables, ne peuvent pas être ramenées à de simples différences face à la consommation — consommer et ne pas consommer.

Le mode ou la manière de consommer et de produire sont fondamentaux. L'objet culturel se définit, d'abord et avant tout, en termes de rapports sociaux qui sont autant de rapports au monde et aux choses. Pour le dire plus simplement, la photographie de cette jeune fille afghane prise par Steve McCurry, en 1984, au Pakistan, n'a pas la même valeur qu'une photographie de Don McCullin prise en décembre 2012 en Syrie.

Ces deux photographies n'ont pas les mêmes valeurs parce qu'elles mettent en évidence des rapports différents entre les hommes et le monde, des rapports qui prévalent avant même que ces photographies aient été produites et distribuées. Le mode de consommation des objets culturels implique, exige même, un rapport des hommes au monde différent. Ce qui revient à dire que le mode de production de ces images doit induire un mode de consommation différent. Derrière le rapport que l'on entretient avec un objet culturel se cache un rapport de l'homme à l'homme.

Pour conclure, j'aimerais relayer l'initiative de l'International Press Telecommunications Council (IPTC), pour les médias numériques, l'Embedded Metadata Manifesto qui propose cinq principes directeurs :

- Les métadonnées sont essentielles pour décrire, identifier et suivre les médias numériques et devraient être appliquées à tout média échangé sous forme de fichier ou par d'autres moyens tels que les flux de données.

- Les formats de fichiers médias doivent fournir les moyens d'intégrer des métadonnées lisibles et traitables par différents [OS] systèmes [et] logiciels.

- Les champs de métadonnées, leur sémantique (y compris les étiquettes [labels] renseignées depuis une interface utilisateur) et les valeurs ne devraient pas être modifiables par d'autres formats de métadonnées.

- Les métadonnées d'information sur la gestion des droits d'auteur ne doivent jamais être supprimées des fichiers.

- Les autres métadonnées ne devraient être supprimées des fichiers qu'en accord avec les ayants droits.

Photoblog

Original post of Cyrille BORNE.Votez pour ce billet sur Planet Libre.

Articles similaires

- Cyrille BORNE : Gestion des IPTC (30/10/2012)

- Cyrille BORNE : Retour sur la gestion (calamiteuse) des IPTC sous Digikam (02/04/2013)