Framablog : Et si nous concevions une informatique pour le grand public ?

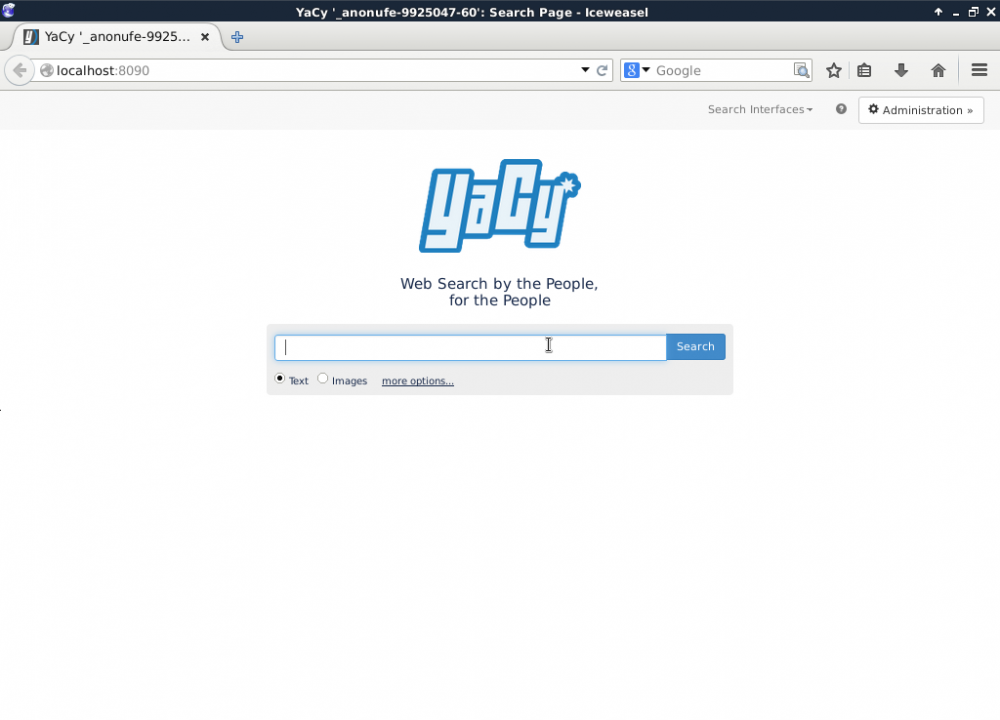

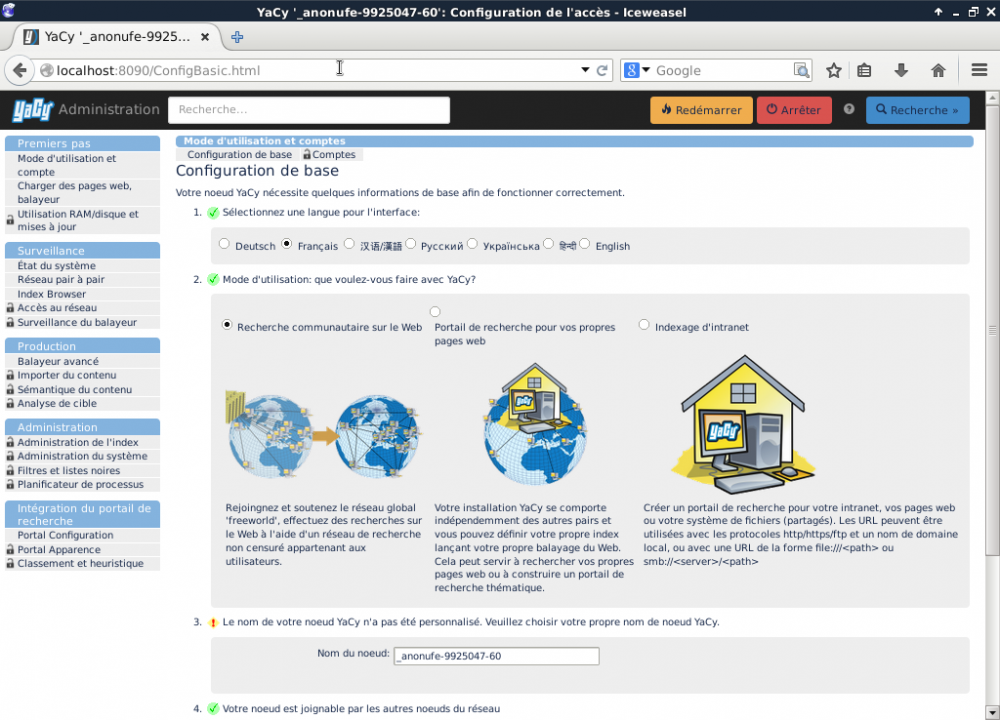

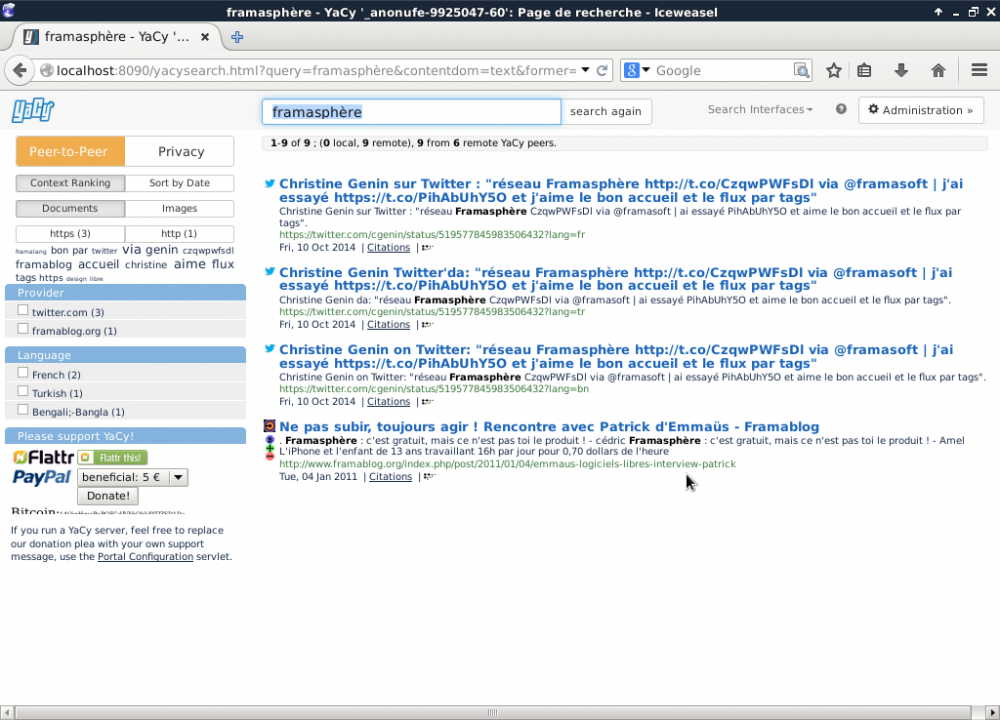

jeudi 15 janvier 2015 à 13:00 En mai dernier, sur l’événement « Vosges Opération Libre », j’ai eu la chance d’assister à une conférence de Benjamin Sonntag qui ne m’était pas adressée. Ce défenseur de la culture libre, du chiffrement et de la neutralité du net avait choisi de parler aux barbu-e-s, à ces personnes qui font l’informatique, qui développent nos systèmes d’exploitation, logiciels et services. Son message était simple. Si l’on veut revenir à un « ordinateur ami », celui qui ne se retourne pas contre nous pour aspirer nos données, il faut qu’un maximum de monde utilise des services décentralisés, du chiffrement et du logiciel libre.

En mai dernier, sur l’événement « Vosges Opération Libre », j’ai eu la chance d’assister à une conférence de Benjamin Sonntag qui ne m’était pas adressée. Ce défenseur de la culture libre, du chiffrement et de la neutralité du net avait choisi de parler aux barbu-e-s, à ces personnes qui font l’informatique, qui développent nos systèmes d’exploitation, logiciels et services. Son message était simple. Si l’on veut revenir à un « ordinateur ami », celui qui ne se retourne pas contre nous pour aspirer nos données, il faut qu’un maximum de monde utilise des services décentralisés, du chiffrement et du logiciel libre.

Et pour cela, inspirons-nous des succès du logiciel libre. Firefox, VLC, Wikipédia… sont constamment utilisés par les Dupuis-Morizeau, sans que cette sympathique famille-témoin de Normandie n’aille regarder sous le capot. Coder ne suffit pas. Il faut s’efforcer d’impliquer à la source du développement des ergonomistes, des designeurs et des graphistes. Des gens qui rendront l’utilisation du libre décentralisé et chiffré tellement simple qu’elle en deviendra évidente et se répandra comme une trainée de poudre. Des gens qui sauront se mettre à la place de l’utilisateur lambda, d’une Jessica.

L’histoire de Jessica ne nous enseigne pas d’abandonner toute éducation à l’informatique, au Libre et aux sujets qui nous mobilisent. L’histoire de Jessica nous rappelle qu’il y a des personnes qui conduisent sans connaître le fonctionnement d’un moteur à explosion. Et que c’est à nous de ne pas les laisser au bord de la route.

L’histoire de Jessica

Par SwiftOnSecurity (CC-BY 4.0) Article original paru sur le tumblr de SwiftOnSecurity Traduction Framalang : audionuma, Penguin, Diab, nilux, Omegax, nilux, lumi, teromene, r0u et les anonymes…

Je veux que vous vous imaginiez quelqu’un pour moi. Son nom est Jessica et elle a 17 ans. Elle vit dans un petit 3 pièces avec sa mère, et elle a un vieil ordinateur portable récupéré d’un ex de sa mère. Elle s’en sert pour se connecter au portail communautaire de son lycée. Elle s’intéresse aux garçons, à l’amour et au versement de la prochaine mensualité du loyer qui permettra à sa mère et elle de garder leur logement.

Elle n’a pas d’argent pour un nouvel ordinateur portable. Elle n’a pas non plus d’argent pour le mettre à niveau. Elle ne sait même pas comment on fait ça. Elle a d’autres centres d’intérêt, comme la biologie. Ce qui l’inquiète, c’est de savoir comment elle va payer ses études à la fac, et si ses résultats seront assez bons pour, d’une manière ou d’une autre, obtenir une bourse.

La seule personne de son entourage qui s’y connaisse en ordinateurs, c’est Josh, du cours d’anglais. Elle sait qu’il lui faut un antivirus, alors c’est à lui qu’elle demande. Il lui en propose un à 50$ par an, mais remarquant son soudain malaise, il mentionne gentiment un antivirus gratuit. Lorsqu’elle rentre à la maison, elle le télécharge et l’installe. Ça lui a demandé des efforts, ça semblait compliqué, ça a pris un peu de temps, mais il y avait maintenant une nouvelle icône rassurante en bas à droite de son écran qui indiquait « Protégé » lorsqu’elle passait sa souris dessus.

Jessica entend constamment aux infos des histoires d’entreprises piratées, de photos volées. Elle a entendu sur CNN qu’il fallait avoir un mot de passe complexe contenant quelque chose de spécial, comme un symbole dollar, alors elle obtempère. Au moins pour son compte Facebook — tout ça ne l’intéresse pas assez pour chercher comment changer les mots de passe de ses autres comptes. Ça semble tellement fastidieux, et elle est déjà assez occupée à retenir les équations abstraites de son cours de maths. Elle n’a pas envie de mémoriser une autre chaîne de caractères abstraite pour ses mots de passe. Et puis, c’est une adolescente ; son cerveau n’est doué ni pour l’organisation, ni pour prévoir et pallier les risques.

Elle a entendu parler d’un truc appelé gestionnaire de mots de passe, mais elle sait qu’il ne faut pas télécharger sur Internet. Elle ne sait pas à qui faire confiance. Une fois, elle a cliqué sur le bouton « Télécharger maintenant » pour un programme dont elle avait entendu parler aux infos, et ça l’a emmenée sur un site différent. Elle n’a pas de communauté à qui demander conseil. Et à côté de ça, elle essaie de trouver quoi porter pour son rendez-vous avec Alex samedi. Jessica se demande s’il l’aimera bien quand il la connaîtra mieux, après avoir passé du temps ensemble et parlé en tête à tête pour la première fois. Elle s’inquiète aussi de savoir s’il va briser son cœur, comme les autres.

Parfois, elle a des fenêtres qui lui demandent de mettre à jour un logiciel. Mais une fois, elle a mis à jour un truc appelé Java, et après avoir cliqué sur le E bleu qui la conduit sur Facebook, une nouvelle ligne d’icônes est apparue. Elle n’est pas sûre que ce soit lié, mais elle est du genre suspicieuse. L’ordinateur fonctionne toujours, et elle ne veut pas le casser en essayant de tirer ça au clair. Elle ne peut pas s’offrir une hotline comme Geek Squad pour 200$. C’est embêtant, mais ça fonctionne toujours. La prochaine fois que quelque chose lui demandera une mise à jour, elle dira non. Elle n’a pas besoin de nouvelles fonctionnalités, surtout si elles rendent sa fenêtre Facebook encore plus petite. Et si c’était important, elles s’installeraient toutes seules, non ? Pourquoi devraient-elles demander ? Il est 19H42, elle doit aller à son rendez-vous.

Un jour, Jessica reçoit un e-mail qui se dit être une lettre d’expulsion. Il dit aussi provenir de communication-locataires@hud.gov. Elle sait ce qu’est HUD, pour l’avoir vu sur les formulaires que sa mère remplit pour bénéficier d’une aide au paiement de l’appartement. Mais elle a entendu aux informations qu’il ne fallait pas ouvrir de fichiers inconnus. Elle s’improvise alors détective. Elle va sur le site hud.gov, et c’est bien ce à quoi elle s’attendait : le Département Américain de l’Habitation et du Développement Urbain. Elle navigue sur le site, qui ne semble pas avoir été écrit par un Russe. Elle ouvre donc le fichier. Adobe Reader s’ouvre, mais le mail dit clairement que si le document est vide, il n’y a pas à s’inquiéter. Elle essaie d’aller à la page suivante, mais il n’y en a pas. Tant pis. Elle n’en parlera pas pas à sa mère, car elle ne veut pas l’inquiéter.

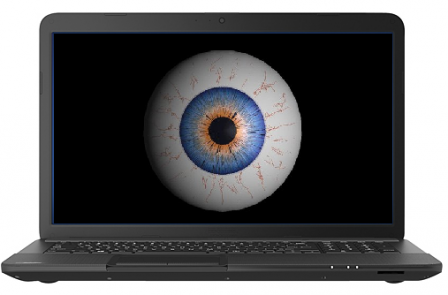

Ce que Jessica ne sait pas, c’est que la lumière blanche qui a commencé à s’allumer sur son ordinateur est celle de la caméra intégrée. Elle ne sait même pas que son ordinateur a une caméra. Mais cette caméra a commencé à l’enregistrer. Et le logiciel qui enregistre sa caméra a aussi commencé à enregistrer tout ce qui s’affiche sur son écran. Y compris quand elle a envoyé à Alex les photos qu’elle a prise pour lui, lorsqu’elle est tombée amoureuse de lui. De toute façon, quand elle entre ses mots de passe, ils s’affichent sous la forme de ronds noirs. Même si quelqu’un était derrière elle et regardait son écran, il ne pourrait pas connaître son mot de passe. Elle ne sait pas que le logiciel enregistre aussi ce qu’elle tape sur son clavier. Rien ne l’a alertée. Tout comme rien ne l’a alertée que la caméra était allumée. Et le microphone.

De temps en temps, elle passe sa souris sur l’icône de l’antivirus. Ça lui dit « protégé ». Ça ne peut qu’être vrai. Après tout c’est le logiciel que Josh lui a conseillé…

Quel est le tort de Jessica dans cette histoire ? Est-ce le fait de ne pas s’être renseignée sur les avantages de l‘Open Source et de ne pas utiliser Linux, qui est gratuit ? Est-ce le fait de ne pas avoir d’amis ou de personnes de sa famille suffisamment calées en informatique et à qui elle pourrait demander conseil ? Est-ce le fait de ne pas s’être liée d’amitié avec Josh ? Est-ce le fait d’avoir d’autres priorités dans la vie ? Est-ce le fait de ne pas savoir que les sociétés qui lui fournissent des mises à jour en profitent pour envahir son ordinateur de logiciels malveillants, et qu’elle doive systématiquement décocher une case pour ne pas les avoir ? Est-ce le fait de ne pas savoir que le protocole SMTP est une vieille technologie qui ne demande pas d’authentification ? Pourquoi n’a-t-elle pas mis de ruban adhésif devant sa webcam ? Pourquoi n’a-t-elle pas démonté son ordinateur pour en retirer le microphone ?

Peut-être que ce n’est pas de sa faute. Peut-être que la sécurité informatique pour les gens normaux n’est pas la série d’étapes faciles et de vérités absolues que nous leur assénons avec notre prétendue sagesse, et qu’ils préfèrent ignorer par mépris pour la sous-classe de nerds que nous sommes.

Peut-être que c’est le fonctionnement même de l’informatique grand public qui en est la cause. Et qui a construit ce monde de libertés, un monde qui a si bien servi à cette Jessica de 17 ans ? C’est vous. C’est nous.

Alors ? À qui la faute ?

***

Crédits photos :

Conférence Benjamin Sonntag : CC-BY-SA Lionel Allorge

Innocent Girl on Laptop : CC-BY-SA Picture Youth

Internet Surveillance : CC-BY Mike Licht.

Original post of Framablog.Votez pour ce billet sur Planet Libre.

Articles similaires

- Framablog : Raspberry Pi : Bien plus qu'un petit ordinateur pas cher sous GNU/Linux (01/03/2012)

- Framablog : Rencontre avec trois papas du Coding Goûter (19/11/2012)

- Framablog : OS, logiciels, serveurs et… tablettes libres pour les écoles - Entretien avec Éric Seigne (12/12/2012)

- Framablog : Former la prochaine génération de bidouilleurs libres (27/03/2013)

- Framablog : Éducation : priorité au logiciel libre ou respect de la « neutralité technologique » ? (26/05/2013)