Ce matin, Firefox ne fonctionne plus : comment régler le problème ?

jeudi 13 janvier 2022 à 11:33Chose assez surprenante ce matin : tous les utilisateurs de Firefox ne peuvent plus accéder au moindre site à partir de leur navigateur ! Que se passe-t-il ?

La cause se situe au sein de Firefox 96, la toute dernière version du navigateur et de ce fait cela touche tout le monde, ou en tout cas toutes les personnes qui utilisent ce navigateur. Avec un autre navigateur, pas de soucis.

Rassurez-vous, ce ne sera pas utile de basculer sur Chrome ou Edge puisqu'il existe une solution, enfin même deux solutions ! Pour arriver jusqu'ici et trouver la solution, il sera peut-être utile de dégainer un autre navigateur malgré tout.

Pour solutionner ce problème, voici deux solutions à tester :

Firefox - Désactiver la collecte de données

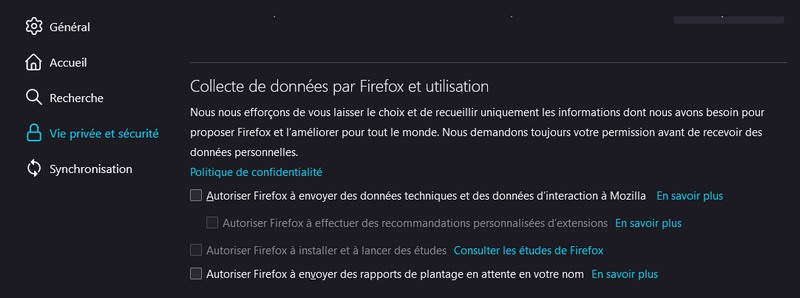

Ouvrez le navigateur Firefox et saisissez l'adresse suivante dans la barre d'adresse (raccourcis vers les préférences dans la section "Vie privée et sécurité") :

about:preferences#privacy

Descendez dans la page jusqu'à la section "Collecte de données par Firefox et utilisation" et désactivez les différentes options, comme ceci :

Redémarrez le navigateur et le tour est joué.

Firefox - Désactiver HTTP/3

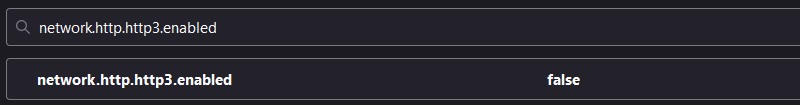

Cette fois-ci, dans la barre d'adresse saisissez ceci pour accéder à la configuration avancée :

about:config

Cliquez sur "Accepter le risque et poursuivre" puis recherchez la préférence suivante :

network.http.http3.enabled

Passez ce paramètre sur "false" en double-cliquant dessus afin de désactiver HTTP/3 dans le navigateur.

Il suffit de redémarrer le navigateur et tout doit fonctionner comme avant !

On ne s'est pas ce qu'il s'est passé exactement, mais pour le moment, le principal est de retrouver un navigateur opérationnel. Quoi qu'il en soit, pensez à réactiver HTTP/3 (si vous avez choisi cette solution) d'ici quelques jours (heures ? ou semaines ?) quand Firefox aura résolu ce problème.

The post Ce matin, Firefox ne fonctionne plus : comment régler le problème ? first appeared on IT-Connect.