I. Présentation

Il existe quantité d’outils en informatique qui nous permettent de faire toutes sortes de tâche. Dans ce billet, nous allons voir les principaux outils et les plus utiles qui permettent aux administrateurs réseaux de débugger, comprendre et configurer les réseaux. Le but étant de faire un petit inventaire des indispensables à avoir dans sa boite à outils lorsque l’on part à l’assaut d’un débuggage ou d’une configuration réseau.

II. Les outils

Voici une liste d’outils dont je ne me sépare pas lorsque je mets ma casquette d’administrateur réseaux :

Wireshark (autrefois appelé Ethereal jusqu’à l’été 2006) est un outils open source multi-plateforme génial, il s’agit d’un analyseur de protocole réseau (aussi appelé sniffer). Il vous permet d’examiner les données d’un réseau en direct ou à partir d’un fichier de capture stocké. Vous pouvez parcourir interactivement les données de capture, explorer toutes les couches des paquets et y voir l’intégralité de leur contenu, c’est un outils qui est aussi utile pour l’attaque que pour la défense, la maintenance ou la configuration. Wireshark a plusieurs fonctionnalités intéressantes, comme le fait de pouvoir appliquer aux paquets capturés quantités de filtres permettant par exemple de n’afficher que des échanges entre IPs indiquées, qu’en un langage précisé.

Wireshark dispose d’ailleurs d’une fonction “Follow TCP Stream” qui permet de suivre en live l’interaction et les échanges TCP entre deux machines dans une fenêtre, les contenus des paquets étant traduits et mis en forme dynamiquement. Les outils comme Wireshark sont nombreux et présentent chacun bon nombre de fonctionnalités, en graphique comme en ligne de commande, citons par exemple tcpdump en CLI ou tshark.

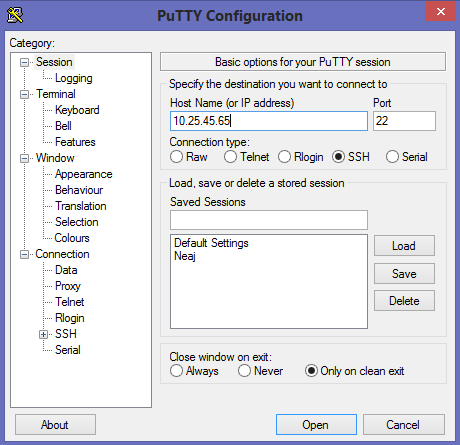

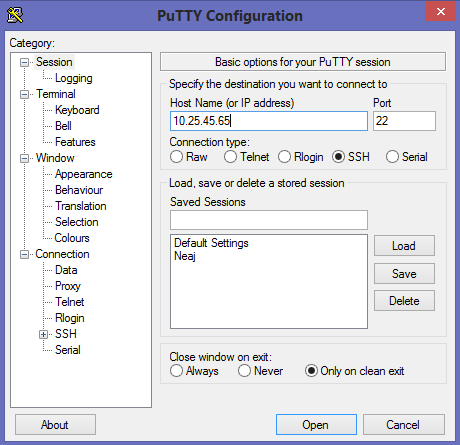

Putty est un outils très simple d’utilisation et également indispensable pour tout administrateur network, c’est l’outil de base pour la configuration distante de différents éléments. Il permet d’initialiser des connexions SSH, telnet, ou Série.

Panneau d’utilisation de Putty

La force de Putty est que ce n’est qu’un simple exécutable, portable qui ne nécessite donc aucune installation et est très léger. Il s’est fournis de plusieurs onglets de configuration au fil de son évolution mais la plupart sont accessoires et l’outil peut être utilisé sans les utiliser. Certains de ces paramètres augmentent néanmoins très largement les fonctions et les possibilités de l’outil. Il existe d’autres outils qui peuvent s’approcher des fonctions de Putty comme TeraTerm et anciennement HyperTerminal sur les anciennes version de Putty.

Note : Une des fonctions manquantes de Putty est le fait de pouvoir gérer plusieurs affichages au sein d’une même fenêtre, il existe néanmoins une petite application remplissant cette fonction et qui nous permettra de gérer, redimensionner et splitter les terminaux Putty, nous avons fait un article sur cet outils : MtPutty, gestion des fenêtres Putty

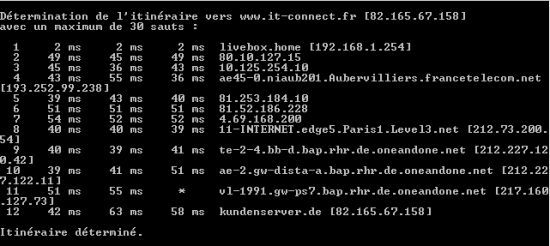

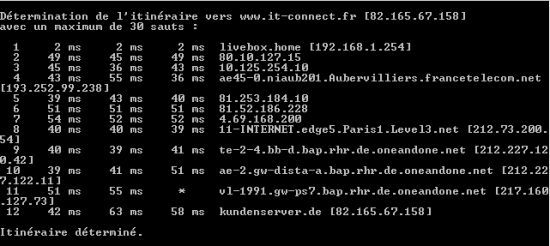

Traceroute, outil disponible sur Windows, Linux, Mac OS et également sur les éléments actifs (IOS de Cisco par exemple) est un outil qui va nous permettre de suivre le chemin d’un paquet tout au long de son aventure au sein d’un réseau.

C’est un outil de debuggage très pratique dans le cadre des dysfonctionnements et des configurations réseaux pour savoir si nos configurations de routages par exemple sont correctement appliquées au sein d’un réseau. Le fonctionnement du traceroute est assez simple et intéressant, si vous souhaitez en savoir un peu plus, nous en parlons ici : Qu’est ce que le traceroute ?

La supervision est plus une suite d’outils qu’un outil en lui même mais c’est un procédé qui est très utilisé dans l’administration réseau car il permet d’être informé de l’état des machines et des éléments actifs du réseaux en temps réel et également de recevoir des alertes. C’est un outil qui devient vite incontournable pour les réseaux de moyennes et grandes tailles. Parmi les outils les plus utilisés, on notera (en libre bien sûr) Nagios et Shinken. Il existe en mode propriétaire PRTG qui fait également parler de lui.

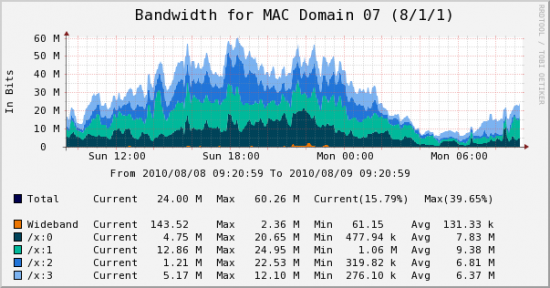

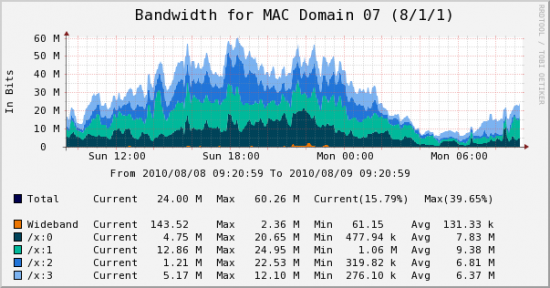

Supervision et Métrologie sont à différencier, contrairement à la supervision, la métrologie ne va pas effectuer d’envoyer d’alerte ou d’établissement de l’état d’un hôte ou d’un service à l’instant T mais va avoir pour rôle principal le traçage de graphique décrivant les métriques (valeurs) d’un flux, de l’utilisation d’une ressource, etc …

La métrologie permet l’établissement d’un “base-line” qui est une ligne de référence de l’état du réseau à un instant T ou pendant une période dite de référence. Cela permet en général de détecter des comportements anormaux qui sortent de l’ordinaire comme des pic de charge, des pertes de performance, etc … Parmi les outils de métrologie on pourrait noter Cacti et Munin qui sont probablement les plus connus en mode libre.

Nmap est un outil libre très utilisé dans la défense comme dans l’attaque. Comme son nom l’indique, nmap a pour fonction la découverte et la cartographie des réseaux par via des requêtes plus ou moins approfondies envoyées à un réseau ou à un hôte spécifique, il est par exemple très utile pour savoir quels ports sont ouverts sur un hôte et donc savoir comment il est vu de l’extérieur mais également savoir par quel protocole nous pouvons aller le manager par exemple (SSH ? Telnet ?…). Nmap s’utilise le plus souvent en ligne de commande mais il existe également une version graphique sous Windows comme sous Linux.

Ping est l’une des premières commandes à laquelle on apprend à se servir lorsque l’on débute en informatique et son utilisation est toujours aussi fréquente au cours des années de pratiques. C’est l’un des premiers tests que l’on fait lorsque l’on cherche à vérifier qu’une liaison réseau est opérationnelle entre deux hôtes. Son utilisation est très similaire sur tous les OS.

Et vous, quels sont vos outils favoris lorsque vous configurez ou dépannez un réseau ?