Installer macOS 12 Monterey sur VMware ESXi 7

samedi 19 mars 2022 à 09:45I. Présentation

Dans ce tutoriel, nous allons apprendre à installer macOS 12 Monterey sur une machine virtuelle VMware ESXi 7 afin de pouvoir utiliser le système d'Apple sans disposer d'un Mac !

Pour faire quelques tests, c'est plutôt intéressant que l'on puisse installer macOS sur VMware ESXi (mais aussi VMware Workstation et VMware Player), même si vous allez le voir, cela nécessite de réaliser certaines manipulations. Sans cela, macOS ne pourra pas être installé.

II. Prérequis

Avant de commencer, voici la liste de course et des prérequis nécessaires pour suivre ce tutoriel :

- Un hôte VMware ESXi 7 (à jour, c'est mieux)

- Un accès SSH sur l'hôte ESXi, avec la possibilité de le redémarrer

- Une image ISO de macOS 12 Monterey

- L'outil macOS "ESXi Unlocker" pour rendre macOS compatible VMware ESXi

Si vous avez besoin de mettre à jour votre serveur ESXi de la version 6.7 à 7.0, je vous rappelle que j'ai publié un tutoriel à ce sujet : Mise à niveau ESXi 6.7 vers 7.0.

III. Télécharger un ISO de macOS 12 Monterey

Pour obtenir l'image ISO de macOS 12 Monterey, il y a plusieurs possibilités :

- Si vous avez déjà un Mac sous macOS 12, vous pouvez générer l'ISO depuis votre Mac

- Si vous n'avez pas de Mac, il faut télécharger l'image ISO sur Internet

Pour cette deuxième option, vous pouvez regarder sur des sites douteux... Mais c'est toujours risqué. J'ai vu que Mikaël du site Tech2tech avait mis à disposition ce fichier ISO, donc nous pouvons le récupérer grâce à ses liens, et au moins, on sait que c'est fiable. Merci à lui !

Voici le lien : Télécharger macOS 12 Monterey.

Ensuite, nous pouvons passer à la partie pratique pendant que le téléchargement tourne (15 Go quand même !), en commençant par l'installation d'ESXi Unlocker.

IV. Installer ESXi Unlocker pour macOS

L'outil "ESXi Unlocker" est disponible sur GitHub, vous pouvez le télécharger à cette adresse en récupérant le fichier ZIP : GitHub - ESXi Unlocker.

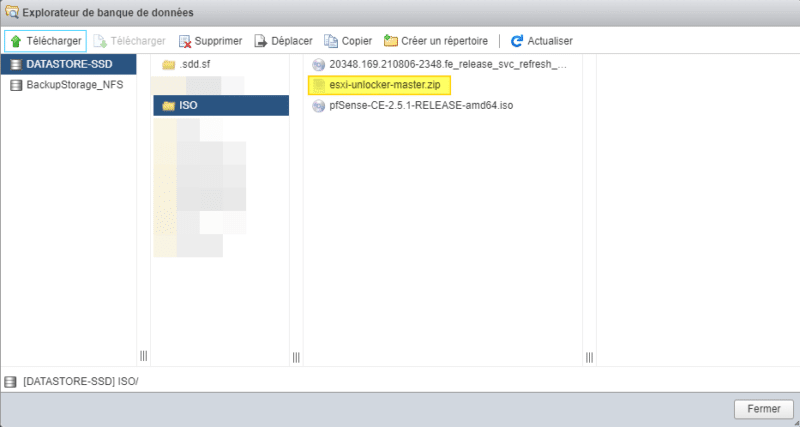

Une fois le téléchargement effectué, il faut charger le ZIP sur le datastore de l'ESXi. Par exemple, je le positionne dans le datastore "DATASTORE-SSD" dans le dossier "ISO", comme ceci :

Ensuite, il faut basculer en SSH sur l'ESXi dans le but de faire "l'installation" d'ESXi Uncloker. Pour activer SSH, clic droit sur "Hôte", "Services" puis "Activer Secure Shell (SSH)".

Tout d'abord, il faut décompresser l'archive ZIP, donc on se positionne dans le répertoire où l'on a chargé le ZIP puis on le décompresse. Ce qui donne :

cd /vmfs/volumes/DATASTORE-SSD/ISO/ unzip esxi-unlocker-master.zip

Cela va créer un dossier "esxi-unlocker-301" à cet emplacement. Nous devons ajuster les droits pour rendre les scripts exécutables :

chmod 775 -R esxi-unlocker-301/

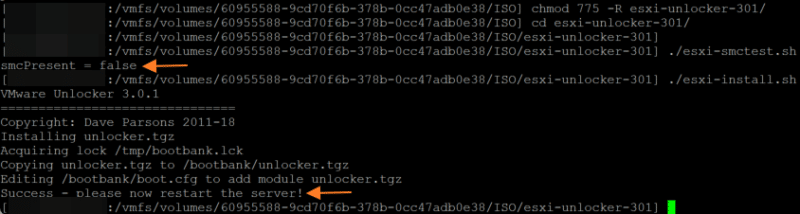

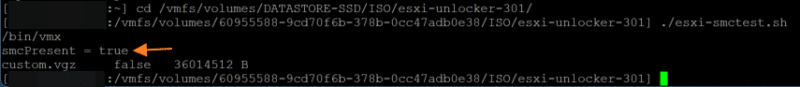

La première étape consiste à vérifier si ESXi Unlocker est déjà activé ou non :

cd esxi-unlocker-301/ ./esxi-smctest.sh

En toute logique, le résultat retourné sera "smcPresent = false" : nous allons donc activer ESXi Unlocker. Pour cela, un autre script doit être exécuté :

./esxi-install.sh

La dernière ligne retournée dans la console doit être "Success - please now restart the server!".

Comme demandé, on redémarre le serveur ESXi :

reboot

Puis, une fois qu'il est démarré, on peut relancer le script de test : cette fois-ci, on doit obtenir "smcPresent = true".

cd /vmfs/volumes/DATASTORE-SSD/ISO/esxi-unlocker-301/ ./esxi-smctest.sh

Il ne reste plus qu'à créer la VM macOS 12 puis à installer le système !

V. Créer la VM macOS 12 Monterey

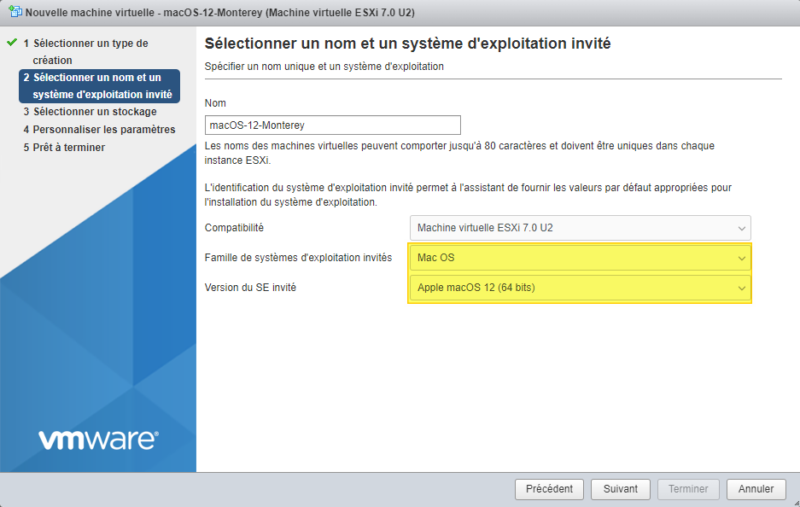

À partir de l'interface de gestion d'ESXi, cliquez sur le bouton "Créer/Enregistrer une machine virtuelle". À l'étape "Sélectionner un nom et un système d'exploitation invité", nous allons bien sûr choisir "Mac OS" comme "Famille de systèmes d'exploitation invités" puis "Apple macOS 12 (64 bits)" comme "Version du SE invité".

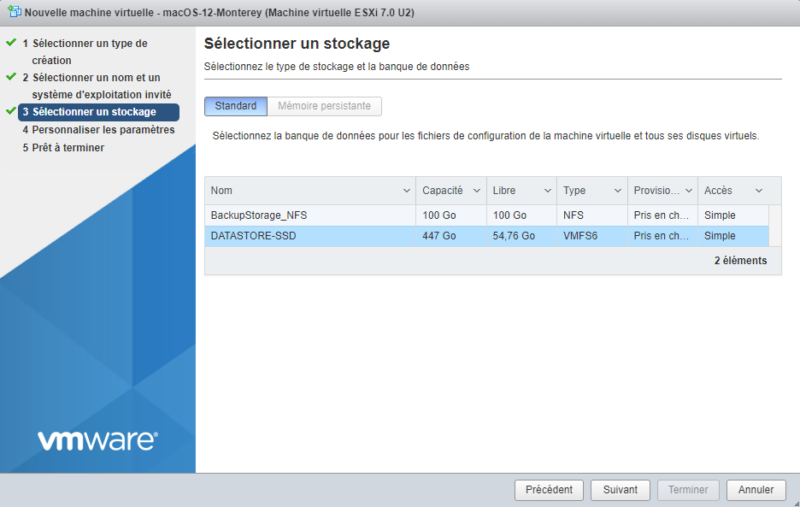

Ensuite, il faut choisir le datastore où nous souhaitons stocker la machine virtuelle.

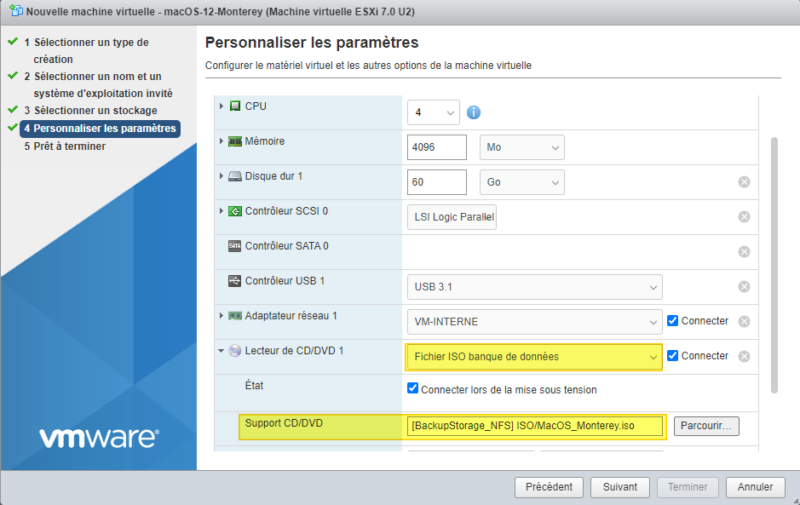

L'étape "Personnaliser les paramètres" est importante, car elle va permettre de définir les ressources de la VM. Je vous recommande d'utiliser au moins 4 Go de RAM, ainsi que 2 vCPU au minimum. Pour l'espace disque, 60 Go ce sera bien pour avoir un minimum de confort. Ce qui est important, c'est de sélectionner l'image ISO de macOS 12 au niveau de l'option "Lecteur de CD/DVD 1" en sélectionnant la valeur "Fichier ISO banque de données".

Déroulez le reste de la création de la machine virtuelle.

VI. Installer macOS 12 Monterey

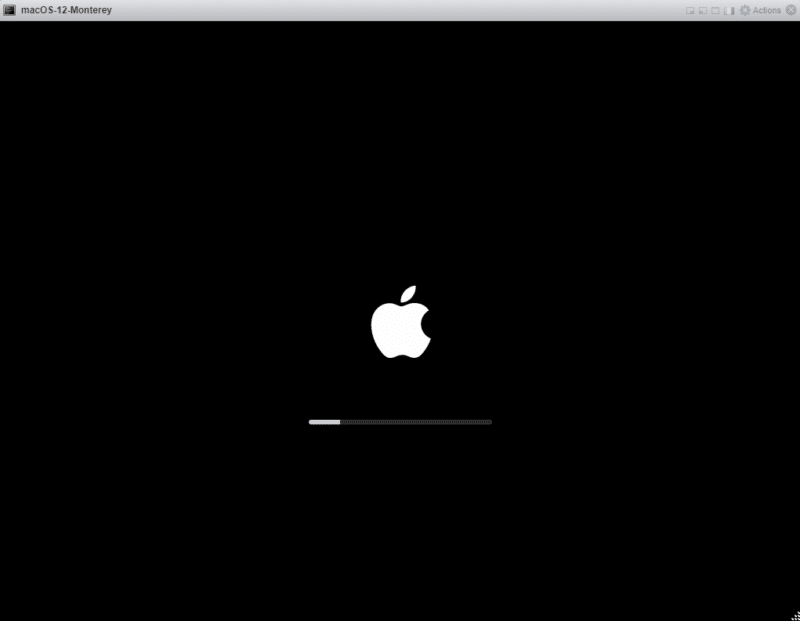

Démarrez la machine virtuelle et ouvrez la console : la pomme est bel et bien là ! Sans avoir effectué l'opération "ESXi Unlocker", le chargement tournerait en boucle indéfiniment à cette étape ! Sauf que là, tout va bien se passer !

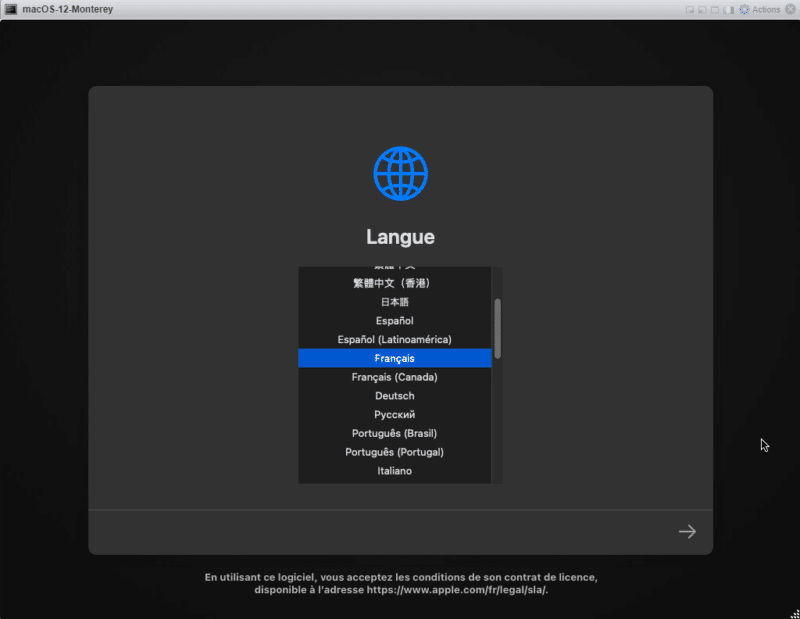

Commencez par choisir la langue, donc "Français" probablement.

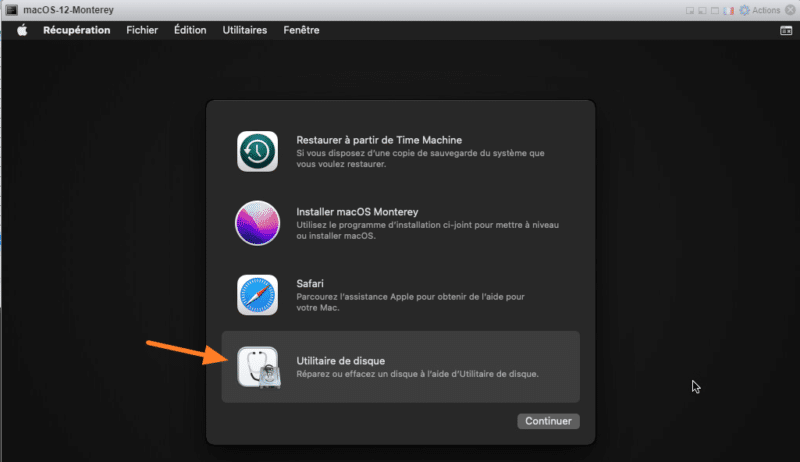

Avant de lancer l'installation, nous devons effacer le disque dur virtuel pour qu'il soit préparé. Cliquez sur "Utilitaire de disque".

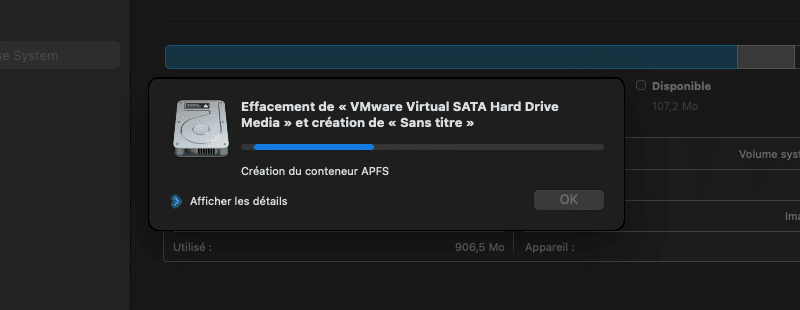

Sélectionnez le disque interne "VMware Virtual SATA Hard Drive Media" sur la gauche, puis cliquez sur le bouton "Effacer".

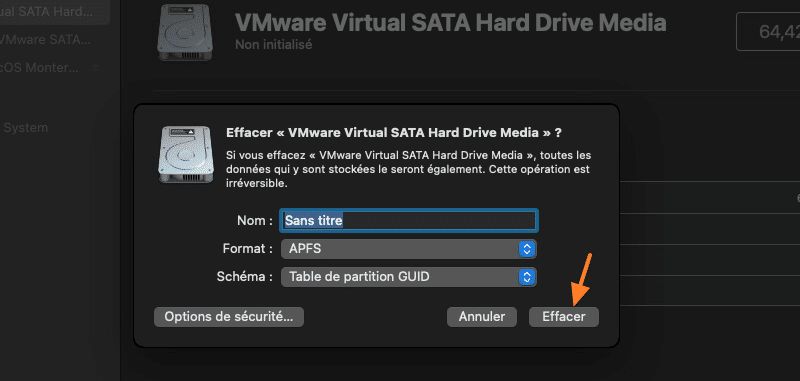

Une fenêtre va s'afficher, vous pouvez nommer le disque, puis cliquez sur "Effacer". J'ai voulu nommer le disque autrement pour mettre autre chose que "Sans titre" mais le clavier ne voulait pas fonctionner ; étonnant.

Patientez pendant quelques secondes pendant que le disque est préparé et formaté.

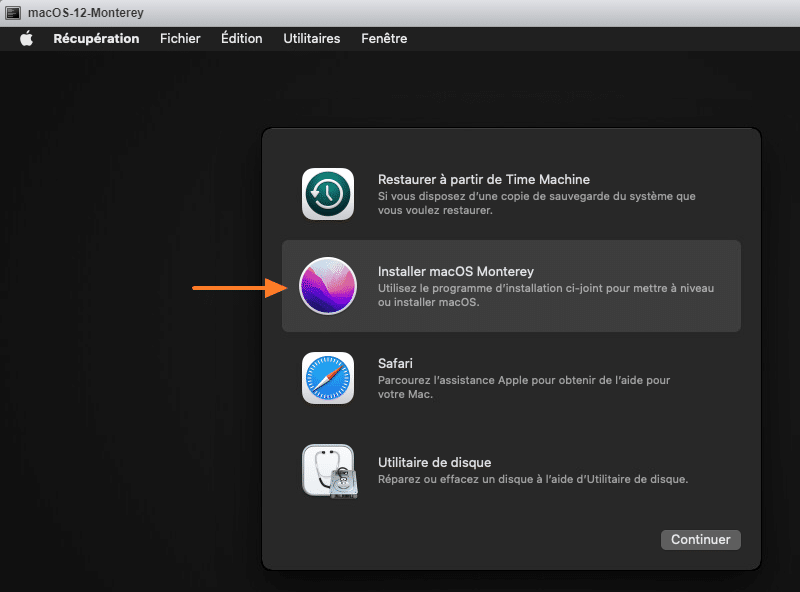

Cliquez sur l'icône rouge en haut à gauche pour fermer et retourner au menu principal. Cette fois-ci, on choisit "Installer macOS Monterey".

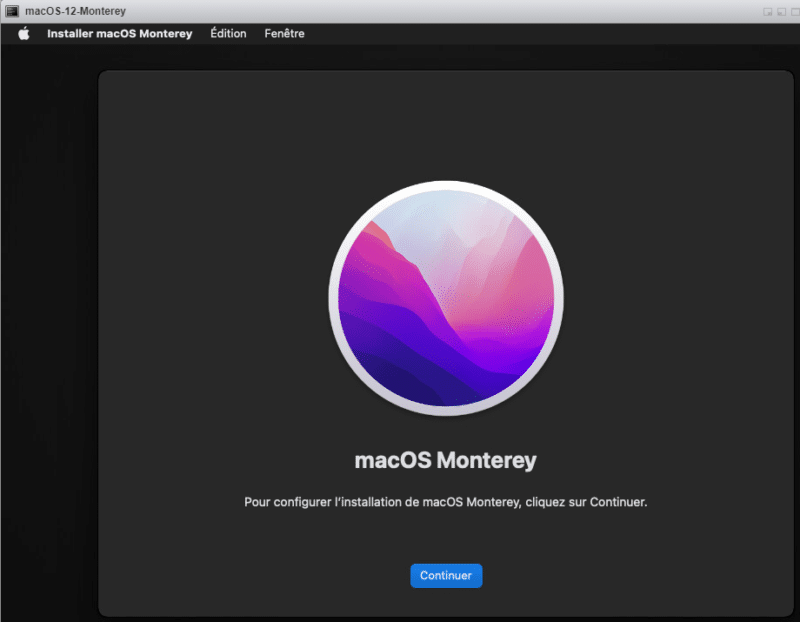

Cliquez sur "Continuer".

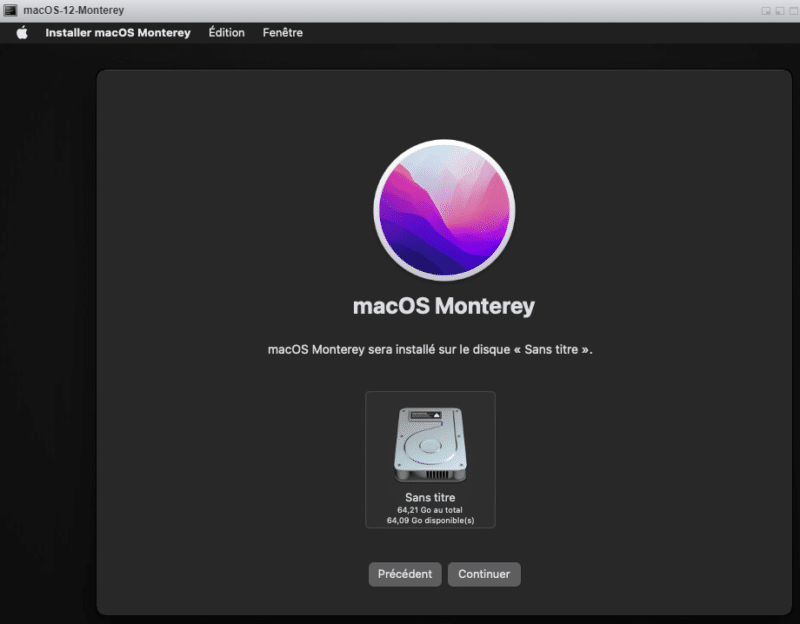

macOS sera installé sur notre disque fraîchement formaté, très bien ! Cliquez simplement sur "Continuer".

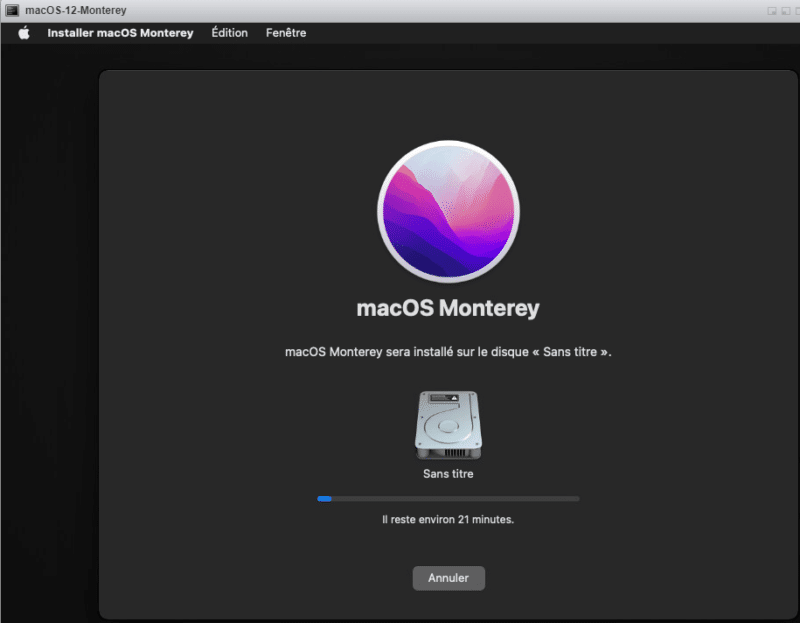

L'installation se lance... C'est l'heure d'aller prendre un café, voire même deux ou trois cafés. Cette opération sera plus ou moins longue selon les performances de votre machine. Surtout, il ne faut pas se fier au temps restant annoncé.

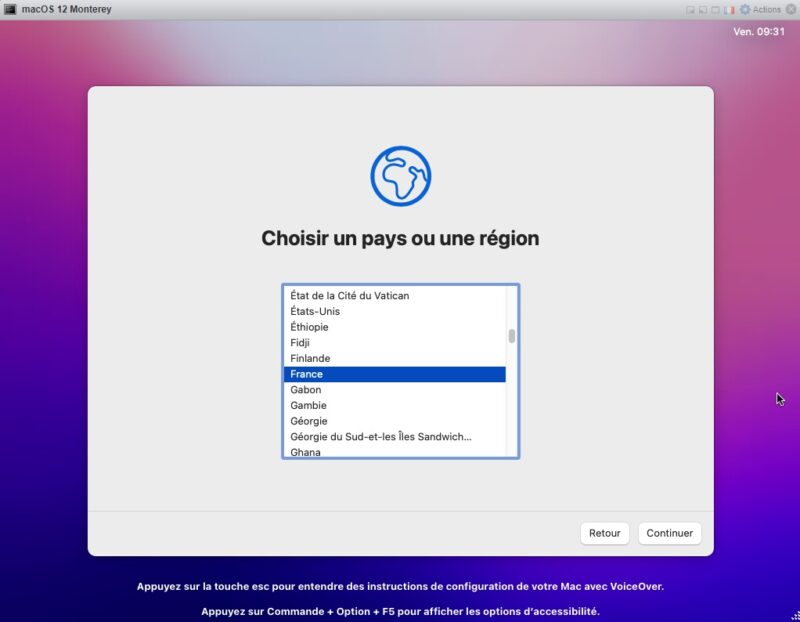

Voilà, la VM a fait son redémarrage suite à la fin de l'installation sur le disque. Il reste à effectuer la configuration initiale, cela commence par le choix du pays.

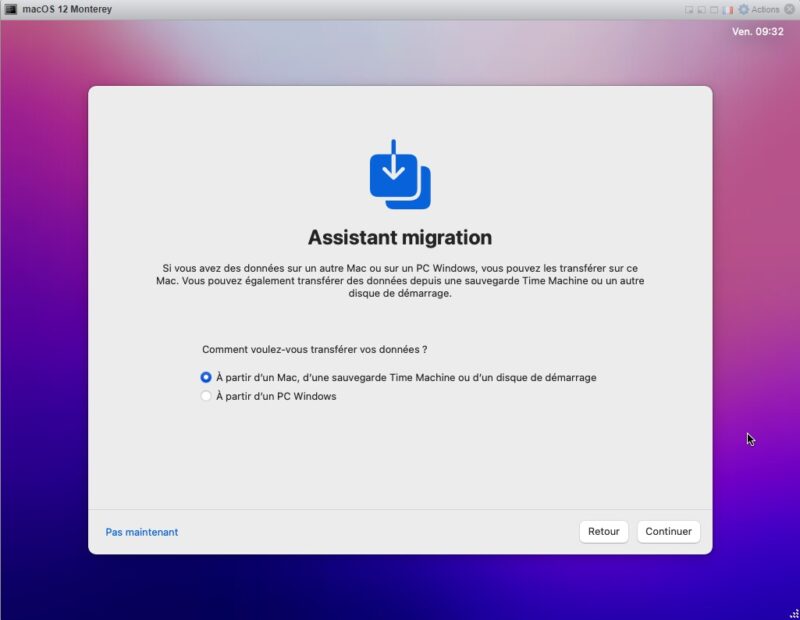

Plusieurs étapes vont s'enchaîner, c'est simple et en fonction de vos attentes, vous pouvez effectuer des choix différents des miens. L'assistant migration permet de récupérer des données à partir d'une autre bécane, ce qui n'est pas nécessaire donc on clique sur "Pas maintenant".

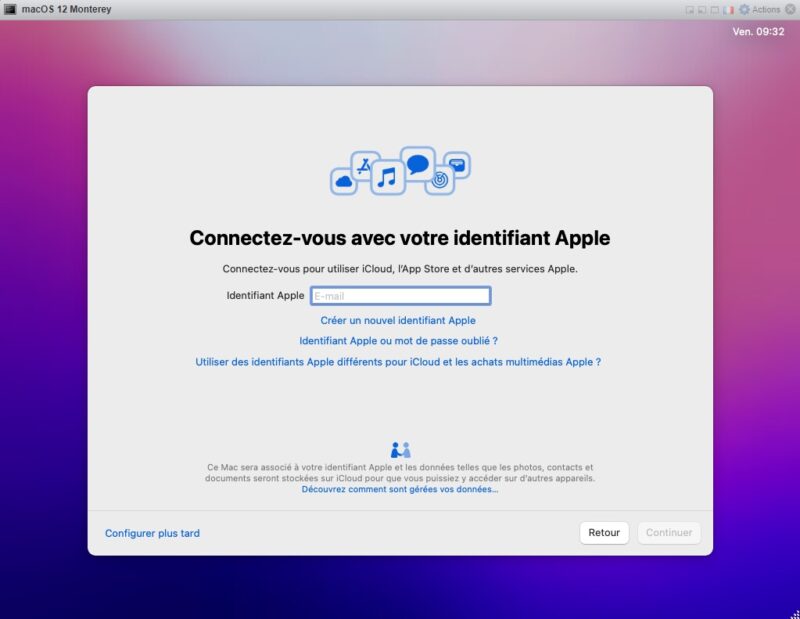

Je vais utiliser seulement un compte en local, je verrais plus tard pour l'identifiant Apple, donc je choisis "Configurer plus tard" en bas à gauche.

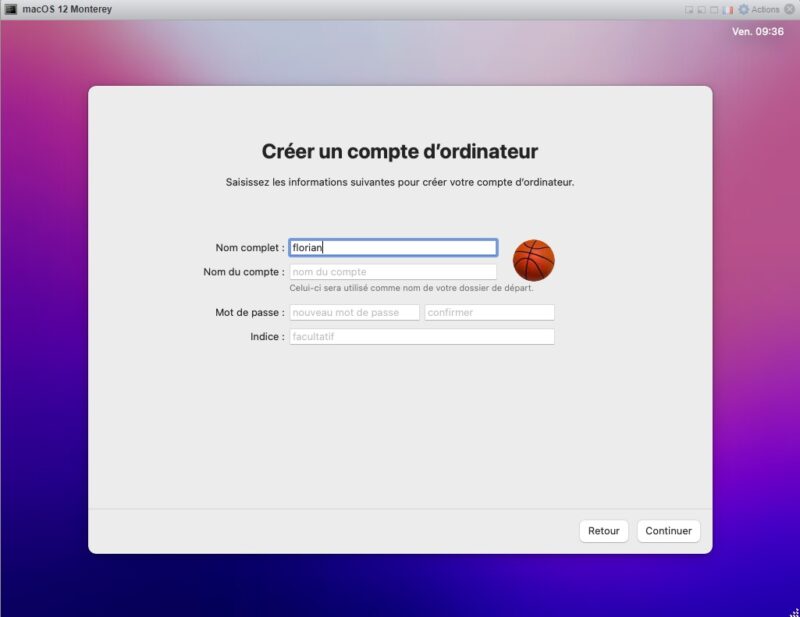

Par contre, un compte "florian" sur le Mac, ça me dit bien ! Avec le mot de passe qui va bien... Tout en sachant que le clavier est bien en azerty.

La fin de la configuration initiale arrive : me voici sur le bureau de macOS Monterey sur un beau Mac virtualisé !

L'ISO que nous utilisons dans ce tutoriel ne correspond pas à la toute dernière version puisque macOS 12.3 est disponible.

Pour installer la dernière version, il suffit de cliquer sur la pomme en haut à gauche puis "À propos de ce Mac". Une fenêtre va s'ouvrir (comme ci-dessus), cliquez sur "Mise à jour de logiciels" afin de déclencher la mise à jour ! Cette mise à jour n'est pas obligatoire, à vous de voir, d'autant plus que cela prend encore du temps.

VII. Installer les VMware Tools pour macOS

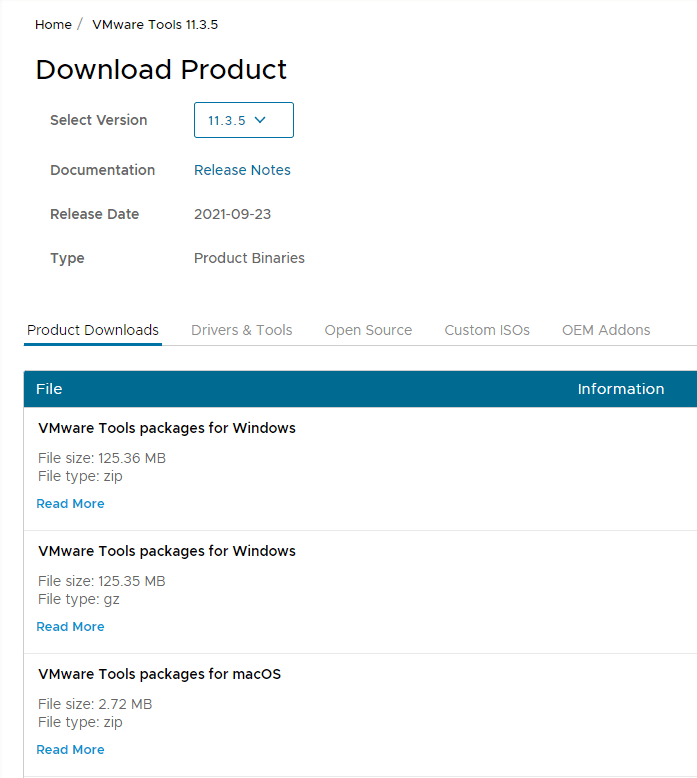

VMware met à disposition sur son site les VMware Tools pour macOS alors on ne va pas s'en priver ! Pour cela, il faut accéder au site VMware avec son compte Customer Connect (gratuit) pour télécharger les sources d'installation. Voici un lien vers la bonne page : Télécharger VMware Tools macOS.

Prenez le package au format ZIP correspondant à macOS :

Le téléchargement sera ultra rapide, car le package fait moins de 3 Mo. Avant d'aller plus loin, il faut que l'on éjecte l'ISO d'installation de macOS Monterey de notre Mac afin de charger l'ISO des VMware Tools à la place.

Effectuez un clic droit sur "macOS 12 Monterey" sur le bureau macOS pour éjecter le disque.

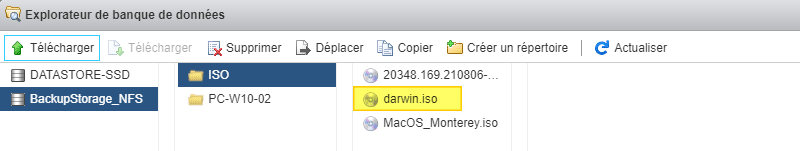

Ensuite, décompressez l'archive ZIP correspondante aux VMware Tools : vous allez obtenir un fichier nommé "darwin.iso" que je vous invite à charger sur le datastore de votre ESXi. Par exemple :

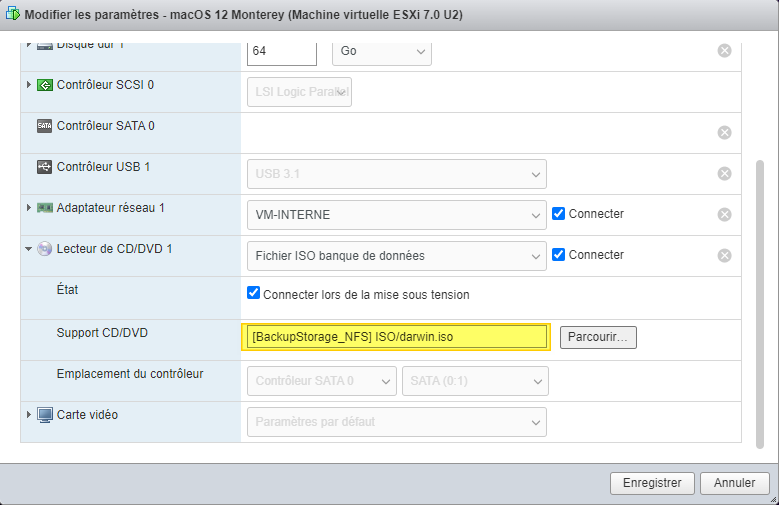

Nous allons monter cette image ISO dans la VM macOS, comme nous l'avions fait initialement avec l'ISO d'installation. Ce qui donne :

Et là, hop, l'installeur VMware Tools s'affiche dans la VM ! On clique sur "Installation de VMware Tools" puis "Continuer".

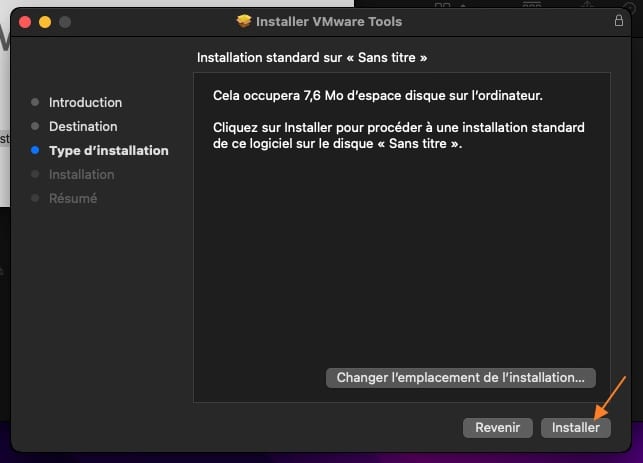

Cliquez sur "Installer" ; le mot de passe du compte créé lors de l'installation sera demandé.

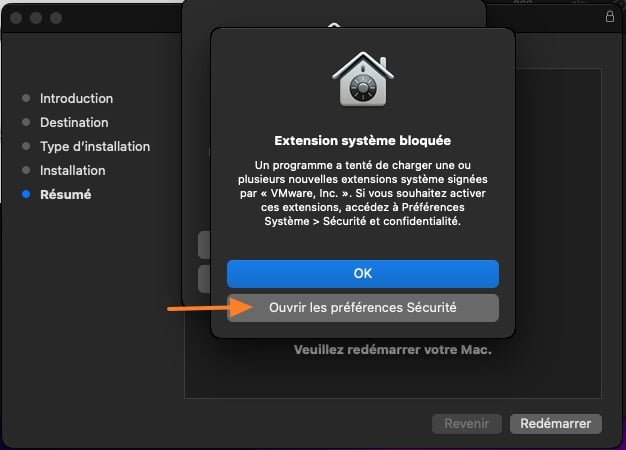

Le mécanisme de sécurité de macOS bloque l'installation, c'est pour cette raison que la popup "Extension système bloquée" apparaît. Cliquez sur "Ouvrir les préférences Sécurité".

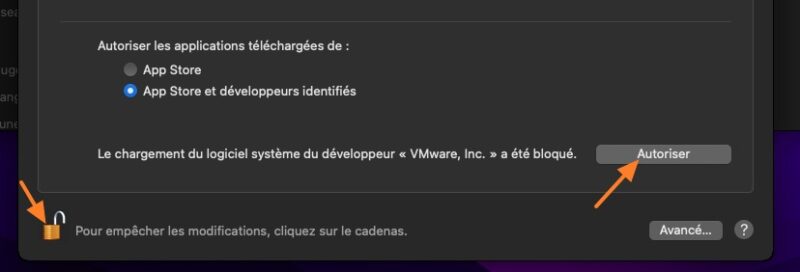

Là, il faut cliquer sur le cadenas en bas à gauche, saisir son mot de passe une nouvelle fois, puis cliquer sur "Autoriser" pour autoriser VMware. Validez... l'installation va s'effectuer et il faudra redémarrer le Mac.

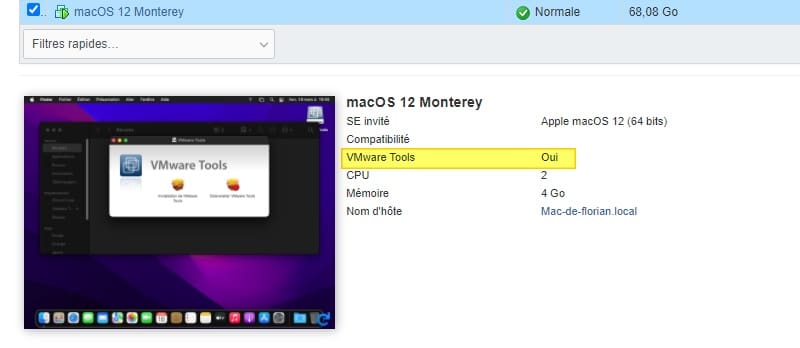

Une fois le redémarrage effectué, regardez la VM sur l'interface de votre ESXi... Vous pourrez voir "VMware Tools : Oui", donc cela confirme que les VMware Tools sont bien installées.

Voilà, votre Mac virtuel est prêt ! Prêt à subir tous vos tests ! Amusez-vous bien !

The post Installer macOS 12 Monterey sur VMware ESXi 7 first appeared on IT-Connect.