Test du bracelet connecté Xiaomi Mi Band 1S

jeudi 10 mars 2016 à 09:15I. Présentation

Xiaomi a récemment officialisé son nouveau bracelet dit connecté. Il se nomme Mi Band 1S ou Mi Band Pulse qui prend la succession du Mi Band premier du nom. Cela faisait plusieurs mois qu’il se murmurait qu’il devait arriver avec un capteur supplémentaire, celui du rythme cardiaque qui doit lui donner un atout supplémentaire pour les utilisateurs étant amateurs de sport.

II. Package et design

On retrouve un package habituellement de Xiaomi une boite en carton, cela reste quelque chose de simple, sobre et efficace.

Au niveau du design, que dire, à part que d’apparence il n’y a rien de bien nouveau par rapport à l’ancien modèle. Si vous mettez les deux l’un à côté de l’autre, je vous souhaite bonne chance pour les différencier c’est là où l’on voit que Xiaomi a longuement travaillé pour ne pas dénaturer son bracelet avec l’ajout du capteur de rythme cardiaque.

On peut voir ici les deux versions (1ère à gauche et 2ème à droite) :

Il n’y a donc rien de bien nouveau il reprend presque trait pour trait les bases du 1er du nom avec le haut en aluminium ainsi que les 3 LEDs, sans oublier la nouveauté : le capteur de fréquence cardiaque dessous. On remarquera quand même que la V2 est légèrement plus grosse.

Sur le Mi Band 1S, il suffit de le retourner pour laisser apparaitre le nouveau capteur. Le capteur de fréquence est la grande nouveauté pour l’ensemble des bracelets connectés, Xiaomi a donc suivi cette tendance.

Concernant le bracelet, il est en silicone comme le premier bracelet, j’espère juste que celui-là durera plus longtemps que celui du premier, sur lequel j’ai vu l’attache céder tout récemment. Au niveau de l’attache d’ailleurs, elle n’a point changé, c’est toujours une forme de bouton qu’on enfonce. Cette attache est relativement convaincante et ne s’est jamais détachée jusqu’à maintenant pour moi.

Le bracelet est résistant à l’eau, certifié IP67, ce qui signifie vous pouvez le garder sous la douche ou aller faire de la natation, pour les sportifs.

Au niveau des dimensions du Mi Band, on est sur 37 × 13,6 x 9 mm contre 36 x 14 x 9,9 mm pour le 1er et on gagne 1 gramme avec cette version ce qui le porte à 14 grammes. Dans tous les cas, vous ne le ne sentirez pas, il y a juste un petit temps d’adaptation si vous n’avez pas l’habitude d’avoir quelque chose au poignet.

III. Le bracelet en lui-même et ses composants

Pour faire un point sur le rythme cardiaque, c’est un modèle qui émet de la lumière verte sur la peau et calcule les battements cardiaques en calculant l’absorption de celle-ci par le sang. Il faut prendre en compte que les données cardiaques ne peuvent en aucun cas être considéré comme complètement fiable, mais plus comme un indicateur.

En ce qui concerne les composants internes du Mi Band 1S, on y retrouve une batterie de 45 mAh, une puce Bluetooth pour la connexion, un vibreur pour vous réveiller en douceur, les 3 LEDs qui vous affiche le suivi d’activité et un accéléromètre en charge de collecter les données sur vos journées et vos nuits.

IV. L’application

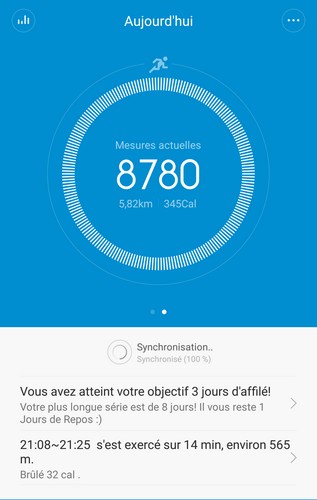

Il faut savoir que si vous comptiez utiliser votre Mi Band sans l’application, vous pouvez oublier cette idée, elle est indispensable pour obtenir les informations de votre capteur. Vous pouvez trouver l’application sur le Store Google Play gratuitement : Xiaomi App

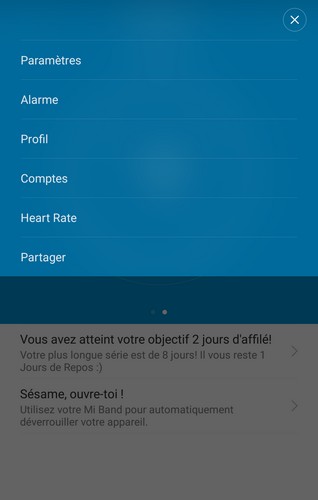

Concernant l’application, elle n’est pas des plus intuitives, l’ensemble des informations ou modifications s’effectue avec les deux icônes : celle en haut à gauche qui va vous afficher vos historiques et celle de droite pour les paramètres. A chaque lancement de l’application, le Mi Band va synchroniser les dernières informations.

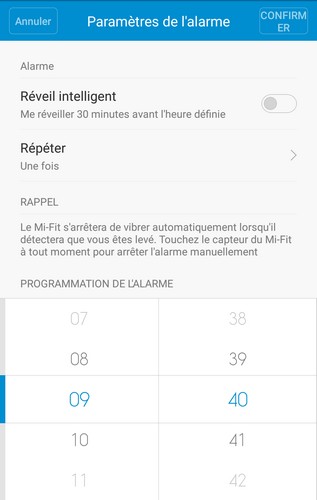

Dans les paramètres on y retrouve certains paramètres bien pratiques comme la fonction « Réveil » qui va permettre au Mi Band de vibrer 3 fois pour vous réveiller au bon moment.

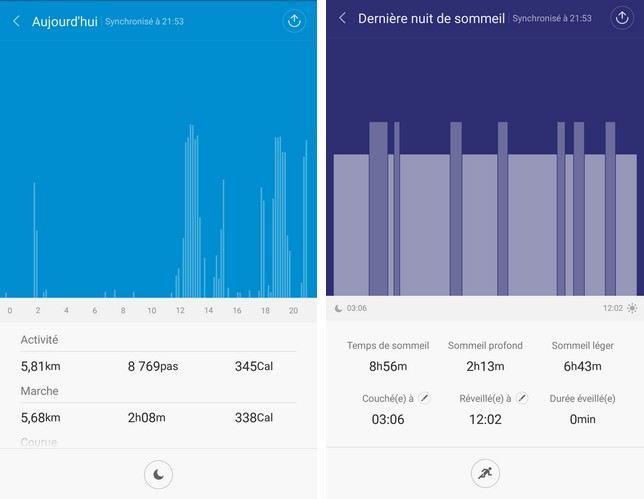

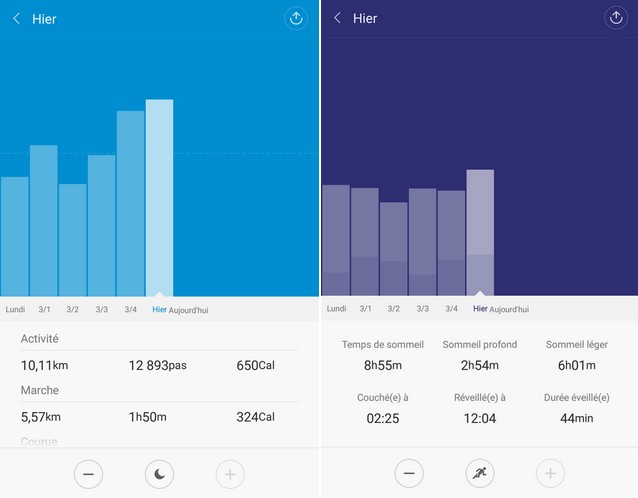

L’ensemble des informations remonte dans l’application de Xiaomi, on y retrouve son nombre de pas et les informations sur ses nuits.

Et on y retrouve aussi un historique :

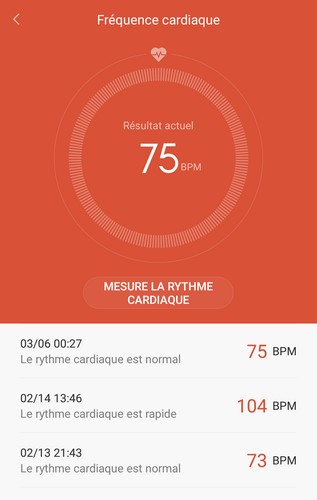

V. Le capteur cardiaque

L’ajout d’un capteur cardiaque n’apporte en soit aucune plus-value surtout qu’il n’est pas possible de l’utiliser lorsque que l’on pratique une activité physique, il faudra forcément s’arrêter et aller dans le menu pour déclencher manuellement une mesure de la fréquence cardiaque.

De plus, il est bon de noter que ce n’est pas toujours très fiable et qu’on s’en sert quelques fois au début, pour au final délaisser la fonctionnalité par la suite. Enfin, c’est mon avis. Je rajouterais qu’il manque une icône pour lancer directement la mesure du rythme cardiaque, cela serait tellement plus pratique plutôt que d’aller dans les menus chercher la fonction.

VI. Autonomie

Au niveau de l’autonomie, on constate assez facilement que l’autonomie est quelque peu plus faible, car effectivement maintenant il faut alimenter le cardiofréquencemètre. D’autant plus que si on surveille le sommeil grâce à ce capteur l’autonomie chute d’autant plus vite, mais globalement on peut quand même partir sur une autonomie d’une bonne trentaine de jours.

Si on le compare au premier du nom qui pouvait tenir presque 2 mois, il n’y a aucun doute que l’autonomie à diminuée.

VII. Conclusion

En ce qui concerne le design, il n’est peut-être pas des plus élégant, mais il n’est pas non plus mauvais surtout quand on connait le tarif, de plus compte tenu de sa conception, on ne craindra pas vraiment de le casser ou de l’abimer. Je rajouterais même qu’au niveau du confort il  se fait relativement facilement oublier.

se fait relativement facilement oublier.

Xiaomi Mi Band 1S reste surement le meilleur bracelet connecté pour son prix, mais on regrettera quand même le peu d’évolution avec uniquement l’apport du capteur cardiaque par rapport à la version précédente.

Le Xiaomi Mi Band 1S est d’ores et déjà disponible chez la plupart des revendeurs. On le trouve par exemple chez Banggood pour 27€ en moyenne.

Les chercheurs expliquent que “dans un réseau Microsoft Windows, un domaine est un groupe d’ordinateurs qui sont enregistrés auprès d’une base de données centrale connue sous le nom de contrôleur de domaine. En s’appuyant sur le composant Active Directory, les administrateurs systèmes peuvent gérer les comptes utilisateurs, les processus et les permissions sur les périphériques intégrés au domaine.”

Les chercheurs expliquent que “dans un réseau Microsoft Windows, un domaine est un groupe d’ordinateurs qui sont enregistrés auprès d’une base de données centrale connue sous le nom de contrôleur de domaine. En s’appuyant sur le composant Active Directory, les administrateurs systèmes peuvent gérer les comptes utilisateurs, les processus et les permissions sur les périphériques intégrés au domaine.”