2 méthodes à connaître pour réparer un PC Windows 11

vendredi 17 mai 2024 à 14:00I. Présentation

Dans ce tutoriel, nous allons apprendre à réparer une installation de Windows 11 de plusieurs façons différentes, ce qui devrait vous aider à résoudre les problèmes rencontrés sur votre PC ! Ceci sera utile si votre ordinateur rencontre des erreurs diverses et variées, mais également des problèmes de démarrage ou des problèmes de performances.

La première méthode consistera à utiliser des outils en ligne de commande pour tenter de réparer Windows, tandis que la seconde méthode s'appuiera sur la fonctionnalité " " pour réparer le système. Dans les deux cas, vos applications, vos paramètres et vos données seront préservés. La lecture complète de cet article est recommandée, avant de passer à l'action.

En complément de ce que vous lirez dans cet article, je vous recommande d'installer les dernières mises à jour de Windows via Windows Update et les dernières versions des pilotes correspondants au matériel de votre PC. Néanmoins, dans certains cas, un dysfonctionnement fait suite à l'installation d'une mise à jour (ce qui, malheureusement, est assez fréquent). Dans ce cas, préférez la désinstallation de la mise à jour problématique plutôt que de suivre les méthodes détaillées dans cet article.

II. Réparer son PC en ligne de commande avec DISM, SFC et CHKDSK

Les commandes DISM et SFC sont incontournables lorsqu'il s'agit de tenter la réparation d'un ordinateur équipé du système d'exploitation Windows. Elles sont là pour vous aider si vous rencontrez des problèmes sur votre PC Windows, en complément de la commande historique "chkdsk" qui pourra également être utile.

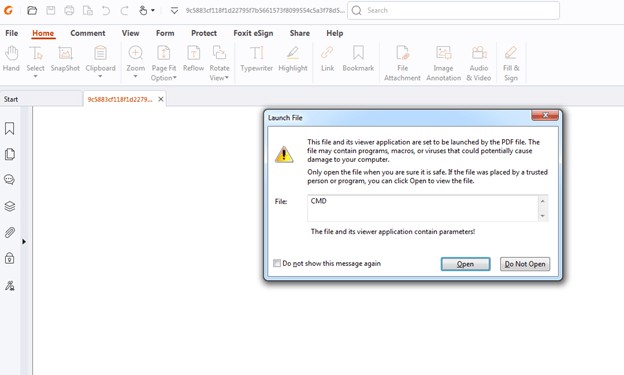

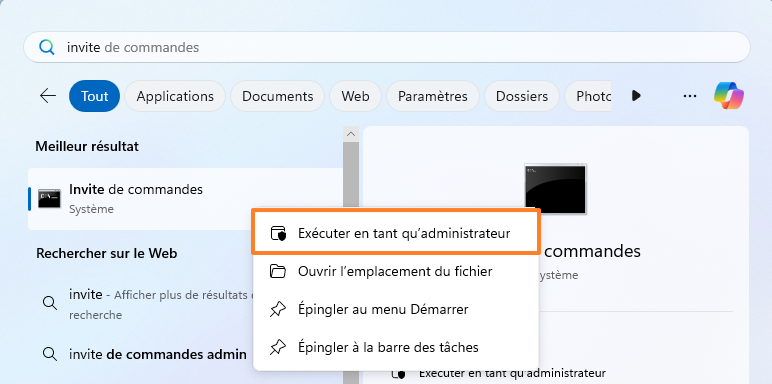

Sur votre PC, ouvrez une "Invite de commande" en tant qu'administrateur (avec un clic droit) car vous devez disposer de privilèges élevés pour exécuter les commandes présentées dans cet article.

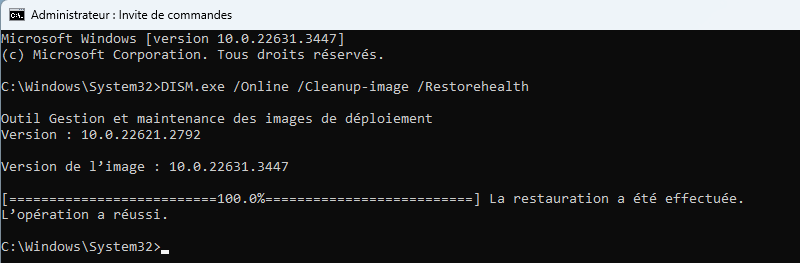

A. Réparer Windows avec DISM

Nous allons commencer par utiliser la commande DISM (Deployment Image Servicing and Management), que vous avez déjà peut-être manipulé, car elle est utile dans de nombreux scénarios. En effet, DISM sert également à modifier ou préparer une image de Windows (l'ajout de fonctionnalités peut passer par cette commande, par exemple).

Ici, DISM est utilisé pour effectuer une réparation de l'image de Windows. Lorsque vous exécutez la commande ci-dessous, sachez que DISM sollicite Windows Update pour récupérer les fichiers nécessaires à la réparation de votre Windows.

Exécutez la commande suivante :

DISM.exe /Online /Cleanup-image /RestoreHealth

Si le composant Windows Update de votre PC ne fonctionne plus, la commande précédente échouera forcément. Dans ce cas, vous devez monter sur votre PC une image ISO de Windows (que vous devez télécharger sur le site officiel de Microsoft) et l'utiliser comme source pour la réparation. Une fois l'image ISO montée, elle sera visible sur votre PC dans un lecteur virtuel (avec l'Explorateur de fichiers, rendez-vous dans "Ce PC"). Repérez la lettre de lecteur associée à cette image d'installation de Windows et adaptez la commande ci-dessous avant de l'exécuter (dans cet exemple, la lettre "E:" est associée).

DISM.exe /Online /Cleanup-Image /RestoreHealth /Source:E:\Sources\install.wimL'exécution de cette commande va générer le fichier journal "%windir%\Logs\DISM\dism.log" qui contiendra potentiellement des informations utiles pour vous aider à dépanner votre machine (un code d'erreur, par exemple).

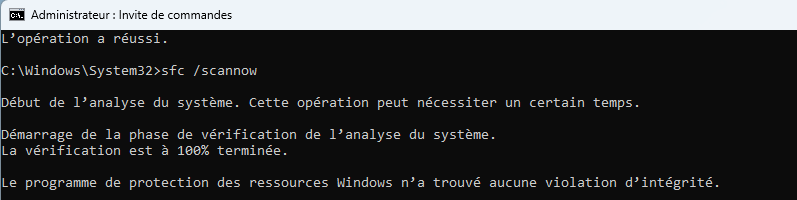

B. Réparer Windows avec SFC

En plus de DISM, nous allons utiliser la commande SFC (System File Checker) qui conçue pour vous aider à résoudre les problèmes sur Windows. En effet, cet outil va être capable d'analyser votre installation de Windows à la recherche de fichiers manquants ou corrompus, et de restaurer ces fichiers. Ce processus est automatique grâce à la commande ci-dessous qui va permettre d'analyser et de réparer.

Exécutez la commande suivante :

sfc /scannowPatientez pendant l'analyse. Ceci nécessite plusieurs minutes.

Si SFC est parvenu à identifier des fichiers corrompus et à les réparer, ce sera précisé dans la sortie de la commande. Veillez donc à lire ce qui est indiqué dans la console.

L'exécution de cette commande va générer le fichier journal "%windir%/Logs/CBS/CBS.log" qui contiendra potentiellement des informations utiles pour vous aider à dépanner votre machine (un code d'erreur, par exemple).

C. Réparer Windows avec chkdsk

Pour finir, nous allons utiliser la commande "chkdsk" (Check Disk) pour vérifier l'état du disque système, ce qui va impliquer le redémarrage de la machine. Cet outil est différent des deux autres, car il va corriger les éventuelles erreurs logiques et physiques sur le disque de votre PC.

Ici, nous allons indiquer à cet outil que l'analyse porte sur le disque "c:" correspondant au système Windows.

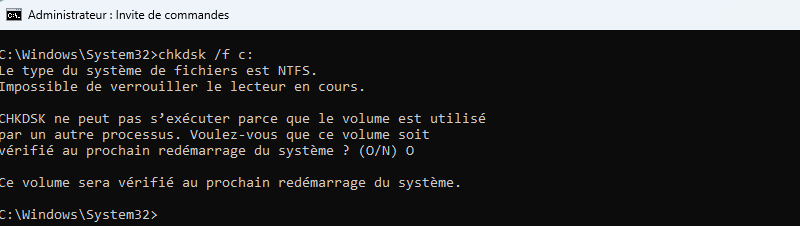

Exécutez la commande suivante :

chkdsk /f c:Vous êtes invité à planifier l'analyse lors du prochain redémarrage de la machine, indiquez "O" et appuyez sur Entrée. La machine ne va pas redémarrer d'elle-même et l'analyse sera effectuée au prochain redémarrage.

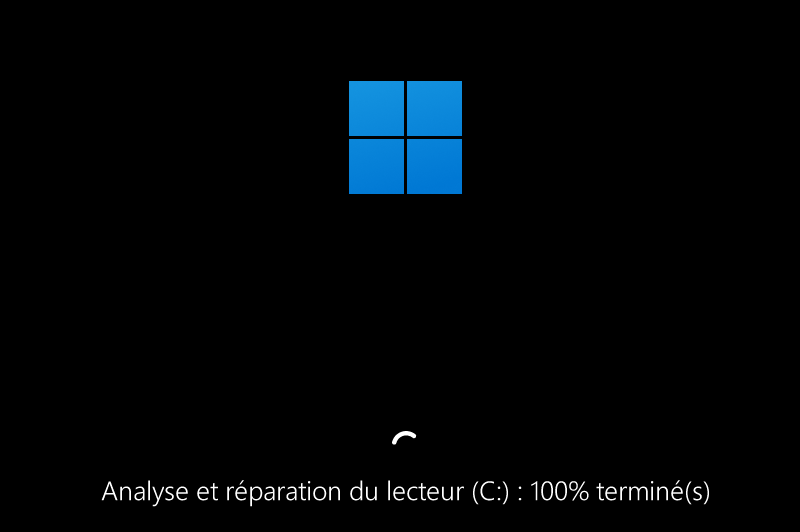

Lors de l'analyse, un écran semblable à celui ci-dessous sera visible sur votre PC.

III. Réparer son PC Windows avec l'interface graphique

Windows 11 intègre une fonctionnalité de récupération baptisée "Résoudre les problèmes à l'aide de Windows Update" qui vous évitera de manipuler la ligne de commande puisque Windows va tenter de se réparer de lui-même, en s'appuyant sur son service Windows Update pour récupérer des versions originales et officielles des fichiers du système.

Remarque : si vous n'avez pas accès à la fonctionnalité évoquée dans cette partie de l'article, c'est que votre machine n'est pas suffisamment à jour.

Cette fonctionnalité nécessite une connexion à Internet et elle n'affectera pas vos données, ni vos applications et paramètres, contrairement à la réinitialisation complète (selon la méthode choisie).

Voici la marche à suivre :

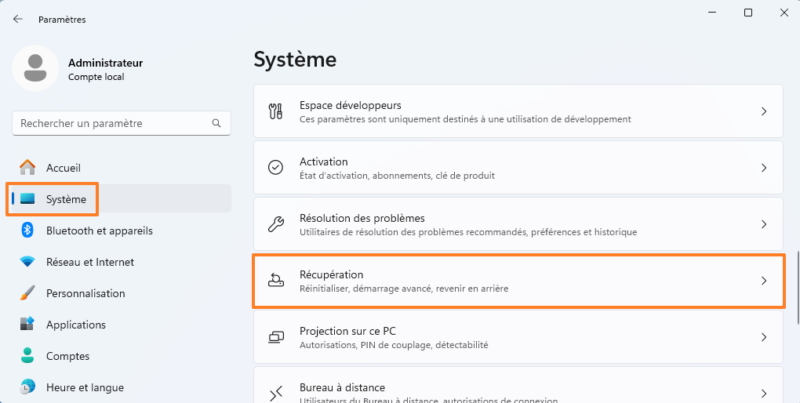

1 - Ouvrez les "Paramètres" de Windows à partir du menu Démarrer.

2 - Cliquez sur "Système" sur la gauche puis sur "Récupération".

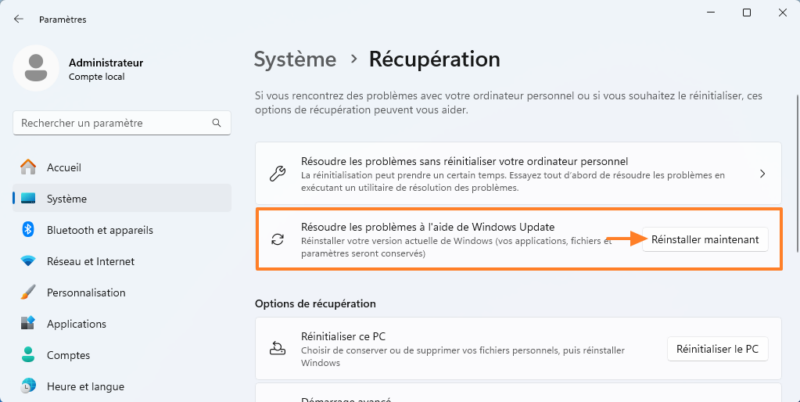

Cliquez ensuite sur le bouton "Réinstaller maintenant" dans la section "Résoudre les problèmes à l'aide de Windows Update". À ne pas confondre avec l'option "Réinitialiser le PC" !

Sachez qu'au lieu de cette manipulation, si votre problème concerne une fonction bien précise de Windows (l'audio, le réseau, etc.), vous pouvez utiliser les outils de dépannage présents dans "Résoudre les problèmes sans réinitialiser votre ordinateur personnel" car ils peuvent vous aider à résoudre certains problèmes basiques de façon automatique.

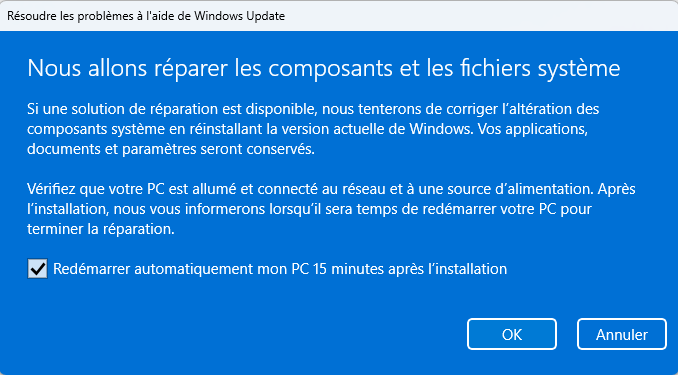

Cliquez sur "OK" pour valider la réinitialisation via Windows Update. Vous pouvez également cocher l'option "Redémarrer automatiquement mon PC...." pour que le PC redémarre de lui-même à la fin de l'opération.

Ensuite, patientez et laissez Windows travailler... Ce processus peut être assez long (30 minutes, 1 heure, etc.) selon la rapidité de votre connexion à Internet et de votre PC. Ceci va réparer Windows et ses composants de façon automatique. Autrement dit, Windows est réinstallé tout en conservant vos paramètres, vos applications et vos données.

IV. Conclusion

En suivant l'une ou l'autre de ces méthodes, vous devriez être en mesure de réparer votre ordinateur sous Windows 11 ! J'espère que cet article vous sera utile !

Si malgré tout le problème persiste, c'est que celui-ci est peut-être lié à un défaut de votre matériel ou une application récemment installée. Dans ce cas, il serait préférable de sauvegarder vos données et de procéder à une réinstallation complète du système.

En complément de cet article, vous pourriez être intéressé par celui-ci :

N'hésitez pas à commenter cet article pour nous indiquer si vous avez pu réparer votre PC, mais également, si vous souhaitez partager d'autres astuces à ce sujet.

The post 2 méthodes à connaître pour réparer un PC Windows 11 first appeared on IT-Connect.