I. Présentation

Pour faire suite à mon tutoriel sur l’installation du rôle DHCP via PowerShell, continuons avec cet article qui explique comme configurer une étendue DHCP en ligne de commande.

On appelle également une étendue “un scope”.

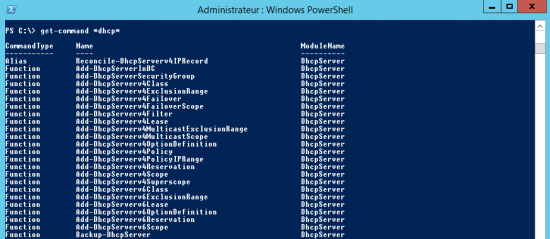

II. Les commandlets

Avant de passer à l’action, voici la liste des commandlets que nous allons utiliser et leur rôle :

- Add-DhcpServerv4Scope : Création de l’étendue

- Add-DhcpServerv4ExclusionRange : Ajouter l’exclusion de certaines adresses dans une étendue

- Set-DhcpServerv4OptionDefinition : Configurer les options comme le DNS, un suffixe DNS, la passerelle par défaut, etc.

- Get-DhcpServerv4Scope : Lister les scopes DHCP

III. Procédure

Commençons par créer une étendue nommée “Scope1” ayant pour plage 192.168.1.50 à 192.168.1.100, sur un masque 255.255.255.0.

Add-DhcpServerv4Scope -Name "Scope1" -StartRange 192.168.1.50 -EndRange 192.168.1.100 -SubnetMask 255.255.255.0

Par contre, je souhaite exclure 5 adresses de cette étendue : 192.168.1.70 à 192.168.1.75, ce qui donnera :

Add-DHCPServerV4ExclusionRange -ScopeId 192.168.1.0 -StartRange 192.168.1.70 -EndRange 192.168.1.75

On définit la passerelle par défaut 192.168.1.254, grâce à l’option DHCP n°3 :

Set-DhcpServerv4OptionDefinition -OptionId 3 -DefaultValue 192.168.1.254

On fait la même chose avec le DNS correspondant à l’option n°6. Pour ma part, je prend comme adresse de DNS 192.168.1.253.

Set-DhcpServerv4OptionDefinition -OptionId 6 -DefaultValue 192.168.1.253

Quant au suffixe DNS, correspondant au nom de domaine de l’entreprise, il correspond à l’option n°15. Dans l’exemple ci-dessous, je définis it-connect.fr.

Set-DhcpServerv4OptionDefinition -OptionId 15 -DefaultValue it-connect.fr

Note : Si vous avez besoin de définir des options supplémentaires, vous pouvez lister les options disponibles grâce à cette commande : Get-DhcpServerv4OptionDefinition

Enfin, pour finir, on active l’étendue que nous venons de configurer :

Set-DhcpServerv4Scope -ScopeId 172.16.0 -Name "Scope1" -State Active

Note : Pour les adaptes de netsh, il est toujours possible de passer par son intermédiaire pour la configuration. Vous obtiendrez de l’aide grâce à cette commande : netsh dhcp /?

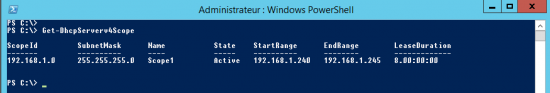

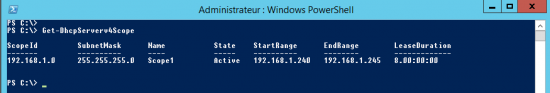

Afin de vérifier que la configuration est bien prise en compte, on peut lister les scopes DHCP du serveur :

Get-DhcpServerv4Scope

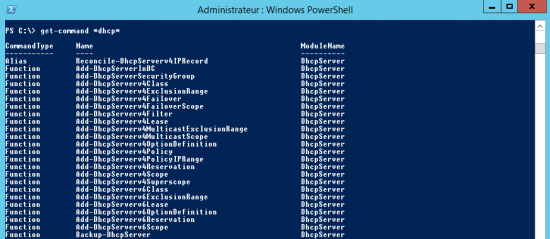

Si vous avez besoin de plus d’informations, aidez-vous des commandes obtenu via :

Get-Command *dhcp*