Patch Tuesday – Février 2024 : 73 vulnérabilités corrigées et 2 faille de sécurité zero-day !

mercredi 14 février 2024 à 07:08Le mardi 13 février 2024, Microsoft a publié son deuxième Patch Tuesday de l'année ! Au programme : 73 failles de sécurité corrigées, ainsi que deux zero-day déjà exploitées dans le cadre d'attaques. Faisons le point !

À l'occasion du Patch Tuesday de Février 2024, Microsoft a corrigé 5 failles de sécurité critiques dont voici la liste :

- Microsoft Dynamics : CVE-2024-21380

- Microsoft Exchange Server : CVE-2024-21410

- Microsoft Office : CVE-2024-21413

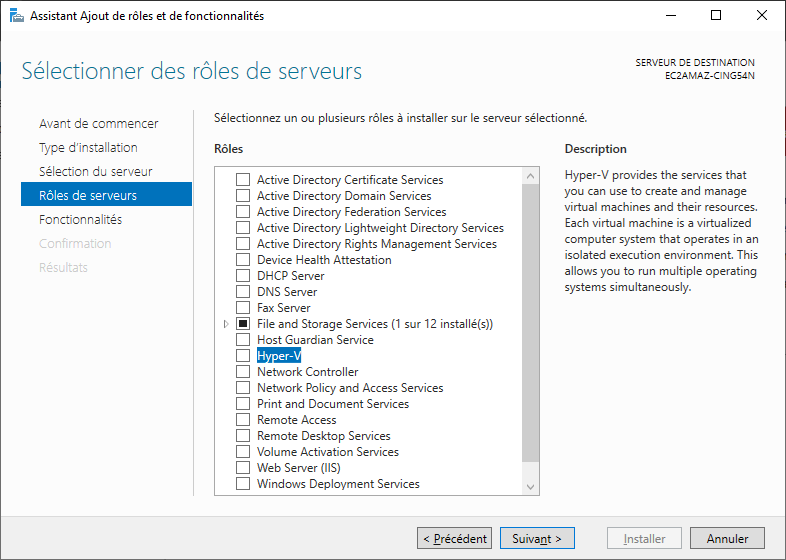

- Hyper-V : CVE-2024-20684

- Windows Internet Connection Sharing : CVE-2024-21357

La majorité des autres vulnérabilités sont considérées comme importantes et elles affectent différents produits et services de chez Microsoft, parmi ceux-ci : Azure Active Directory, Azure File Sync, Azure Site Recovery, Outlook, OneNote, Microsoft Teams pour Android, le rôle Serveur DNS de Windows SErver, SQL Server, ou encore le noyau de Windows.

En complément des 73 failles de sécurité corrigées, Microsoft a également comblé 6 vulnérabilités dans son navigateur Microsoft Edge.

Les deux failles zero-day

Ce mois-ci, Microsoft a identifié et corrigé deux failles de sécurité zero-day, c'est-à-dire des vulnérabilités connues publiquement ou déjà exploitées dans le cadre d'attaques avant même qu'un correctif ne soit disponible.

CVE-2024-21351 - Windows - Bypass de la fonction SmartScreen

Une nouvelle fois, la fonctionnalité SmartScreen de Windows est affecté par une vulnérabilité permettant de passer outre ce mécanisme de sécurité. Pour que cette vulnérabilité puisse être exploitée dans une attaque, ceci implique une interaction avec la cible : "Un attaquant doit envoyer à l'utilisateur un fichier malveillant et le convaincre de l'ouvrir.", précise Microsoft. Si l'attaque réussie, elle peut permettre l'exécution de code sur la machine de l'utilisateur.

Cette vulnérabilité affecte toutes les versions de Windows et Windows Server à partir de Windows 10 v1607 et Windows Server 2016. Sachez que Microsoft n'a pas précisé comment était exploitée cette vulnérabilité au sein de cyberattaques.

CVE-2024-21412 - Windows - Bypass de la fonction Mark of the Web

La seconde faille zero-day affecte également Windows puisqu'elle permet d'outrepasser la fonction de vérification Mark of the Web (MoTW) à partir d'un fichier de type raccourci Internet. Le fait de tromper la fonction MoTW engendre un défaut sur ce marqueur permettant de faire croire au système qu'il s'agit d'un lien vers un fichier local, même si celui-ci se situe sur Internet.

Là encore, pour que l'attaque aboutisse, il doit y avoir une interaction avec l'utilisateur : "Un attaquant non authentifié pourrait envoyer à l'utilisateur ciblé un fichier spécialement conçu pour contourner les contrôles de sécurité affichés. [...] L'attaquant devra convaincre l'utilisateur d'agir en cliquant sur le lien du fichier."

La Trend Micro Zero Day Initiative, à l'origine de la découverte de cette vulnérabilité, a publié un rapport sur la CVE-2024-21412. Il permet d'apprendre que cette faille de sécurité zero-day a été activement exploitée par le groupe APT DarkCasino (Water Hydra) dans le cadre d'une campagne malveillante ciblant les traders financiers.

Cette vulnérabilité affecte toutes les versions de Windows et Windows Server à partir de Windows 10 v1809 et Windows Server 2019.

D'autres articles seront mis en ligne pour évoquer les nouvelles mises à jour cumulatives pour Windows 10 et Windows 11.

The post Patch Tuesday – Février 2024 : 73 vulnérabilités corrigées et 2 faille de sécurité zero-day ! first appeared on IT-Connect.

(@thebookisclosed)

(@thebookisclosed)