Google Bard, l’alternative à ChatGPT, est disponible en France mais attention à vos données !

mardi 18 juillet 2023 à 09:05Le robot conversationnel de Google, nommé Bard, est disponible en France depuis le jeudi 13 juillet 2023 ! Un nouveau concurrent pour ChatGPT.

Que ce soit sur mobile ou à partir du site web officiel de Bard, vous pouvez dialoguer avec Bard, le chatbot de Google dopé à l'intelligence artificielle. En effet, depuis ce jeudi 13 juillet, Bard est disponible en France, mais aussi dans le reste de l'Europe et au Brésil. Depuis le 21 mars 2023, Bard était disponible pour les États-Unis et le Royaume-Uni, puis en mai dernier, Google l'avait rendu accessible à 180 pays.

En plus d'être disponible en France, sachez que Bard prend en charge le français, mais aussi l'anglais, l'espagnol, l'allemand ou encore l'arabe. Au total, il prend en charge 40 langues différentes. À ses débuts, Bard comprenait seulement l'anglais, le japonais et le coréen. Désormais, il s'ouvre au monde !

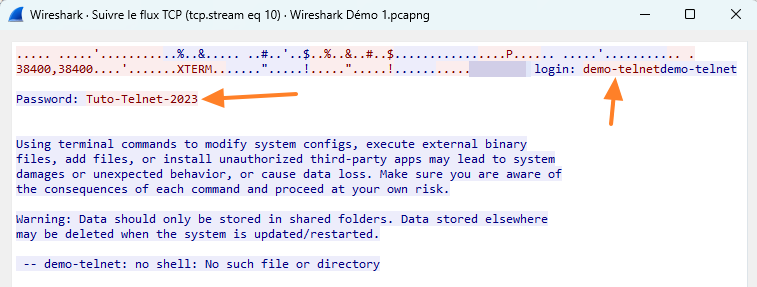

Comme ChatGPT, vous pouvez solliciter Google Bard sur des sujets divers et variés, que ce soit pour une simple question, pour résumer un texte, pour générer du texte ou encore du code. Lorsque vous sollicitez Bard, il répondra à votre question avec une première réponse, mais le menu "Afficher d'autres suggestions" permet d'avoir d'autres formulations. Par ailleurs, vous avez la possibilité de partager la réponse, d'indiquer si elle vous plait ou non, ainsi que de lancer une recherche Google.

Google Bard est accessible à partir d'un compte Google, donc si vous utilisez déjà un smartphone Android ou les services Google de manière générale, c'est tout bon. Pour commencer à l'utiliser, suivez ce lien :

Les équipes de chez Google peuvent lire vos conversations

Comme avec ChatGPT, vous ne devez pas communiquer d'informations confidentielles ! D'ailleurs, un bandeau présent sur l'interface de Google Bard précise : "Des réviseurs humains peuvent traiter vos conversations avec Bard pour en évaluer la qualité. Ne saisissez pas d'informations sensibles."

Par défaut, vos conversations avec Bard sont conservées pendant 18 mois par Google. Cette durée peut être ajustée dans les paramètres : de 3 mois à 36 mois. Même si vous optez pour la désactivation de l'historique, sachez que Google conservera vos conversations pendant 72 heures. Ainsi, vous n'aurez pas accès à votre historique, mais Google oui. Des humains de chez Google sont susceptibles d'analyser et d'évaluer vos conversations pour améliorer la pertinence de Google Bard.

À ce sujet, l'entreprise américaine précise que les conversations sont anonymisées, même si plusieurs informations sont associées à cet historique : "Lorsque ce paramètre est activé, Google enregistre votre activité Bard dans votre compte Google pendant 18 mois. Cela inclut la zone géographique générale de votre appareil, votre adresse IP, ou vos adresses personnelle ou professionnelle dans votre compte Google, entre autres."

La configuration s'effectue en cliquant sur le bouton "Activité Bard" en haut à droite.

The post Google Bard, l’alternative à ChatGPT, est disponible en France mais attention à vos données ! first appeared on IT-Connect.