WSUS – Classifications : quels produits Windows 10 choisir ?

mercredi 9 septembre 2020 à 09:00I. Présentation

Le service de gestion des mises à jour de Microsoft, à savoir WSUS (Windows Server Update Services), est capable de gérer les mises à jour d'une grande majorité de produits de chez Microsoft, y compris Windows 10. Lorsque l'on configure son serveur de mises à jour, il est nécessaire de sélectionner les catégories de produits pour lesquels on souhaite recevoir des mises à jour.

Windows 10 est bien sûr présent dans cette liste, mais il n'est pas présent qu'une seule fois : il y a une multitude de produits correspondants à Windows 10, aux différentes branches, aux différentes versions.

Dans cet article, je vais tenter de vous éclairer sur le sujet pour être en mesure de sélectionner les catégories de produits Windows 10 correspondantes à vos besoins.

📌 Historique des versions de Windows 10

II. WSUS et Windows 10

Pour commencer, nous allons lister les différents types de catégories proposées au sein de WSUS et associées à Windows 10.

- Windows 10 :

Cette catégorie correspond à toutes les mises à jour, y compris les correctifs de sécurité, pour Windows 10 jusqu'à la version 1903.

- Windows 10, version 1903 and later :

Cette catégorie correspond à toutes les mises à jour pour Windows 10 à partir de la version 1903. Cela signifie que cette catégorie sert à récupérer également les mises à jour pour la version 2004 (dernière en date à l'heure où j'écris ces lignes).

- Windows 10, version 1903 and later, Update & Servicing Drivers

Cette catégorie contient les mises à jour et les pilotes Windows 10 pour les différents scénarios d'installation (Gestionnaire de périphériques, Dynamic Update, Orchestrator) pour Windows 10 v1903 et les prochaines versions. Dans le même esprit, la catégorie "Windows 10, Anniversary Update and Later Servicing Drivers" fournit la même chose mais uniquement pour la version "Anniversary Update" (v1607) de Windows 10. Avant la version v1903, Microsoft sortait une catégorie spécifique pour chaque version de Windows 10, ce qui a généré un joli bazar dans les catégories WSUS pour Windows 10...

- Windows 10, version 1903 and later, Servicing Drivers

Dans le même esprit que la catégorie précédente mais seulement pour les pilotes. J'en profite pour vous signaler que le stockage des drivers peut s'avérer très volumineux en espace disque.

- Windows 10 LTSB :

LTSB signifie Long Term Servicing Branch, cela fait référence au canal de maintenance à long terme de Windows 10 à destination des versions spécifiques "Windows 10 Entreprise LTSC". La première version de ce type est la version 1507 de Windows 10, lancée en 2015.

Plus d'informations sur cette version si cela vous intéresse :

- Windows 10 Language Packs :

Catégorie faisait référence à l'obtention des packs de langues par l'intermédiaire de WSUS.

- Windows 10 Language Interface Packs :

Mises à jour des packs de langue notamment pour l'interface de Windows.

- Windows 10 Dynamic Update :

La catégorie Dynamic Update est utile pour faciliter les mises à niveau de Windows 10. Dynamic Update va permettre de récupérer les mises à jour dont le poste à besoin et réaliser l'installation en une seule fois plutôt que de passer par plusieurs étapes, dans le but d'optimiser l'installation de l'upgrade.

- Windows 10 GDR-DU :

Comprenez "General Distribution Release – Dynamic Update", cela fait référence à Dynamic Update mais seulement pour la version "en cours" de Windows 10 alors que Dynamic Update (catégorie précédente) est plus global puisque ça s'applique à toutes les versions de Windows 10.

- Windows 10 GDR-DU LP :

La même chose pour les packs de langue cette fois-ci.

- Windows 10 GDR-DU FOD :

La même chose pour les "Fonctionnalités à la demande" (Feature On Demand)

- Windows 10 Feature On Demand :

Sous Windows 10, certaines fonctionnalités sont préchargées mais pas installées, il s'agit de ce que l'on trouve ici dans Windows 10 : Paramètres – Applications et fonctionnalités – Fonctionnalités facultatives. Dans la majorité des cas, les sources de ces fonctionnalités sont disponibles en local (en tout cas par défaut) puisqu'elles sont stockées sur le poste suite à l'installation. L'objectif ici est de récupérer certaines fonctionnalités par WSUS, notamment le fameux .NET Framework 3.5.

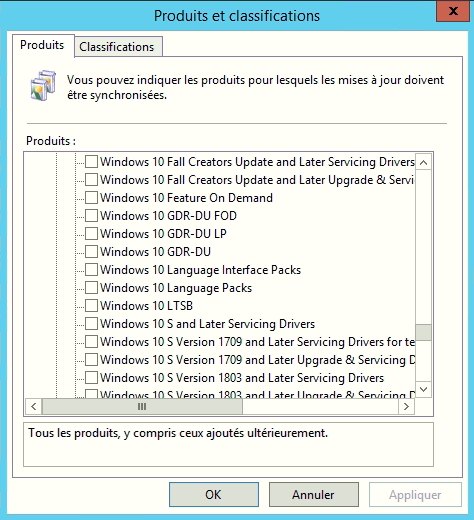

III. Configurer les catégories dans WSUS

Vous devez commencer par ouvrir la console WSUS, puis sur la gauche sous votre nom de serveur, cliquez sur "Options". Cliquez ensuite sur "Produits et classifications".

C'est directement dans l'onglet "Produits" qu'il va falloir choisir les produits pour lesquels vous souhaitez récupérer et diffuser les mises à jour. Pour Windows 10, référez-vous aux informations ci-dessous pour faire votre choix 😉

The post WSUS - Classifications : quels produits Windows 10 choisir ? first appeared on IT-Connect.