I. Présentation

Dans cet article, nous allons parler de mots de passe et de passphrases, dans l'objectif de justifier l'affirmation suivante qui sort tout droit de ma bouche : "vous devez utiliser des passphrases plutôt que des mots de passe !". En complément, nous verrons les outils disponibles pour faciliter la génération d'une passphrase et permettre la mise en œuvre d'une politique de passphrases dans un environnement Active Directory.

II. Pourquoi préférer les passphrases aux mots de passe ?

A. C'est quoi une passphrase ?

Inutile de vous présenter la notion de mots de passe : vous savez tous ce que c'est, et vous utilisez tous des mots de passe robustes (n'est-ce pas ?). Mais, êtes-vous aussi à l'aise si l'on évoque la notion de passphrase ? Pas si sûr !

Une passphrase ou une phrase de passe en français est constituée d'une suite de mots, séparés par un espace ou un caractère spécial. Ces mots peuvent être issus du dictionnaire de la langue française, ou de plusieurs langues ! On peut commencer à parler d'une passphrase à partir de 16 caractères, car il ne s'agit pas d'enchaîner trois de deux lettres non plus. A contrario, le mot de passe est plutôt une suite de caractères, plus ou moins aléatoires.

Son objectif reste le même : être utilisé en tant que mot de passe pour sécuriser l'accès à un compte, que ce soit un compte de messagerie, un compte Active Directory, un compte Google, Apple, Microsoft, IT-Connect, etc... L'usage reste le même.

En théorie, il est plus facile de créer une passphrase robuste qu'un mot de passe robuste.

B. Calculer la force d'un mot de passe ou d'une passphrase

Pour bien comprendre la suite de l'article, il est important de savoir calculer la force d'un mot de passe. La robustesse d'un mot de passe est liée à la notion d'entropie qui, justement, va nous servir à calculer la force d'un mot de passe notamment, car un mot de passe à un nombre de caractères, il utilise un jeu de caractères, et il est constitué d'une part de hasard plus ou moins importante.

Pour améliorer l'entropie d'un mot de passe ou d'une passphrase, il est préférable d'augmenter sa longueur en nombre de caractères plutôt que de chercher à remplacer certains caractères. Par exemple, il y a un faible intérêt à remplacer la lettre "o" par le chiffre "0" dans un mot de passe.

Une fois que la force d'un mot de passe est calculée, le résultat est exprimé par une taille de clé en bits. D'après le site de l'ANSSI, pour un mot de passe fort ou une passphrase forte, il est recommandé d'avoir une taille de clé supérieure à 100 bits.

C. Les bonnes raisons d'utiliser des passphrases

À mon sens, et certaines personnes adeptes des passphrases seront surement d'accord avec moi, il y a plusieurs bonnes raisons d'utiliser les passphrases à la place des mots de passe.

- Une passphrase est plus facile à retenir qu'un mot de passe, tout en étant plus facilement robuste ! On retient plus facilement une liste de mots qu'une suite de caractères aléatoires. Par exemple, le mot de passe "f=X5nx\`j|rC~DqN" sera beaucoup plus difficile à retenir que la passphrase "J'habite-en-Normandie-en-France" qui en plus a une meilleure entropie (très légèrement). Dans le cas présent, on note qu'à entropie quasi égale, la passphrase est beaucoup plus longue, mais plus facile à retenir.

- Une passphrase peut répondre plus facilement à la politique de mots de passe de votre entreprise, notamment lorsqu'il y a une longueur minimale à respecter. Le fait d'inclure des mots et de les séparer par un caractère ou un espace permet aussi d'utiliser plus facilement au moins trois types de caractères : minuscules, majuscules et caractères spéciaux.

- La plupart des services en ligne et des applications acceptent les chaînes de caractères de très grande taille, ce qui est favorable à l'utilisation d'une passphrase. Si l'on prend l'exemple de l'annuaire Active Directory, il accepte les passphrases nativement.

- De par leur longueur, les passphrases sont moins vulnérables aux attaques par brute force que les mots de passe. Ceci est vrai si l'on part du principe qu'une passphrase sera naturellement plus longue qu'un mot de passe.

- Les attaques par brute force sont très orientées "mots de passe" grâce à des dictionnaires de mots de passe. Les passphrases sont moins vulnérables à ces attaques, mais elles n'en sont pas protégées : certains dictionnaires plus aboutis intègrent des passphrases.

Enfin, il est important de noter que les principales agences spécialisées dans la cybersécurité, comme l'ANSSI en France ou la CISA aux États-Unis, mettent en avant ou recommandent l'utilisation de passphrase.

D. Limite des passphrases

Pour finir sur cet argumentaire, évoquons les limites des passphrases. Tout d'abord, la première limite concerne les sites et services où il est possible de les utiliser : ce n'est pas toujours possible, car dans certains cas, on est limité sur la longueur du mot de passe, ce qui ne permet pas d'utiliser une passphrase. D'ailleurs, dans son guide "Recommandations relatives à l'authentification multifacteur et aux mots de passe", l'ANSSI n'hésite pas à mettre en lumière cette mauvaise pratique qui consiste à limiter le nombre de caractères d'un mot de passe : "Une mauvaise pratique observée consiste à fixer une longueur maximale faible (8 ou 10 caractères par exemple) lors de la création d’un mot de passe : cette pratique empêche l’utilisation de phrase de passe."

Par ailleurs, la seconde limite s'applique aux fuites de données : au même titre que les mots de passe, les passphrases sont vulnérables à ce type d'indicent de sécurité. Si une base de données de comptes fuite sur Internet, et qu'elle contient des identifiants et mots de passe/passphrases, alors ces informations confidentielles sont exposées. Dans ce cas, il conviendra de renouveler sa passphrase sur le site en question.

III. Les outils pour vous accompagner

A. Côté utilisateur : les gestionnaires de mots de passe

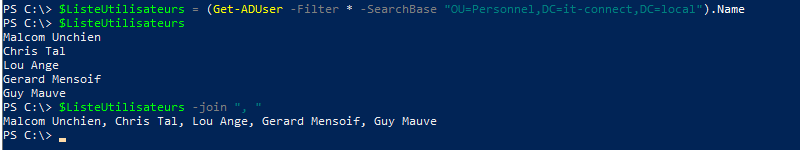

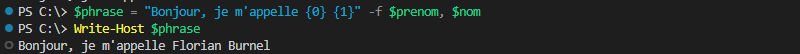

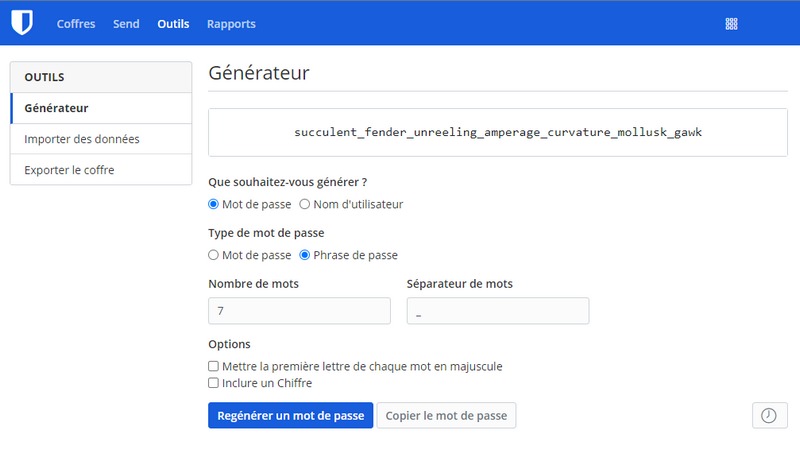

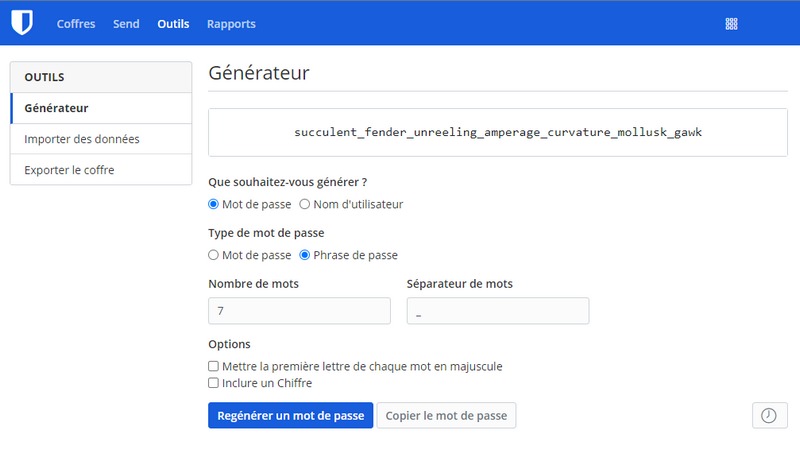

Du côté utilisateur, les gestionnaires de mots de passe seront utiles pour stocker les identifiants, à savoir la passphrase et le nom d'utilisateur, mais aussi pour générer une passphrase ou calculer sa force. Si l'on prend l'exemple du gestionnaire de mots de passe Bitwarden, il donne accès à l'outil "Générateur" y compris depuis l'extension du navigateur dans le but de générer des mots de passe ou passphrase. Pour les passphrases, le petit bémol, c'est qu'il s'appuie sur le dictionnaire anglais. Voici un exemple :

L'outil ci-dessus est accessible pour les utilisateurs inscrits, tandis qu'il existe aussi une version gratuite proposée par Bitwarden : Générateur de passphrases.

Sinon, il y a le même type d'outils dans les gestionnaires de mots de passe KeePass et KeePassXC. En bonus, ces applications indiquent la force d'un mot de passe ou le niveau d'entropie, ce qui constitue un bon repère pour évaluer en direct sa future passphrase. KeePassXC intègre directement une fonction pour générer des passphrases avec la possibilité de charger sa propre liste de mots. Voici un exemple :

Au-delà des générateurs de passphrases, votre imagination devrait vous permettre de générer des passphrases sécurisées assez facilement ! Cela se fait encore plus naturellement lorsque l'on prend l'habitude d'utiliser ce type de mot de passe.

B. Côté serveur : la solution Specops Password Policy

Du côté serveur, et plus particulièrement de l'Active Directory, comment favoriser l'utilisation d'une passphrase auprès des utilisateurs ? Ou plutôt, comment obliger les utilisateurs à utiliser une passphrase ? Sur le marché, il existe des solutions développées par des éditeurs tiers et qui viennent se greffer à l'Active Directory. Celle que je connais et dont je vous ai déjà parlé à plusieurs reprises, c'est Specops Password Policy (SPP). Au-delà du fait que je connaissance cette solution, elle est mentionnée dans cet article, car elle dispose de toutes les options nécessaires pour répondre aux recommandations de l'ANSSI et de la CNIL en matière de sécurité pour les mots de passe, avec notamment la prise en charge de politiques de passphrases.

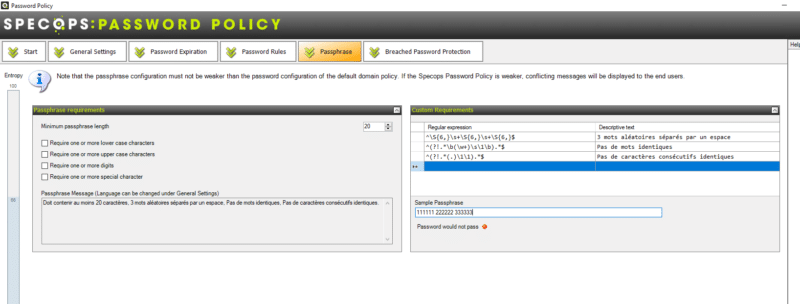

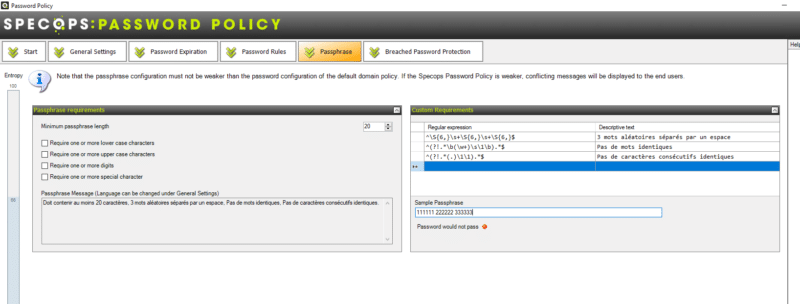

La solution Specops Password Policy permet de créer des politiques de mots de passe pour l'Active Directory en allant beaucoup plus loin que la solution intégrée à l'Active Directory. Que ce soit lors de la création d'une politique de mots de passe ou de passphrases, la barre latérale de l'assistant intitulée "Entropy" permet de visualiser l'entropie des mots de passe qui respecteront la politique qui est en train d'être configurée. Autrement dit, on s'assure que les passphrases seront suffisamment fortes.

En utilisant les expressions régulières, on peut créer des prérequis personnalisés pour la stratégie de passphrase. Par exemple, on peut empêcher l'utilisation :

- De caractères consécutifs identiques,

- Deux fois le même mot dans une passphrase,

- De certains mots, comme le nom de l'entreprise (un grand classique à éviter !)

- Etc.

Cela évitera d'avoir un utilisateur un peu malin qui essaiera de mettre "aaaaaa bbbbbb cccccc" ou "111111 222222 333333". En renforçant la stratégie, on améliore la force du mot de passe et on évite qu'il soit facile à deviner.

En complément, et c'est essentiel aussi, car cela répond à une limite évoquée ci-dessus, la solution de chez Specops Software est capable de vérifier si la passphrase que vous choisissez a été compromise. Ainsi, si elle est présente dans une fuite de données issue de la cyberattaque de l'entreprise XYZ, vous ne pourrez pas l'utiliser, car c'est une passphrase connue (et donc potentiellement présente dans des dictionnaires prenant en charge ce type de mot de passe). La base "Breached Password Protection" gérée par Specops contient 3 milliards de mots de passe.

Toujours sur le sujet des mots de passe, sachez que l'éditeur Specops propose l'application gratuite "Specops Password Auditor" dont l'objectif est d'auditer les mots de passe et les comptes de votre Active Directory (mots de passe compromis, mots de passe identiques entre plusieurs comptes, comptes administrateurs obsolètes, etc.), ainsi que vos politiques de mots de passe. Cette analyse donne lieu à un rapport disponible en plusieurs langues, dont le français et l'anglais.

Pour chaque politique analysée, vous avez des informations sur le niveau d'entropie ainsi que la conformité avec les recommandations de la CNIL et de l'ANSSI les plus récentes.

En consultant cette page, vous pouvez obtenir plus d'informations sur la nouvelle version et télécharger gratuitement l'outil. En complément, mon article publié en 2021 vous permettra de découvrir cet outil :

IV. Conclusion

Après avoir lu cet article, vous devriez être convaincu qu'il est préférable d'utiliser des passphrases plutôt que des mots de passe ! Sinon, nous attendons votre argument en commentaire de cet article !

Pour finir, je dirais que l'avenir on le connait, c'est un monde sans mot de passe et sûrement sans passphrase où l'on parlera plutôt d'authentification passwordless. Toutefois, même si cette révolution est en marche, les mots de passe ont encore plusieurs années devant eux et on ferait bien de prioriser les passphrases.

The post Pourquoi faut-il préférer les passphrases aux mots de passe ? first appeared on IT-Connect.