I. Présentation

WSUS Package Publisher est une application qui se greffe au service WSUS afin de publier sur des clients vos propres mises à jour, que ce soit des fichiers au format MSI, MSP ou EXE.

Contrairement à PDQ Deploy ou System Center Configuration Manager qui sont des outils payants, WSUS Package Publisher – que je vais appeler WPP – est totalement gratuit et disponible sur CodePlex. Cette application incarne la suite de l’outil « Local Update Publisher« , pour ceux qui connaissent.

A. Pourquoi mettre en place WSUS Package Publisher ?

Lorsque vous gérez un parc informatique plus ou moins conséquent, vous déployez vos machines avec une image de référence avec des versions logicielles à un instant t.

Pour la partie Windows et les logiciels Microsoft (Office, par exemple) vous diffusez certainement les mises à jour par le service WSUS (Windows Server Update Service). Mais alors, pour les logiciels comment faites-vous les mises à jour ? Comment gérez-vous les mises à jour à répétition de Java ou encore de Flash Player ? Telle est la problématique bien souvent en entreprise…

C’est là que WPP intervient ! Il va vous permettre de déployer les mises à jour des logiciels que vous avez installés sur vos clients, voire même installer de nouvelles applications.

Avec les mises à jour régulières des applications, qui ont en plus des cycles de mises à jour différents, les solutions de ce type sont indispensables, notamment pour déployer les correctifs qui touchent des failles de sécurité (Java et Flash Player en tête de liste). Et par la même occasion pour bénéficier des corrections de bugs et de nouvelles fonctionnalités.

B. Comment fonctionne WSUS Package Publisher ?

WSUS Package Publisher vient se greffer directement à WSUS. En effet, en s’appuyant sur la base de données et le service WSUS (notamment pour la gestion des groupes d’attribution et la diffusion des mises à jour), vous allez pouvoir diffuser vos mises à jour sur les clients par l’intermédiaire de Windows Update.

Ainsi, les mises à jour Java, Flash Player, Adobe Reader, etc… Seront déployées directement via Windows Update au même titre que les mises à jour Windows. Le tout de manière totalement transparente pour l’utilisateur.

À partir d’un fichier MSI, MSP ou EXE, vous pourrez créer un paquet au sein de WPP et le diffuser sur un ou plusieurs groupes de clients. L’application contient un outil de création des mises à jour, avec une version standard et une version – très – avancée pour les utilisateurs avertis (voire même un peu plus).

Je vous conseille de réaliser l’installation de WSUS Package Publisher sur le même serveur que WSUS, sous Windows Server donc, tout en sachant qu’il dispose de sa propre console de gestion (il pourrait être installé sur une machine cliente Windows).

II. Installation de WSUS Package Publisher

Avant de commencer, sachez que vous devez disposer d’un serveur WSUS actif et opérationnel pour pouvoir mettre en oeuvre WPP, ce serveur devra également comporter au minimum le .NET Framework 4.0.

Commencez par télécharger le ZIP contenant les fichiers d’installation sur CodePlex : Télécharger WPP

Pour ma part, je vais installer WPP sur un serveur nommé « ADDS01 » qui comme son nom l’indique est un contrôleur de domaine (pour le domaine it-connect.local) et il joue aussi le rôle de WSUS, comme son nom l’indique…pas.

En fait, il n’y a pas de setup pour installer WPP, il suffit d’extraire le contenu du ZIP. Je vous conseille de l’extraire dans un dossier nommé « WSUS Package Publisher » directement dans « C:\Program Files ».

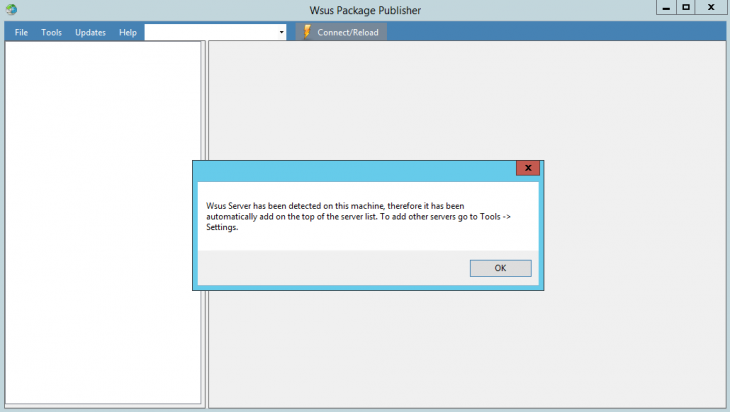

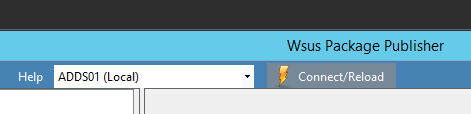

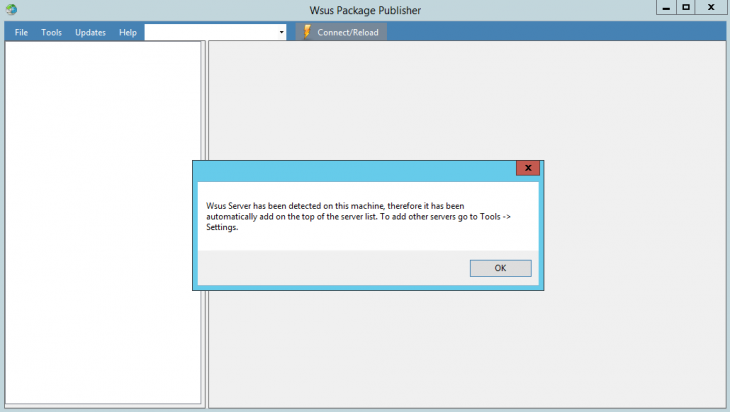

Ensuite, ouvrez le fichier « Wsus Package Publisher.exe » pour démarrer l’application. Vous obtiendrez un écran comme ci-dessous :

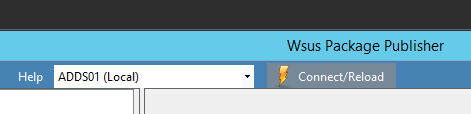

Comme on installe WPP sur le même serveur que WSUS, les paramètres de configuration sont automatiquement renseignés, sinon il aurait fallu les options en allant dans « Tools » puis « Settings« .

Cliquez sur « Connect/Reload » pour établir la connexion avec votre serveur WSUS.

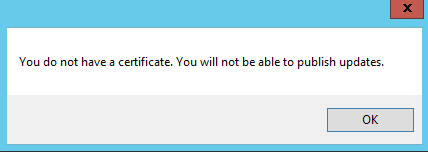

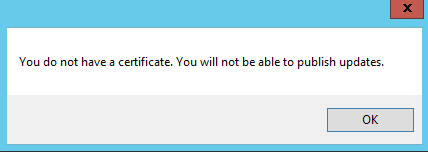

Oups ! Nous n’avons pas de certificat de sécurité de renseigné dans l’application, il va falloir en générer un pour qu’elle puisse fonctionner.

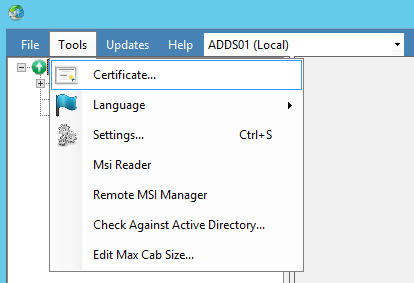

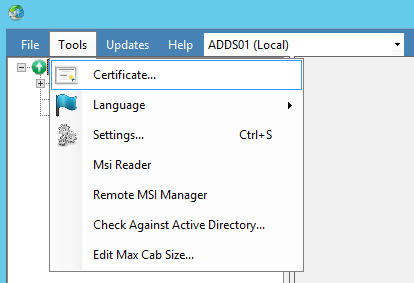

Dans le menu « Tools » cliquez sur « Certificate« .

Note : Vous pouvez en profiter pour passer l’application en Français en changeant la langue sous le menu « Language« .

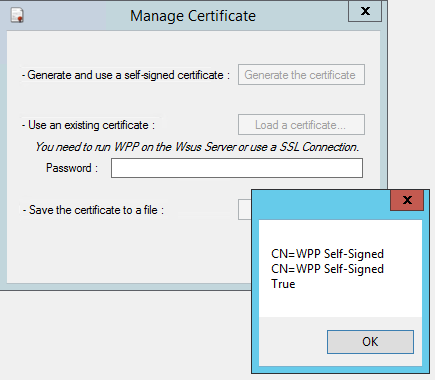

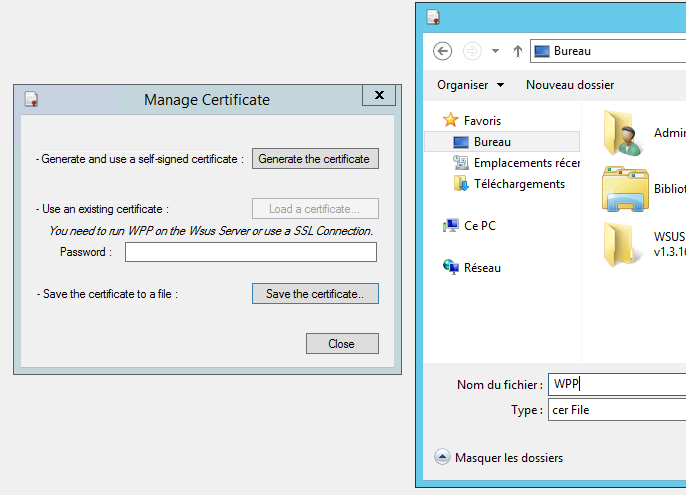

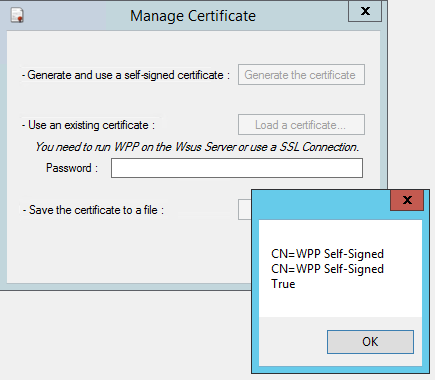

Cliquez sur « Generate the certificate » pour qu’un certificat autosigné soit créé. Vous devriez obtenir un message de validation comme celui ci-dessous.

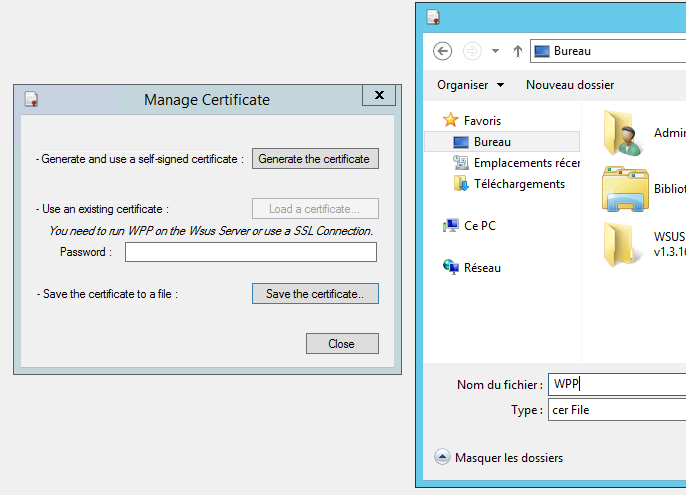

Il va désormais falloir sauvegarder le certificat en tant que fichier puisque l’on devra ensuite le distribuer sur les postes clients via une GPO. Pour réaliser cette action, cliquez sur « Save the certificate » et enregistrez-le par exemple sous le nom « WPP ».

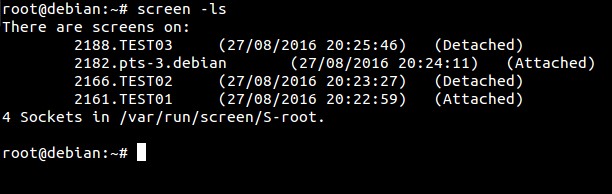

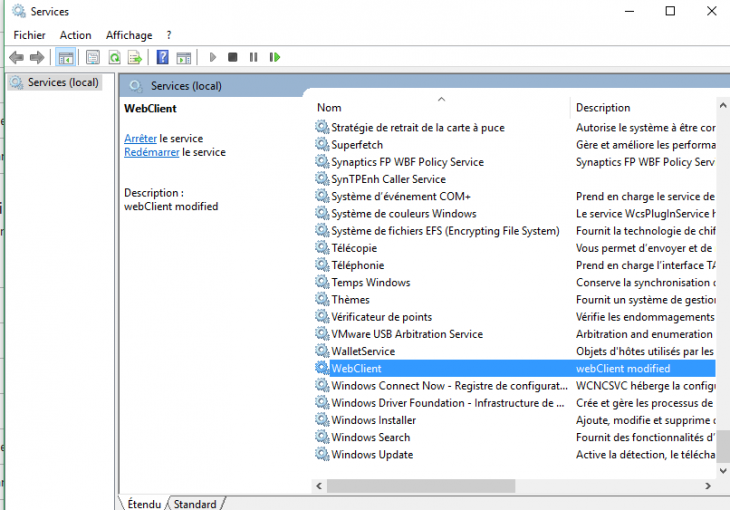

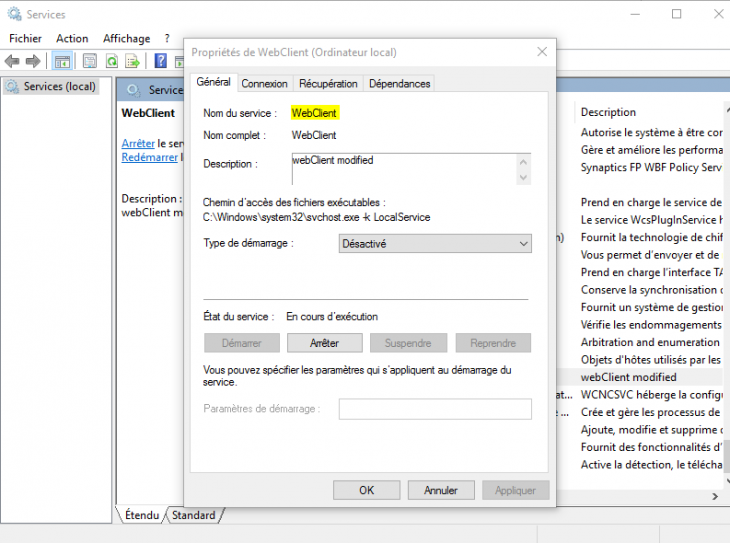

Note : Si le bouton « Save the certificate » est grisé au sein de l’interface WPP, redémarrez les services WSUS (voir la commande ci-dessous) et dans WPP recliquez sur « Connect/Reload » pour actualiser la connexion avec le serveur. Ensuite, retournez dans le gestionnaire de certificat et le bouton doit être accessible.

Pensez à redémarrer les services WSUS, en PowerShell voici la commande adéquate :

Restart-Service WsusService,WsusCertServer

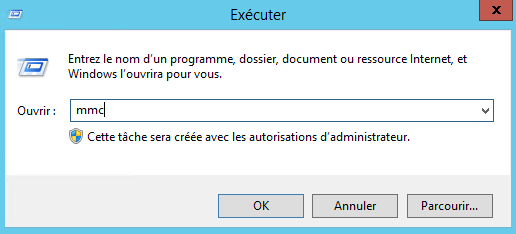

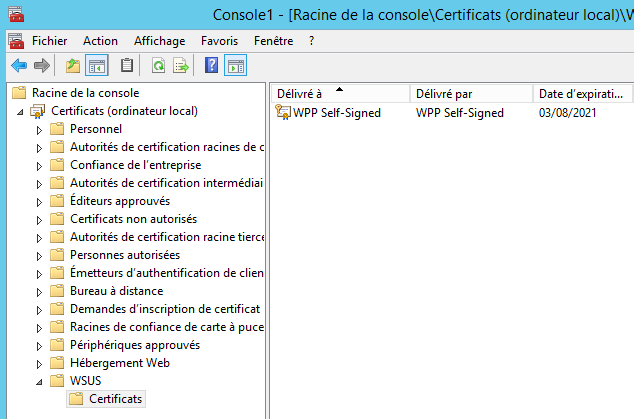

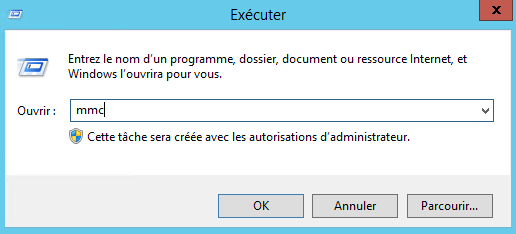

On va s’assurer que le certificat que l’on vient de générer est bien enregistré dans le magasin des certificats local. Pour cela, ouvrez une console MMC vierge dans laquelle on va charger le composant certificat.

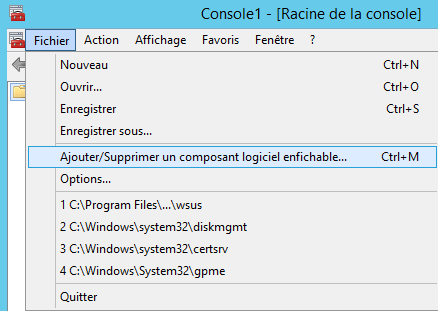

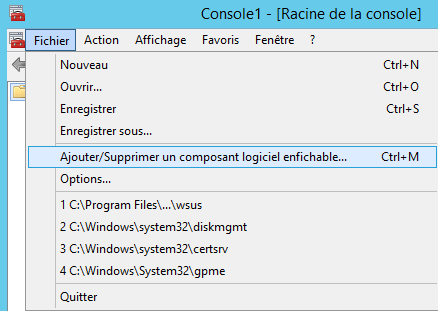

Dans le menu « Fichiers » sélectionnez « Ajouter/Supprimer un composant logiciel enfichable« .

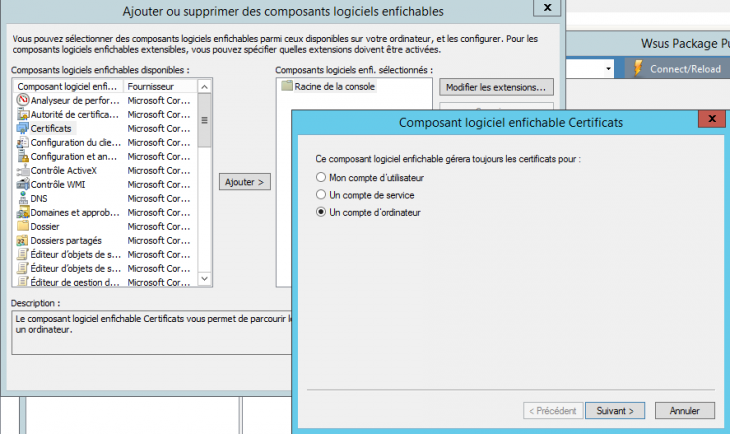

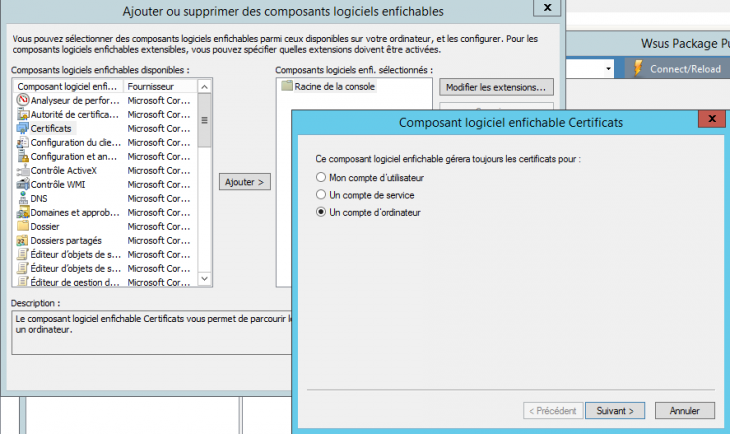

Lorsque vous validerez pour ouvrir la console, vous devez choisir « Un compte d’ordinateur » puis « Ordinateur local » afin d’accéder au magasin local du serveur.

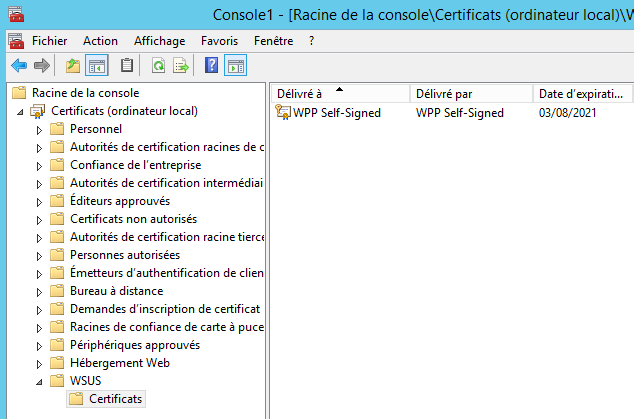

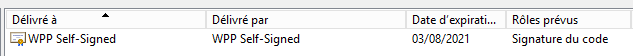

Dans l’arborescence de certificats, vous devriez avoir un dossier « WSUS » avec un sous-dossier « Certificats« , et si tout va bien le certificat WPP doit apparaître sur la droite : WPP Self-Signed.

Tout est bon du côté du serveur WSUS/WPP, nous allons pouvoir passer à la suite de la configuration.

III. Créer la GPO de configuration du pare-feu

Pour ne pas faire redondance avec la documentation proposée sur la page WSUS Package Publisher, pour la création de la GPO contenant les règles de pare-feu, je vous oriente vers la documentation très bien faite : Ouvrir les ports du firewall pour WPP

L’ouverture des ports est limitée et très fine, d’où l’intérêt de bien suivre cette documentation. Je noterai seulement que dans la règle du pare-feu, plutôt que d’autoriser tout le réseau ou une plage réseau, autorisez seulement l’adresse IP de votre serveur WSUS.

Ces ouvertures de ports permettent d’utiliser certaines fonctionnalités de WPP notamment le « Detect Now » et le « Report Now » pour déclencher des actions à distance depuis la console de Windows Package Publisher. Vous pouvez aussi consulter logs Windows Update à distance, intéressant en cas de debug.

IV. Créer la GPO pour diffuser le certificat

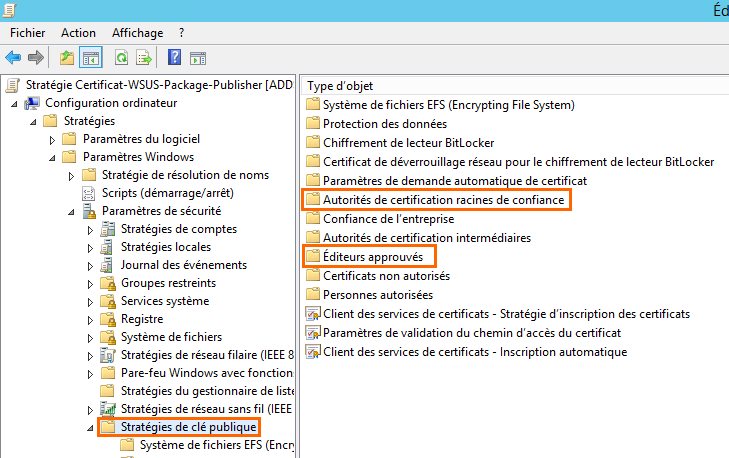

Sur votre contrôleur de domaine, dans la console de gestion des stratégies de groupe, créez ou éditez une GPO afin que l’on diffuse le certificat WPP auprès des clients. Nous allons utiliser des paramètres ordinateurs.

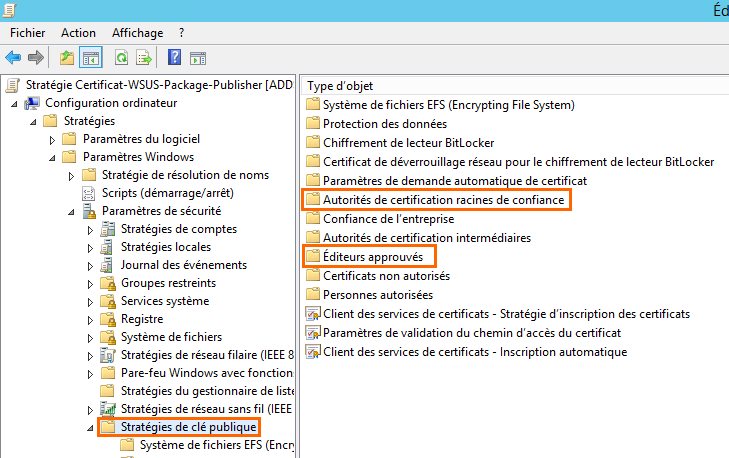

Parcourez l’arborescence de paramètres comme ceci :

Configuration ordinateur, Stratégies, Paramètres Windows, Paramètres de sécurité, Stratégies de clé publique

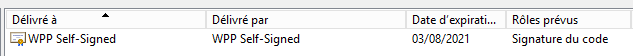

Vous devez l’importer dans deux magasins, notamment « Éditeurs approuvés » qui sera utilisé pour signer les paquets de mises à jour et dans « Autorités de certification racines de confiance« .

Pour réaliser l’importation, effectuez un clic droit sur le magasin et choisissez « Importer« , il faudra alors choisir le fichier de certificat que nous avons sauvegardé précédemment.

V. Autoriser les mises à jour en local

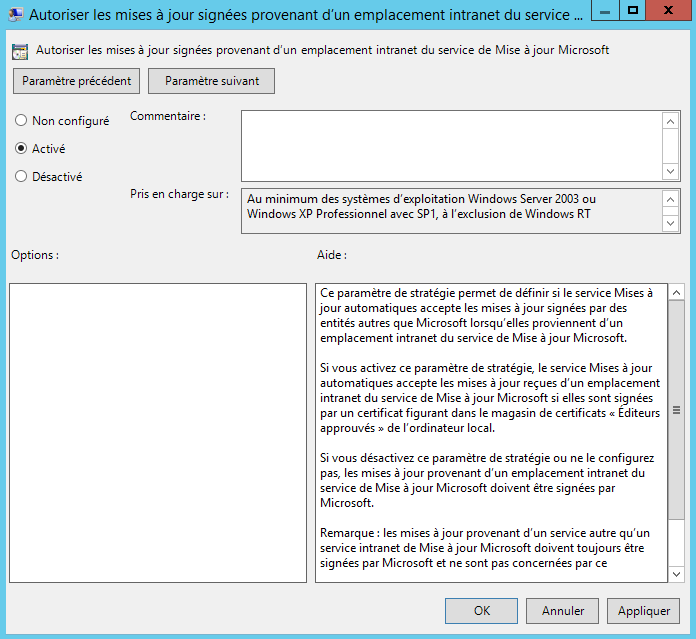

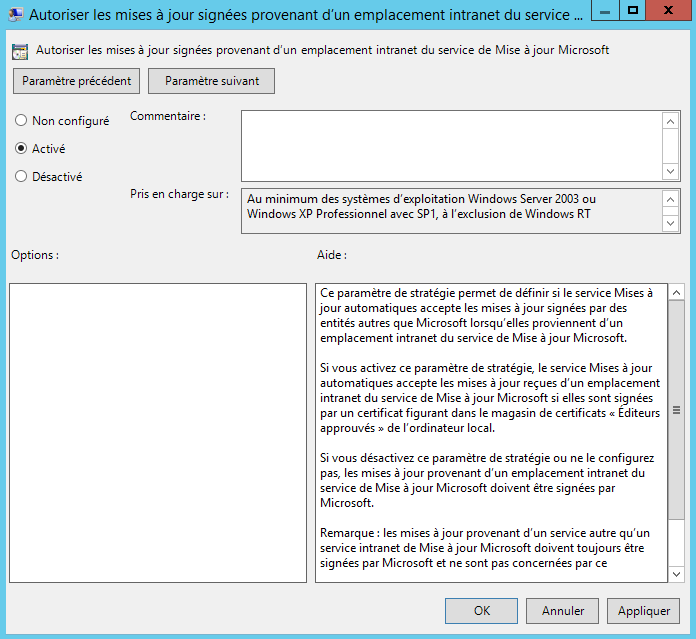

Un paramètre au niveau de Windows Update doit être modifié également par GPO pour autoriser le déploiement de mises à jour autres que celles signées par Microsoft, ce qui nous intéresse pour déployer des mises à jour signées par WSUS Package Publisher, et correspondantes à d’autres logiciels : Java, Flash Player, Adobe Reader DC, 7-Zip, Mozilla Firefox…

Dans une GPO, activez le paramètre suivant : Autoriser les mises à jour signées provenant d’un emplacement intranet du service de Mise à jour Microsoft

Sous l’arborescence : Configuration ordinateur, Stratégies, Modèles d’administration, Composants Windows, Windows Update

Voilà, la mise en place de WSUS Package Publisher est terminée ! La prochaine étape c’est d’apprendre à créer son premier paquet de mises à jour pour le diffuser auprès des clients. La prise en main de l’outil de création de paquets utilise une certaine logique, mais une fois que vous l’aurez comprise, l’utilisation est vraiment agréable.

D’autres tutoriels sur le sujet vont arriver, prochainement, notamment pour apprendre à déployer la mise à jour de différents logiciels. Pour ma part, j’ai réalisé le déploiement de diverses applications et mises à jour avec WPP : Java, Flash Player, Mozilla Firefox, Google Chrome, Gimp 2, Adobe Reader DC, LibreOffice ou encore 7-Zip.