I. Présentation

Dans cet article, je vais vous donner mon avis sur un vidéoprojecteur de poche : le Formovie P1, qui est un projecteur laser très compact puisqu'il tient dans une main. Ce modèle est adapté à différents cas d'usages, que ce soit à titre professionnel ou personnel. Par exemple, pour une personne itinérante, il peut permettre de faire la diffusion de contenu sur un mur sans avoir à emporter du matériel lourd et encombrant.

Pour information, Formovie est une marque fondée par Appotronics Corporation et Xiaomi.

Voici les caractéristiques principales de cet appareil :

- Résolution native : 960 x 540 (qHD)

- Luminosité : 800 ANSI Lumens (technologie ALDP)

- Durée de vie de la lampe : 25 000 heures

- Taux de contraste : 600:1

- Réglage Focus : manuel

- Réglage trapèze automatique en vertical

- Interfaces : 1 x HDMI 1.4 + 1 x Jack 3.5mm + 1 x USB 2.0 + 1 x USB-C (pour la charge)

- Diffusion sans-fil prise en charge

- Wi-Fi : 802.11a/b/g/n (2.4 et 5 GHz)

- Haut-parleur intégré

- Dimensions : 150.8 × 83 × 24.6 mm

- Poids : 0.3 kg

- Garantie : 2 ans

Ce vidéoprojecteur de poche est disponible à 279 dollars sur le site officiel Formovie (au lieu de 399 dollars).

II. Package et design

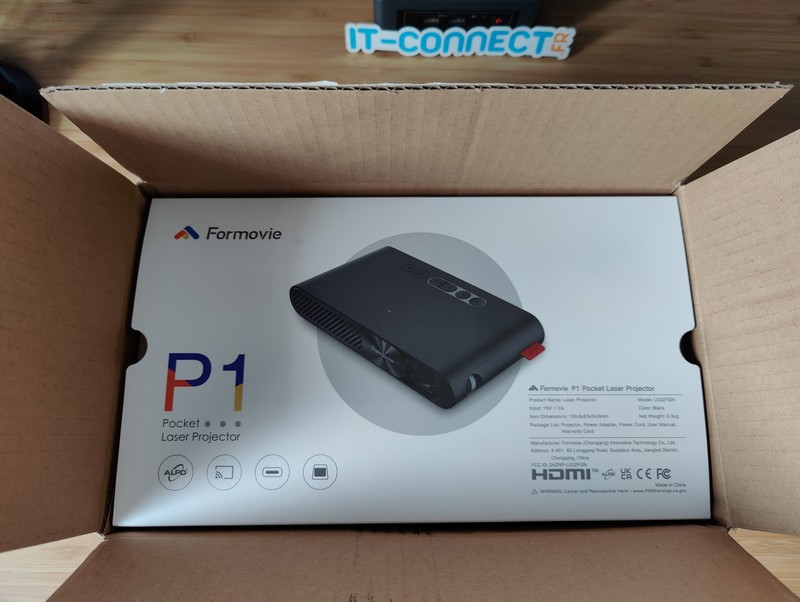

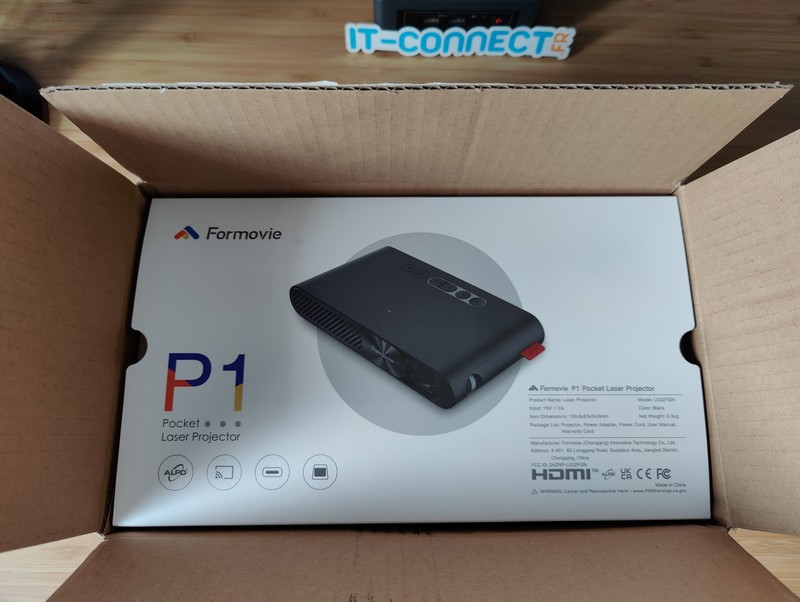

Le vidéoprojecteur de poche est livré dans une boite cartonnée basique, sans détails particuliers. Ce n'est qu'à l'ouverture de la boite que l'on commence à obtenir un aperçu de son contenu, puis du Formovie P1 qui est emballé dans un sachet en plastique. Le matériel est protégé convenablement grâce à l'épaisseur de carton qui l'entoure.

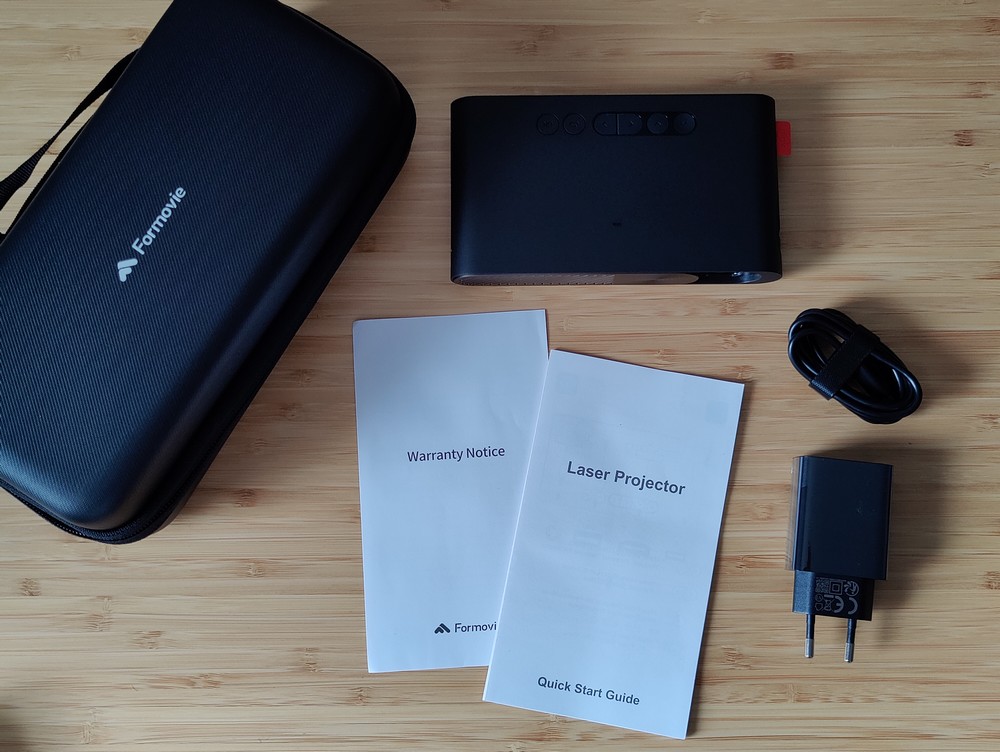

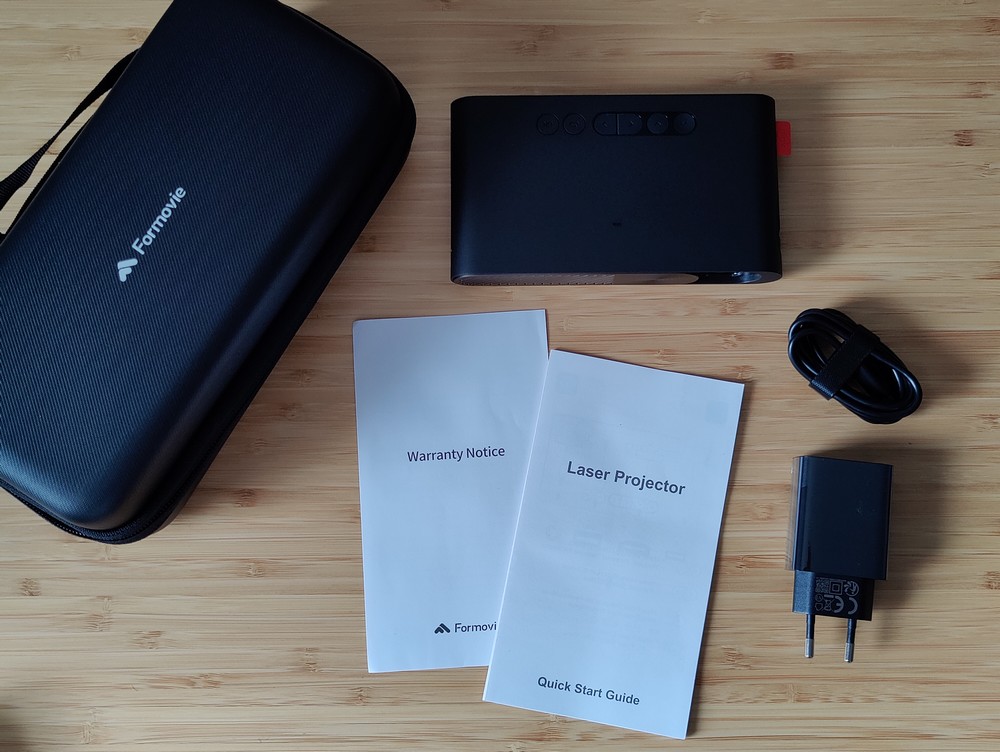

À l'intérieur de la boite, le vidéoprojecteur n'est pas seul ! Il est accompagné par une housse de transport très rigide et de bonne qualité, ainsi qu'un guide de démarrage rapide, d'un chargeur mural et d'un câble USB-C. Le chargeur mural livré avec l'appareil peut délivrer 30 watts au maximum. Le chargeur et le câble ont le droit à une place dans la housse de transport.

Parlons du Formovie P1 en lui-même. Comme je le disais en introduction, ce vidéoprojecteur de poche tient dans la main ! La preuve en image ! Pour vous donner un ordre d'idée, on peut dire qu'il a la forme d'un disque dur externe 2,5 pouces, en étant légèrement plus imposant (plus épais, notamment).

Le boitier du Formovie P1 est entièrement en plastique, de couleur noire à part la façade coulissante qui est de couleur bronze et qui permet de protéger ou masquer la lentille du vidéoprojecteur. Sur la partie gauche de la façade s'effectue la ventilation, avec la présence d'un petit ventilateur. La ventilation s'effectue aussi par l'arrière de l'appareil, où l'on retrouve les 4 ports : Jack, USB-A, HDMI et USB-C.

Sur le dessus du vidéoprojecteur de poche, il y a les boutons. Au nombre de six, ces boutons vont permettre de naviguer dans les menus et l'interface du projecteur, notamment parce qu'il n'y a pas de télécommande. Ils vont permettre également de gérer le volume. Ces boutons sont accompagnés par un voyant lumineux très discret qui s'illumine lorsque l'appareil est sous tension. Sur le côté gauche se situe la partie haut-parleur tandis que sur la droite, nous retrouvons une molette pour gérer le focus de l'image. Enfin, en dessous, nous avons le droit à 3 petits patins (1 mm) qui malheureusement ne sont pas antidérapants.

Finalement, à première vue, nous avons entre les mains un appareil de qualité avec de belles finitions, une housse de transport rassurante et un format de poche passe-partout. Éventuellement, on peut revendiquer l'absence d'un support pour le positionner sur un trépied (ou équivalent).

Dans la pratique, le Formovie P1 sera-t-il convaincant ?

III. Utilisation au quotidien

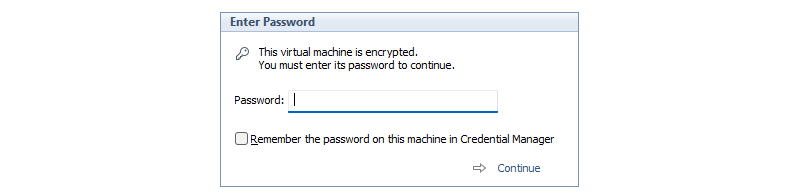

La première étape consiste à mettre en place le vidéoprojecteur de poche et à le connecter à une prise électrique. Puisque le câble était enroulé, il ne nous facilite pas la tâche, car il a tendance à vouloir s'enrouler de nouveau, ce qui peut déplacer légèrement le Formovie P1. Avec le temps, ce phénomène va disparaitre quand le câble sera "détendu". Néanmoins, le câble est trop court à mon avis : 1 mètre si l'on compte le chargeur, ce qui fait juste.

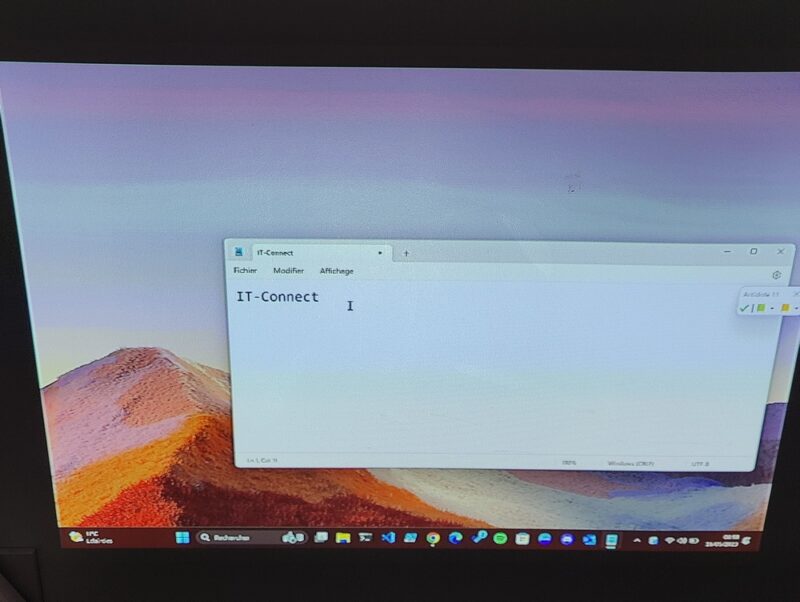

Pour réduire le scintillement de l'image est permettre cette photo, celle-ci est prise de dessus avec mon smartphone.

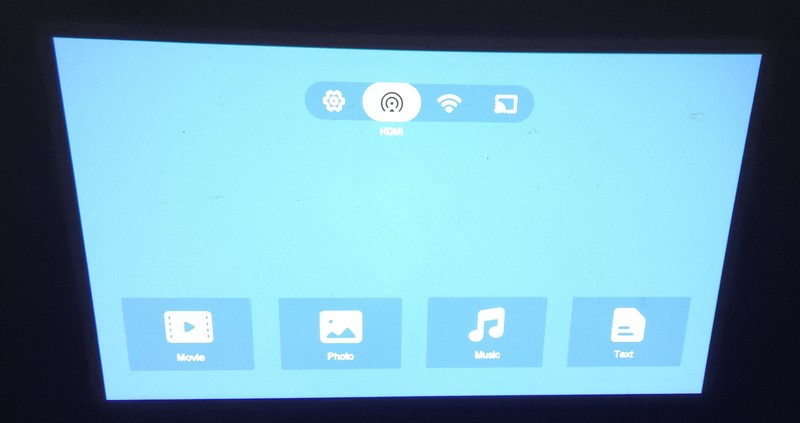

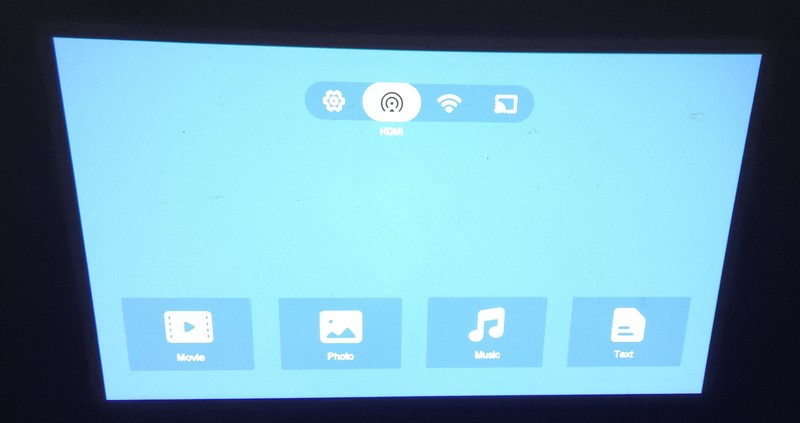

L'interface intégrée au projecteur permet d'afficher des fichiers vidéos, photos, musiques ou textes de façon native. Pour lire un document, il faut le stocker sur un périphérique de stockage (clé USB, par exemple), que l'on vient connecter au Formovie P1.

Quels sont les types de fichiers pris en charge ? D'après mes tests, on peut lire des fichiers MP3, MP4, AVI, TXT, JPG, PNG, etc... mais il n'est pas possible de lire des fichiers Microsoft Office. Effectivement, les documents Word, les présentations PowerPoint ou encore les classeurs Excel ne sont pas reconnus. Dommage, ce serait un plus. C'est d'autant plus frustrant que les fichiers PDF ne sont pas pris en charge non plus, sinon il y aurait eu la possibilité de transformer un Word en PDF pour le lire.

Même si au niveau des réglages c'est suffisant, le système intégré se montre très limité : c'est faible au niveau des fonctionnalités proposées. D'un autre côté, vous allez me dire, il y a des modèles qui ne sont pas capables de lire le moindre fichier sur clé USB.

Pour aller plus loin et ne plus avoir ces limitations, il faut utiliser l'interface HDMI pour connecter un ordinateur directement, ou s'appuyer sur la diffusion sans-fil (via son smartphone ou sa tablette Android/iOS). Le vidéoprojecteur portable peut se connecter à votre réseau WiFi, ce qui facilite la diffusion sans-fil avec certaines applications. Toutefois, le mot de passe d'un réseau Wi-Fi est perdu au redémarrage de l'appareil : très contraignant, car c'est pénible de saisir la clé de sécurité à partir des touches directionnelles...

Parlons de la qualité de l'image et de l'audio.

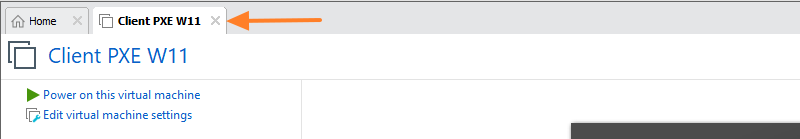

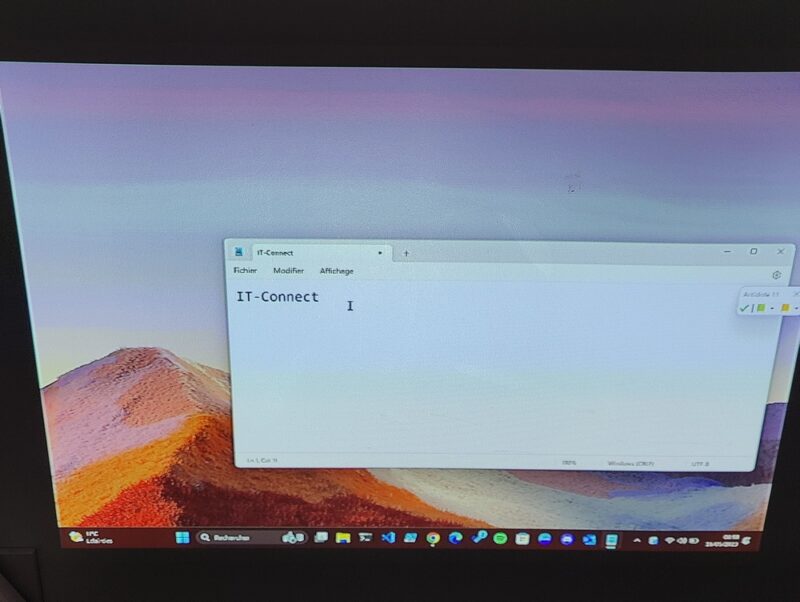

Lorsque le Formovie P1 est mis en place, il effectue un ajustement automatique du trapèze de l'image. Pour la netteté, c'est un ajustement à effectuer manuellement avec la molette située sur le côté de l'appareil. La qualité d'image est suffisante pour regarder une vidéo ou participer à une visioconférence, mais c'est plus difficile lorsqu'il y a du texte à lire : l'image au centre est bien nette, le texte est lisible (voir photo ci-dessous), mais par contre dans les coins, il y a une perte de qualité importante au point que le texte devient difficilement lisible. Par contre, il y a une belle luminosité et le vidéoprojecteur peut être utilisé dans une pièce assez lumineuse. Je l'ai utilisé dans mon bureau sans fermer le volet.

En ce qui concerne les haut-parleurs, soyons clairs : la qualité audio est médiocre. Dans un environnement relativement silencieux, c'est suffisant pour regarder une vidéo ou participer à une réunion. À l'inverse, si vous êtes plusieurs autour d'une table et que vous participez à une visioconférence diffusée via le Formovie P1, ce sera surement insuffisant. Heureusement, la prise Jack offre la possibilité de connecter une paire de haut-parleurs externes...

Ce qu'il faut savoir aussi...

Même si le Formovie P1 est livré avec un chargeur que l'on connecte au secteur, il est compatible avec une alimentation par batterie externe : un bon point pour cet appareil destiné à vous suivre au quotidien, ou en tout cas, à changer d'emplacement régulièrement. Cela est d'autant plus vrai que compte tenu du format de ce vidéoprojecteur, on pourrait regretter qu'il n'intègre pas une batterie pour le rendre totalement portable.

Sinon, au niveau du bruit généré par le Formovie P1, on entend légèrement le bruit de la ventilation, mais ce n'est pas gênant : ce sera très rapidement masqué par une conversation, le bruit de la saisie au clavier, etc... On peut considérer que c'est un appareil silencieux.

IV. Conclusion

Sur le papier, le Formovie P1 est un vidéoprojecteur de poche prometteur. Il a une fiche technique assez intéressante, il est livré dans un packing sérieux, avec une housse de bonne qualité, et je dirais que l'appareil en lui-même est de bonne qualité. Par contre, je suis un peu déçu par la qualité de l'image (netteté) même s'il y a une bonne puissance et que l'image est lumineuse. Le système est minimaliste et il pourrait faire mieux aussi, simplement en acceptant de lire quelques formats de fichiers supplémentaires. Heureusement, on pourra s'orienter vers la connexion d'un appareil en HDMI ou la diffusion sans-fil.

Il conviendra aux personnes qui souhaitent l'utiliser comme solution d'appoint pour participer à une visioconférence ou diffuser quelques slides, mais il montre rapidement ses limites s'il y a du texte à afficher à l'écran (sauf si c'est au centre de l'image en fait). Dommage qu'un trépied ne soit pas fourni ou qu'il n'y ait pas de patins antidérapants, cela faciliterait l'installation de l'appareil sur différents types de support.

- Une promotion en cours, jusqu'au 31 mai 2023

Actuellement, le Formovie P1 est proposé à 249 dollars sur le site officiel : à ce prix, c'est correct, car il y a tout de même un bon travail de la part de Formovie. Par contre, le prix de base de 399 dollars me semble élevé.

Merci à Formovie de m'avoir offert l'opportunité de tester ce produit.

The post Test Formovie P1 – Un vidéoprojecteur de poche first appeared on IT-Connect.