Mises à jour Windows 10 de Mars 2023 : KB5023696 et KB5023697, quoi de neuf ?

mardi 14 mars 2023 à 21:09De nouvelles mises à jour cumulatives sont disponibles pour le système Windows 10 ! A cette occasion, faisons le point sur les changements apportés par Microsoft et sur la liste des mises à jour.

Tout d'abord, avec cette mise à jour, c'est l'occasion pour Microsoft de déployer une nouvelle configuration par défaut pour le composant DCOM, dans le but de durcir la configuration pour une meilleure sécurité. Ce point est détaillé dans un précédent article.

Microsoft a aussi corrigé un bug qui affecte les comptes ordinateurs dans l'Active Directory, lorsque l'on joint une machine au domaine en réutilisant un compte existant. Désormais résolu, ce bug générait l'erreur suivante : "Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: ‘An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.'"

Sinon, Microsoft a mis en avant les changements suivants :

- Cette mise à jour améliore votre expérience lorsque vous utilisez Windows à la une sur votre écran de verrouillage. Les liens d’information s’ouvrent plus rapidement.

- Cette mise à jour résout un problème qui affecte le mode IE. Le texte de la barre d’état n’est pas toujours visible.

- Cette mise à jour résout les problèmes d’accessibilité. Elles affectent le Narrateur sur la page d’accueil Paramètres.

- Cette mise à jour résout un problème qui empêche les liens hypertexte de fonctionner dans Microsoft Excel.

- Cette mise à jour résout un problème qui affecte une certaine application de diffusion en continu. Le problème arrête la lecture de la vidéo après la lecture d’une publication dans l’application.

Plus d'informations sur l'intégralité des changements sur cette page.

Windows 10 : les KB de Mars 2023

Voici un résumé des mises à jour publiées en ce 14 mars 2023 par l'entreprise américaine :

- Windows 10 versions 20H2, 21H1, 21H2 et 22H2 : KB5023696

- Windows 10 version 2004 : Fin du support

- Windows 10 version 1909 : Fin du support

- Windows 10 version 1903 : Fin du support

- Windows 10 version 1809 : KB5023702

- Windows 10 version 1803 : Fin du support

- Windows 10 version 1709 : Fin du support

- Windows 10 version 1703 : Fin du support

- Windows 10 version 1607 : KB5023697

- Windows 10 version 1507 : KB5023713

Rappel : il n'y a plus de mises à jour pour Windows 10 version 2004, ni pour Windows 10 version 1909, d'où l'absence de KB depuis plusieurs mois pour ces deux versions.

Les KB mentionnées ci-dessus sont disponibles via Windows Update, WSUS, etc. En local, une recherche à partir de Windows Update permettra de récupérer la nouvelle mise à jour.

Si vous souhaitez en savoir plus sur les nouveaux correctifs de sécurité de chez Microsoft, vous pouvez consulter cet article :

The post Mises à jour Windows 10 de Mars 2023 : KB5023696 et KB5023697, quoi de neuf ? first appeared on IT-Connect.

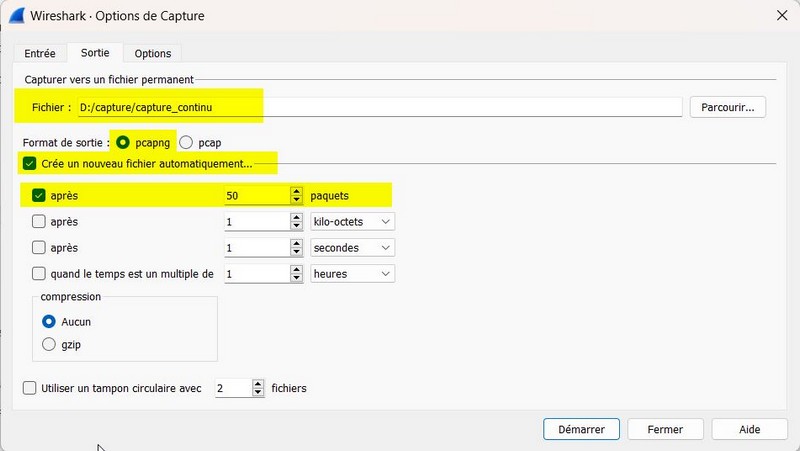

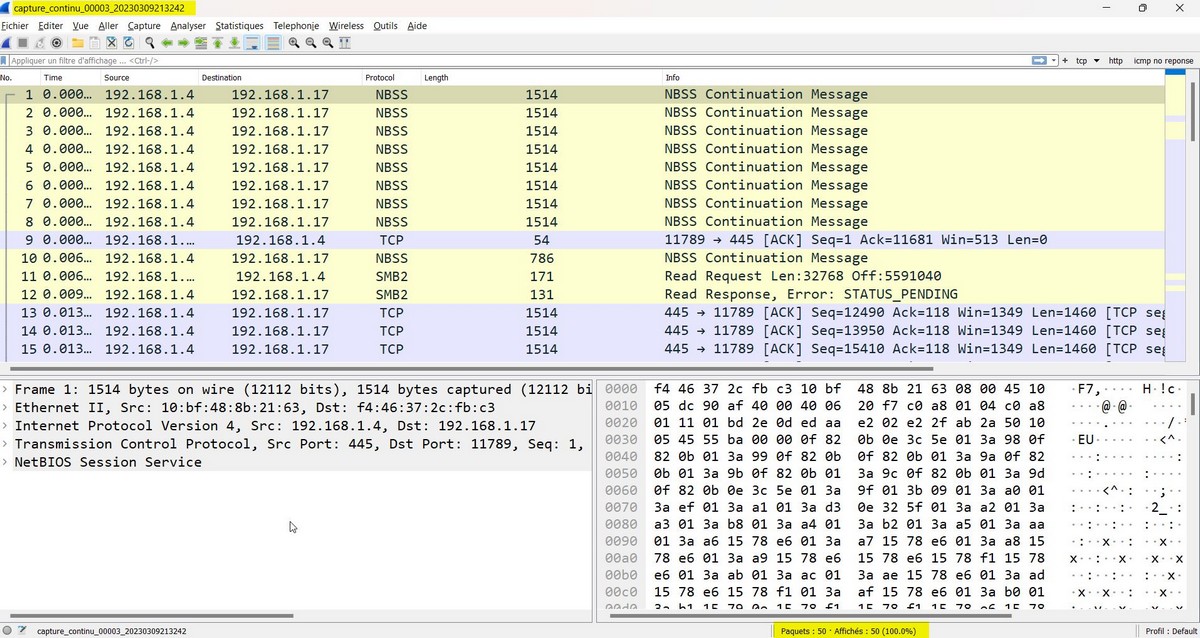

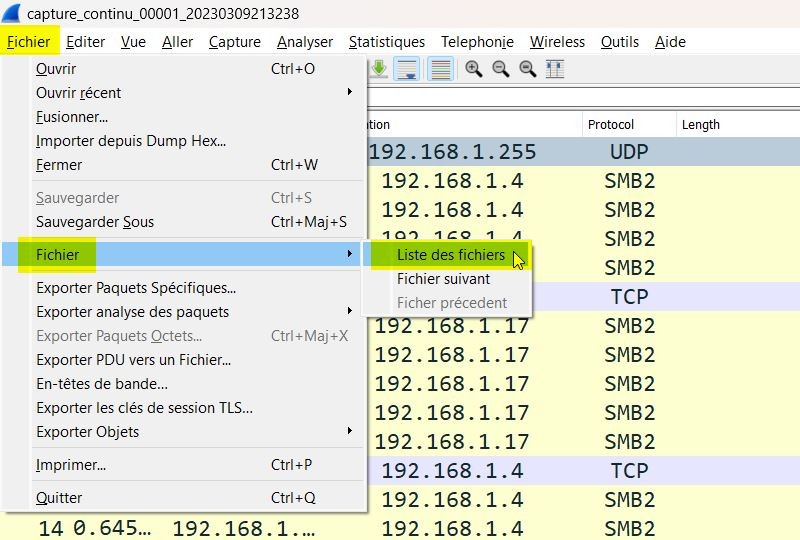

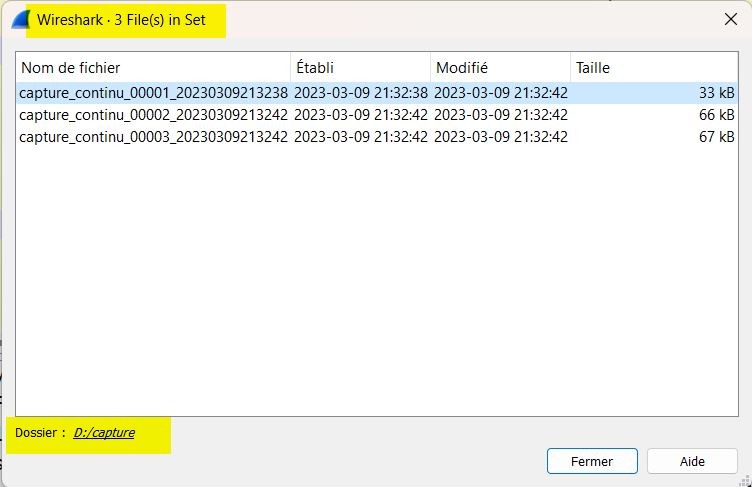

! Le prochain article sera sur la fusion de plusieurs fichiers de capture.

! Le prochain article sera sur la fusion de plusieurs fichiers de capture.