I. Présentation

Dans ce tutoriel, nous allons apprendre à mettre en place un serveur de messagerie Microsoft Exchange Server 2019 sous Windows Server 2022. Vous pouvez aussi l'installer sur Windows Server 2019 (mais pas une version plus ancienne). Même si Microsoft 365 est une solution très à la mode et qu'elle intègre Exchange Online, de nombreuses entreprises se tournent encore vers un serveur de messagerie Exchange "classique". D'ailleurs, Microsoft souhaite poursuivre l'aventure avec Exchange puisqu'une nouvelle version est prévue pour 2025 afin de prendre le relais avec Exchange Server 2019.

Note : Exchange Server 2019 prend en charge Windows Server 2022 depuis que la CU12 (2022H1) est sortie.

Voici quelques informations sur ma VM qui va accueillir Exchange 2019 :

- Nom : AZ-EXCHANGE

- Adresse IP : 10.10.100.211/24

- Système d'exploitation : Windows Server 2022 Datacenter

- RAM : 16 Go

- vCPU : 4

- Stockage : un volume NTFS pour le système et un volume ReFS pour la base de données et les logs

Microsoft Exchange est un sujet très vaste. Dans cet article, je me concentre sur les prérequis, la préparation du serveur, l'installation et une première connexion sur les différentes consoles.

Note : cet article ne traite pas la migration d'Exchange. Ici, c'est une installation en partant de zéro qui est effectuée.

II. Prérequis Microsoft Exchange 2019

Avant d'installer Microsoft Exchange 2019 (ou une autre version), il convient de prendre connaissance de certains prérequis. C'est ce que je vous propose en premier lieu. Ensuite, nous allons passer à la phase de préparation du serveur Exchange, toujours avant d'installer Exchange en lui-même.

- Prérequis pour le stockage Exchange

Exchange Server supporte aussi bien les volumes formatés en NTFS qu'en ReFS, en fonction de l'usage qui est fait du volume, car ReFS n'est pas utilisable pour le système et les binaires d'Exchange. Dans la documentation de Microsoft, on peut lire :

-

- Au moins 30 Go de libres sur la partition où est installé Exchange

- Au moins 200 Mo de libres sur la partition du système

- Au moins 500 Mo de libres sur la partition qui contient la base de données de file d'attente des messages

En réalité, il faudra prévoir beaucoup plus large en espace disque pour la base de données : tout dépend du nombre d'utilisateurs et de leur manière d'utiliser la messagerie...

- Créer les enregistrements DNS (MX) correspondants à ce serveur Exchange

Vous devez configurer les enregistrements DNS suivants pour que votre serveur Exchange soit localisable. Les valeurs ci-dessous sont données à titre d'exemple.

| Type d'enregistrement |

Nom DNS |

Valeur |

Priorité |

| A |

mail.domaine.fr |

Votre IP publique |

- |

| CNAME |

autodiscover.domaine.fr |

mail.domaine.fr |

- |

| MX |

@ |

mail.domaine.fr |

10 |

L'idéal étant d'avoir des enregistrements DNS différents pour les accès publics et pour les accès privés. Je m'explique. Quand l'accès provient de l'extérieur, on fera en sorte de résoudre sur l'adresse IP publique sur laquelle est joignable votre serveur Exchange (à moins que vous utilisiez un service tiers pour l'analyse des e-mails), tandis pour que quand l'accès provient de l'intérieur (exemple : un PC avec Outlook connecté au réseau local), on fera en sorte de faire la résolution de noms avec l'adresse IP privée.

Avec PowerShell, vous pouvez vérifier les enregistrements DNS :

Resolve-DnsName -Type A mail.domaine.fr | ft -AutoSize

Resolve-DnsName -Type MX domaine.fr | ft -AutoSize

- Le futur serveur Exchange doit être membre du domaine Active Directory

Add-Computer -DomainName domaine.local

- Les contrôleurs de domaine Active Directory de la forêt doivent exécuter Windows Server 2012 R2 au minimum

- La forêt Active Directory doit avoir un niveau fonctionnel en "Windows Server 2012 R2" au minimum

Get-ADForest | fl Name,ForestMode

- Microsoft Outlook 2013 au minimum, que ce soit sur Windows ou macOS, afin d'être compatible Exchange 2019

Il y a également des composants et fonctionnalités de Windows Server à installer sur le serveur de messagerie avant de lancer l'installation de Microsoft Exchange. Ce sont, en quelque sorte, des prérequis. Nous allons voir quels sont ces éléments et comment les installer dans l'étape suivante.

Pour des détails supplémentaires sur les prérequis, consultez cette documentation :

III. Préparer le futur serveur de messagerie

Sur le serveur de messagerie sur lequel Microsoft Exchange 2019 va être installé, nous devons installer certains composants. Voici les étapes à réaliser.

A. Installer .NET Framework 4.8

Le premier composant à installer, c'est .NET Framework 4.8. Toutefois, sur Windows Server 2022 il est déjà installé donc c'est inutile d'essayer de l'installer à nouveau. Au cas où vous l'auriez supprimé, voici le lien :

B. Installer Visual C++ Redistributable Package

Vous devez installer sur le serveur Visual C++ Redistributable Package pour Visual Studio 2012 et Visual Studio 2013. Voici les liens de téléchargements :

C. Installer UCM API 4.0

Vous devez installer le runtime "Unified Communications Managed API 4.0" sur le serveur également. Le téléchargement s'effectue aussi depuis le site Microsoft, via ce lien :

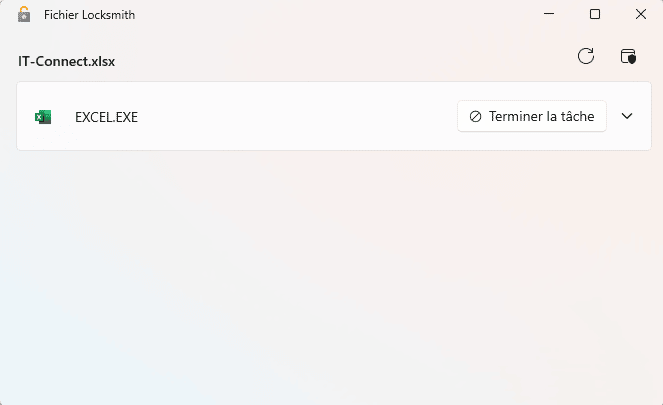

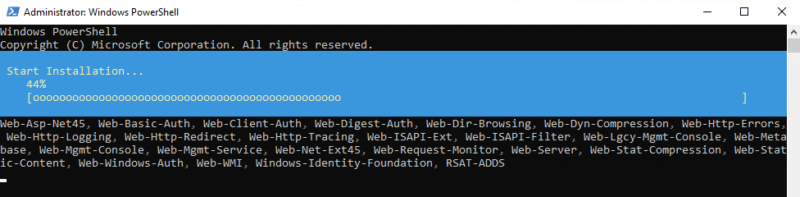

D. Installer des composants de Windows Server

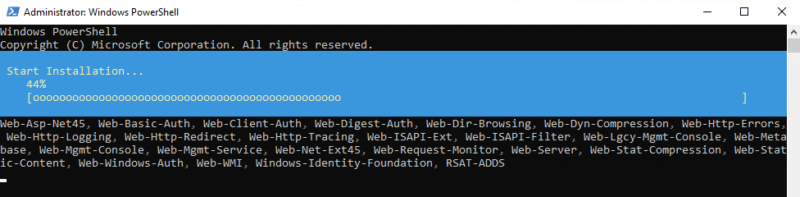

Microsoft Exchange a besoin de nombreux composants de Windows Server. Pour les installer, le plus simple est d'utiliser une console PowerShell et d'exécuter la commande "Install-WindowsFeature" avec la liste des fonctionnalités à installer. Par exemple, il y a des consoles d'administration ainsi que des fonctionnalités propres à IIS (serveur Web pour le Webmail Exchange).

Personnellement, je préfère réaliser toutes les étapes préparatoires avant d'installer Exchange, mais sachez que celle-ci peut être réalisée pendant l'installation d'Exchange, car c'est proposé par l'assistant.

Voici la commande à exécuter sur un serveur Windows Server avec une interface graphique :

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

Sur un Server Core, la liste est légèrement différente. Voici la commande à exécuter :

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Metabase, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, RSAT-ADDS

L'installation prend quelques minutes... Un peu de patience. Il n'est pas nécessaire de redémarrer le serveur à la fin de l'installation.

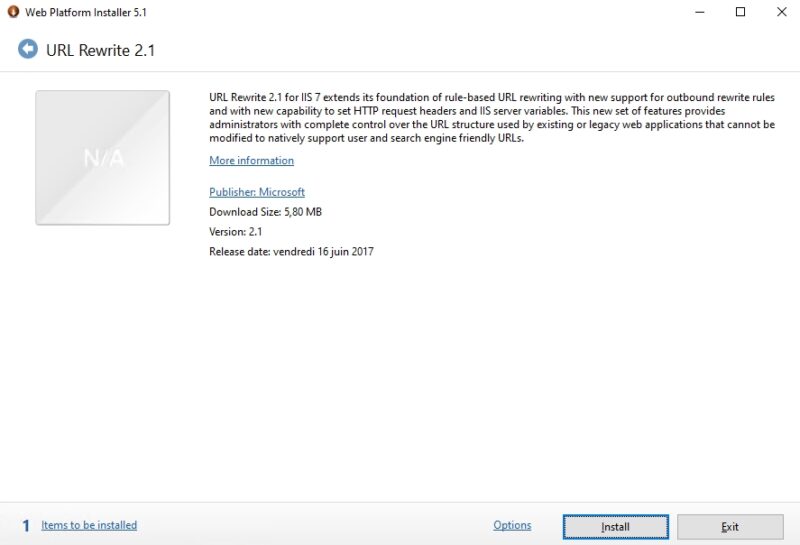

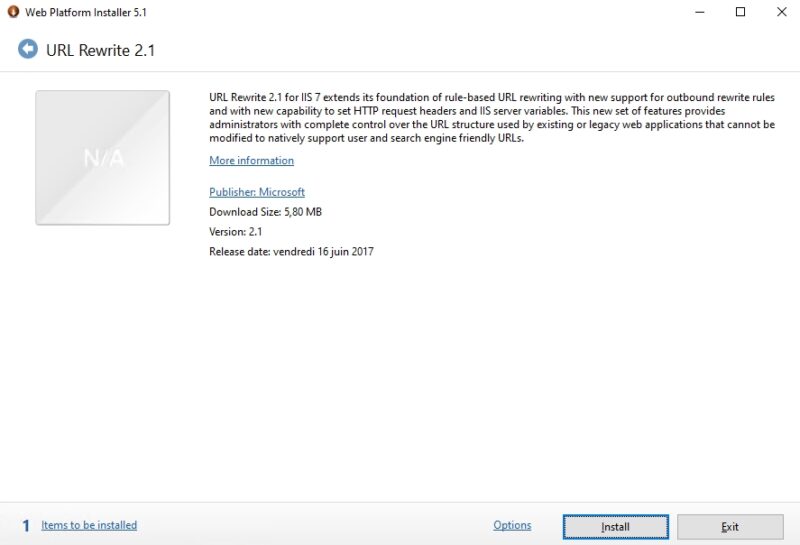

E. Installation d'URL Rewrite pour IIS

Avant-dernière étape de préparation : l'installation du module "URL Rewrite 2.1" pour IIS. Le Webmail d'Exchange a besoin de ce composant pour fonctionner. Il suffit de télécharger le package d'installation et d'installer le module en quelques clics.

Pour le téléchargement, c'est par ici :

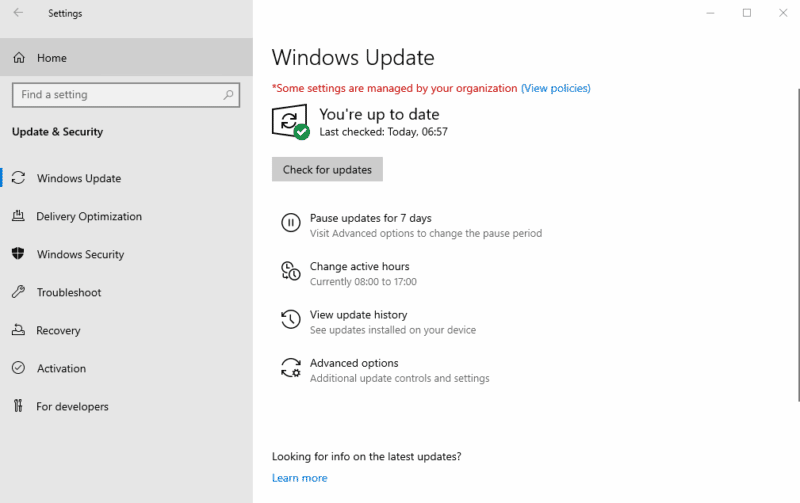

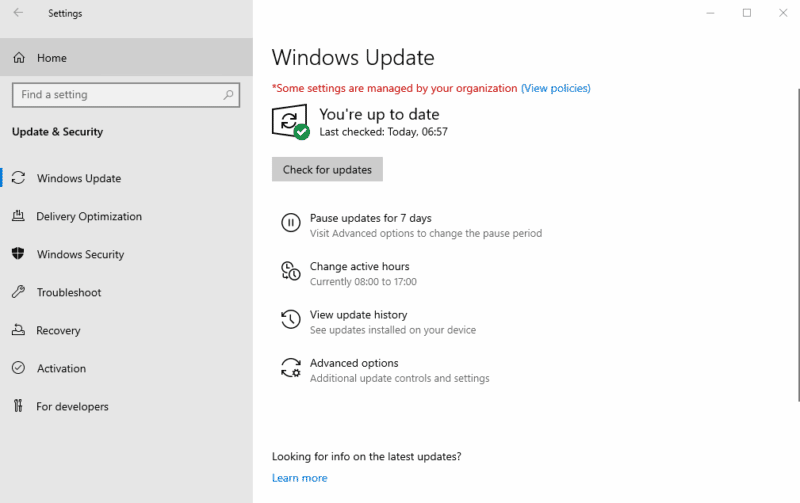

F. Installer les dernières mises à jour du système

Vous devez installer les dernières mises à jour cumulatives sur votre serveur avant de procéder à l'installation de Microsoft Exchange. Un tour dans Windows Update suffira pour lancer une recherche de mises à jour.

IV. Installation de Microsoft Exchange 2019

Avant de continuer : connectez-vous sur votre serveur Exchange avec un compte "Administrateur du domaine". Je vous recommande aussi de redémarrer le serveur avant de procéder à l'installation (au cas où un reboot serait en attente suite à une mise à jour, par exemple).

Pour réaliser l'installation de Microsoft Exchange 2019, vous devez télécharger les sources. Utilisez un site officiel de Microsoft pour réaliser cette action. Voici un lien :

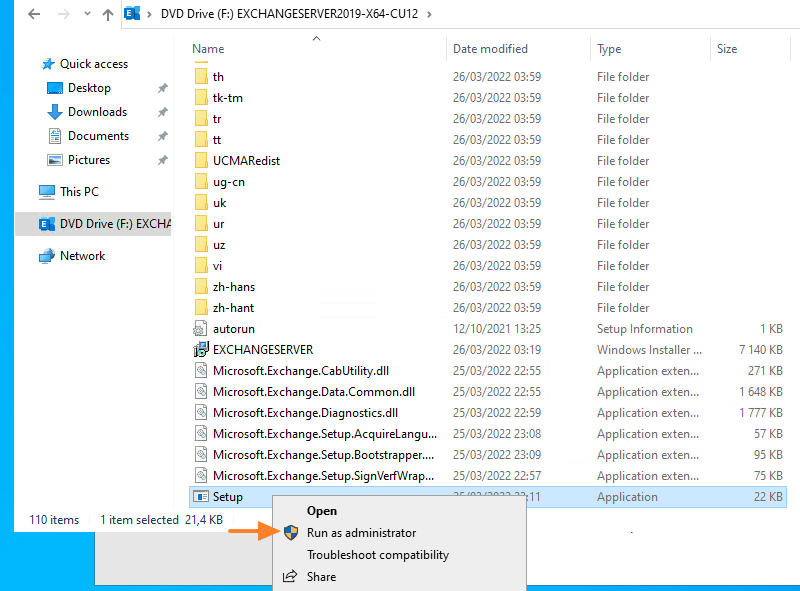

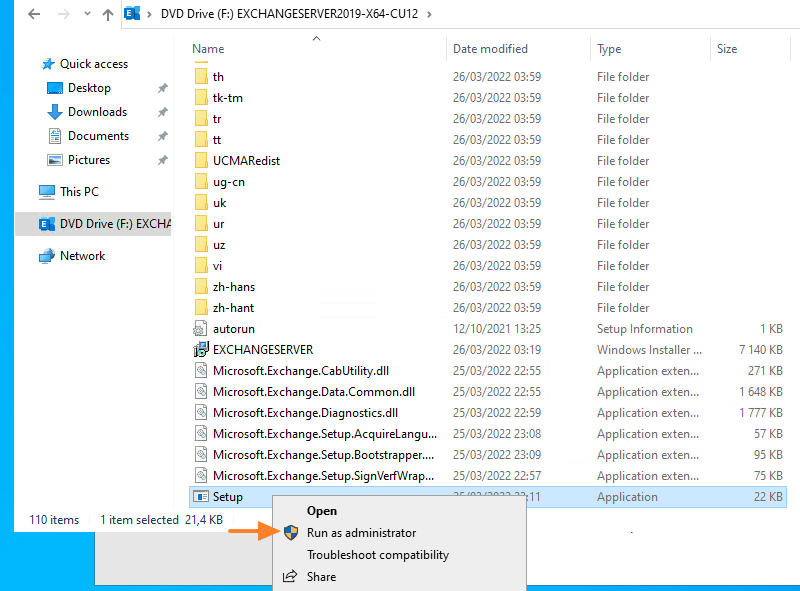

L'ISO d'installation de Microsoft Exchange 2019 pèse environ 5,8 Go. Pour ce tutoriel, j'utilise l'image ISO suivante : "Exchange Server 2019 Cumulative Update 12".

Commencer par monter l'image ISO via un double-clic. Accédez à l'image disque. Exécutez le "setup" en tant qu'administrateur via un clic droit "Exécuter en tant qu'administrateur".

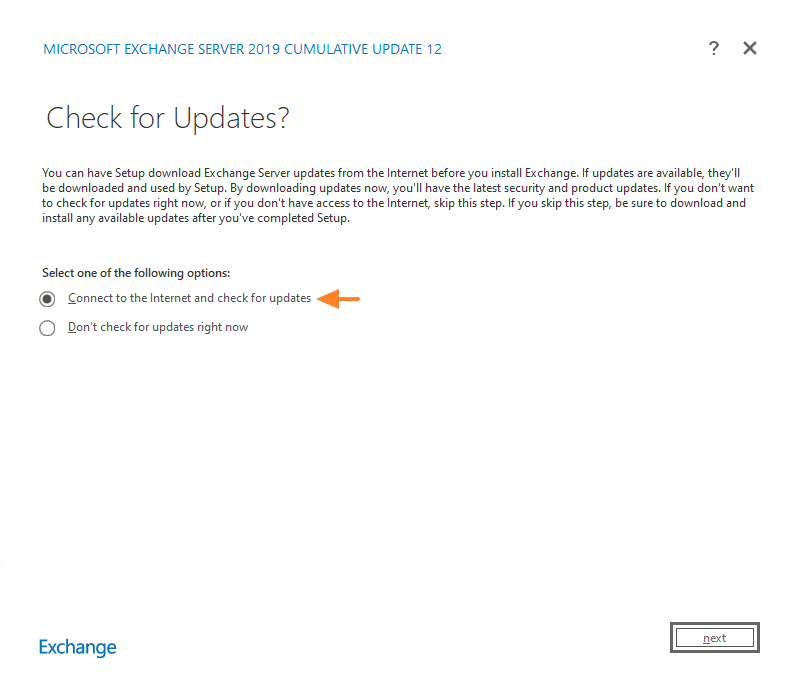

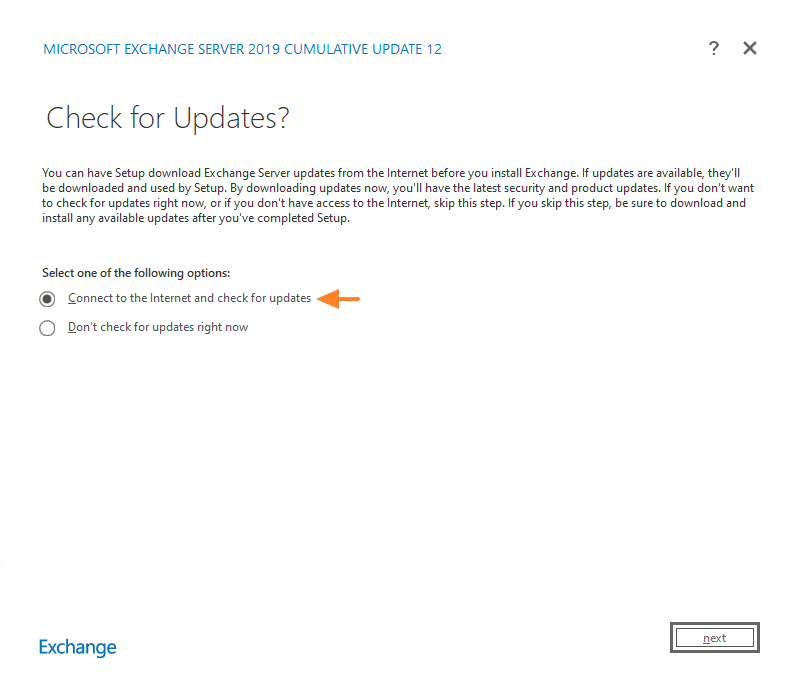

Choisissez "Connect to the internet and check for updates" lorsque la première étape s'affiche. L'objectif étant de vérifier s'il y a une mise à jour plus récente. À ce jour, c'est non, car c'est la version la plus récente.

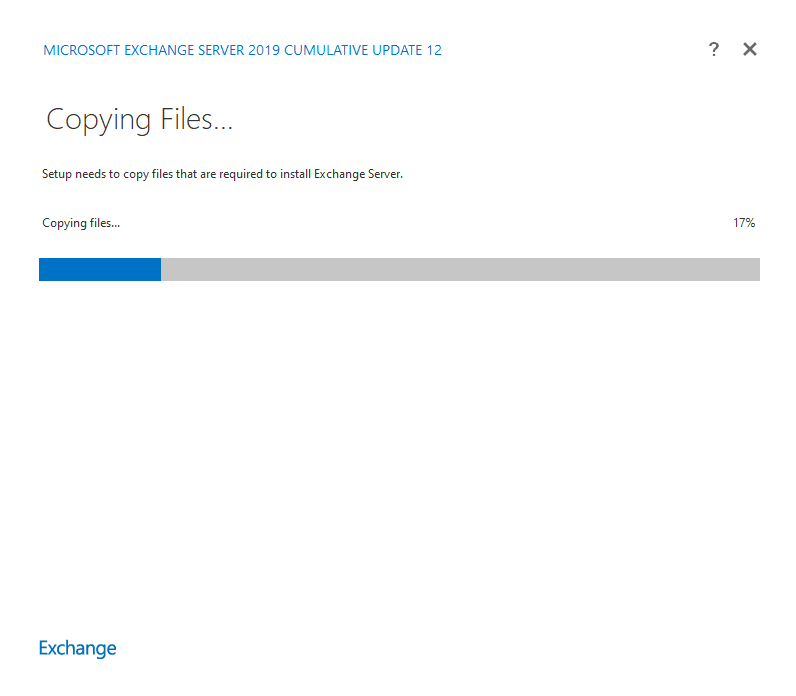

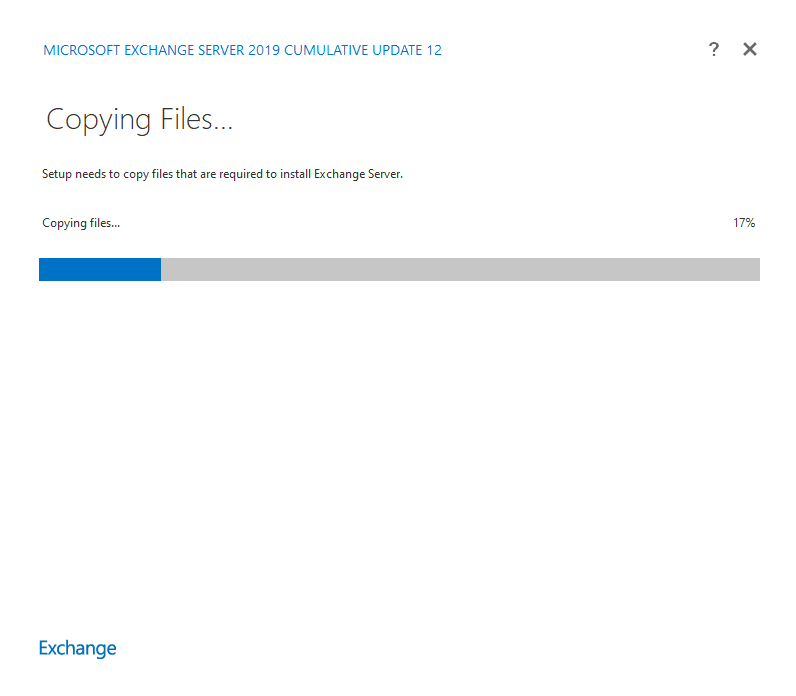

Poursuivez. L'étape "Copying files" apparaît : patientez pendant la copie des fichiers.

Une fois que c'est fait, l'étape "Introduction" apparaît. Poursuivez.

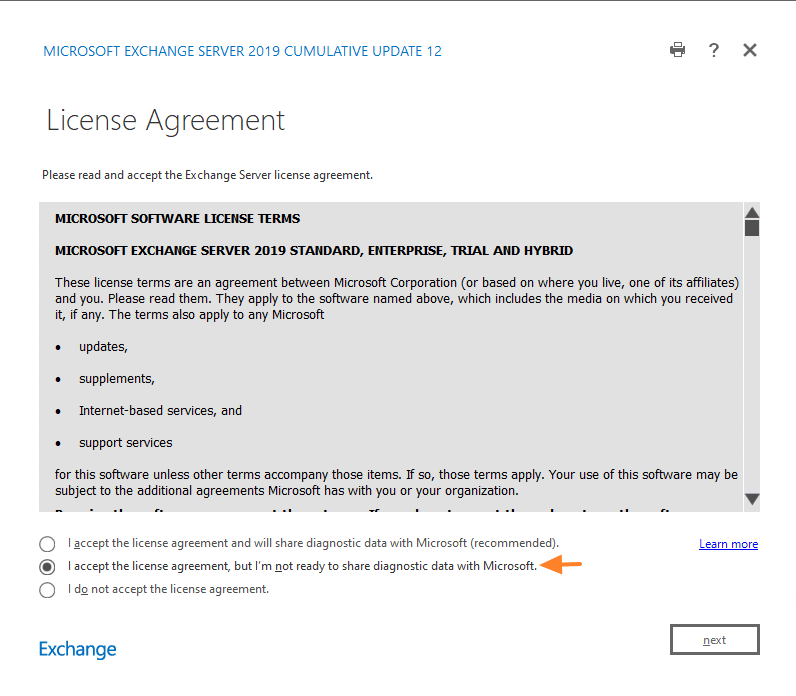

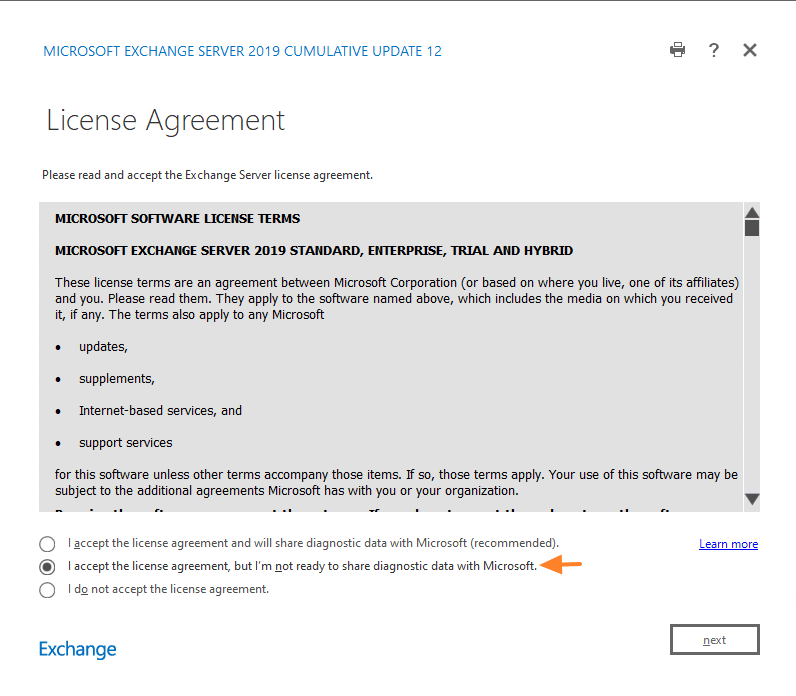

Acceptez la licence (première ou deuxième option) et continuez.

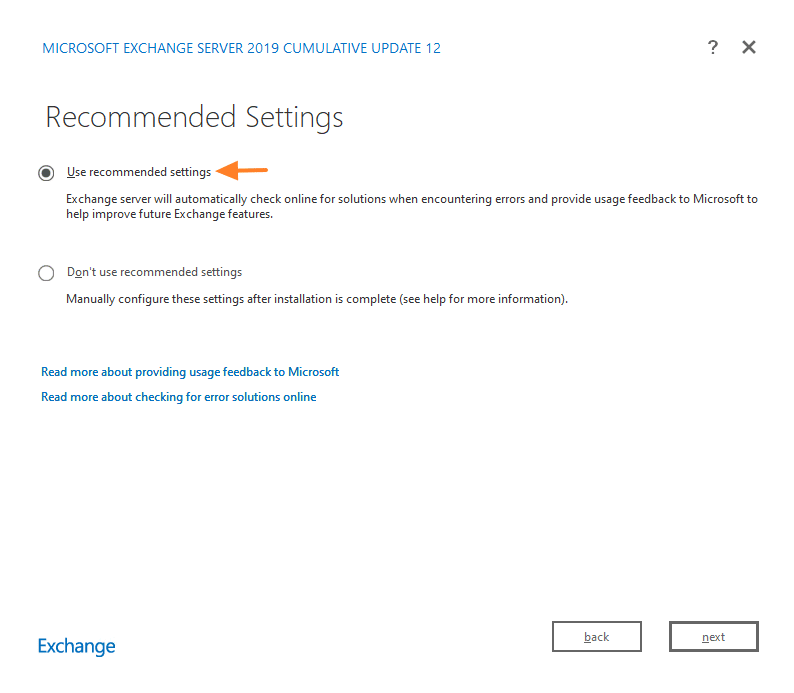

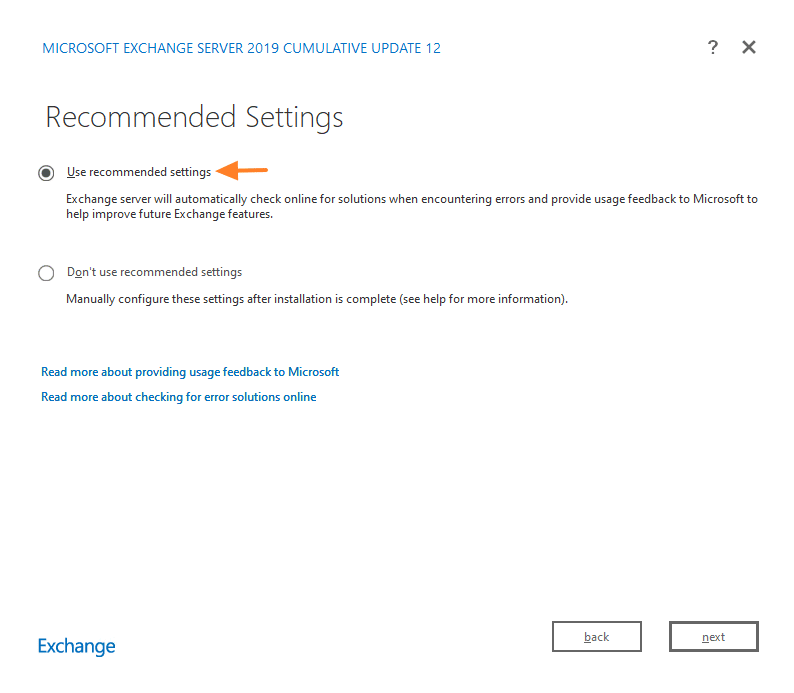

Cochez l'option "Use recommended settings" pour utiliser les paramètres d'installation recommandés. Pour tout configurer, partez sur la seconde option.

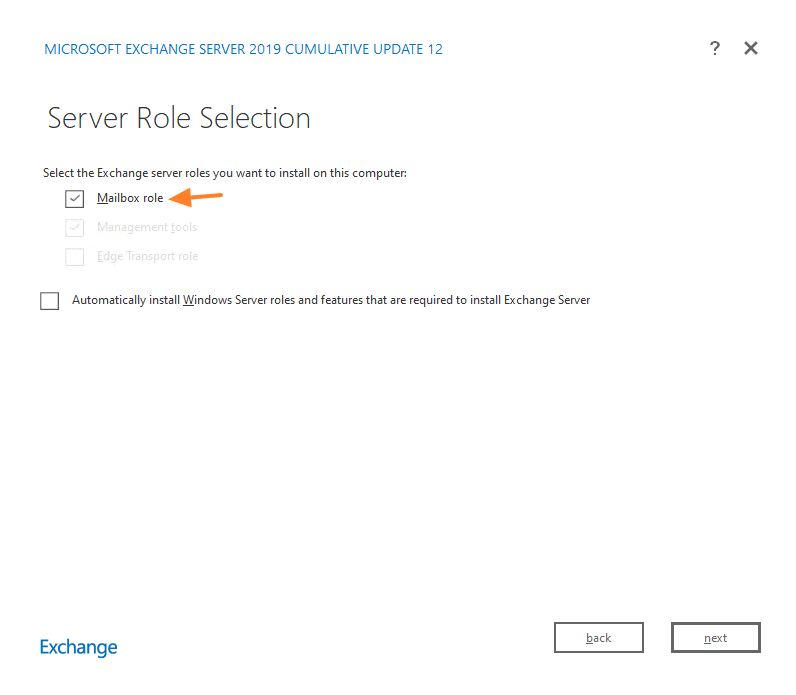

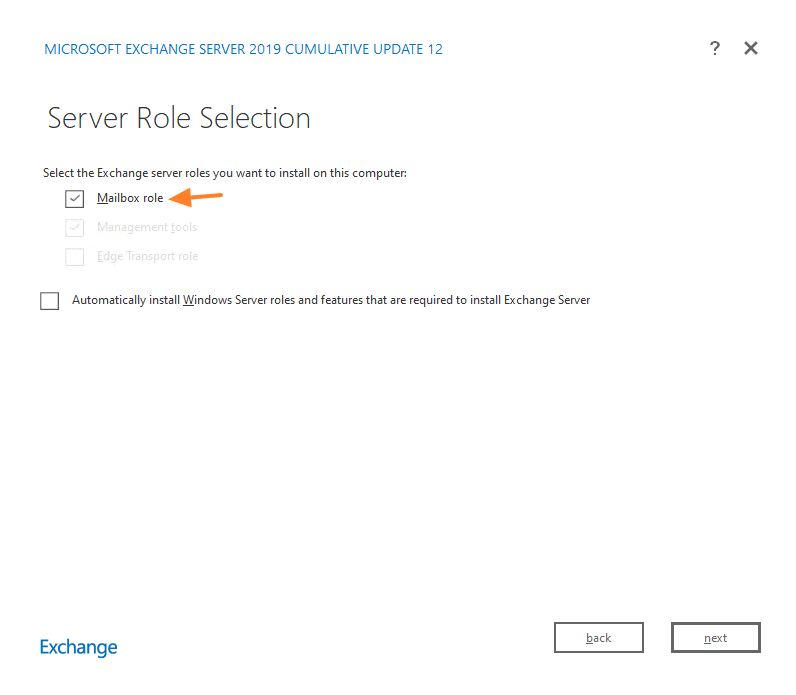

Au moment de choisir les rôles, sélectionnez "Mailbox role", car il s'agit du premier serveur de notre environnement Exchange. L'option "Automatically install Windows Server roles and features that are required to install Exchange Server" n'est pas nécessaire, car nous avons déjà installé les différents rôles avec la commande PowerShell exécutée lors de la préparation du serveur.

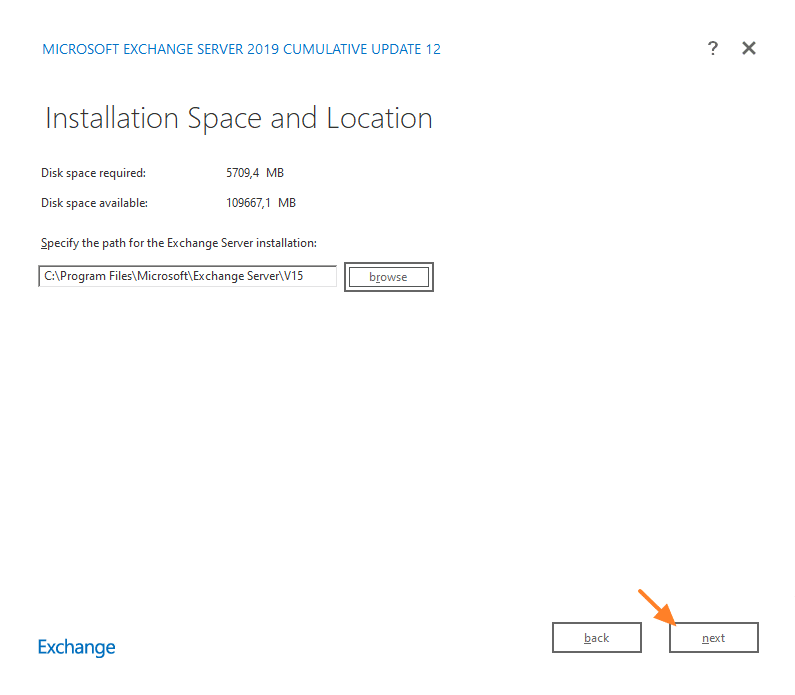

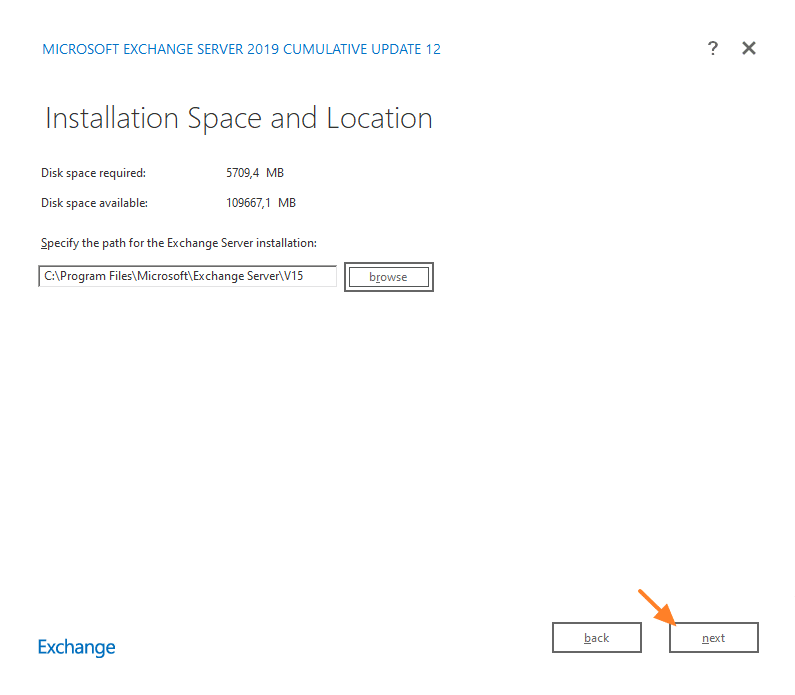

Exchange Server en lui-même va s'installer dans "C:" et nécessite 5,7 Go d'espace disque.

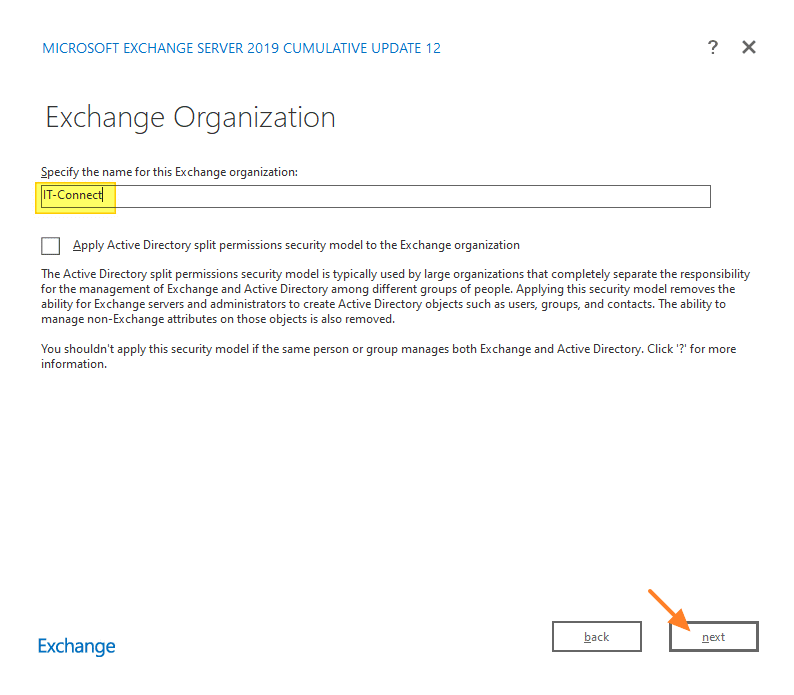

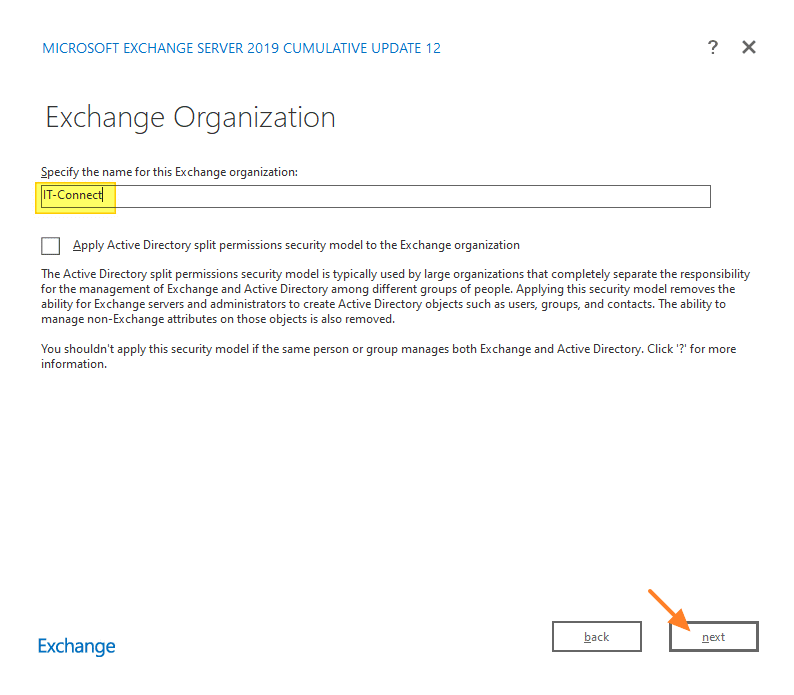

Nommez l'organisation Exchange, ce qui sera probablement le nom de votre entreprise. L'option "Apply Active Directory split permissions security model to the Exchange organization" est nécessaire principalement avec des services informatiques où il y a une répartition des rôles . Par exemple, si la personne qui administre l'Active Directory n'est pas la même que celle qui gère l'Exchange.

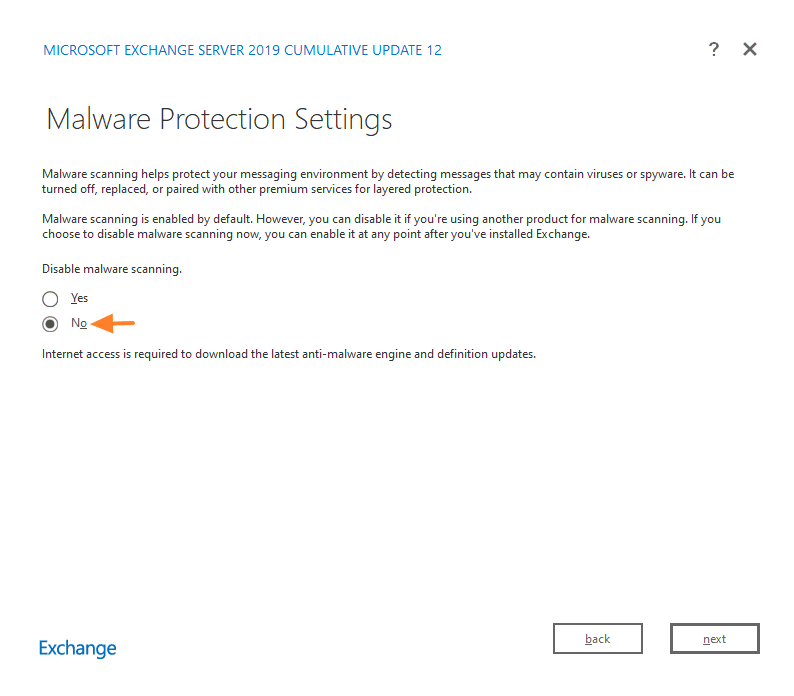

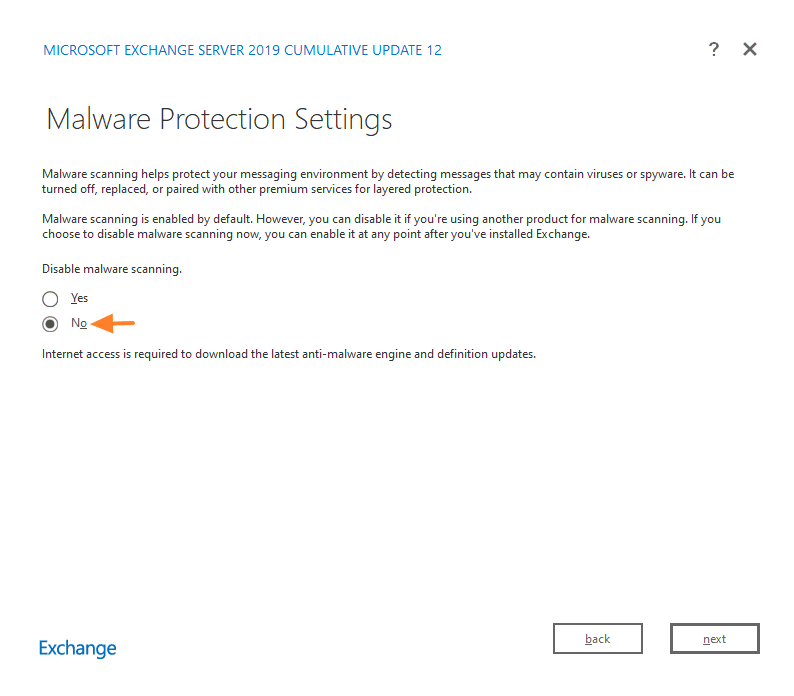

Laissez cette option sur "No" pour que la protection anti-malware reste active. Ici, on vous propose de la désactiver. Cela peut s'avérer utile si vous avez déjà une autre solution qui effectue ce travail à la place d'Exchange.

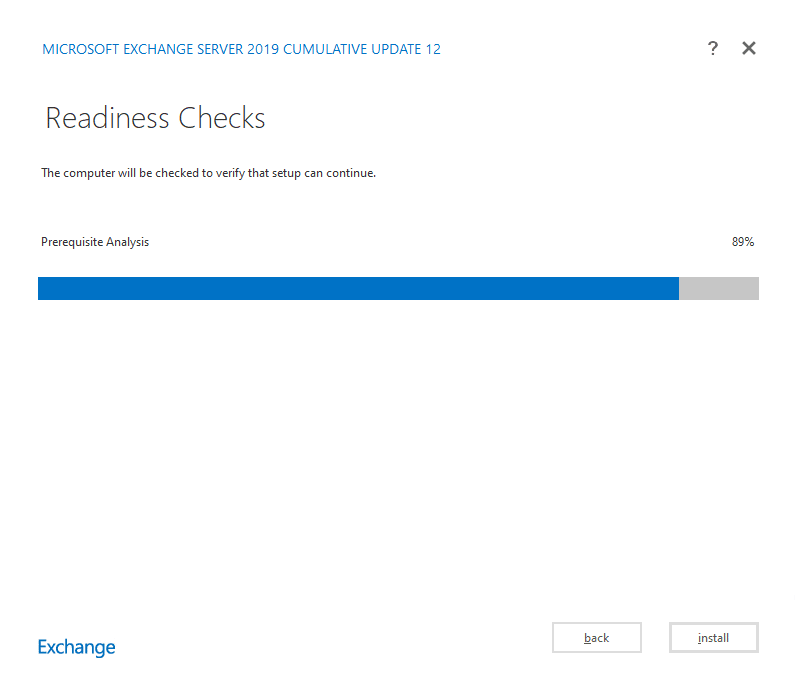

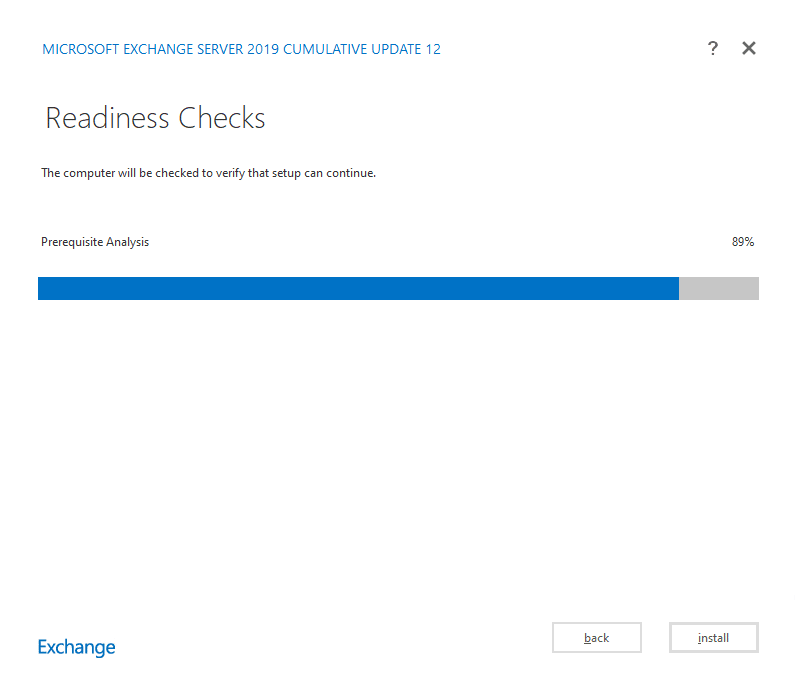

Avant de lancer l'installation, le setup vérifie si vous respectez les différents prérequis...

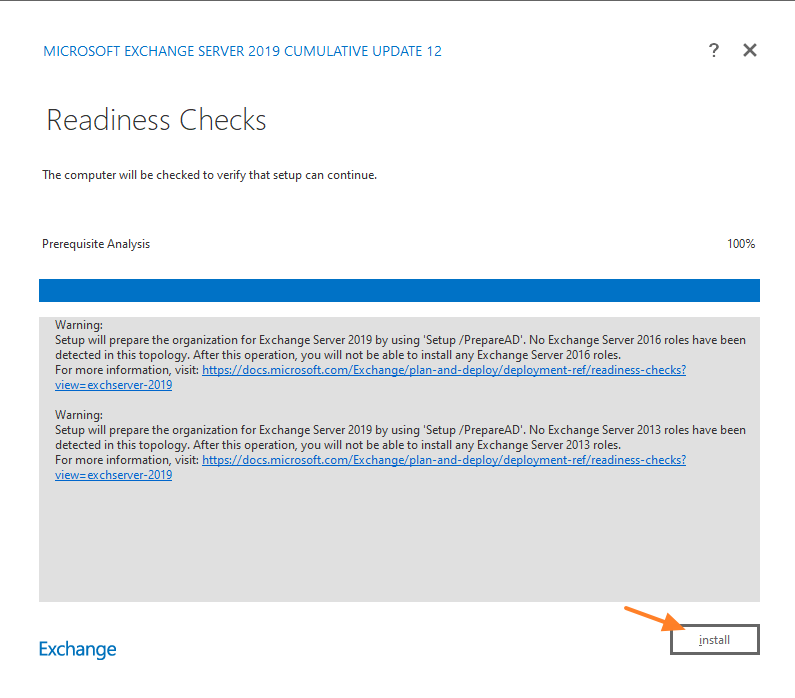

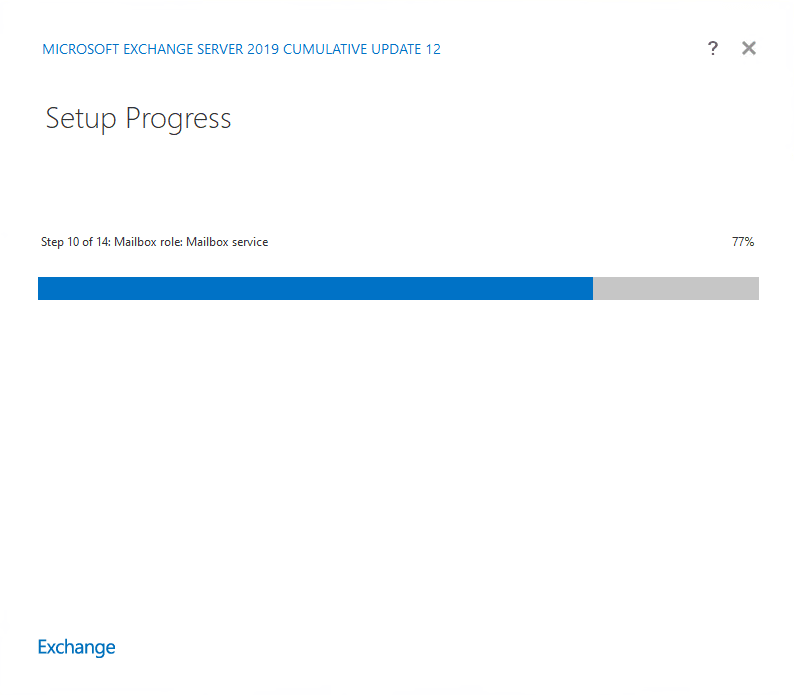

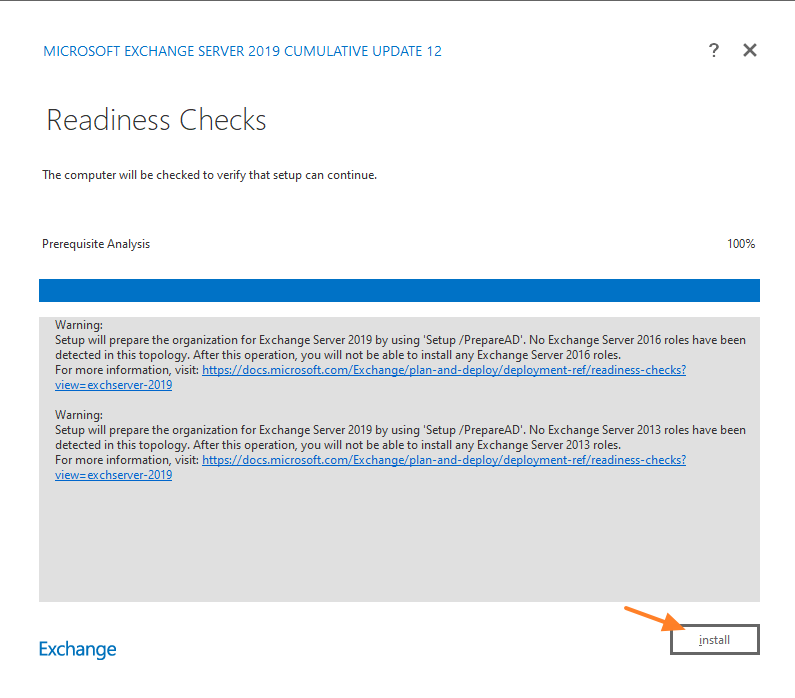

Normalement, vous devez avoir uniquement 2 warnings : l'installeur d'Exchange vous informe qu'il va procéder à la préparation de l'annuaire Active Directory, ce qui implique notamment de mettre à jour le schéma Active Directory. Cliquez sur "Install" pour lancer l'installation d'Exchange Server 2019 !

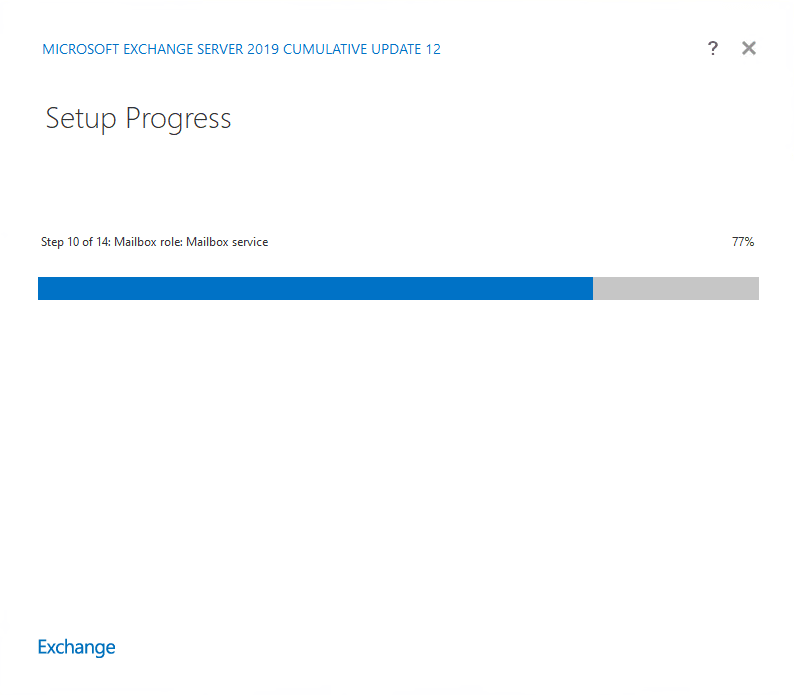

Patientez pendant l'installation... Elle dure au moins 30 minutes... Et la durée dépend des performances de votre machine. Pas de panique, donc.

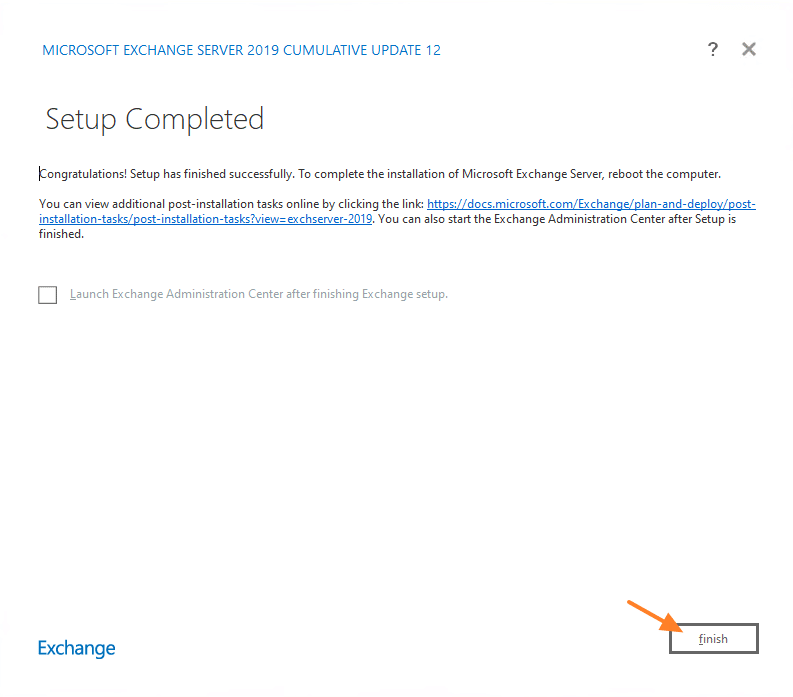

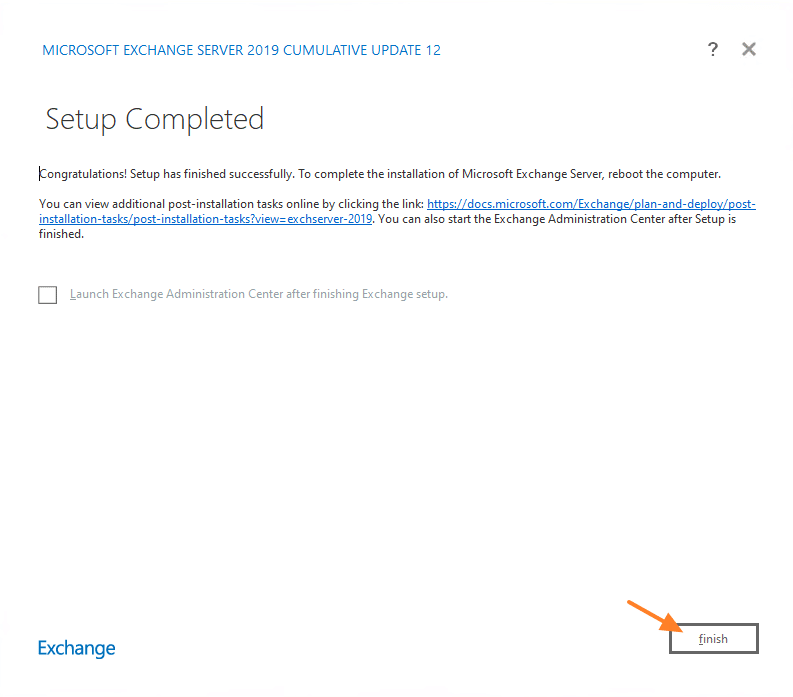

Félicitations, vous venez d'installer Microsoft Exchange Server 2019 ! Maintenant, il faut redémarrer le serveur !

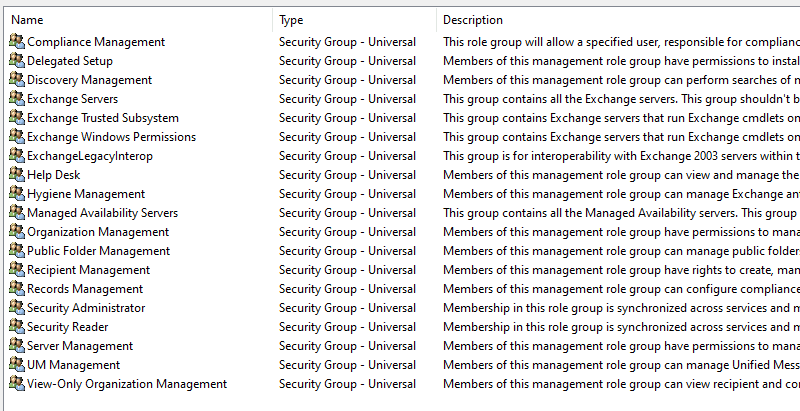

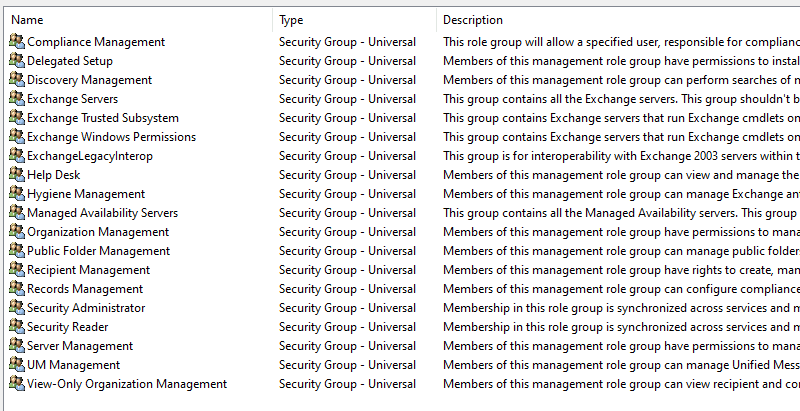

Suite à l'installation, une nouvelle OU est visible à la racine de l'Active Directory. Nommée "Microsoft Exchange Security Groups", elle contient les groupes d'administration suivants :

V. Première utilisation d'Exchange

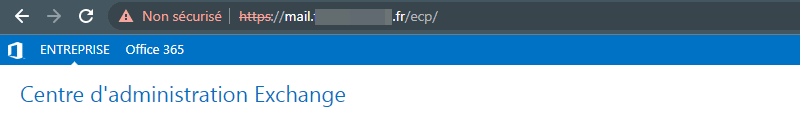

A. Centre d'administration Exchange et Exchange Management Shell

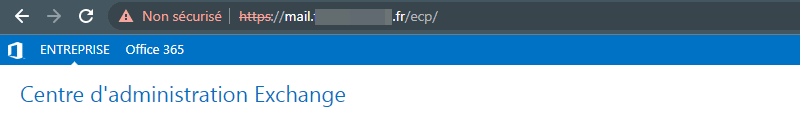

L'administration d'Exchange s'effectue au travers d'un portail d'administration en mode Web, ainsi que de commandes PowerShell. Le portail d'administration appelé "Centre d'administration Exchange" est accessible à cette adresse :

# En local sur le serveur

https://localhost/ecp

# À partir d'une machine du réseau local (via le nom du serveur)

https://az-exchange/ecp

# À partir de l'extérieur

https://mail.domaine.fr/ecp

Sur cette interface, vous pouvez vous authentifier avec un compte administrateur du domaine.

Le Centre d'administration Exchange est l'endroit idéal pour gérer la configuration de votre serveur : gérer les flux de courriers, les groupes, les boîtes aux lettres, les boîtes aux lettres partagées, les stratégies d'accès, les certificats, les domaines, etc...

Remarque : dans un prochain article, nous verrons comment restreindre l'accès au Centre d'administration Exchange. Mais, par défaut, cette interface est accessible depuis l'extérieur (Internet).

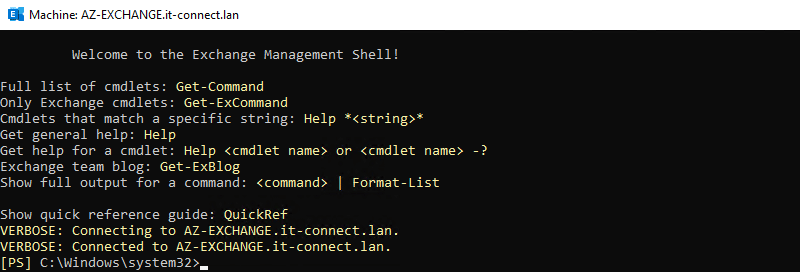

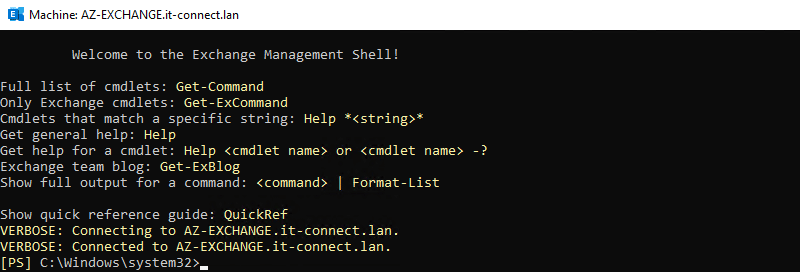

En complément, il y a l'Exchange Management Shell qui contient des commandes PowerShell pour gérer Exchange. Des raccourcis sont disponibles dans le menu Démarrer du serveur.

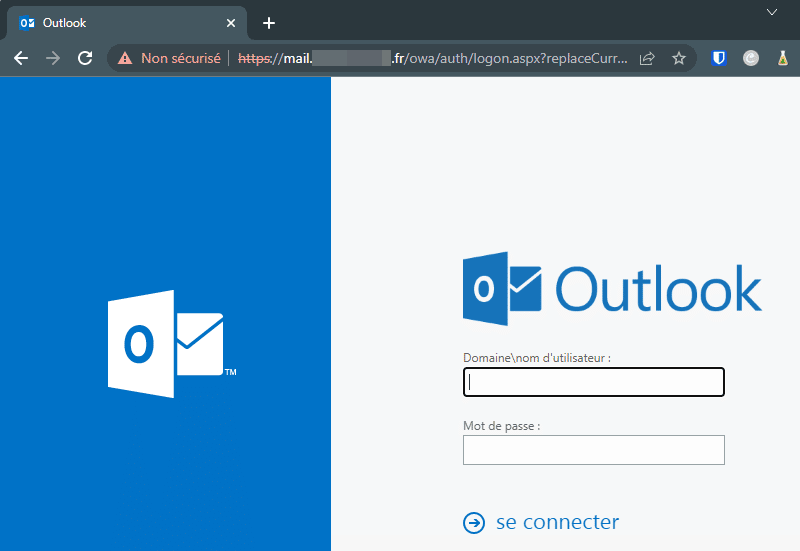

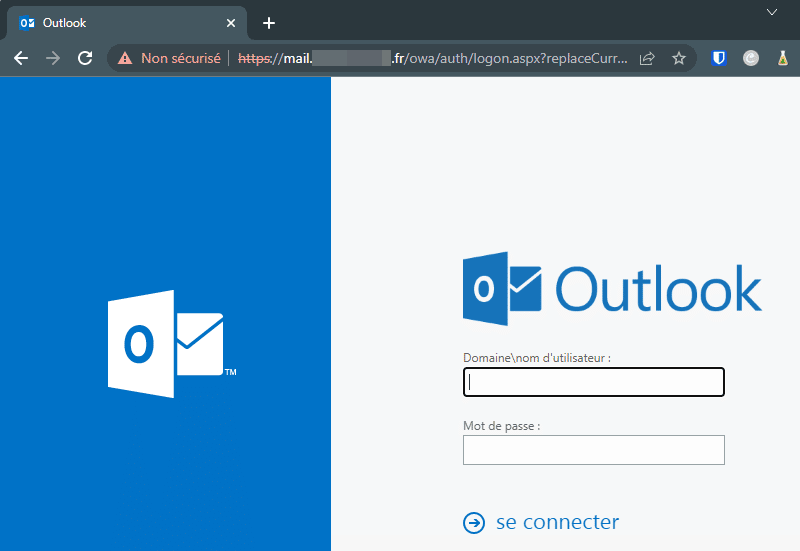

B. Webmail d'Exchange Server 2019

En ce qui concerne les utilisateurs, ils ont le choix entre un client de messagerie type Outlook, ou un accès via le webmail. Ce dernier étant accessible à l'adresse suivante (c'est mieux d'avoir une seule adresse en interne et en externe) :

https://mail.domaine.fr/owa

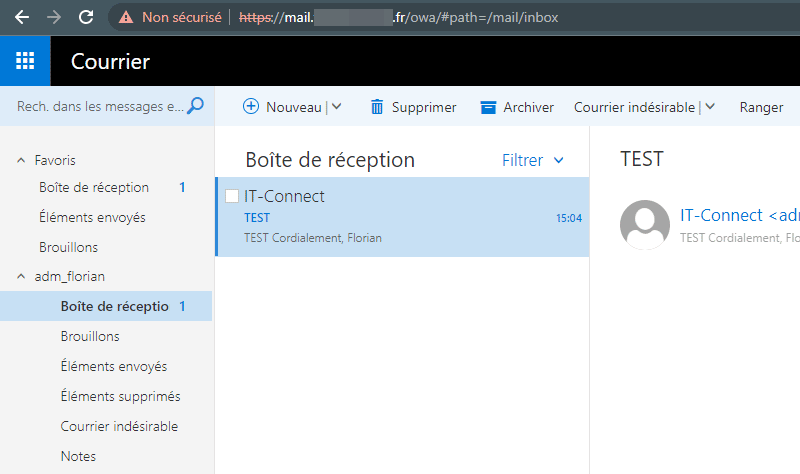

Le sigle "OWA" fait référence à Outlook Web Access. L'utilisateur doit se connecter avec ses identifiants Active Directory (au préalable, vous devez créer la BAL).

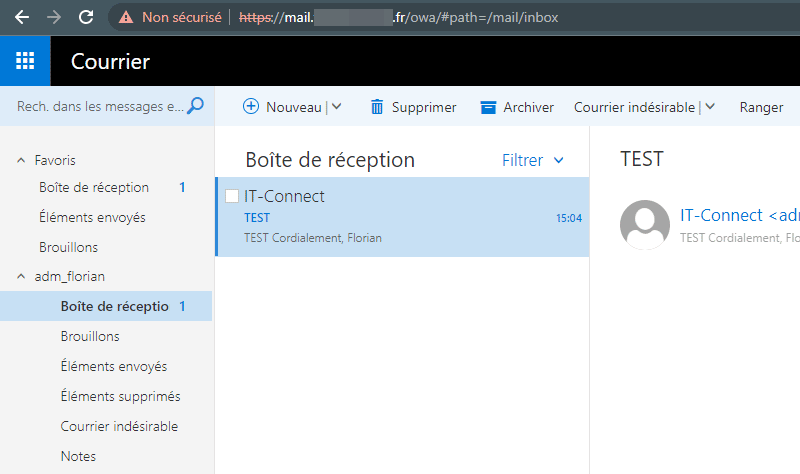

Ah, mon utilisateur à bien reçu l'e-mail de test que je lui ai envoyé ! Si cela ne fonctionne pas, vérifiez vos enregistrements DNS, les règles de pare-feu (notamment le pare-feu en sortie de réseau) ainsi que l'adresse e-mail utilisée.

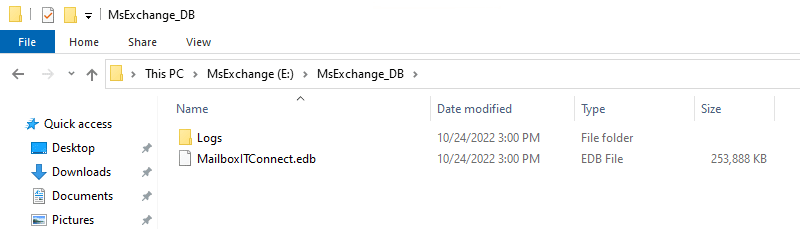

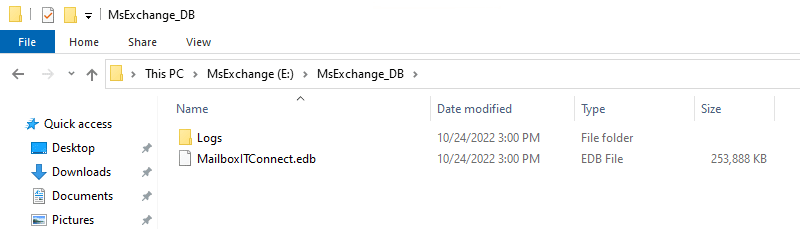

C. Déplacer la base de données Exchange

Suite à l'installation de Microsoft Exchange, la base de données (au format EDB) et les journaux sont stockés à l'emplacement par défaut aux côtés des binaires d'Exchange :

C:\Program Files\Microsoft\Exchange Server\V15\Mailbox\Mailbox Database 0780012571\Mailbox Database 0780012571.edb

Vous pouvez déplacer la base de données Exchange sur un autre volume, ainsi que les logs sur un volume différent (soit 3 volumes au total). A minima, utilisez un volume séparé pour stocker la base de données et les journaux. Nous venons d'installer notre serveur Exchange, donc c'est aisé et rapide de déplacer les données maintenant.

L'objectif va être de déplacer la base de données et les journaux vers le volume ReFS, au chemin suivant :

E:\MsExchange_DB\

Nous allons en profiter pour renommer la base de données, car "Mailbox Database 0780012571.edb" n'est pas un nom très parlant... Ouvrez l'Exchange Management Shell.

Note : les bases de données Exchange sont visibles dans le Centre d'administration, dans : serveurs > bases de données.

Cette première commande définit le nom "Mailbox IT-Connect" pour la base de données (à la place du nom mentionné précédemment).

Get-MailboxDatabase "Mailbox Database 0780012571" | Set-MailboxDatabase -Name "Mailbox IT-Connect"

La commande "Get-MailboxDatabase" permettra de vérifier l'opération puisqu'elle sert à lister les bases.

Dès que c'est fait, on enchaîne avec la commande "Move-DatabasePath" pour déplacer la base de données (-EdbFilePath) et les journaux (-LogFolderPath). Ce qui donne :

Move-DatabasePath "Mailbox IT-Connect" -EdbFilePath "E:\MsExchange_DB\MailboxITConnect.edb" -LogFolderPath "E:\MsExchange_DB\Logs\"

Quelques secondes plus tard, le tour est joué (attention, pendant l'opération la base de données est démontée et donc inutilisable) :

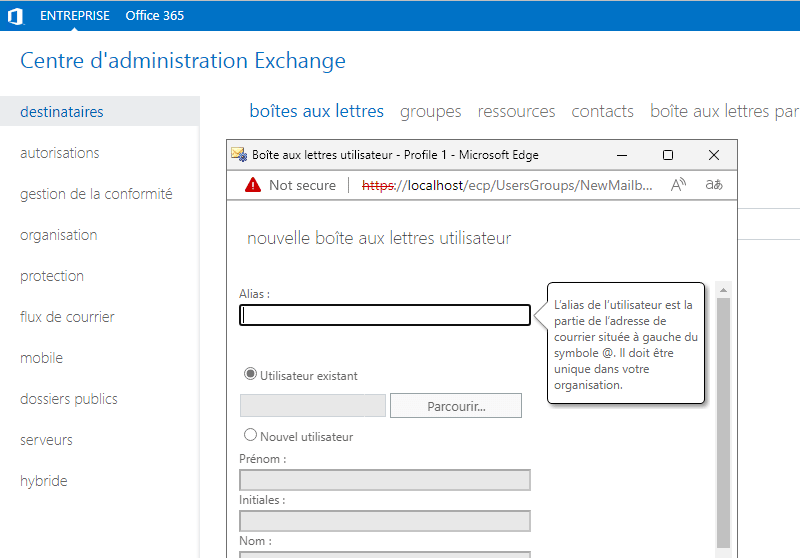

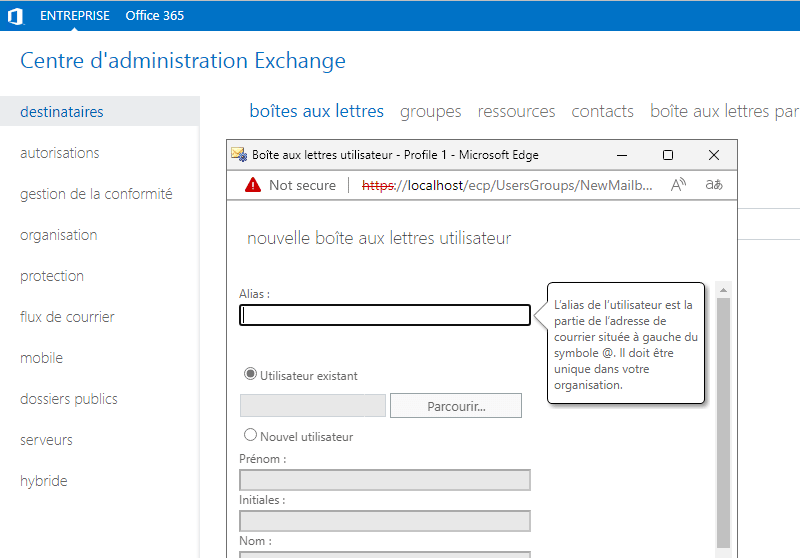

D. Créer une nouvelle boite aux lettres Exchange

Pour créer une boîte aux lettres (appelée aussi "BAL") pour un utilisateur, vous devez suivre ce chemin : destinataire > boîtes aux lettres > "+". Ici, vous devez renseigner un formulaire : soit vous sélectionnez un utilisateur existant dans votre annuaire Active Directory, soit vous créez l'utilisateur en même temps. Gardez à l'esprit que les comptes utilisateurs et les boîtes aux lettres Exchanges sont liés. À tel point que si vous supprimez une boîte aux lettres dans Exchange, l'utilisateur AD correspondant sera supprimé !

Si votre Exchange est mis en place sur un domaine Active Directory avec un domaine non routable (exemple ".local" ou ".lan"), le domaine de l'adresse e-mail ne correspondra pas à votre domaine de messagerie pour communiquer avec l'extérieur.

Dans ce cas, vous devez déclarer un nouveau domaine dans Exchange puis l'attribuer dans une politique d'adresses e-mails.

1 - Cliquez sur "Flux de courrier" (Mail flow)

2 - Cliquez sur l'onglet "Domaines acceptés"

3 - Ajoutez un nouveau domaine de messagerie avec l'option "Le domaine accepté fait autorité"

4 - Validez

5 - Editez le domaine pour cocher l'option "Définir ce domaine comme domaine par défaut."

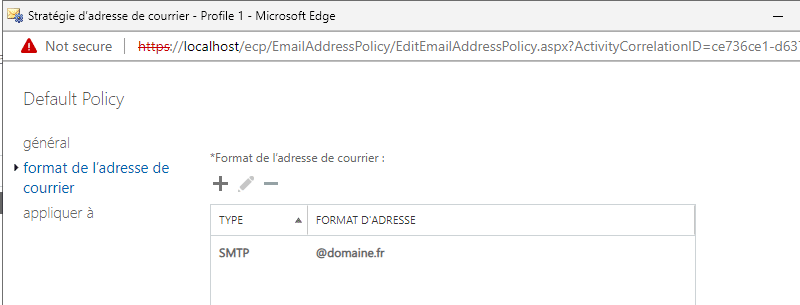

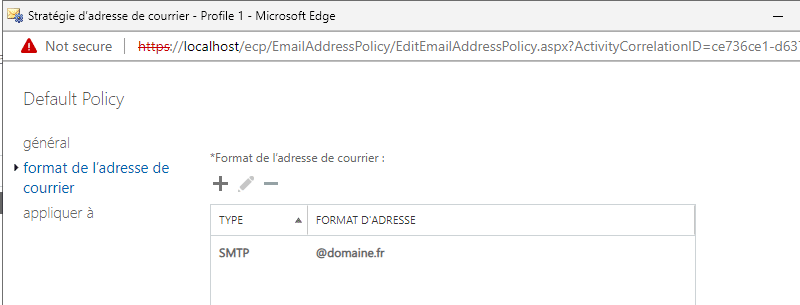

- Pour éditer la stratégie d'adresse de courrier

Soit il faut modifier la stratégie par défaut (qui s'applique sur tous les éléments) ou créer une nouvelle stratégie.

1 - Cliquez sur "Flux de courrier" (Mail flow)

2 - Cliquez sur l'onglet "Stratégies d'adresses de courrier"

3 - Editez la "Default Policy"

4 - Cliquez sur "Format de l'adresse de courrier" et modifiez le domaine de "SMTP" pour que ça corresponde au nouveau domaine

5 - Validez

Une fois que c'est fait, vous pouvez créer votre boite aux lettres : par défaut, elle bénéficiera d'une adresse e-mail principale en "@domaine.fr".

Pour que l'identifiant de l'utilisateur (d'un point de vue Active Directory) hérite aussi de ce domaine de messagerie (ce qui est idéal), vous devez déclarer un nouveau suffixe UPN dans votre annuaire Active Directory.

VI. Conclusion

Voilà, votre serveur de messagerie Exchange est en place ! Bien que la configuration ne s'arrête pas là pour qu'il soit prêt à la production (Exchange est un sujet conséquent), la première grosse étape d'installation est terminée, et en soit, il est utilisable !

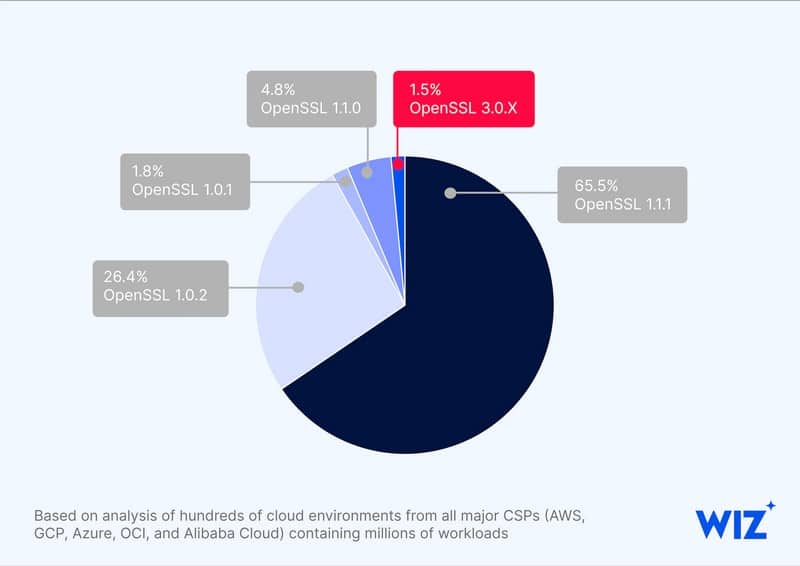

Pensez à maintenir à jour votre serveur Exchange : pas seulement au niveau du système Windows Server, mais aussi au niveau de l'applicatif en lui-même. En effet, Microsoft met en ligne des mises à jour Exchange par l'intermédiaire de "Cumulative Update" appelée aussi "CU". Il est important de procéder à l'installation pour bénéficier des derniers correctifs de sécurité.

L'article

Installation pas à pas de Microsoft Exchange 2019 sur Windows Server 2022 est disponible sur IT-Connect :

IT-Connect.