I. Présentation

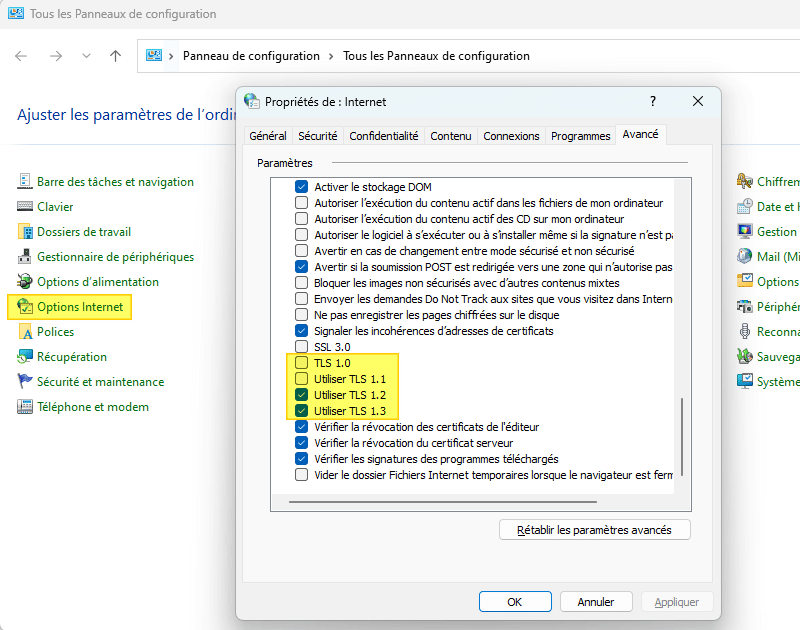

Dans ce tutoriel, nous allons voir comment désactiver les protocoles TLS 1.0 et TLS 1.1 sur des machines Windows à l'aide d'une stratégie de groupe (GPO). Dans le même temps, nous allons en profiter pour activer TLS 1.2 et TLS 1.3 dans cette même GPO puisqu'il s'agit des versions recommandées.

Pour des raisons de sécurité, il est recommandé de désactiver TLS 1.0 et TLS 1.1 car il s'agit de versions obsolètes pas suffisamment sécurisées. Aujourd'hui, il convient de s'assurer que les machines de son infrastructure, aussi bien les serveurs que les postes de travail, n'utilisent pas ces versions (à tester en amont bien sûr, notamment si vous avez des applications assez anciennes).

En environnement Microsoft, Windows 11 et Windows Server 2022 sont les deux versions qui prennent en charge officiellement TLS 1.3. Pour les précédentes versions, vous ne verrez pas TLS 1.3 dans les menus du système, mais uniquement TLS 1.2.

L'objectif du jour va être de créer une GPO qui va désactiver TLS 1.0 et TLS 1.1, tout en activant TLS 1.2 et TLS 1.3. Tout cela est une histoire de clé de Registre comme nous allons le voir ensuite même si je vais commencer par évoquer un paramètre de GPO prêt à l'emploi.

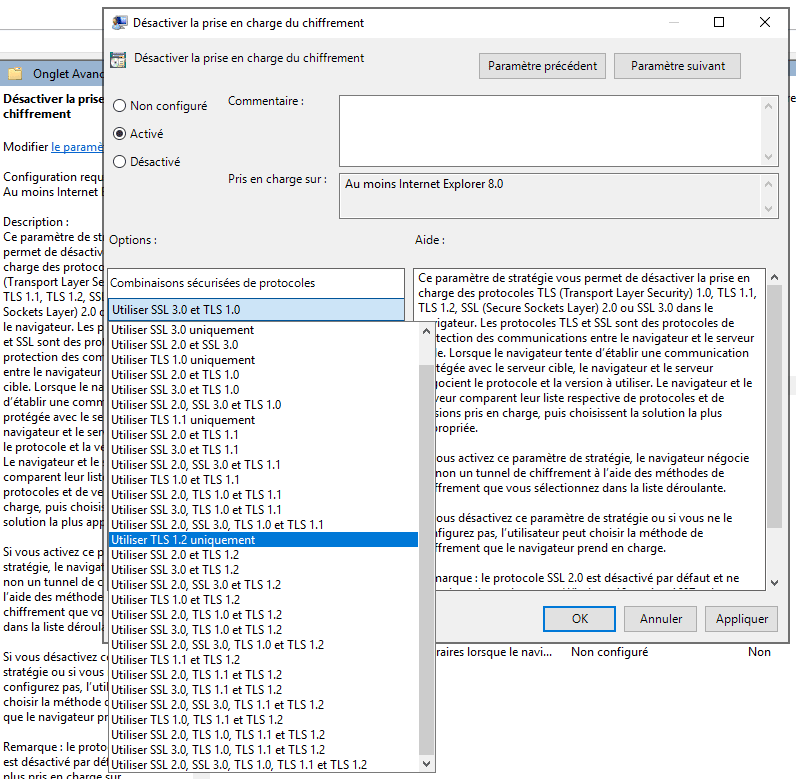

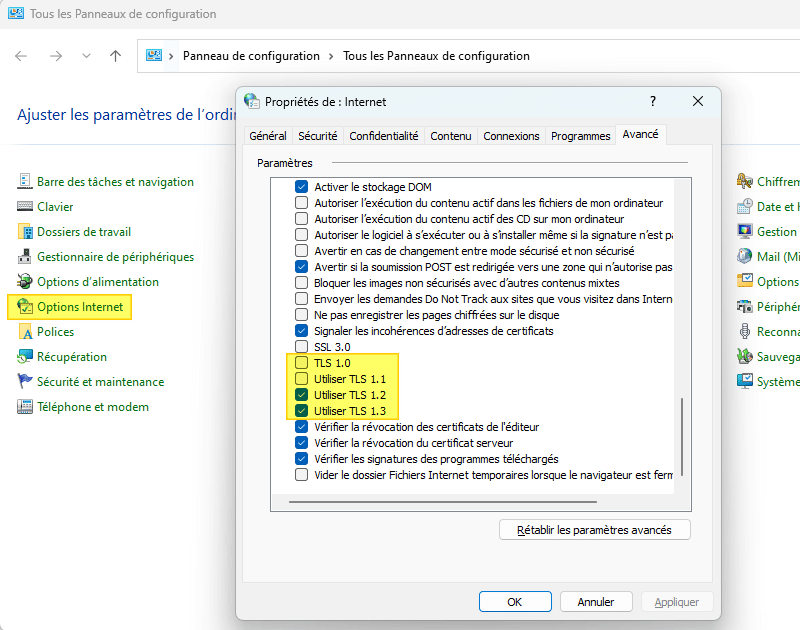

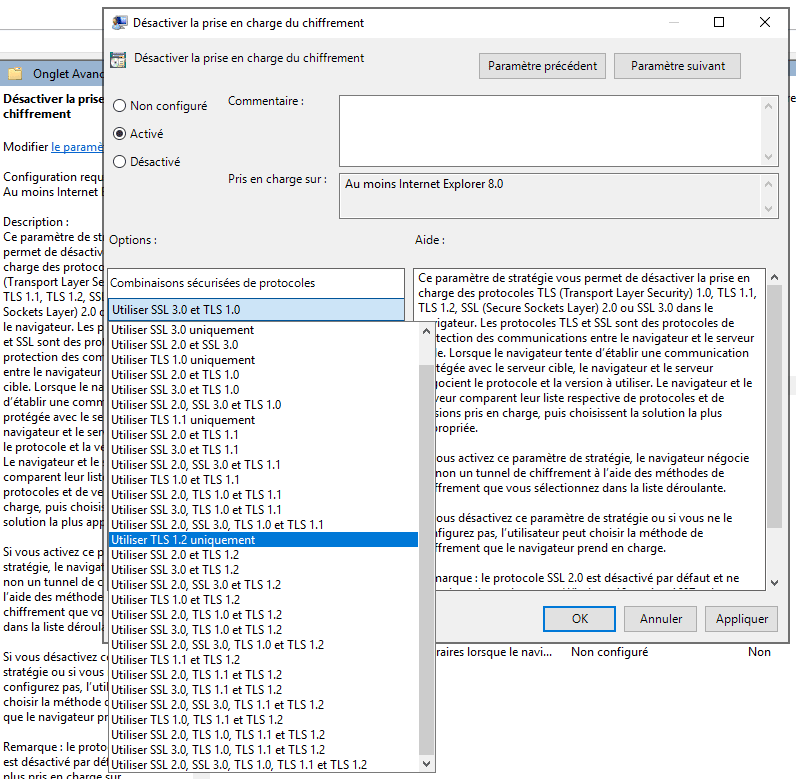

II. Le paramètre "Désactiver la prise en charge du chiffrement"

Dans les paramètres de GPO, il y a un paramètre nommé "Désactiver la prise en charge du chiffrement" qui permet d'ajuster les Options Internet de la machine pour activer ou non certaines versions des protocoles SSL / TLS. Toutefois, ce paramètre ne prend pas en charge la gestion de TLS 1.3 alors il ne répond pas totalement aux besoins.

Ce paramètre se situe à l'emplacement suivant :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Internet Explorer > Panneau de configuration Internet > Onglet Avancé

Dans la suite de ce tutoriel, on va s'intéresser aux valeurs de Registre qui vont nous permettre de configurer l'ensemble des protocoles.

III. Activer / désactiver TLS par GPO

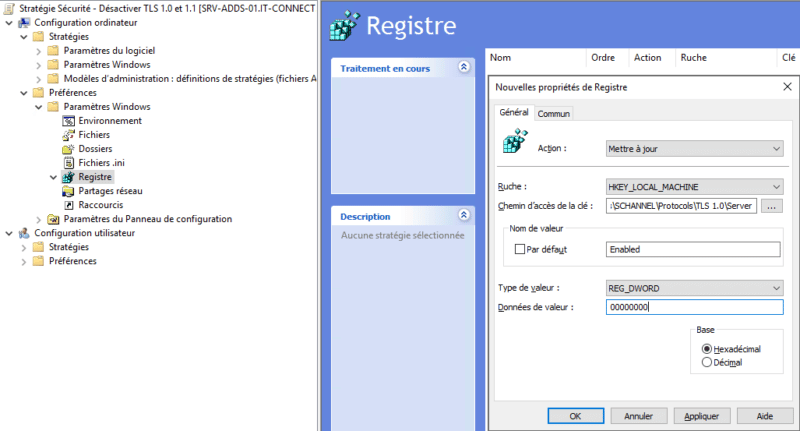

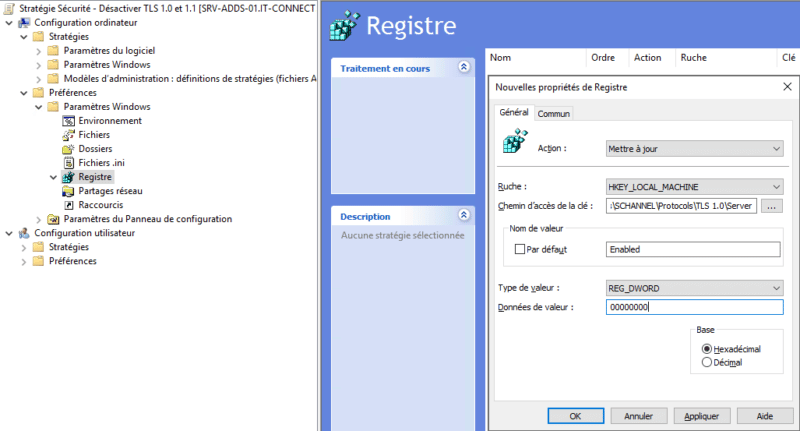

À partir de la console de gestion des stratégies de groupe, nous allons créer une nouvelle GPO. Pour ma part, j'appelle cette GPO "Sécurité - Désactiver TLS 1.0 et TLS 1.1". Ensuite, nous devons éditer cette GPO afin d'accéder à cet emplacement :

Configuration ordinateur > Stratégies > Préférences > Paramètres Windows > Registre

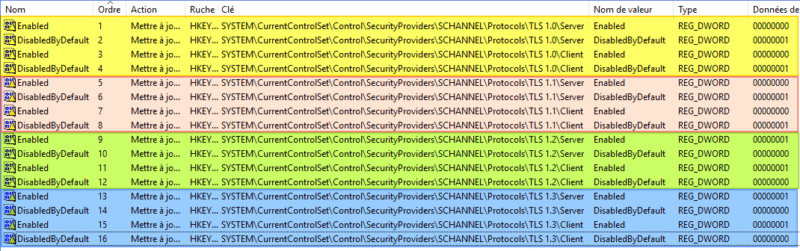

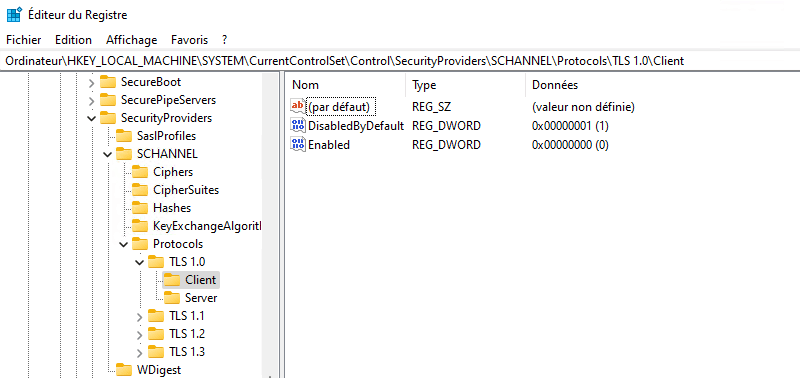

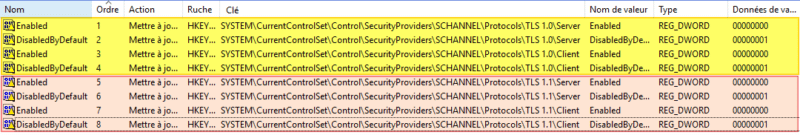

Ici, vous devez faire un clic droit puis "Nouveau" et "Elément Registre" afin d'ouvrir l'assistant qui permet de créer un nouvel élément. Nous devons créer 4 valeurs dans le Registre pour chaque version de TLS pour configurer à la fois la partie serveur et la partie client. L'ensemble des valeurs seront à créer dans la ruche "HKEY_LOCAL_MACHINE".

L'objectif étant de définir la valeur "Enabled" à "0" pour désactiver la version ciblée, et de créer un autre paramètre nommé "DisabledByDefault" positionné à "1" pour désactiver cette version par défaut. Ce qui fait deux valeurs pour la partie serveur et deux valeurs pour la partie client.

Voici comment configurer la valeur "Enabled" :

- Action : Mettre à jour

- Ruche : HKEY_LOCAL_MACHINE

- Chemin d'accès de la clé : SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server

- Nom de la valeur : Enabled

- Type de valeur : REG_DWORD

- Données de valeur : 00000000

Ce qui donne :

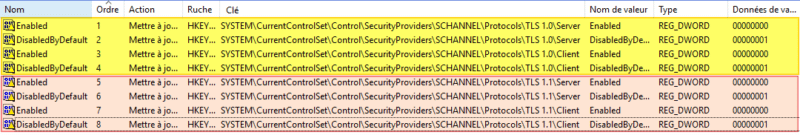

Voici comment configurer la valeur "DisabledByDefault" :

- Action : Mettre à jour

- Ruche : HKEY_LOCAL_MACHINE

- Chemin d'accès de la clé : SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server

- Nom de la valeur : DisabledByDefault

- Type de valeur : REG_DWORD

- Données de valeur : 00000001

Il faut répéter l'opération pour la partie "Client" avec les mêmes valeurs. Dans la console d'édition des GPO, vous pouvez créer un premier élément et ensuite le dupliquer via un copier-coller. Au final, vous devez obtenir ce résultat pour désactiver TLS 1.0 (lignes jaunes) et TLS 1.1 (lignes orange) :

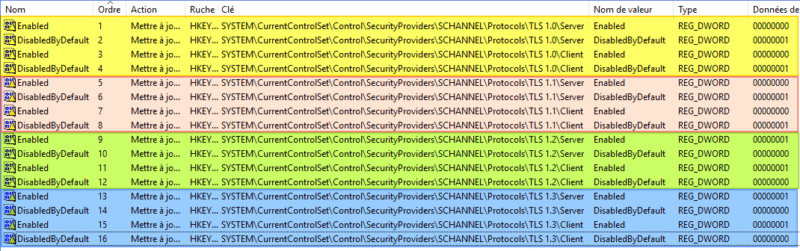

Pour aller plus loin, vous pouvez activer TLS 1.2 et TLS 1.3, sur le même principe sauf que les valeurs seront inversées pour activer les protocoles. Au final, voici le résultat :

Veillez à être rigoureux au moment de créer l'ensemble de ces clés, car on peut vite s'emmêler les pinceaux... Vous devez obtenir le même résultat que sur l'image ci-dessus.

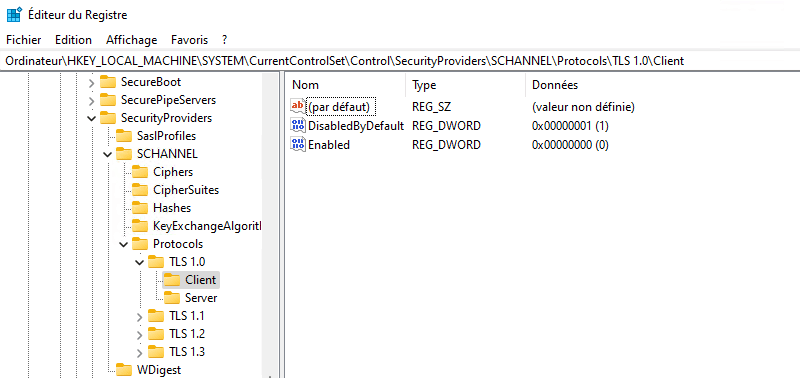

La GPO est prête, il ne reste plus qu'à l'appliquer et la tester... Ce qui aura pour effet de créer toutes les valeurs dans le Registre Windows.

Vous pouvez aussi procéder avec un script qui manipule le Registre Windows si vous préférez. Pour vous aider, consultez cet article :

IV. Conclusion

En attendant que Microsoft publie un nouveau paramètre de GPO qui permette de gérer plus facilement l'ensemble des versions de TLS, vous pouvez créer ces valeurs dans le Registre Windows pour avoir une configuration homogène sur vos machines.

L'article

Windows : comment désactiver TLS 1.0 et TLS 1.1 par GPO ? est disponible sur IT-Connect :

IT-Connect.