I. Présentation

Au sein du catalogue d'Eufy, on retrouve plusieurs modèles de caméras et de produits dédiés à la sécurité pour les particuliers, notamment pour surveiller sa maison ou son appartement. Dans cet article, je vous propose de découvrir le kit eufyCam 2 Pro, composé de deux caméras eufyCam 2 Pro et d'une base Eufy HomeBase 2. Il s'agit d'une évolution du kit eufyCam 2 où les caméras bénéficient d'un capteur 2K au lieu du full HD.

La base HomeBase est un élément central de l'installation puisqu'elle sert à stocker les enregistrements en local (pas de frais cachés) et à gérer vos appareils Eufy Security. Les caméras quant à elles, sont totalement sans-fil puisqu'elles ont une batterie qui promet jusqu'à 1 an d'autonomie et elles se connectent en Wi-Fi à votre réseau.

Commençons par les caractéristiques de ces caméras et de la base Eufy :

- Résolution 2K

- Zones de détection : grand-angle de 140°

- Autonomie de 365 jours / 1 an

- Certifiée IP67

- Sirène anti-intrusion interne à la caméra

- Système audio bidirectionnel

- Vision nocturne infrarouge

- Détection des humains

- Amélioration intelligente de l'image

- Gestion des zones de détection

- Accès multi-utilisateurs

- Fonction antivol

- Visualisation du live et de l'historique des enregistrements

- Compatible avec les assistants vocaux Amazon Alexa et Google Assistant

- Compatible Apple HomeKit et Apple HomeKit Secure Video

- Sécurité des données de qualité militaire avec chiffrement AES-128 et AES-256

En complément, pour la HomeBase 2, on peut préciser :

- Sirène anti-intrusion de 100 dB

- Mode répéteur Wi-Fi pour étendre la portée de votre réseau domestique

- 16 Go eMMC (non extensible)

- Jusqu'à 3 mois de stockage des enregistrements

- Dimensions (Largeur x Hauteur x Profondeur) : 8 x 13 x 8 cm

Eufy propose d'autres kits de caméras, notamment les caméras eufyCam 2C que j'ai pu tester l'année dernière. Au final, il y a un véritable écosystème de produits Eufy Security pour sécuriser sa maison : caméra, détecteur de mouvement, détecteur d'ouverture et fermeture, clavier, sonnette connectée, etc.

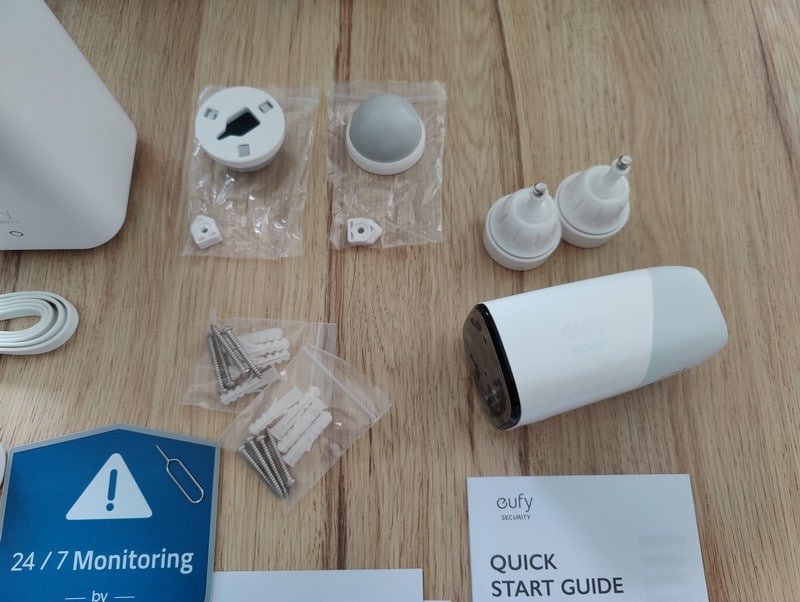

II. Package et design

Ce packaging proposé par Anker met en avant trois atouts majeurs de cette solution Eufy Security : la résolution 2K des caméras, l'autonomie de la batterie estimée à 365 jours et le fait que la solution soit utilisable sans coût additionnel (pas d'abonnement). À l'intérieur, les éléments sont bien protégés et bien organisés au sein de la boîte.

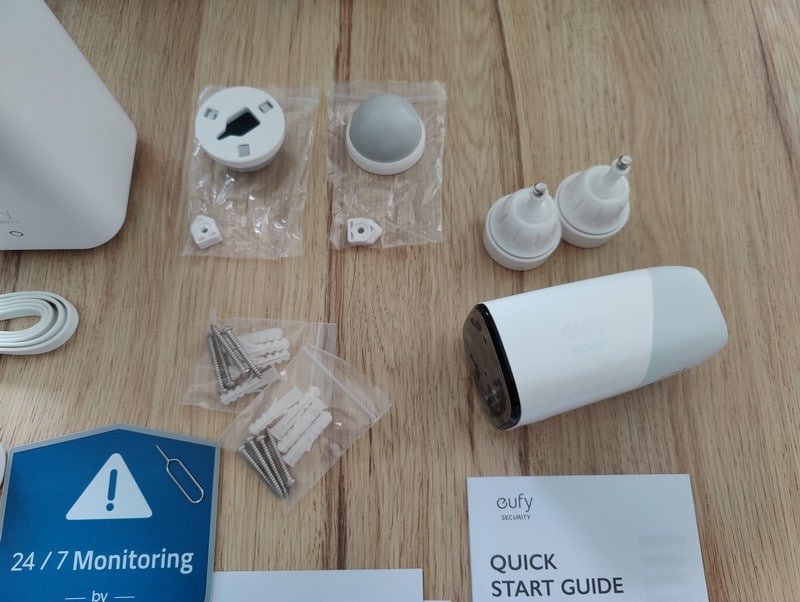

Cette jolie boîte contient de nombreux accessoires dont voici la liste : la HomeBase 2 avec son alimentation et un câble RJ45 (qui n'est pas indispensable), un guide de démarrage rapide (français inclus), un autocollant "24/7 Monitoring" qui n'est pas disponible en français malheureusement, un outil pour réinitialiser les appareils, et des patrons pour vous aider à faire les trous pour fixer les caméras. En complément, nous avons les deux caméras, avec le kit de visserie nécessaire au montage, ainsi que deux supports de fixation différents pour chaque caméra, soit quatre au total. Un kit très complet, il ne manque rien si ce n'est qu'un autocollant en français aurait été appréciable.

La HomeBase est assez compacte et je suis sûr qu'elle trouvera une petite place à côté de votre box Internet, même si ce n'est pas obligatoire, car elle peut se connecter en Wi-Fi à votre réseau. Sur la façade de la base, nous retrouvons une LED d'état sous le logo Eufy Security.

À l'arrière, nous retrouvons le haut-parleur pour la sirène et les alertes vocales, ainsi que la connectique sur la partie inférieure. Il y a un port USB qui sert à connecter une caméra pour la recharger, un port RJ45 que l'on peut exploiter pour connecter la base à la Box, ainsi qu'un bouton "Sync" pour la synchronisation ou désactiver l'alarme (fonction désactivable).

Les deux caméras bénéficient d'une très belle finition ! Le boîtier est entièrement en plastique, le blanc est brillant, tout comme la façade noire, tandis que le gris est mat. De chaque côté, nous retrouvons la mention Eufy Security. Le haut-parleur se situe sur le dessous de la caméra et il est utile pour la sirène intégrée à la caméra et pour restituer votre voix si vous parlez à distance. A titre de comparaison, la caméra est un peu plus compacte qu'une canette de 33 cl de votre soda préféré.

Sur le dessus, nous retrouvons le bouton "Sync" qui est utile pour associer la caméra à la HomeBase lors de l'initialisation. À l'arrière, on retrouve le pas de vis pour fixer la caméra et le port micro-USB qui est utile seulement pour recharger la caméra. Le port micro-USB est protégé pour éviter qu'il prenne l'eau ou la poussière.

Contrairement aux modèles eufyCam 2C et eufyCam 2C Pro, le modèle eufyCam 2 Pro a une forme cylindrique, ce qui permet à la façade d'être plus compacte. À mon sens, cela permet d'avoir une caméra plus discrète visuellement. Autre différence de conception entre ces modèles, au niveau de la façade : l'absence du projecteur sur le modèle eufyCam 2 Pro.

III. Initialisation du kit eufyCam 2 Pro

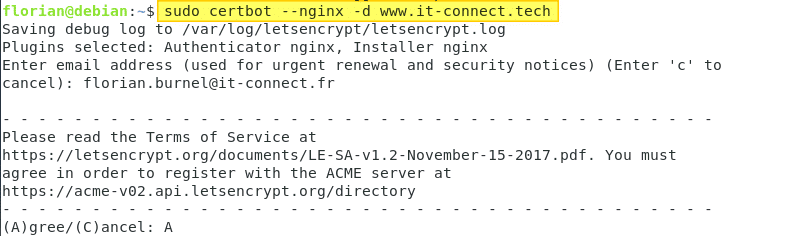

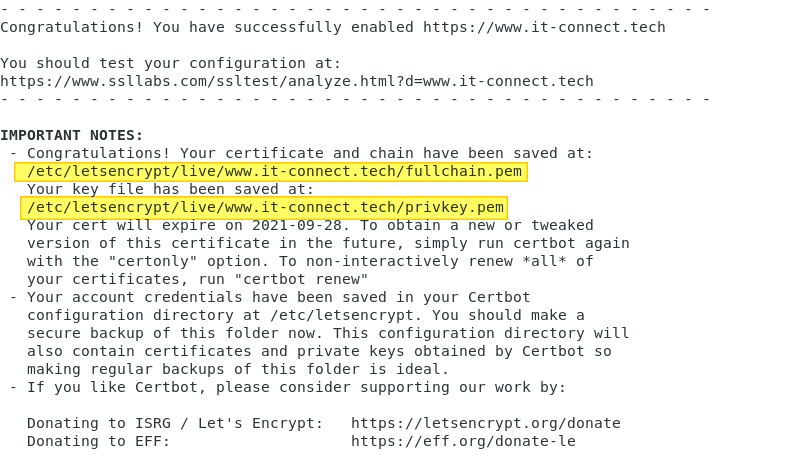

L'initialisation du kit eufyCam nécessite l'application Eufy Security sur votre smartphone, où il faudra commencer par créer un compte. En utilisant le guide d'utilisation et l'application, on peut s'en sortir facilement ! Il faudra commencer par la mise en route de la base HomeBase : logique.

Pour installer les caméras, comme je le disais il y a quatre supports et deux types de support différents. Il y en a un qui se visse directement sur la caméra, tandis que l'autre va maintenir la caméra grâce à un aimant puissant (dès que les caméras sont à 5 ou 6 centimètres l'une de l'autre, il y a comme une attirance entre les deux  ).

).

Concrètement, il y a un support destiné à un usage en extérieur où la fixation est plus robuste, car le support est directement vissé sur la caméra (photo de gauche). Le second support fonctionne avec un système aimanté est doit être installé uniquement en intérieur. Eufy aurait pu proposer seulement le système de fixation pour l'extérieur, car on peut l'installer en intérieur également.

Peu importe le kit utilisé, on peut orienter la caméra dans de multiples directions : haut, bas, droite, gauche, diagonale, etc... Les possibilités sont nombreuses.

L’ajout d’une caméra à partir de l’application Eufy Security est une opération simple : que ce soit pour la première caméra de votre installation, la troisième ou la dixième, les manipulations restent les mêmes. Il suffira de positionner la caméra à proximité de la HomeBase et d’appuyer sur le bouton Sync de la caméra pour basculer en mode appairage. Ensuite, la HomeBase va détecter la caméra et l’intégrer à votre installation automatiquement.

Pour le positionnement des caméras, l’application pourra vous donner des conseils, mais il faut tenir compte d’un élément important : la qualité du signal WiFi entre votre caméra et votre Box (voir ci-dessous). Avant de positionner la caméra au mur, il faudra penser à l’associer avec votre HomeBase. Lors de cette phase d’association, l’application vous indiquera la qualité du signal WiFi en fonction de votre emplacement, ce qui est pratique et évite de faire une erreur.

La connexion entre les caméras et la HomeBase est établie grâce au WiFi, sur la bande de fréquence 2.4 GHz. Quant à la connexion entre la HomeBase et votre Box, elle peut être établie par câble Ethernet RJ45, par WiFi ou bien les deux. Je m’explique. Si vous connectez votre HomeBase par câble Ethernet à votre Box, mais que la connexion par câble est interrompue, le système basculera la connexion en WiFi. Il faut savoir que la HomeBase peut jouer le rôle de répéteur WiFi dans le but d’étendre la portée du réseau WiFi de votre Box, ce qui peut avoir un intérêt selon l’implémentation de votre installation.

IV. Utilisation et configuration

Dans cette partie, nous allons passer en revue l’application Eufy Security, car ce sera votre centre de contrôle pour gérer votre installation. Pour visualiser le direct des caméras, les enregistrements vidéos, configurer vos appareils ou ajouter un nouvel appareil, ce sera votre alliée.

Tous les appareils associés à votre compte sont accessibles depuis l’accueil de l’application, où chaque équipement bénéficie d’une vignette. Pour une caméra, cette vignette montre un aperçu de l’image, le nombre d’événements, mais aussi la qualité du signal WiFi et l’autonomie restante. En appuyant sur une caméra, on peut visualiser l’image en direct, mais aussi accéder à l’historique des événements.

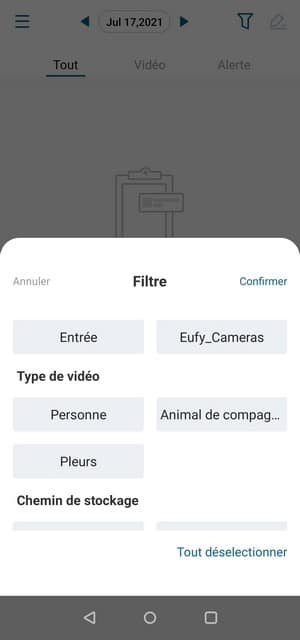

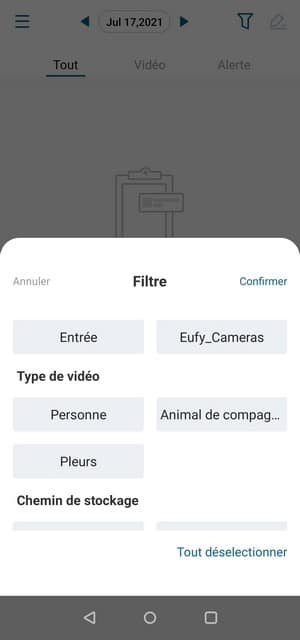

D’ailleurs, la gestion des événements est intuitive. On peut filtrer les événements par date, mais aussi par équipement, tout en sachant que l’on peut sélectionner plusieurs équipements. De quoi tenter de faire le lien entre plusieurs événements sans être perturbé par les autres événements des autres appareils. Sur le calendrier, il y a un point bleu qui est présent au niveau de chaque jour où il y a eu un événement au minimum.

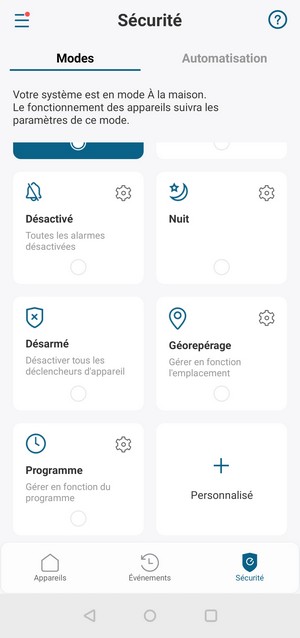

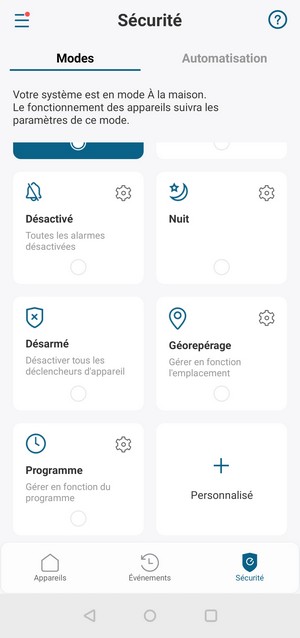

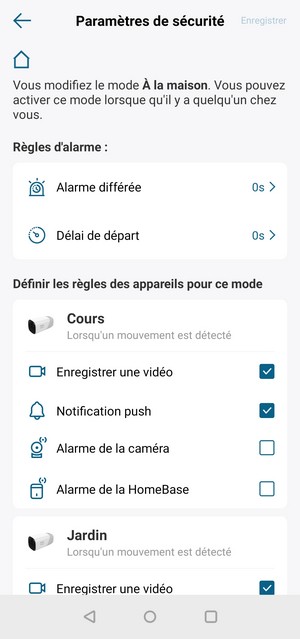

Quant aux modes, il y a certains modes prédéfinis, mais l’on peut créer ses propres modes ou modifier ceux existants, tout simplement. Cette personnalisation s’effectue caméra par caméra, et pour chaque mode. Pour basculer d’un mode à l’autre, il faut utiliser l’application Eufy Security ou le clavier Eufy KeyPad qui prend en charge plusieurs modes.

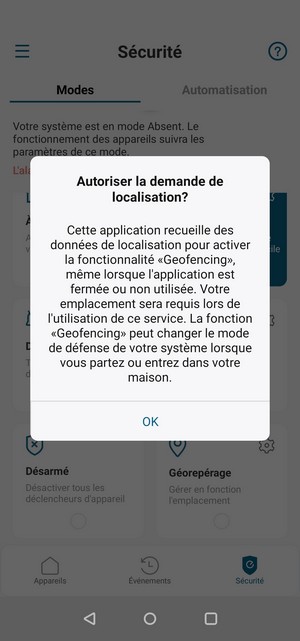

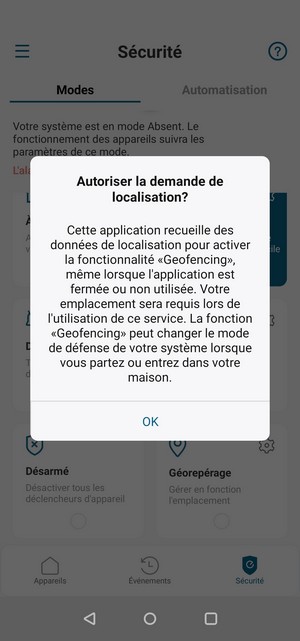

Il y a également un mode baptisé « Geofencing » qui se base sur votre position géographique et s’active lorsque vous quittez votre domicile.

Je trouve que la caméra est efficace pour détecter les mouvements des humains, et cela même lorsque la personne se situe à plusieurs mètres de l’objectif. La sensibilité de la caméra peut être ajustée dans les paramètres.

Ce modèle dispose d’une fonction antivol qui se déclenchera dans le cas où la caméra bouge. Lorsque ce mode se déclenche, la caméra active sa sirène.

A. Stockage des enregistrements

Le stockage des enregistrements vidéos s’effectue sur la carte mémoire de la HomeBase fournie avec le package. Les caméras ne stockent pas directement les extraits vidéos. La HomeBase dispose d’une carte mémoire de 16 Go, ce qui est suffisant pour stocker les enregistrements pendant plusieurs mois. Bien sûr, cela va dépendre du nombre de caméras au sein de votre installation, mais aussi du nombre de séquences à enregistrer (et de la longueur selon le mode retenu). Par exemple, mon installation basée sur deux caméras eufyCam 2C et la HomeBase stocke plus de 8 000 événements, sur un total de 464 jours, et il reste 7 Go de disponibles.

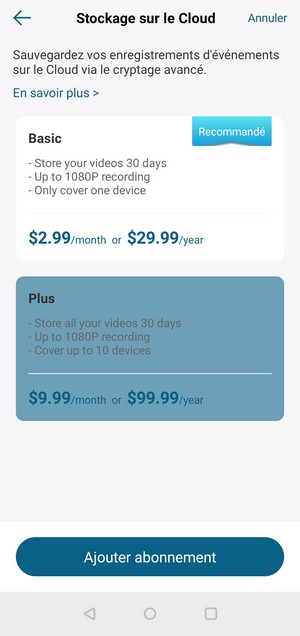

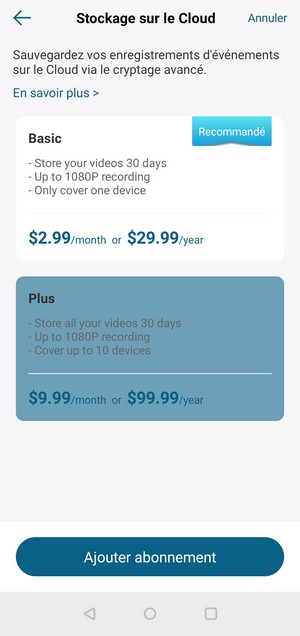

Grâce à cette solution de stockage intégrée, il n’est pas nécessaire de souscrire à un abonnement pour stocker les enregistrements dans le Cloud. Néanmoins, cette option est proposée à 2.99 dollars par mois pour une caméra et un historique sur un mois, mais aussi à 9.99 dollars par mois pour un historique sur un mois pour un ensemble de 10 caméras. Ces forfaits mensuels sont également disponibles sous la forme de forfaits annuels.

En complément, et sous réserve d'avoir un enregistreur ou un NAS compatible, les enregistrements peuvent être stockés sur un autre périphérique via le protocole RTSP. Malheureusement, le protocole FTP (ou équivalent) n'est pas pris en charge à ce jour.

B. Détection nocturne

Contrairement aux modèles eufyCam 2C et eufyCam 2C Pro, ce modèle n’intègre pas de projecteur. Pour rappel, ce petit projecteur permet d’éclairer une zone en cas de détection et d’avoir une vision nocturne en couleurs. Avec le modèle eufyCam 2 Pro, il faudra se satisfaire de la vision nocturne en noir et blanc grâce aux LEDs infrarouges, bien aidées par la résolution 2K de la caméra.

C. Gestion de la sirène et des alertes

La HomeBase intègre un haut-parleur, ce dernier sert aux alertes vocales, mais aussi à l’alarme. L’alarme intégrée à la HomeBase n’est pas seule : chaque caméra intègre une alarme sonore également.

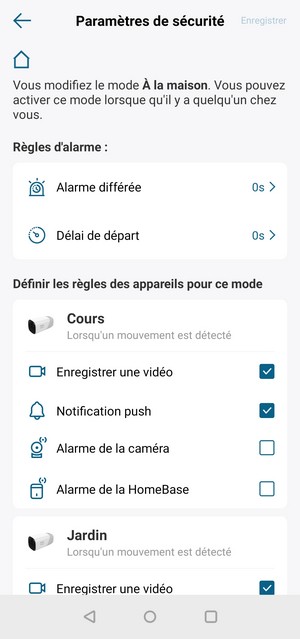

Lorsqu’il y a une alerte et que la sirène se déclenche, cela ne signifie pas que tous les appareils vont sonner en même temps. Tout dépend de votre configuration et du mode actif. Si vous êtes absent, vous pouvez décider de faire sonner toutes les caméras et la HomeBase en cas de détection, mais avec un autre mode, vous pouvez choisir de déclencher la sirène uniquement sur certains appareils.

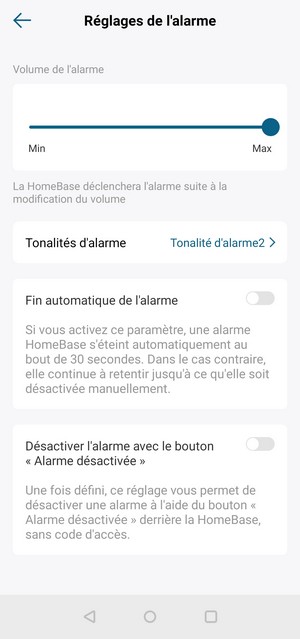

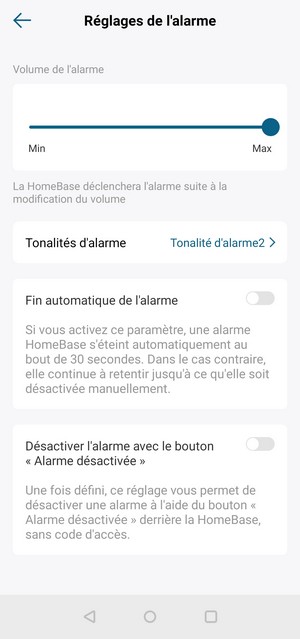

Enfin, l’application permet de régler le volume de la sirène et le type de sonnerie (deux disponibles), mais aussi d’éteindre automatiquement l’alarme au bout de 30 secondes. Sinon, elle continuera de sonner jusqu’à ce qu’elle soit désactivée à partir de l’application mobile ou de votre code de sécurité, dans le cas où le clavier Eufy KeyPad est installé également.

Personnellement, je trouve que le volume sonore de l’alarme est un peu juste. Cependant, comme on peut faire sonner tous les appareils en même temps, cela permet d’intensifier le son d’une part, mais aussi de le diffuser sur une zone plus large : si vous avez une caméra à l’intérieur et une autre dans le jardin, cela permet de diffuser l’alerte à l’extérieur.

D. Zone d'alerte personnalisable

Si vous souhaitez détecter les mouvements que sur une zone spécifique de l'image captée par la caméra, c'est possible. Il suffit de créer une ou plusieurs zones de détection, de la taille souhaitée, pour spécifier à la caméra la zone à prendre en compte. Ce n'est pas utile dans toutes les circonstances, mais c'est bien pratique dans certains cas d'usage.

E. Compatibilité avec les assistants vocaux et Apple HomeKit

Les caméras Eufy Security sont compatibles avec les assistants vocaux Amazon Alexa et Google Assistant. En complément et pour les adeptes de produits Apple, sachez qu’il y a une intégration possible avec Apple HomeKit. Cette possibilité permet le stockage des enregistrements dans le Cloud d’Apple via HomeKit Secure Video.

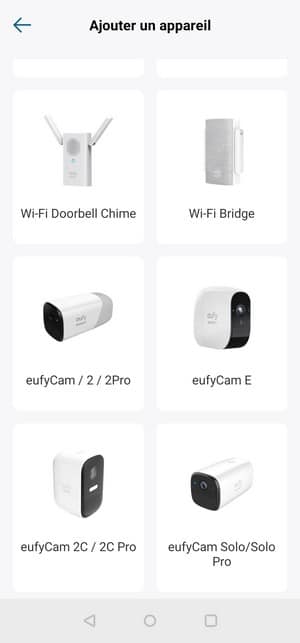

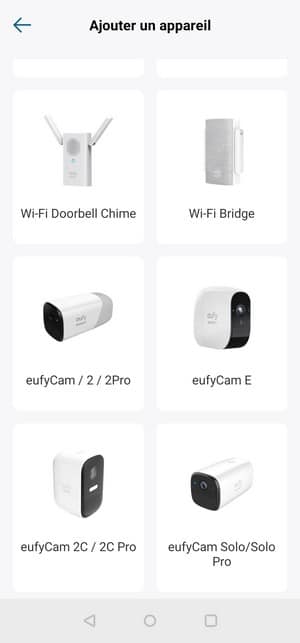

F. Évolution du kit

La base HomeBase est capable de gérer jusqu’à 16 caméras, ce qui me semble confortable pour installer une solution de vidéosurveillance complète chez soi. Il n’est pas nécessaire d’avoir toutes les caméras du même modèle, en fonction des emplacements, de votre budget, et de vos besoins, vous pouvez mixer. Par exemple, prendre un kit de départ eufyCam 2 Pro comme celui présenté dans ce test, et ajouter une caméra eufyCam 2C ou 2C Pro, en complément. Les caméras seront gérables de la même façon à partir de l’application Eufy Security. Selon les fonctionnalités propres à chaque modèle, les actions possibles à partir de l’application peuvent changer.

G. Automatisation

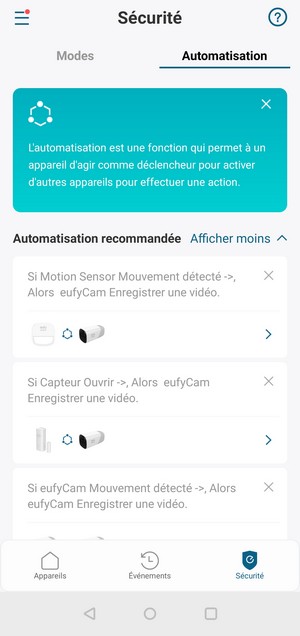

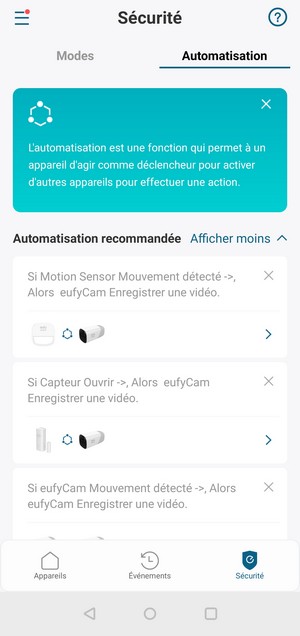

La section automatisation permet d’exploiter toute la puissance de votre installation et de la rendre intelligente. En fait, c’est particulièrement intéressant lorsque vous installez des caméras, des capteurs de mouvements et/ou de détection d’ouverture/fermeture. Vous allez pouvoir automatiser certaines actions en fonction d’événements. Par exemple, si le capteur d’ouverture de fenêtre de la cuisine détecte que la fenêtre s’ouvre, on peut déclencher un enregistrement vidéo (et/ou la sirène) sur une ou plusieurs caméras.

Ce qui est dommage, c’est que ce les scénarios d’automatisations ne tiennent pas compte du mode actif. Peut-être que l’on a envie d’enregistrer une vidéo si la fenêtre de la cuisine s’ouvre, mais uniquement lorsque l’on est absent, si l’on est à la maison, ce n’est pas forcément utile. Comme le scénario ne tient pas compte du mode, il sera déclenché, peu importe le mode actif. Un détail, mais qui a son importance et dont il faut tenir au moment d’imaginer vos scénarios.

V. Conclusion

J’utilise depuis plusieurs mois la solution Eufy Security, avec plusieurs caméras eufyCam 2C. Mes impressions sur ce système sont bonnes et cela se confirme avec ce kit eufyCam 2 Pro, que j’ai eu l’occasion de tester.

Même si sur ce modèle on perd le projecteur lumineux qui permet d’avoir une vision nocturne en couleurs, on gagne sur d’autres points, notamment la résolution 2K de la caméra qui est appréciable pour zoomer sur l’image et l’autonomie annoncée de 365 jours. Cette autonomie d’un an est géniale, car vous n’aurez à recharger vos caméras qu’une fois par an. Si elle est fixée à 3 ou 4 mètres de hauteur, c’est un détail qui a de l’importance.

Grâce à cette fiche technique boostée, la caméra eufyCam 2 Pro se positionne comme une très bonne caméra sur ce marché où la concurrence est forte. Elle s’intègre parfaitement sur une installation existante en tant que caméra additionnelle, mais également pour commencer son installation en achetant un kit complet comme celui présenté dans cet article. N’oubliez pas que la HomeBase 2 est un élément indispensable pour votre installation Eufy Security.

N'hésitez pas à vérifier le prix sur Amazon, il y a régulièrement des réductions.

The post

Test eufyCam 2 Pro : un kit avec deux caméras 2K et 365 jours d’autonomie first appeared on

IT-Connect.