Windows Terminal : l’installer avec Winget ou Chocolatey

lundi 27 juillet 2020 à 09:30I. Présentation

Nous avons vu précédemment comment installer et utiliser Windows Terminal sous Windows 10. Je vous propose d'ailleurs plusieurs tutoriels à ce sujet, si vous voulez un peu de lecture :

- Windows Terminal : trucs et astuces

- Windows Terminal : personnaliser l'image de fond

- Windows Terminal : modifier la console par défaut

- Windows Terminal : ajouter une session PowerShell distante

Dans ce tutoriel, je vous propose de voir tout simplement comment installer Windows Terminal avec Chocolatey ou Winget, deux gestionnaires de paquets pour Windows 10.

II. Windows Terminal et Chocolatey

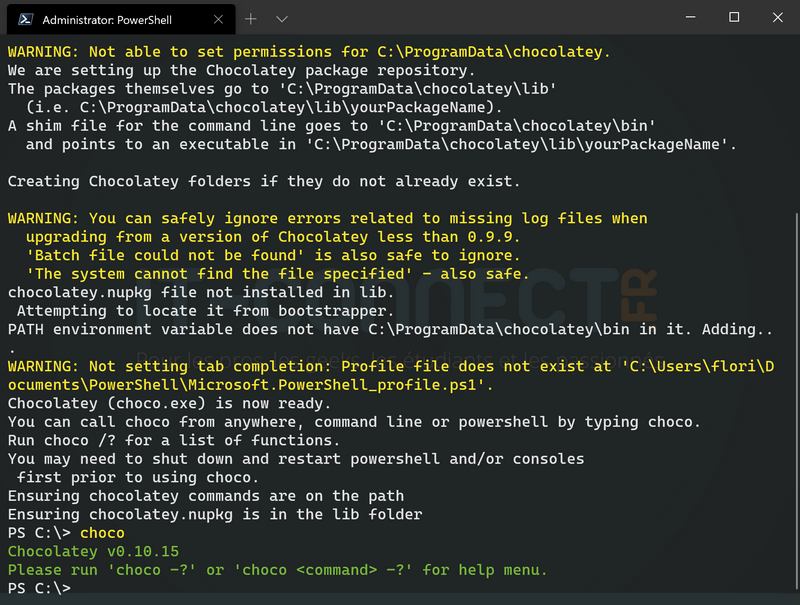

Si vous n'avez pas Chocolatey sur votre machine, il faut commencer par l'installer sinon ça va être difficile de l'utiliser pour installer Windows Terminal... Voici la commande pour l'installer à l'aide d'un script d'installation PowerShell à disposition sur le site officiel :

Set-ExecutionPolicy Bypass -Scope Process -Force; iex ((New-Object System.Net.WebClient).DownloadString('https://chocolatey.org/install.ps1'))

Cette commande doit être exécutée dans une console en tant qu'administrateur. Il suffit de patienter pendant l'opération.

Lorsque l'installation est terminée, vous pouvez appeler Chocolatey avec la commande "choco" :

choco

Si ça fonctionne, c'est tout bon ! Il va falloir installer Windows Terminal, tout simplement en précisant la commande "choco install" suivie du nom du paquet correspondant à cet outil. Ce qui donne :

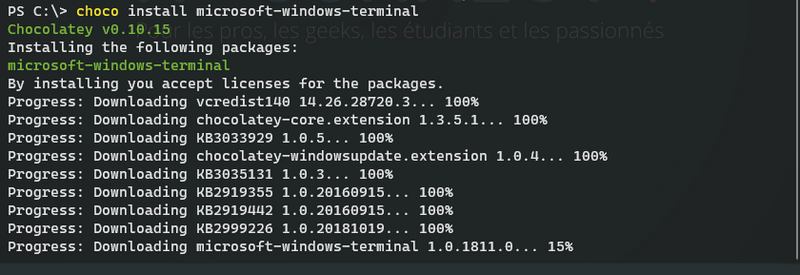

choco install microsoft-windows-terminal

Lorsque le téléchargement est terminé, vous devrez indiquer "A" pour valider l'installation des différents éléments, à savoir Windows Terminal et ses dépendances.

Installed: - kb2919355 v1.0.20160915 - kb3033929 v1.0.5 - chocolatey-core.extension v1.3.5.1 - kb2999226 v1.0.20181019 - kb2919442 v1.0.20160915 - vcredist140 v14.26.28720.3 - kb3035131 v1.0.3 - chocolatey-windowsupdate.extension v1.0.4 Packages requiring reboot: - vcredist140 (exit code 3010)

Par la suite, pour mettre à jour Windows Terminal avec Chocolatey, voici la commande à exécuter :

choco upgrade microsoft-windows-terminal

Passons maintenant à l'installation via winget.

III. Windows Terminal et Winget

Pour installer Windows Package Manager (winget), vous devez utiliser le Microsoft Store ou Powershell, je vous oriente vers mon tutoriel si vous avez besoin d'aide : Installer Winget sur Windows 10

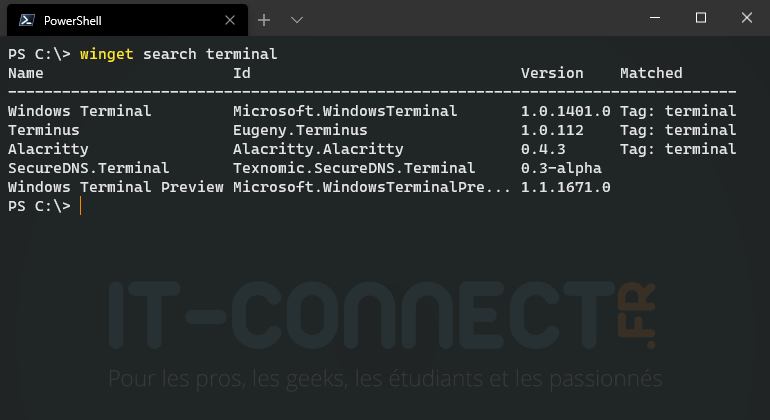

Ensuite, pour installer Windows Terminal à partir de l'outil winget en ligne de commande, il faut installer le paquet "Microsoft.WindowsTerminal". On peut d'ailleurs le vérifier d'une simple recherche :

winget search terminal

Nous devons utiliser "winget install" pour l'installer et l'on précisera l'option "-e" pour que le nom soit exactement celui que l'on précise. Sinon, winget indique qu'il existe deux paquets correspondants : effectivement, il y a "Microsoft.WindowsTerminal" et "Microsoft.WindowsTerminalPreview".

Voici la commande d'installation :

winget install Microsoft.WindowsTerminal -e

A vous de jouer et de profiter de Windows Terminal, que personellement, j'adore !