Le ransomware IceFire s’attaque aux serveurs Linux et Windows !

jeudi 9 mars 2023 à 17:05Les systèmes Linux sont pris pour cible par le ransomware IceFire, qui bénéficie d'un module de chiffrement dédié à ce système, en plus de pouvoir s'attaquer à Windows.

Le ransomware IceFire est actif à l'échelle mondiale, et d'après les chercheurs en sécurité de chez SentinelLabs, plusieurs médias et entreprises dans le domaine du divertissement ont déjà fait les frais de ce ransomware, depuis la mi-février. Une fois l'infrastructure compromise, le ransomware IceFire s'en prend aux serveurs Linux dans le but de les chiffrer. Toutefois, cette menace existe depuis au moins mars 2022.

Il est plus difficile de compromettre un système Linux car les techniques habituelles, via une campagne de phishing par exemple, sont moins efficaces. De ce fait, les cybercriminels ciblent plutôt des failles de sécurité facilement exploitables.

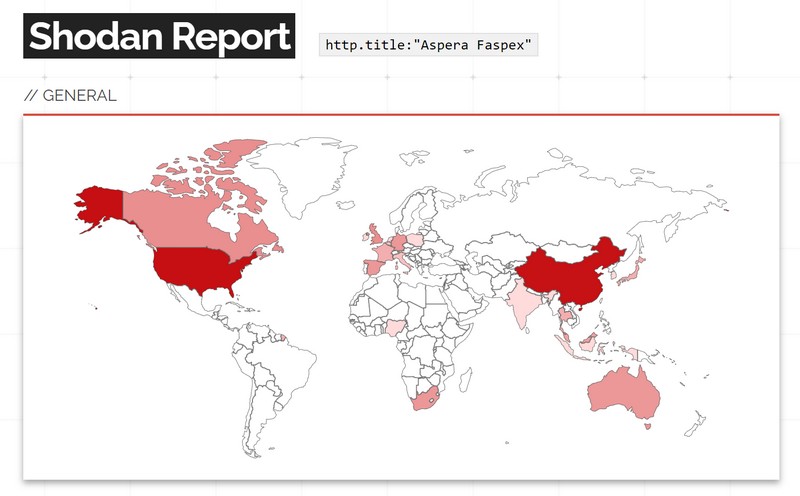

Dans le cas présent, le gang de ransomware IceFire cherche à exploiter la faille de sécurité CVE-2022-47986 située dans le système de transfert de fichiers IBM Aspera Faspex. IBM a déjà patché cette vulnérabilité en janvier 2023, mais depuis début février, elle est régulièrement utilisée dans le cadre de cyberattaques.

Si l'on regarde sur le moteur Shodan, il y a au moins 159 serveurs IBM Aspera Faspex exposés sur Internet ! Si ces serveurs ne sont pas à jour, ils pourraient subir les foudres du ransomware IceFire. La majorité des serveurs identifiés par Shodan sont localisés aux Etats-Unis et en Chine, et il y en a au moins 3 en France. Si les administrateurs de ces serveurs passent par-là...!

Que se passe-t-il lorsqu'une machine est compromise par ce ransomware ?

Quand des données sont chiffrées par le ransomware IceFire, les fichiers héritent de l'extension ".ifire". Lorsqu'il agit sur une machine Linux, le ransomware ne chiffre pas l'ensemble des données. Il fait en sorte de ne pas affecter les répertoires critiques, de façon à ce que le système reste fonctionnel, tout en affectant les données. Ainsi, la machine chiffrée reste allumée !

The post Le ransomware IceFire s’attaque aux serveurs Linux et Windows ! first appeared on IT-Connect.