I. Présentation

Dans ce tutoriel, nous allons apprendre à créer un compte de stockage dans le Cloud Azure afin de pouvoir sauvegarder les données d'un NAS Synology à partir d'Hyper Backup. Ainsi, les données stockées localement sur le NAS vont bénéficier d'une sauvegarde externalisée, ce qui va permettre de se protéger en cas d'incident majeur : incendie, surcharge électrique, corruption de l'espace de stockage, etc...

Hyper Backup est une application officielle de Synology qui sert à sauvegarder des données, les paramètres d'applications et du système vers une source externe : un autre NAS Synology, un disque USB ou un fournisseur de stockage Cloud. L'application intègre des fonctionnalités de planification et de gestion de la rétention (nombre de versions à conserver). Si vous souhaitez uniquement synchroniser le contenu de votre NAS dans le Cloud, regardez plutôt du côté de l'application Cloud Sync de Synology.

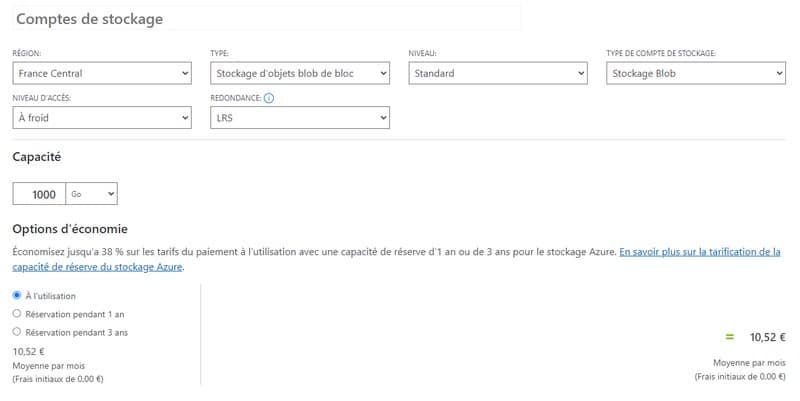

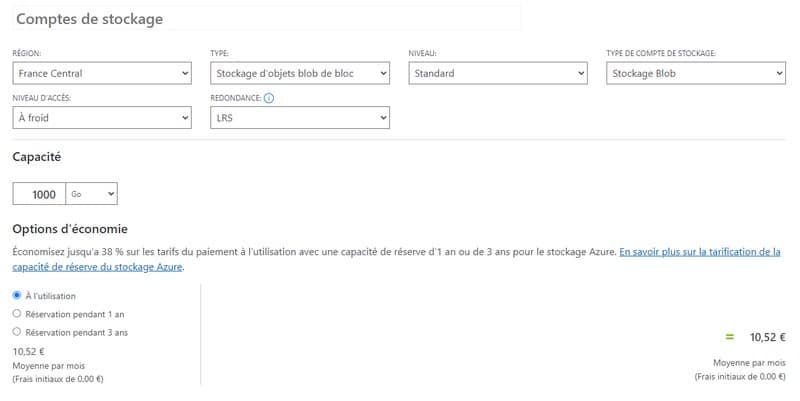

Bien entendu, le stockage dans le Cloud Azure est payant et le tarif va dépendre de la volumétrie de données, du type de redondance, de la région choisie mais aussi du type de niveau d'accès (à froid, à chaud). Vous pouvez utiliser la calculatrice officielle pour avoir une idée du tarif (lien ci-dessous). Voici un exemple, mais vérifiez par vous-même car les tarifs peuvent évoluer.

II. Préparer l'environnement Azure

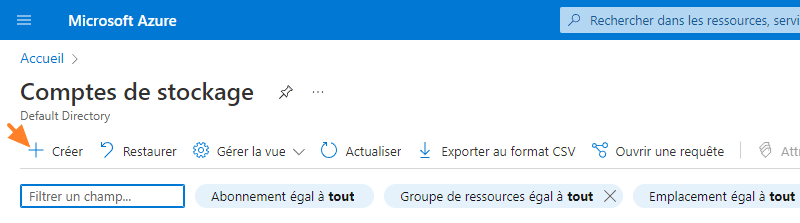

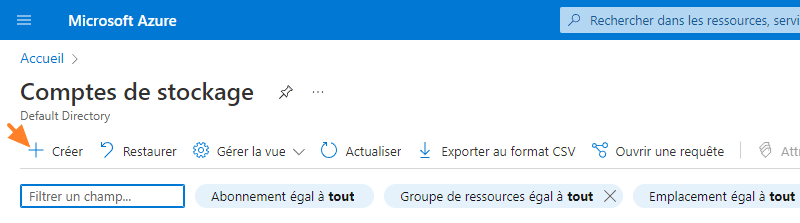

Connectez-vous sur le portail Azure (portal.azure.com), et créez un nouveau compte de stockage en accédant à la section nommée de cette façon et en cliquant sur le bouton "Créer".

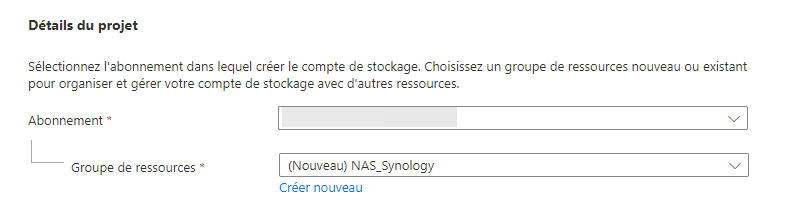

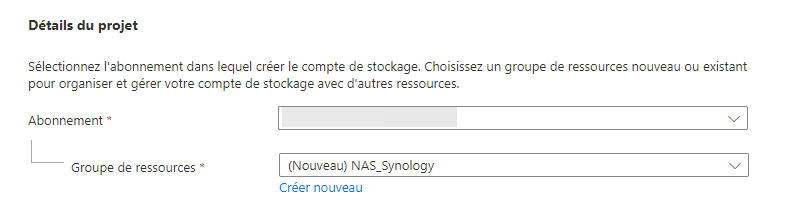

Choisissez un abonnement, et créez un nouveau groupe de ressources, par exemple "NAS_Synology".

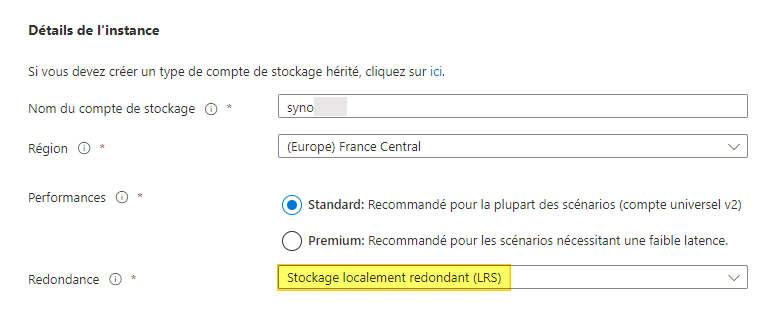

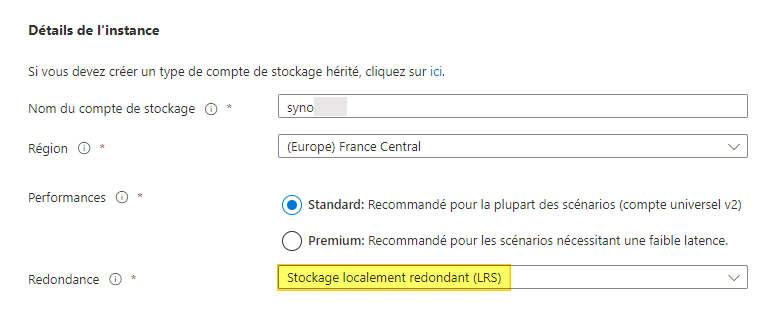

Nommez ce nouveau compte de stockage, par exemple "syno" (ce nom doit être unique) et choisissez la région, donc l'idéal c'est de prendre en France si c'est disponible. Puisqu'il s'agit d'un compte de stockage pour des sauvegardes, nous pouvons utiliser "Standard" pour les performances et "Stockage localement redondant (LRS)" pour la redondance, afin d'optimiser les coûts.

Je ne vais pas passer en revue toutes les options, mais attirer votre attention sur certaines qui me semblent importantes.

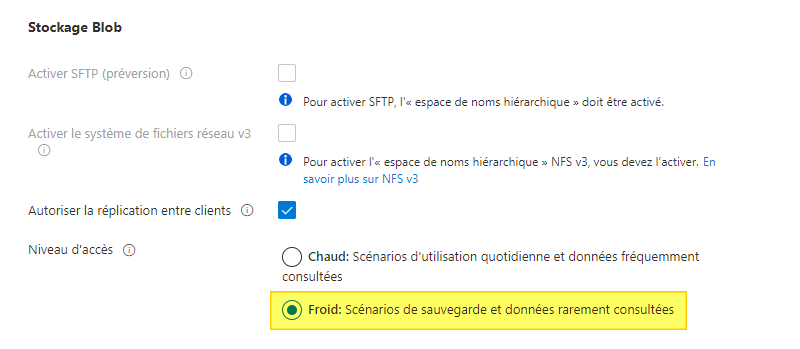

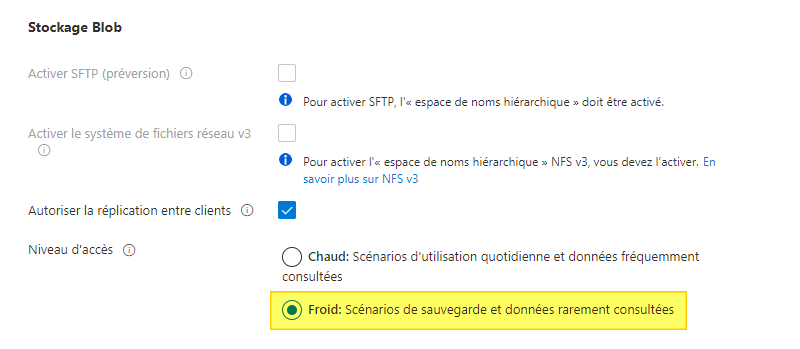

Dans la suite de la configuration, choisissez "Froid" comme niveau d'accès, là encore dans le but d'optimiser les coûts. Plus le stockage doit être redondé et performant, plus le prix sera élevé : ce n'est pas pertinent pour une sauvegarde externalisée.

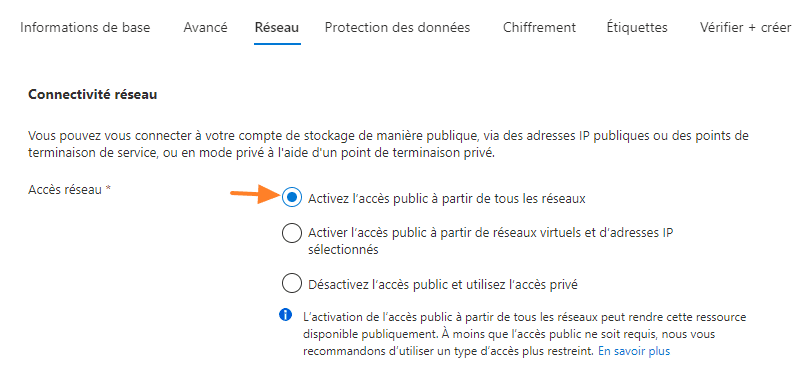

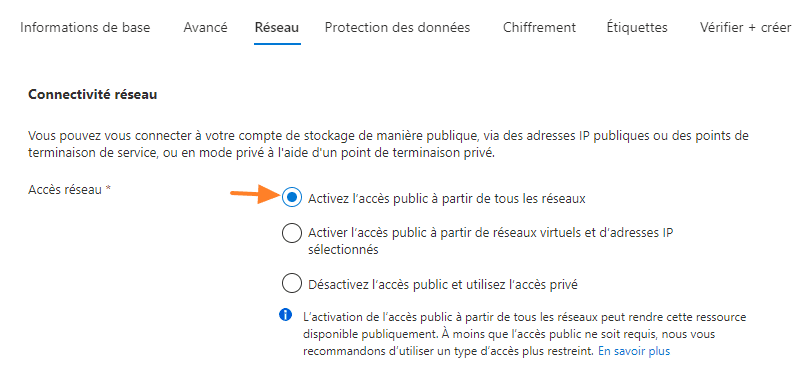

Pour le moment, conservez le mode d'accès réseau "Activez l'accès public à partir de tous les réseaux" et nous verrons par la suite pour affiner cet accès.

Poursuivez jusqu'à la création du compte de stockage. Quand il sera créé, accédez à cette nouvelle ressource.

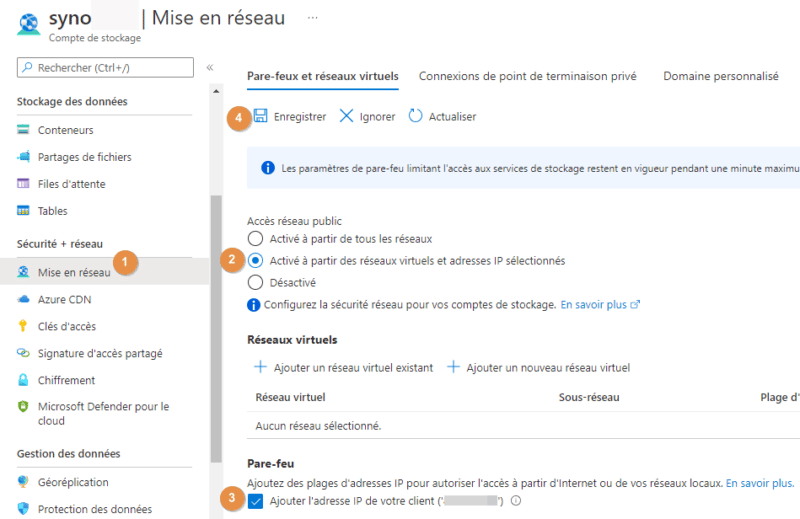

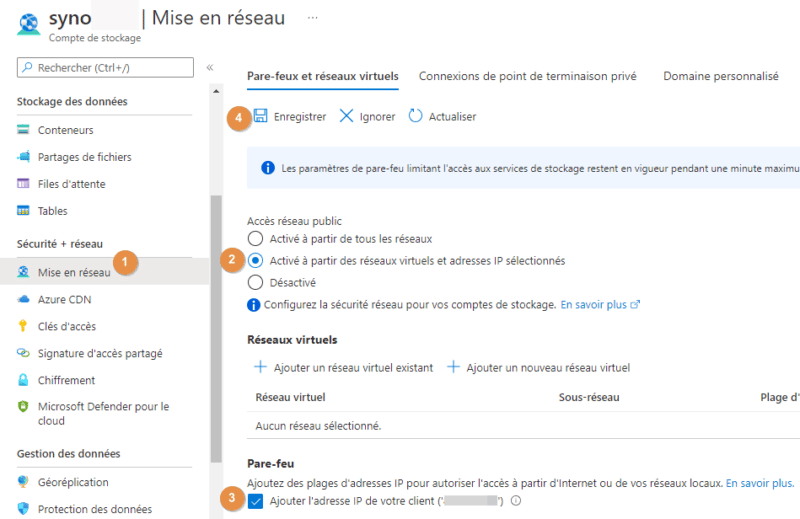

Maintenant, nous allons configurer le pare-feu de ce compte de stockage pour autoriser l'accès uniquement à partir de l'adresse IP publique utilisée par le NAS. C'est une manière de limiter l'accès à ce compte de stockage. Cliquez sur "Mise en réseau" à gauche (1), choisissez "Activé à partir des réseaux virtuels et adresses IP sélectionnés" (2), puis sous la section pare-feu, indiquez l'adresse IP publique du NAS ou cochez l'option "Ajouter l'adresse IP de votre client" (3) s'il est sur le même réseau que le PC que vous utilisez pour faire la configuration. Cliquez sur "Enregistrer" pour valider (4).

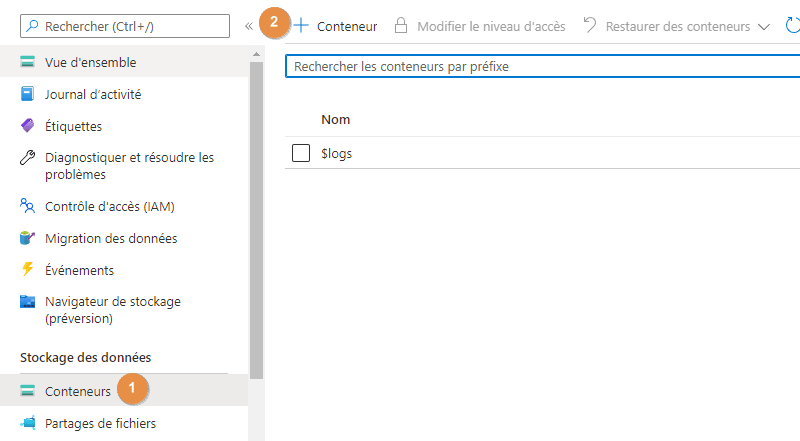

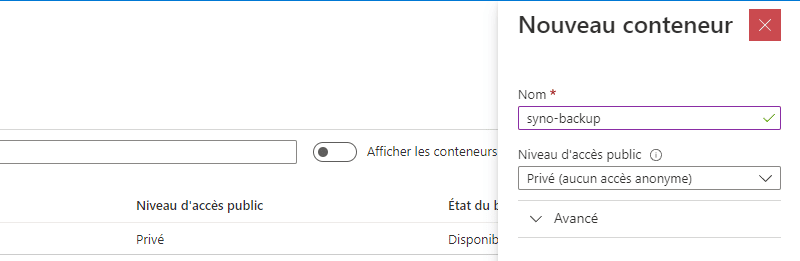

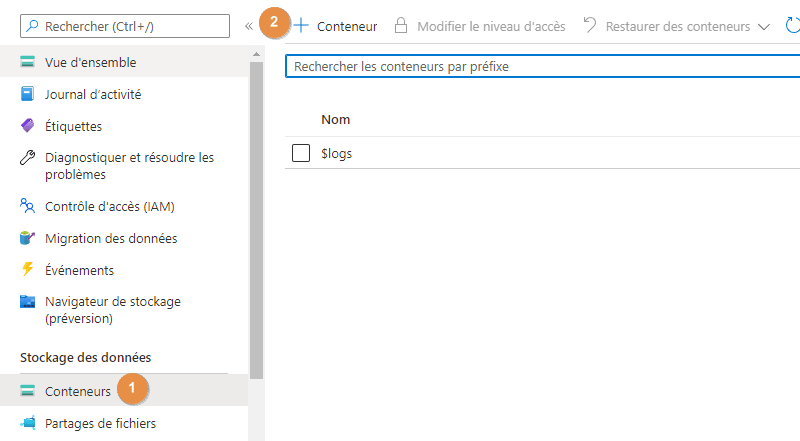

Pour finir, nous devons créer un nouveau conteneur au sein de ce compte de stockage. Sur la gauche, cliquez sur "Conteneurs" (1) puis sur le bouton "Conteneur" (2) pour créer un nouveau conteneur.

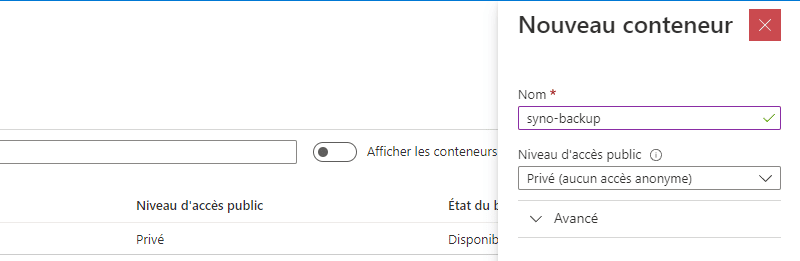

Une fenêtre apparaît sur la droite : donner un nom à ce conteneur et conserver le niveau d'accès sur privé. Validez.

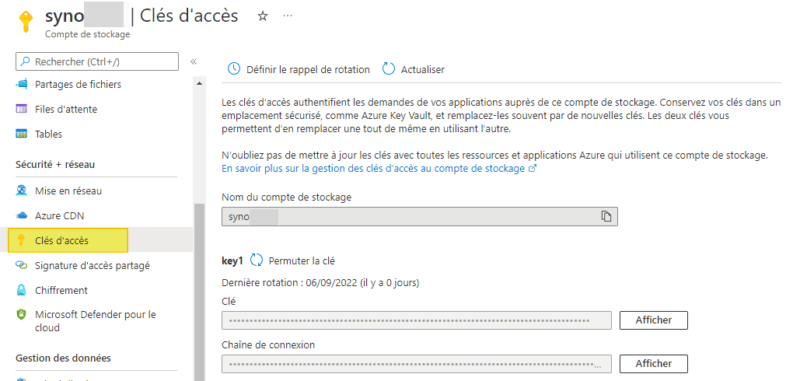

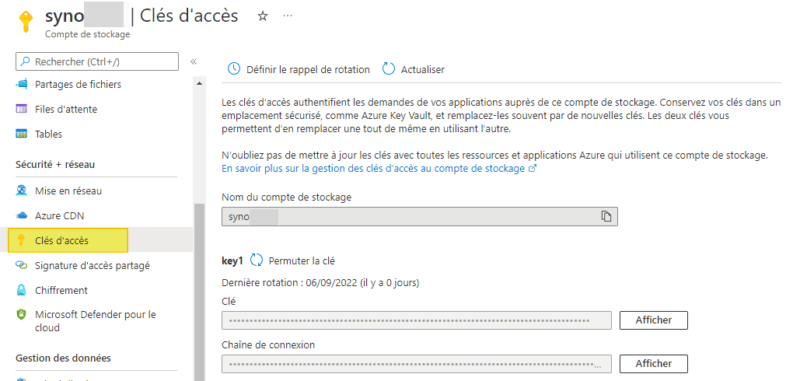

Avant de passer à la configuration du NAS, cliquez sur "Clés d'accès" à gauche et copiez la clé "key1" car elle va servir à s'authentifier sur le compte de stockage Azure.

Passons à la configuration du NAS.

III. Créer la tâche de sauvegarde Hyper Backup

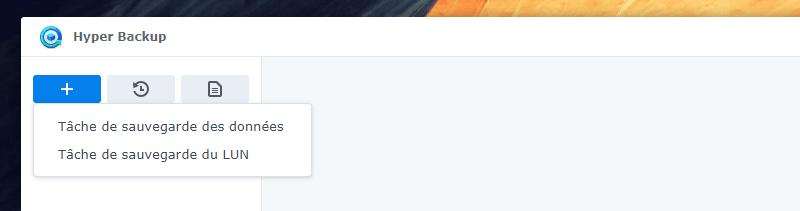

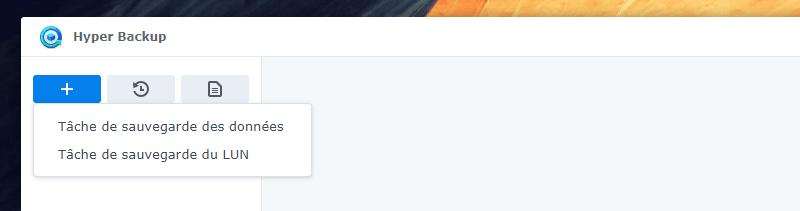

Connectez-vous à l'interface de DSM et ouvrez l'application Hyper Backup. Si besoin, vous pouvez l'installer à partir du Centre de paquets si vous ne l'avez pas déjà fait. Cliquez sur le "+" puis sur "Tâche de sauvegarde des données".

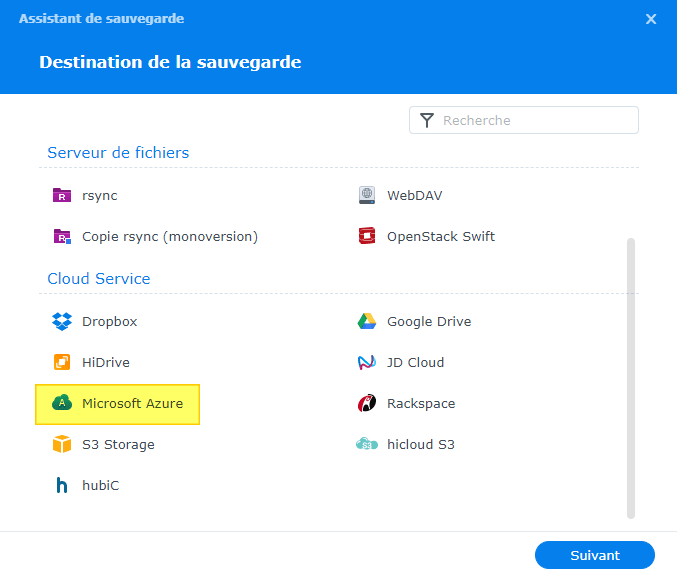

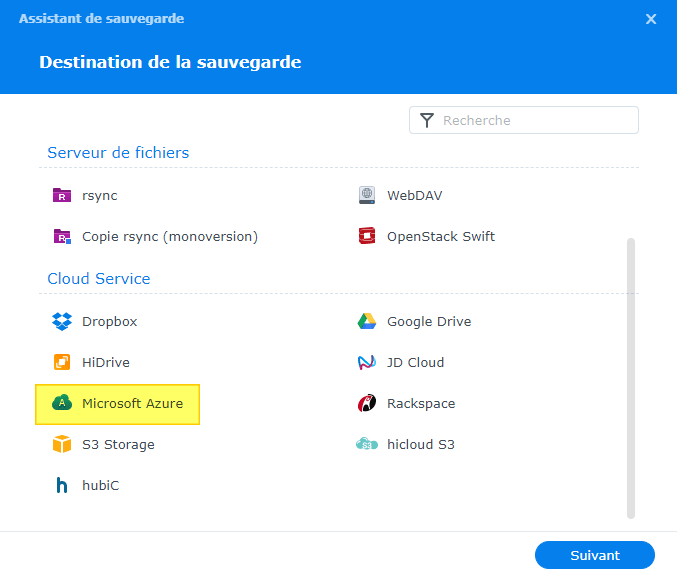

En ce qui concerne la destination, sélectionnez "Microsoft Azure" sans surprise.

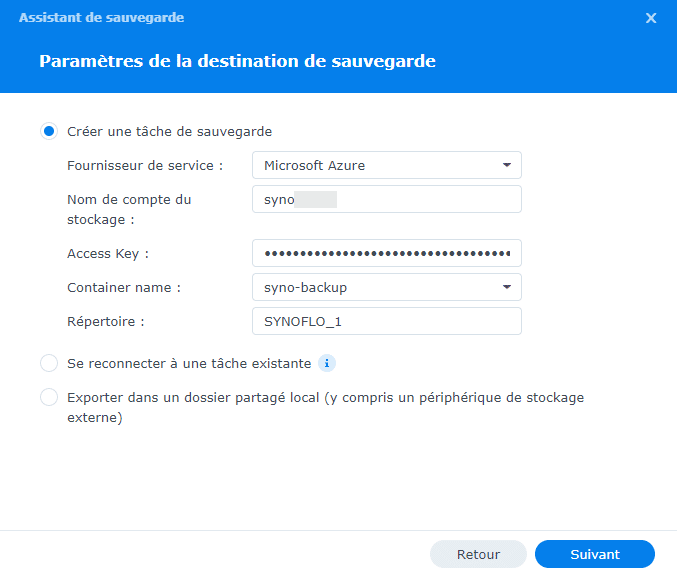

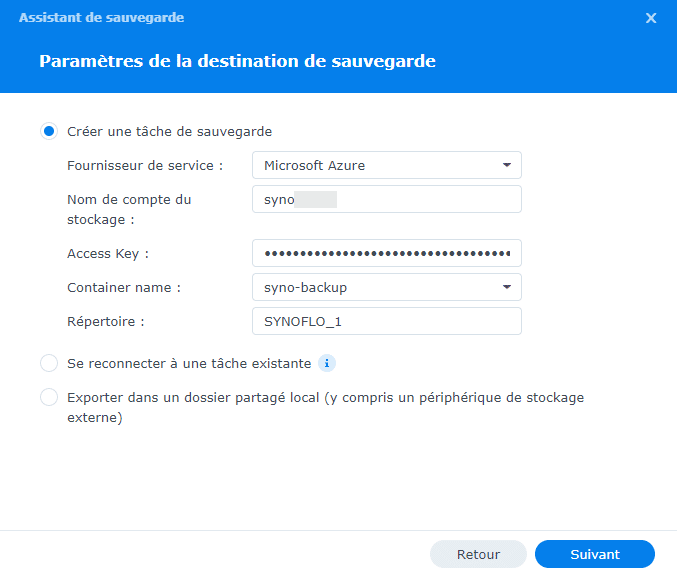

C'est ici que l'on configure la connexion à Azure. Le fournisseur de service sera bien sûr Microsoft Azure. Indiquez le nom du compte de stockage et l'Access Key, c'est-à-dire la clé d'accès correspondante à la valeur de Key1 sur l'interface Azure. L'assistant va établir la connexion à Azure... Si cela fonctionne, votre container va s'afficher dans "Container name" : choisissez le container créé précédemment. Pour le nom du répertoire, vous pouvez l'ajuster pour apporter une précision sur le contenu de la sauvegarde.

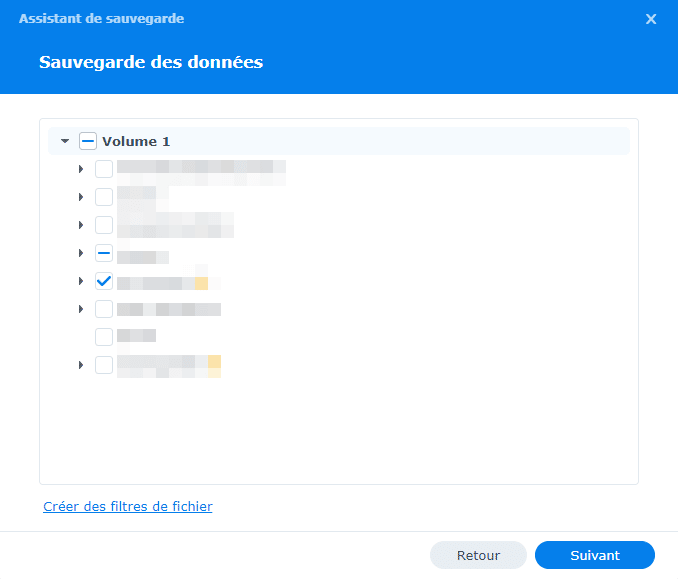

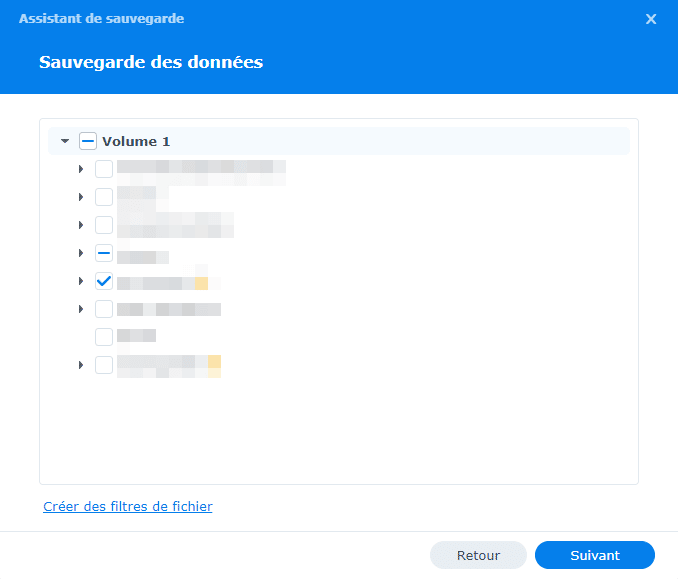

Ensuite, vous devez sélectionner les répertoires à sauvegarder dans le Cloud Microsoft Azure.

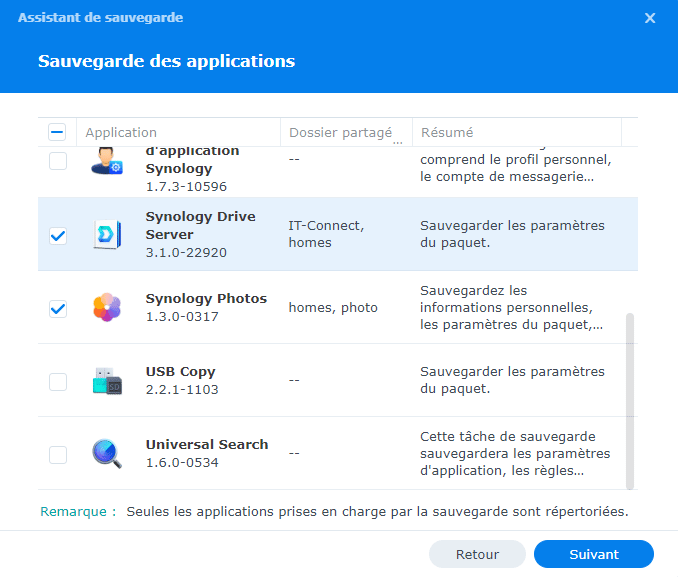

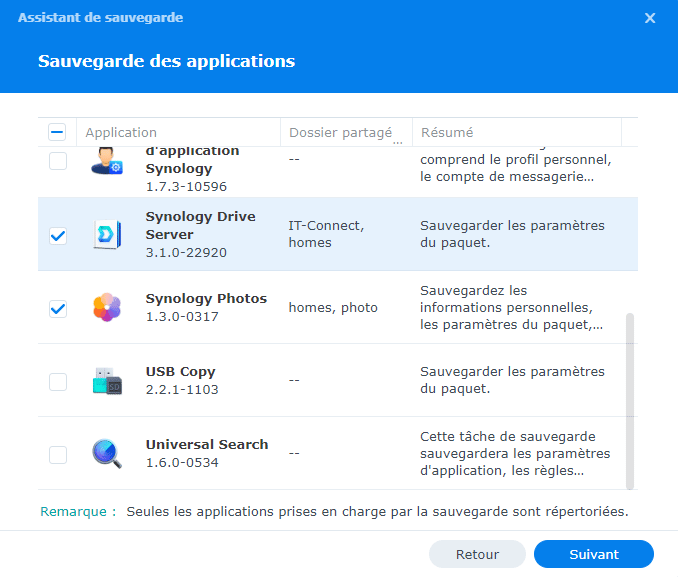

À l'étape suivante, il est question de la sauvegarde des applications. Je vous recommande de sélectionner Hyper Backup, mais aussi d'autres applications critiques que vous pourriez utiliser comme Synology Drive Server ou Synology Photos. Ceci permet de sauvegarder les paramètres de l'application, mais également ses données (dépends des applications), par exemple le dossier "photo" de Synology Photos.

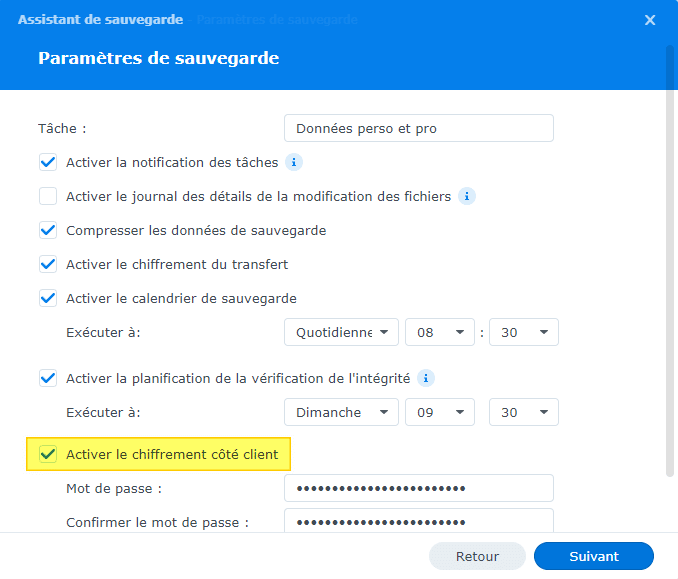

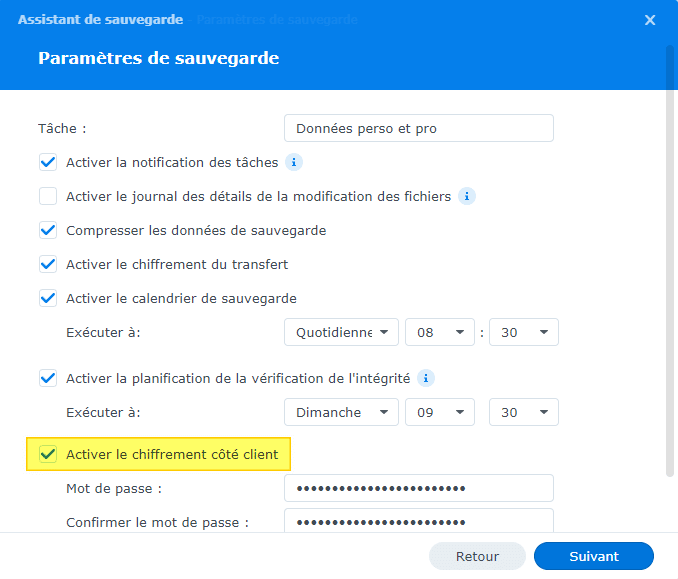

Poursuivons avec le nom de la tâche, mais aussi la planification : à vous d'ajuster selon vos besoins. Pour sécuriser vos données et protéger vos sauvegardes, je vous recommande d'activer l'option "Activer le chiffrement côté client" et de définir un mot de passe de protection. Vous devez le stocker en lien sûr, car sans lui impossible de restaurer une sauvegarde !

Sur son site, Synology précise : "Hyper Backup chiffre les données sauvegardées avec une clé de version et la technologie de chiffrement AES 256 bits de niveau militaire. Une clé de version est générée de manière aléatoire pour chaque version à chaque démarrage d'une tâche de sauvegarde. Par conséquent, chaque version de sauvegarde possède une clé de version unique. Par la suite, la clé de version créée est chiffrée par la technologie de chiffrement ECC Curve25519 et stockée dans la destination une fois la tâche de sauvegarde terminée. La technologie ECC Curve25519 est un algorithme de chiffrement asymétrique : une clé publique est utilisée pour chiffrer les données et seule une clé privée peut déchiffrer les données."

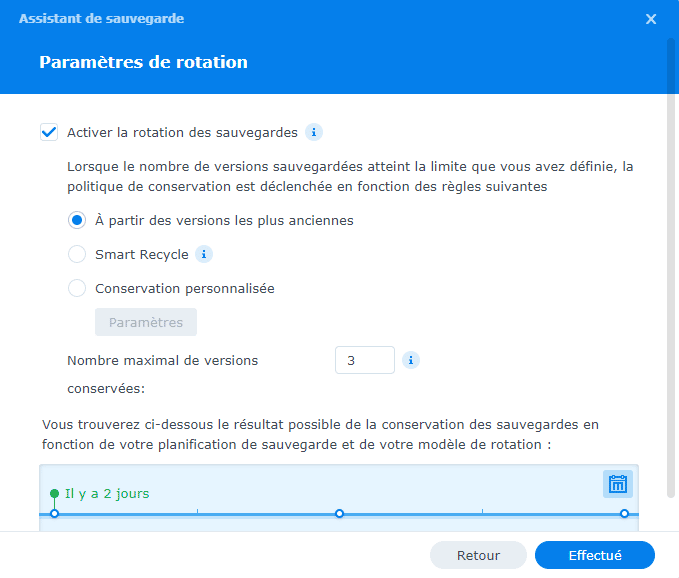

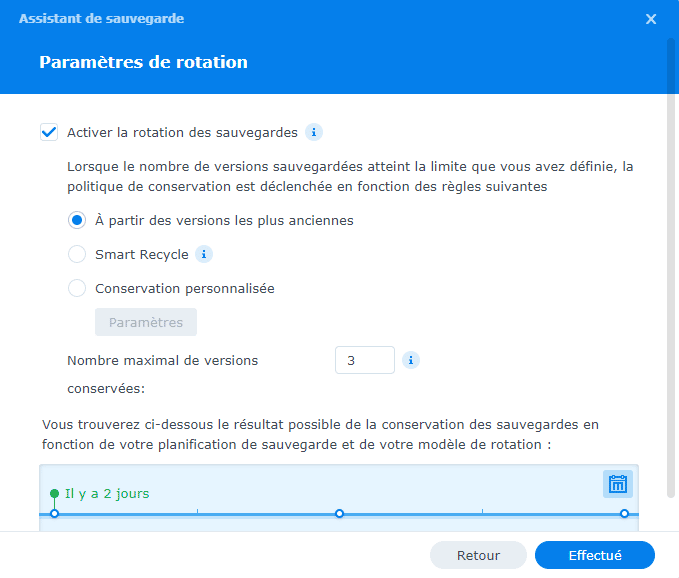

Dernière étape, les paramètres de rotation. En cochant l'option "Activer la rotation des sauvegardes", vous pouvez choisir un nombre de versions à conserver. Forcément, plus vous conservez de versions, plus cela va consommer de l'espace dans le compte de stockage Azure, et plus cela sera coûteux.

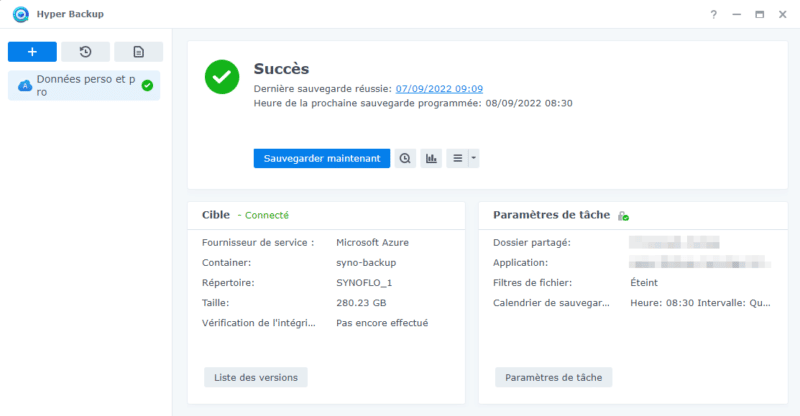

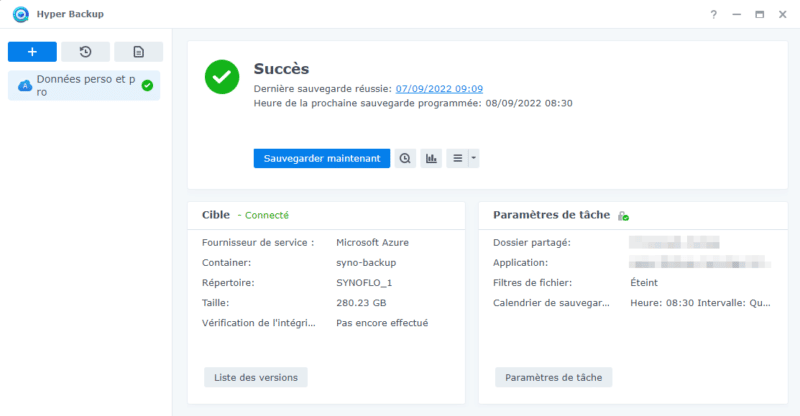

Finalisez la création de la tâche, et vous avez la possibilité de la démarrer dans la foulée. Ensuite, il ne reste plus qu'à patienter pendant que le NAS travaille... Le contenu de la sauvegarde est "visible" dans l'interface de Microsoft Azure, au sein du conteneur.

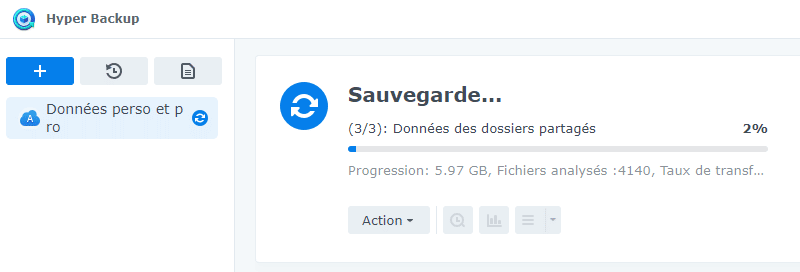

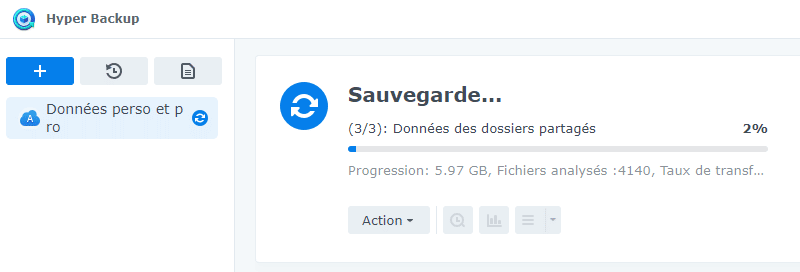

Selon la quantité de données à sauvegarder, la première sauvegarde sera longue. Le tableau de bord d'Hyper Backup permet de suivre l'état de la tâche de sauvegarde.

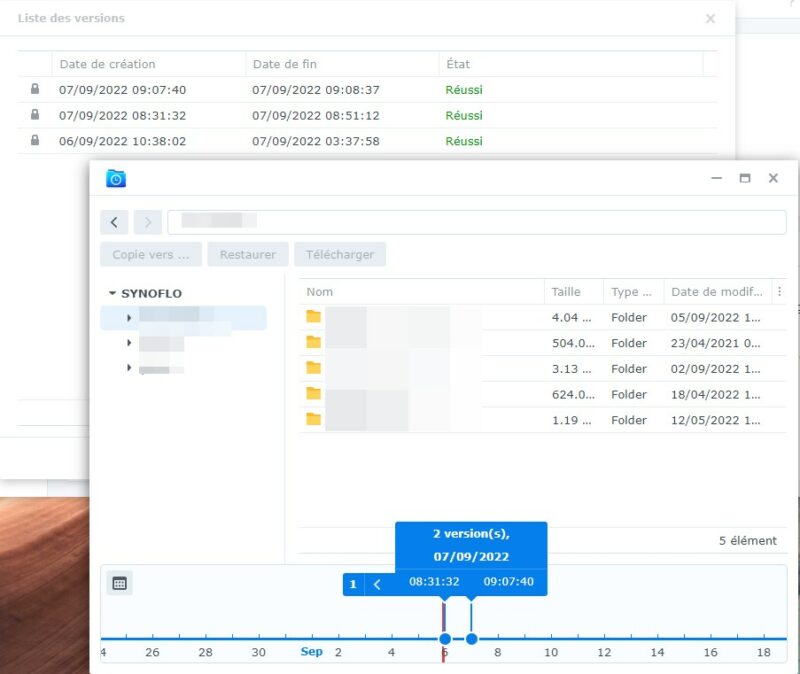

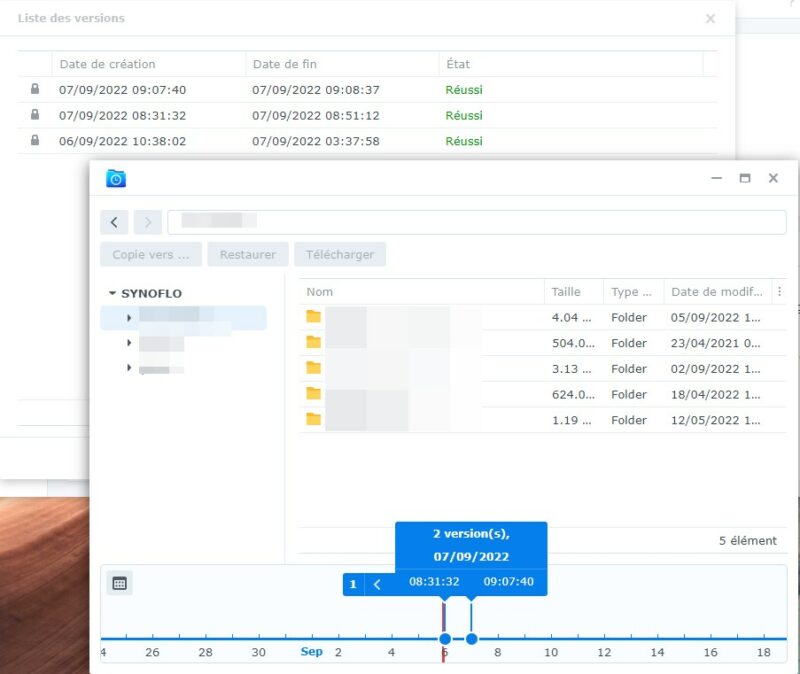

Si l'on clique sur le bouton "Liste des versions", on peut voir les différentes sauvegardes et les parcourir dans le but de restaurer un ou plusieurs fichiers. Si vous avez activé le chiffrement côté client, il sera nécessaire de saisir la clé secrète avant de pouvoir visualiser les sauvegardes. C'est un plus en terme de sécurité.

Désormais, vous bénéficier d'une sauvegarde externalisée des données de votre NAS Synology ! Pensez à surveiller les coûts côté Microsoft Azure pour éviter les mauvaises surprises en fin de mois. Je vous recommande d'y aller doucement sur la rétention et d'ajuster avec le temps afin de maitriser votre budget.

The post

Sauvegarder les données de son NAS Synology sur le Cloud Azure first appeared on

IT-Connect.