Une version malveillante du client SSH PuTTY est utilisée pour déployer une porte dérobée !

mardi 20 septembre 2022 à 08:27Des pirates nord-coréens utilisent une version modifiée et malveillante du client SSH PuTTY pour déployer une porte dérobée sur les machines des candidats potentiels à une offre d'emploi pour un faux job chez Amazon. Un processus bien ficelé.

L'entreprise Mandiant a publié un rapport dans lequel cette campagne attribuée au groupe de pirates UNC4034 est décrite. Ce groupe est également connu sous d'autres noms : "Temp.Hermit" et "Labyrinth Chollima". Cette campagne n'est pas nouvelle puisqu'elle existe depuis juin 2020, mais elle semble être réactivée.

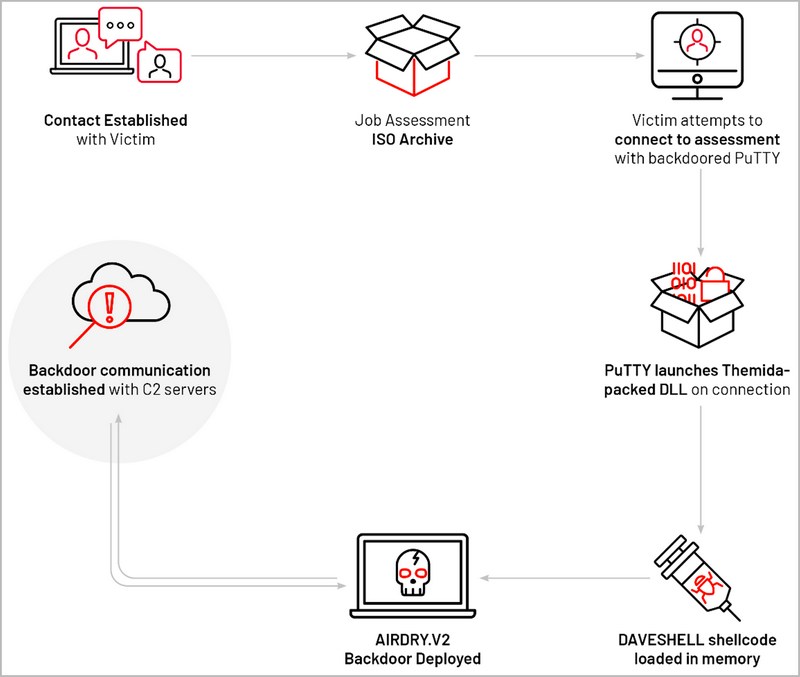

Pour infecter les victimes, les pirates utilisent des versions modifiées des logiciels PuTTY et KiTTY SSH qui contiennent une souche malveillante. Mais avant cela, tout commence par un e-mail de sollicitation qui évoque une offre d'emploi alléchante pour travailler chez Amazon. Ensuite, si l'utilisateur mord à l'hameçon, il est redirigé vers WhatsApp où la discussion se poursuit... Et où les cybercriminels l'invitent à passer un test afin d'évaluer ses compétences. L'occasion de faire télécharger à l'utilisateur un fichier ISO nommé "amazon_assessment.iso".

Ce fichier ISO contient un fichier texte "readme.txt" où l'on peut lire plusieurs informations : une adresse IP, un nom d'utilisateur et un mot de passe. Ces informations vont permettre au candidat de se connecter sur un serveur distant en SSH, pour qu'il effectue un exercice. Pour établir cette connexion, il doit utiliser le client SSH PuTTY ou KiTTY, en utilisant la version intégrée dans l'image ISO.

Bien que le client PuTTY ou KiTTY soit opérationnel puisqu'il est basé sur la version d'origine, il s'agit en fait d'une version modifiée qui intègre un logiciel malveillant nommé AIRDRY.V2 et qui correspond à une porte dérobée. Pour agir en toute discrétion, le client SSH malveillant utilise une vulnérabilité dans l'outil Windows "colorcpl.exe" afin de charger la DLL malveillante. L'exécution s'effectue en mémoire directement.

À partir du moment où la porte dérobée est déployée sur la machine, une communication avec un serveur C2 est établie. AIRDRY.V2 prend en charge les communications via HTTP et SMB et les requêtes entre l'hôte infecté et le serveur C2 sont chiffrées avec une clé AES.

Au final, le candidat n'a pas de nouveau job et en plus sa machine est compromise...!

The post Une version malveillante du client SSH PuTTY est utilisée pour déployer une porte dérobée ! first appeared on IT-Connect.