Active Directory : comment savoir qui a réinitialisé le mot de passe d’un utilisateur ?

vendredi 25 mars 2022 à 10:00I. Présentation

Dans ce tutoriel, nous allons apprendre à configurer l'audit des contrôleurs de domaine de façon à générer un événement lorsque le mot de passe d'un utilisateur est réinitialisé, ou qu'il y a une tentative de réinitialisation d'un mot de passe. Grâce à cet événement, il sera possible de savoir quel utilisateur a effectué le changement de mot de passe, mais aussi quel est le compte concerné par cette réinitialisation.

Pour auditer cet événement, nous devons modifier la stratégie d'audit des contrôleurs de domaine afin que l'événement avec l'ID 4724 soit généré lorsque le mot de passe est réinitialisé avec succès ou qu'il y a une tentative en échec.

Note : Lorsqu'un utilisateur tente de modifier son propre mot de passe, l'ID de l'événement sera différent puisque ce sera 4723.

II. Événement ID 4724 : créer la GPO

Commencez par ouvrir la console "Gestion de stratégie de groupe" et créez une nouvelle GPO nommée "Réinitialisation mots de passe - Audit". Bien sûr, vous pouvez utiliser une GPO existante notamment si vous avez déjà une GPO pour configurer l'audit. Cette GPO doit-être liée à l'OU "Domain Controllers", il n'est pas nécessaire qu'elle soit associée au domaine.

Modifiez la GPO et parcourez les paramètres de cette façon :

Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Options de sécurité

Ici, vous devez activer le paramètre "Audit : forcer les paramètres des sous-catégories..." pour que les paramètres d'audit avancés soient pris en compte. Comme ceci :

Une fois que c'est fait, parcourez l'arborescence de cette façon pour trouver un autre paramètre :

Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit > Stratégies d'audit > Gestion du compte

Le paramètre que l'on activer ici, se nomme "Auditer la gestion des comptes d'utilisateurs". Double-cliquez dessus et cochez les trois cases pour générer des événements aussi bien en cas de succès qu'en cas d'échec.

Validez et fermez l'éditeur de la GPO puisqu'elle est déjà prête ! Il n'y a pas d'autres paramètres à activer. Désormais, il faut actualiser les GPO afin de tester.

III. Visualiser l'événement 4724 sur le contrôleur de domaine

À partir de la console "Utilisateurs et ordinateurs Active Directory", ou d'un autre moyen tel que PowerShell, il faut réinitialiser le mot de passe d'un utilisateur pour vérifier si cela fonctionne... Dans la console AD, il suffit de faire un clic droit sur un utilisateur puis cliquer sur "Réinitialiser le mot de passe". En PowerShell, on peut utiliser cette commande :

Set-ADAccountPassword "nom-utilisateur" -Reset -NewPassword (ConvertTo-SecureString -AsPlainText "NouveauMotDePasse" -Force)

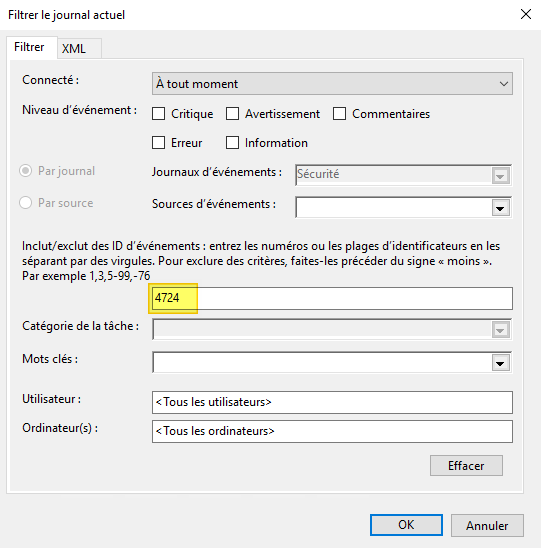

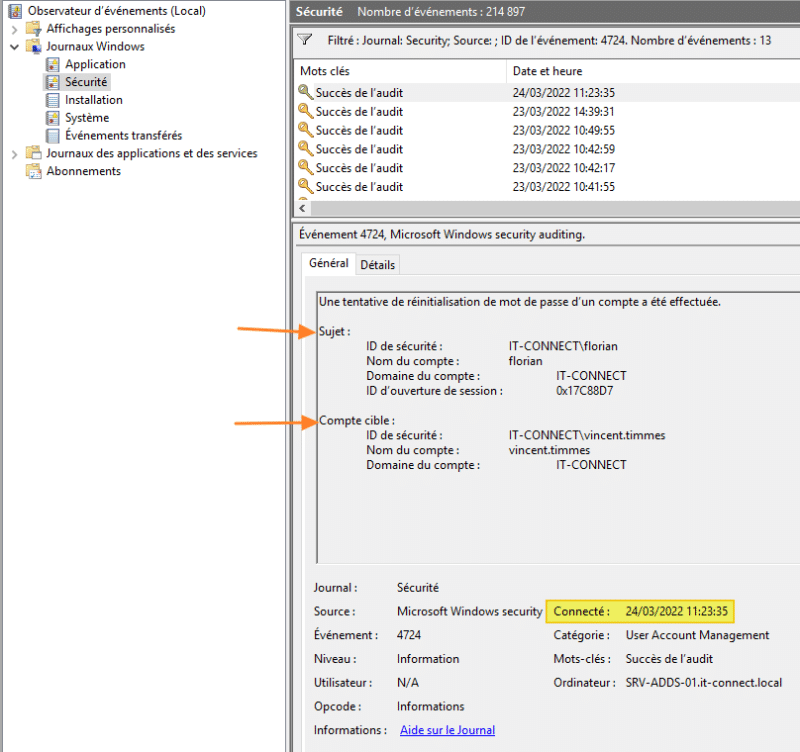

Une fois que c'est fait, rendez-vous dans l'Observateur d'événements sur le contrôleur de domaine ! Sous "Journaux Windows", effectuez un clic droit sur "Sécurité" et cliquez sur "Filtrer le journal actuel". Il suffit d'indiquer l'ID 4724 puis de valider.

Là, on peut voir différents événements donc la stratégie de groupe fonctionne bien ! Chaque événement contient deux sections :

- Sujet : l'utilisateur qui est à l'origine de la réinitialisation du mot de passe

- Compte cible : l'utilisateur qui est "victime" du changement de mot de passe

Si l'on prend l'exemple ci-dessous, on peut affirmer que l'utilisateur "florian" a réinitialisé le mot de passe du compte "vincent.timmes" le 24 mars 2022 à 11h23. Une information intéressante !

Sur la copie d'écran ci-dessus, nous constatons également la ligne "Ordinateur : SRV-ADDS-01.it-connect.local" mais cela ne correspond pas à l'ordinateur source (malheureusement). En fait, cet événement ne permet pas de connaître le nom de la machine utilisée par "florian" pour réinitialiser le mot de passe du compte "vincent.timmes". Par contre, l'événement est généré sur le contrôleur de domaine interrogé au moment de réinitialiser le mot de passe.

Note : Lorsqu'un événement en échec est généré, c'est potentiellement à cause d'un mot de passe qui ne respecte pas la politique de mots de passe, car Microsoft précise qu'en cas d'accès refusé, cela ne génère pas un événement en échec. Un petit détail à connaître.

Voilà, vous êtes désormais en mesure de savoir qui a réinitialisé un mot de passe dans votre Active Directory ! Dans le même esprit, si l'audit Active Directory vous intéresse, je vous invite à lire mon tutoriel sur le verrouillage des comptes Active Directory.

The post Active Directory : comment savoir qui a réinitialisé le mot de passe d’un utilisateur ? first appeared on IT-Connect.