Test Reolink Lumus, une caméra Wifi 1080p avec projecteur intégré

lundi 31 mai 2021 à 15:03I. Présentation

Reolink commercialise une nouvelle caméra d’intérieur/extérieur HD, en Wi-Fi cette fois-ci. Cette caméra a la particularité d’être équipée d’un projecteur, d’où le nom « Lumus ». Cette nouvelle fonctionnalité permet d’avoir une vision nocturne en couleur. Ce modèle intègre des fonctionnalités déjà présentées dans les précédents articles, mais nous le verrons en détail par la suite. Pour commencer, je vous propose de lister les caractéristiques techniques de l’appareil.

- Résolution vidéo : 1080p HD à 15 images/s

- Champ de vision 100° en diagonale

- Vision nocturne : Jusqu’à 10m

- Audio bidirectionnel

- Détection de mouvement + Détection PIR

- Distance de détection PIR : Réglable jusqu’à 10m

- Angle de détection PIR : 100° horizontal

- Alerte audio : alertes vocales enregistrables personnalisées

- Autres alertes : mail instantané et notifications push

- Alimentation 5V/2A

- Fréquence : 2.4Ghz

- Températures supportées : -10° à 55°

- Étanchéité certifiée IP65

- Dimensions : 99x91x60 mm

- Poids : 185g

- Garantie 2 ans

Allons tout de suite à la découverte de Lumus !

II. Découverte

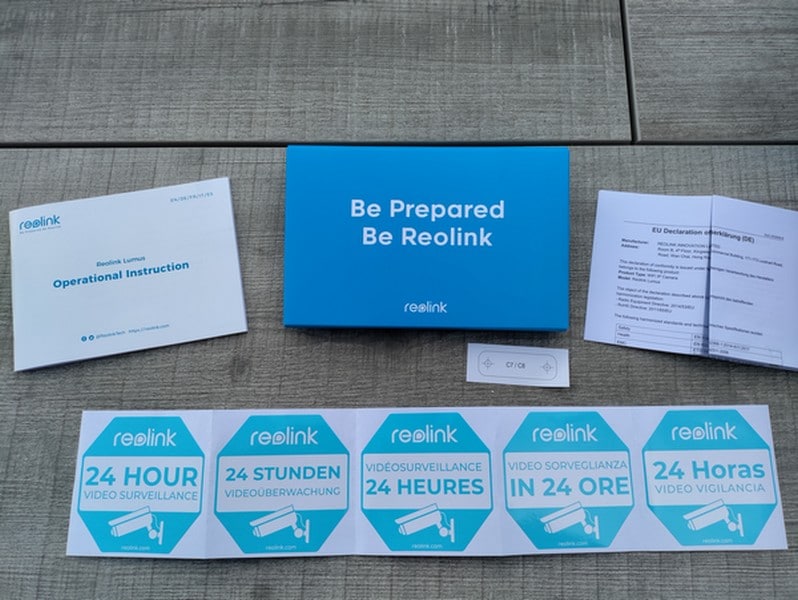

Cette nouvelle caméra est livrée dans une boîte en carton aux couleurs de la marque (bleu et blanc) dont voici le contenu :

- Caméra Reolink Lumus

- Adaptateur secteur avec un câble de 4.5 mètres

- Support mural pour la caméra

- Gabarit de perçage des trous de fixation

- Aiguille de réinitialisation

- Autocollant vidéosurveillance

- Guide de démarrage rapide

- Paquet de vis

Première remarque, la longueur du câble d’alimentation est appréciable, avec 4.5m vous pouvez vous raccorder à la prise électrique la plus proche. Ce ne sera peut-être pas suffisant pour tout le monde, mais cette longueur de câble est loin d'être ridicule.

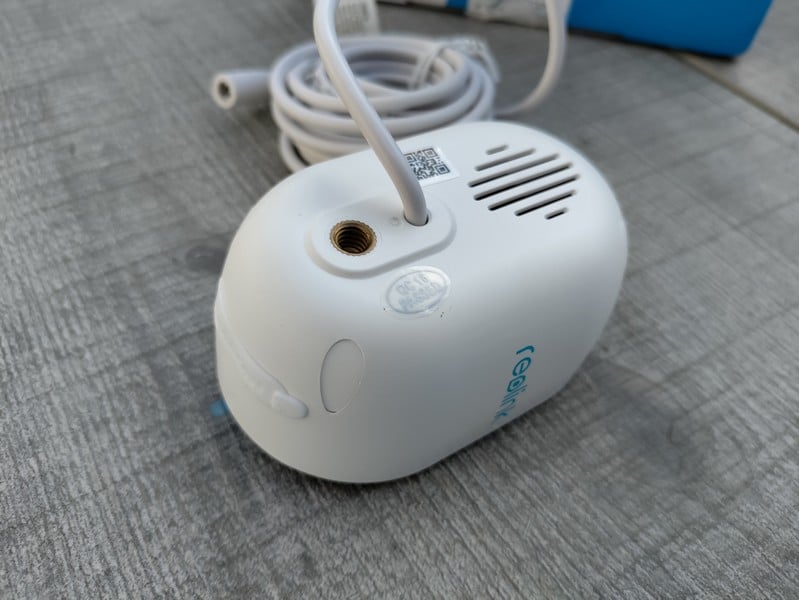

Le design de la caméra est soigné, sa façade en noire laisse apparaître le projecteur, la LED d’état, l’objectif, le capteur de lumière et le capteur de PIR. Le reste de l’équipement est en blanc. À l’arrière nous retrouvons le haut-parleur, l’arrivée du câble d’alimentation se situe en dessous l’emplacement de la carte MicroSD qui est protégé par un cache en silicone. Juste à côté, vous retrouvez le bouton reset de la caméra.

Mise à part le support qui lui est en métal, le reste est en plastique. L’apparence de ce modèle me fait penser à Glados dans le jeu vidéo Portal mais ce n’est peut-être que moi ^^.

Détail à prendre en compte la caméra ne peut pas être posé sur un support tel un meuble, vous devrez forcément fixer le support sur un mur afin de pouvoir filmer correctement. Autrement dit, la caméra ne tient pas debout sur elle-même.

Nous en avons fini avec la découverte passons sans plus attendre à l’utilisation.

III. Utilisation de la caméra

A. Mise en route

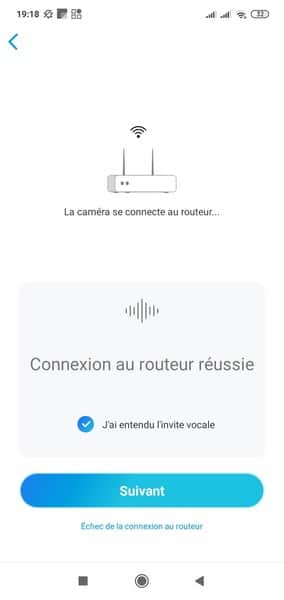

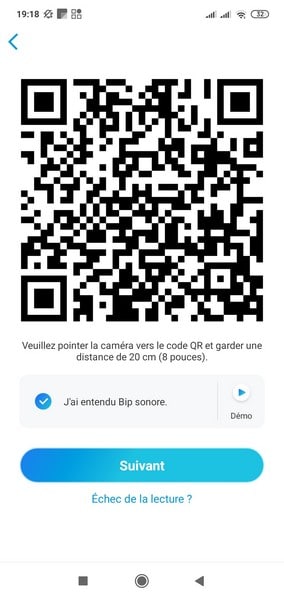

Pour se connecter à la caméra, il faut réaliser une procédure similaire aux précédents modèles testés. Il faut tout d’abord avoir l’application « Reolink » sur son téléphone. Ensuite, scanner le QR Code sur l'appareil et suivre les instructions.

Pour résumer, une fois le code scanné vous devrez entrer votre clé wifi puis scanner un nouveau QR code avec la caméra de votre téléphone. La mise en route est toujours aussi simple et rapide. Concernant la carte mémoire, je voulais préciser que j’ai un peu galéré. J’ai dû utiliser un trombone pour enfoncer la carte, car avec le pouce elle n'entre pas suffisamment. Dommage…

Pour terminer avec l’installation, il reste la partie fixation. À vous de trouver le meilleur emplacement. À noter que dans le guide d’installation, il est préconisé d’installer la caméra à 2-3 mètres du sol pour maximiser la portée de détection du détecteur de mouvement.

Notre Lumus est maintenant en place, nous allons pouvoir commencer à l’utiliser.

B. Vidéo et audio

Commençons par aborder la qualité de vidéo. Deux qualités d’enregistrement vidéo sont disponibles : fluide et 1080p. Vous l’aurez deviné, soit vous privilégié la qualité soit la fluidité. L’option 1080p crée seulement un léger décalage de deux secondes sur le live, la qualité est cependant remarquable !

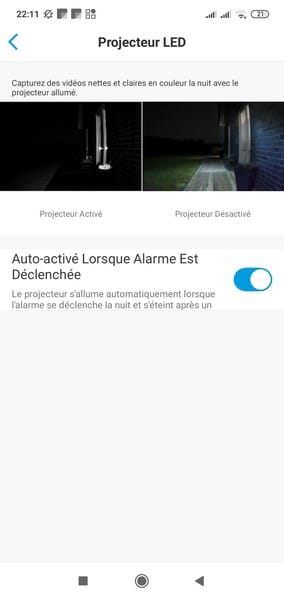

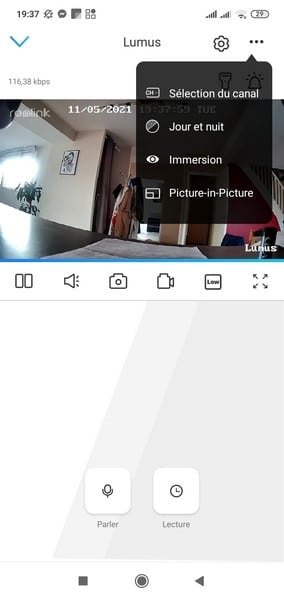

De jour comme de nuit vous pourrez faire de la vidéosurveillance, avec la vision infrarouge vous aurez une vue noir & blanc de ce qui se passe. Si vous préférez la couleur, vous devrez activer le projecteur. Il peut être activé manuellement ou se déclencher automatiquement si un mouvement est détecté. La lumière projetée est assez éblouissante, elle vous aveugle lorsque vous êtes en face. Cette puissance permet d’obtenir une très belle image une fois la nuit tombée. Ce n’est pas un simple gadget, je trouve cette option vraiment intéressante !

Vous pouvez remarquer sur la photo de droite que les images et les légendes sont inversées, c'est un petit bug dans l'appli

.

Maintenant que nous savons que nous avons une bonne visibilité, qu’en est-il de l’audio ?

Vous avez la possibilité d’enregistrer le son en plus de la vidéo grâce au micro intégré en façade. La qualité est plutôt correcte : les sons et dialogues proches de la caméra sont tout à fait audibles et compréhensibles. Pour la partie haut-parleur, ce n’est pas exactement la même chose… La qualité du son n’est pas au rendez-vous lorsque vous augmentez le volume. À partir de 50% de volume, la voix devient difficilement compréhensible. Je suis un peu déçu, car c’est une fonctionnalité que je trouvais intéressante…

Pour stocker nos enregistrements audio et vidéo, nous avons plusieurs possibilités que nous allons aborder dans la prochaine partie.

C. Stockage

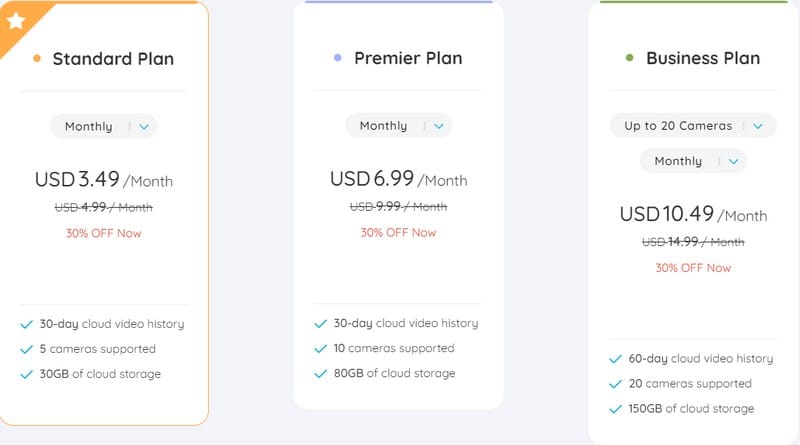

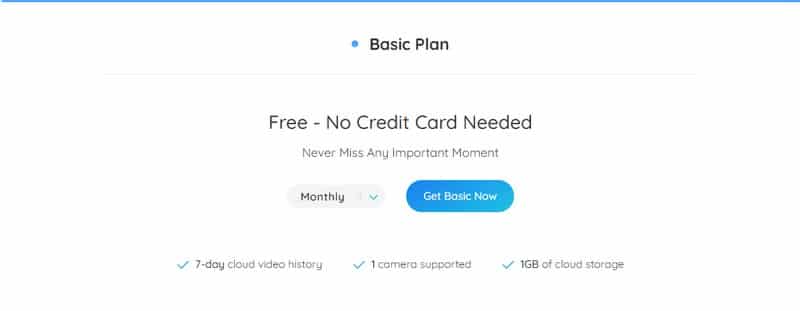

La façon la plus simple de stocker ses enregistrements est de posséder une carte microSD. Le maximum est toujours de 64 Go chez Reolink. Nous avons comme pour les modèles précédents la possibilité de stocker sur un « NVR » de la marque. Ce système est préconisé lorsque vous avez plusieurs caméras à gérer chez vous. Un petit nouveau fait cependant son apparition, il s’agit du stockage cloud. Le modèle Lumus y est éligible ce qui n’est pas le cas pour tous.

Il y a une deuxième contrainte avec le cloud, il n’est pas disponible dans tous les pays pour le moment. Le déploiement est en cours. Vous pouvez obtenir plus de détails sur le déploiement et sur la liste des appareils compatibles en allant visiter ce lien : Reolink - Cloud

À titre d’indication, voici les offres proposées. Aucune de ces offres n'est disponible en France à ce jour:

La fonction d’enregistrement sur FTP n’est pas disponible pour ce modèle.

Nous avons fait le tour des solutions de stockage passons aux derniers points, les fonctionnalités.

D. Fonctionnalités

Pour cette dernière partie, je vais dresser la liste des fonctionnalités offertes par Lumus et je détaillerai par la suite celles qui m’ont le plus marquée :

- Accès au flux en direct et visionner les enregistrements

- Gestion de la qualité pour visualiser le flux en direct

- Créer des enregistrements vidéo ou prendre des captures directement à partir du live

- Entendre les bruits captés par la caméra et parler à travers un haut-parleur (audio bidirectionnel)

- Projecteur pour filmer en couleurs la nuit

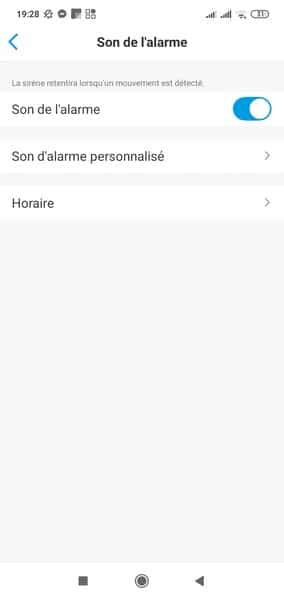

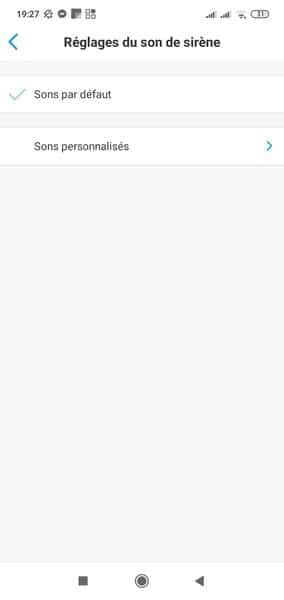

- Alarme personnalisable

- Mode immersion pour afficher l'image en plein écran

- Mode picture-in-picture afin de continuer à utiliser votre smartphone tout en ayant une vignette qui affiche le flux de la caméra

- Notification sur le smartphone ou par e-mail lorsqu'un mouvement est détecté

- Rotation de l'image

- Gestion des comptes utilisateurs, des comptes "admin" ou alors simple utilisateur

- Création de zones de détection et filtre de confidentialité

- Gestion d'un planning pour activer/désactiver la détection et les enregistrements

- Gestion de la sensibilité

- Masquer une partie de l'écran (masque de confidentialité)

Les fonctions mises en avant pour cette caméra sont le projecteur et la sirène qui se déclenche en cas de mouvement ou manuellement. Nous avons déjà discuté du projecteur précédemment. La sirène est une option intéressante, car elle va vous permettre de surprendre la personne qui passera devant votre caméra. Sa puissance est limitée, vous ne réveillerez pas tous le quartier, mais elle est tout de même efficace. Vous pouvez la personnalisé, mais étant donnée la qualité du haut-parleur vous avez de grandes chances que votre message soit incompréhensible  .

.

Note : pour ce modèle pas de Time Laps disponible.

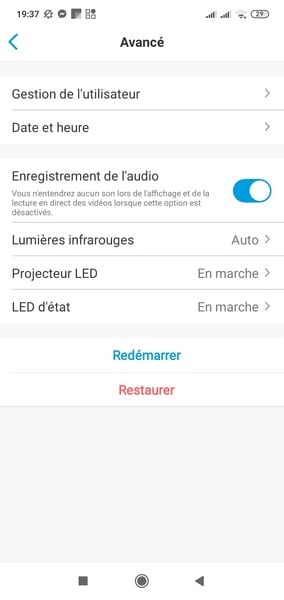

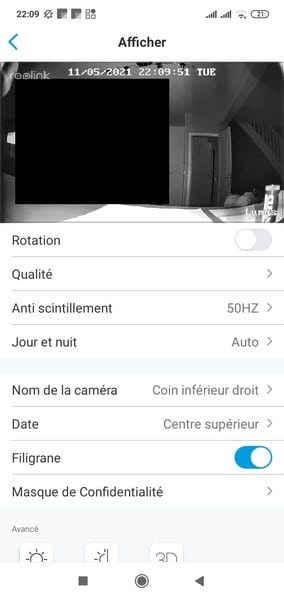

Voici quelques captures d'écran de l'application montrant certaines fonctionnalités:

IV. Conclusion

Ce nouveau modèle de Reolink est intéressant, car il offre la possibilité de filmer de nuit en couleur et de faire sonner une alarme si un mouvement est détecté. La connexion Wifi permet une installation plus simple, car nécessite seulement un câble d'alimentation qui est fourni. Je trouve ce type d'installation plus simple à mettre en place que les caméras PoE qui nécessite un équipement spécifique. Néanmoins, on peut regretter qu'elle n'intègre pas une batterie, ce qui en ferait une caméra intégralement sans-fil.

Je trouve dommage que la qualité du haut-parleur ne soit pas au rendez-vous, mais bon personne n'est parfait  . Concernant le tarif, notre ami Reolink Lumus est disponible pour 59,99€ sur Amazon.

. Concernant le tarif, notre ami Reolink Lumus est disponible pour 59,99€ sur Amazon.

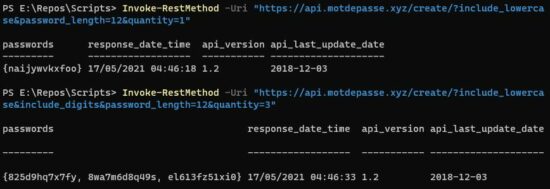

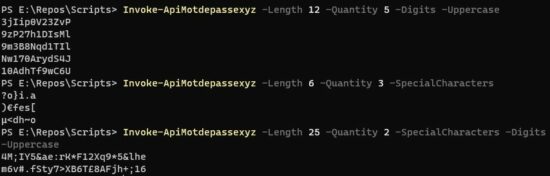

Si vous souhaitez générer des mots de passe complexes en PowerShell sans utiliser un API, lisez cet article :

Si vous souhaitez générer des mots de passe complexes en PowerShell sans utiliser un API, lisez cet article :

- Que ce soit en lisant la version en ligne ou la version sous forme d'eBook, nous vous souhaitons une agréable lecture et un bon apprentissage !

- Que ce soit en lisant la version en ligne ou la version sous forme d'eBook, nous vous souhaitons une agréable lecture et un bon apprentissage !