I. Présentation

Plowshare est un logiciel sous licence GNU GPLv3, disponible sous Linux est compatible avec de nombreuses distributions (ArchLinux, Gentoo, Debian, Ubuntu, Fedora).

Il permet de gérer le téléchargement et l’envoie de fichiers sur des hébergeurs tels que 1fichier.com, Uptobox, Rapidshare, Depositfile, Jheberg, Oboom, TurboBit, etc… C’est en quelque sorte l’équivalent de JDownloader ou Uget qui sont des logiciels graphiques.

Dans ce tutoriel, nous verrons commenter installer Plowshare sous Debian, puis, comment l’utiliser.

II. Fonctionnalités de l’application

Il est 100% utilisable en ligne de commande et s’appuie sur l’utilisation 5 scripts Bash pour fonctionner :

- plowdown : Permet de télécharger des fichiers à partir d’une URL

- plowup : Permet d’envoyer des fichiers locaux vers un hébergeur en HTTP

- plowdel : Permet l’effacement d’un lien

- plowlist : Permet de lister des liens de répertoire distant

- plowprobe : Permet de vérifier si un lien est valide ou s’il s’agit d’un lien mort

III. Installation

Commençons par le début, à savoir l’installation. Avant cela, une information concernant les prérequis qui sont : recode, curl, et éventuellement ImageMagick pour l’affichage sous X11 de Captcha si besoin, ou sinon il existe d’autres visionneurs notamment pour la ligne de commande comme “tiv” qui s’appuie sur ImageMagick (une liste détaillée se trouve sur le site de l’application : Dépendances).

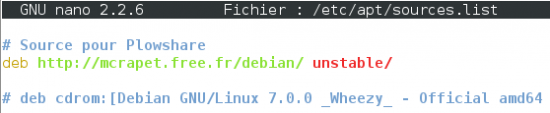

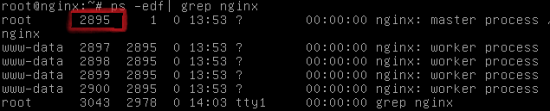

Sous Debian, il faut commencer par ajouter une source au fichier sources.list (/etc/apt/sources.list) :

deb http://mcrapet.free.fr/debian/ unstable/

Enregistrez. Mettez à jour vos sources :

apt-get update

Et, enfin, installez le paquet :

apt-get install plowshare4

Note : En cas de non fonctionnement de l’installation du paquet “plowshare4“, remplacez le nom par “plowshare“.

Comme Debian et Ubuntu sont très proches, je vous indique rapidement la procédure d’installation sous Ubuntu :

add-apt-repository ppa:plowsharepackagers/ppa

apt-get update

apt-get install plowshare

Plowshare utilise un fichier de configuration, stocké soit dans “~/.config/plowshare/plowshare.conf” ou “/etc/plowshare.conf“. Les valeurs que l’on utilise dans les appels des scripts en ligne de commandes pour les différentes options peuvent être stockées directement dans ce fichier.

IV. Télécharger un fichier

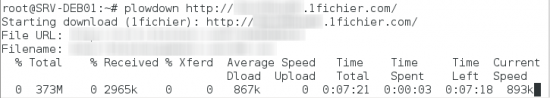

Nous allons télécharger un fichier provenant d’un hébergeur, vous pouvez prendre celui de votre choix. Pour ma part, ce sera un fichier provenant de chez Oboom (choisit aléatoirement). Voici la syntaxe :

plowdown <url-du-fichier>

L’URL sera généralement sous la forme : http(s)://<url-hébergeur>/xxxxx

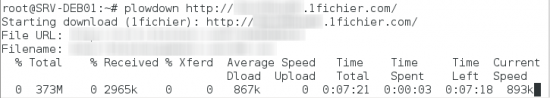

Le fichier sera alors stocké dans le répertoire où vous vous trouvez au moment de l’exécution de la commande. On peut voir le téléchargement se dérouler :

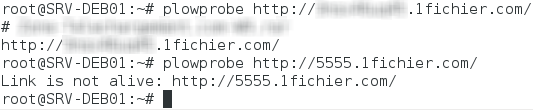

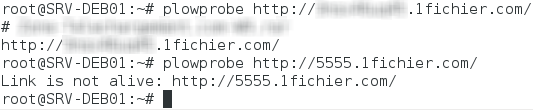

On aurait pu imaginer vérifier que le lien ne soit pas mort au préalable grâce à la commande plowprobe. Voici un exemple avec un lien fonctionnel et un exemple avec un lien saisit aléatoirement où l’on remarque bien qu’il est indiqué “Link is not alive“.

Quant à la commande plowlist, elle permettra de lister l’ensemble des liens contenus dans un “directory” comme vous pouvez chez ces hébergeurs accéder à une URL de “dossier” qui donnera accès à différents liens de fichiers.

Enfin, voici quelques exemples de commandes utiles :

- Envoyer un fichier sur son compte RapidShare

plowup --auth=utilisateur:password rapidshare /chemin/monfichier.doc

- Lister les liens d’un dossier et les ajouter au gestionnaire de téléchargement

# Récupération de la liste de liens et on l'écrit dans liens.txt

plowlist http://www.mon-hebergeur.com/xxxxxx > liens.txt

# Télécharger les fichiers en prenant les URL stockées dans le fichier liens.txt

plowdown -m liens.txt

- Télécharger un fichier protégé par mot de passe sur MediaFire :

plowdown -p mon-mot-de-passe http://www.mediafire.com/?xxxxx

Les possibilités offertes par Plowshare sont très nombreuses, tout comme la diversité des hébergeurs pris en compte. En l’explorant à fond, vous pourrez surement en faire votre bonheur ! ReadMe

Il s’agit majoritairement d’une mise à jour de sécurité :

Il s’agit majoritairement d’une mise à jour de sécurité :