Comment créer un modèle Windows Server 2025 avec Imager ?

vendredi 22 mars 2024 à 10:00I. Présentation

Dans ce tutoriel, nous allons créer une machine Windows Server 2025 qui sera une machine de référence, à l'aide de l'outil Imager de VMware. Cette machine virtuelle pourra être clonée et/ou utiliser avec des solutions comme VMware Workstation ou VMware Horizon.

Dans les faits, Imager va monter l’image ISO de Windows et créer un média autonome avec une image install.wim qui sera découpée en image "swm", tout en intégrant les fichiers de réponse nécessaires ainsi qu'un script PowerShell, pour automatiser la création des partitions et l’application de l’image sur le disque dur.

II. Les prérequis

Comme prérequis, nous avons besoins de plusieurs logiciels :

- VMware Workstation 17.5 (à tester pour les versions antérieures à la version 17.0)

- Le Kit de déploiement et d’évaluation Windows (Windows ADK) et l’extension Windows PE

- ADK pour Windows 11 22H2

- Extension Windows PE pour l’ADK pour Windows 11, version 22H2

- Une image de Windows Server 2025 disponible au téléchargement sur le site Windows Server Insiders Preview.

Pour le programme Imager, c’est un ancien VMware Flings qui aujourd’hui, depuis le rachat de VMware par Broadcom, n’est pas disponible sur le nouveau site VMware Flings. Cependant, le site, il faut en faire la demande par mail pour l'obtenir.

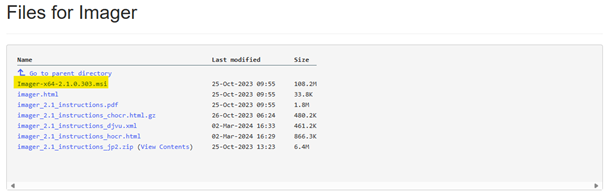

Si vous êtes impatient, vous pouvez aller sur le site archive.org et là, nous allons retrouver l’intégralité de l’ancien site disponible.

Récupérez le fichier Imager-x86-2.1.0.303.msi et procédez à l'installation.

III. Imager

Imager est une solution gratuite qui va nous permettre d’automatiser la création des machines virtuelles, essentiellement pour les machines Windows. Si tout s’est bien passé, vous devriez retrouver l’icône d’Imager.

A. Son fonctionnement

Pour résumer, Imager va réaliser certaines étapes :

- Analyser l'image Windows sélectionnée

- Récupération des sources depuis le site de VMware, VMware WorkspaceOne Hub, VMware tools

- Création d’un environnement Windows PE avec un fichier de réponse "autounattened.xml".

- Création d’une machine virtuelle dans VMware Worsktation en arrière-plan, avec les exécutables vmrun.exe et vmware-kvm.exe.

B. La pratique

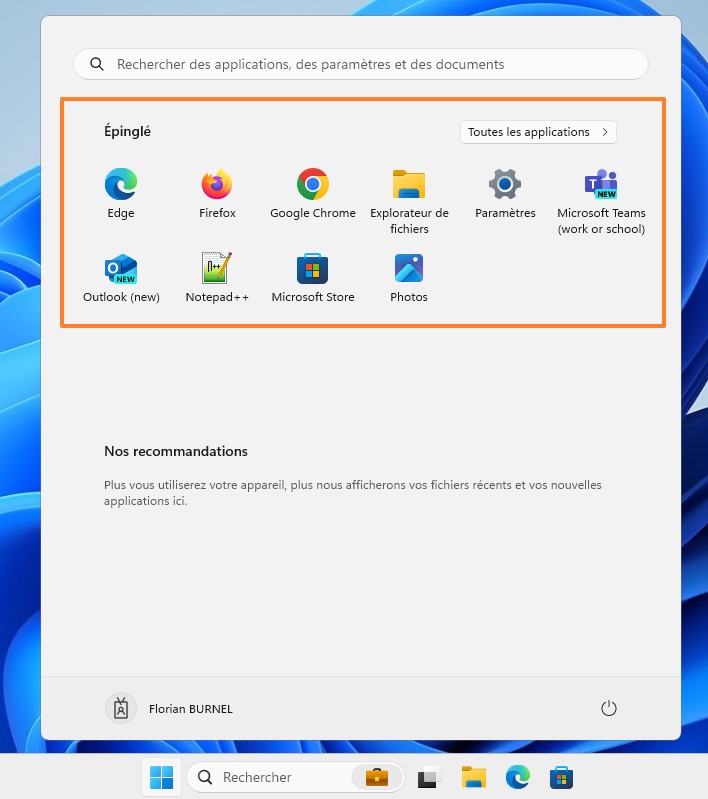

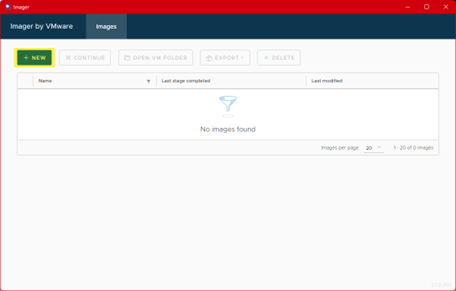

Imager nécessite des droits administrateurs pour créer la machine virtuelle. Le premier écran d’Imager nous permet de créer notre première VM.

- Cliquez sur "New" pour dérouler les 7 étapes de configuration.

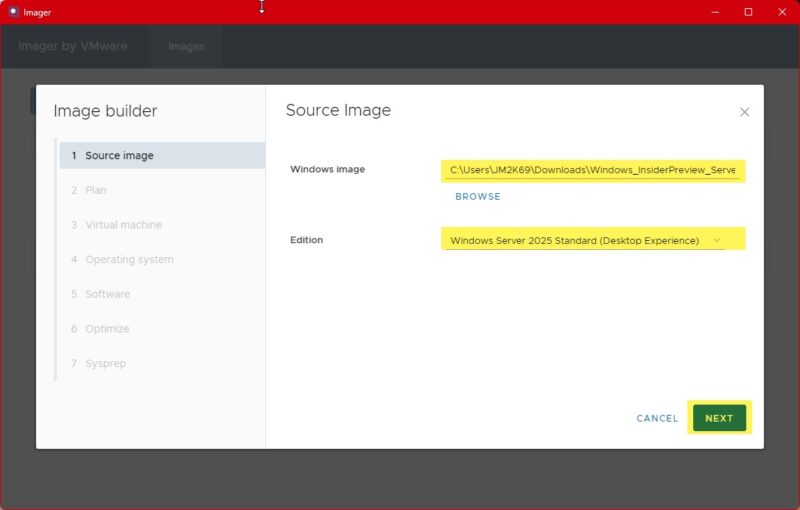

Vous arrivez sur l’écran qui va vous permettre de déterminer les sources que vous allez utiliser lors de la création de la machine.

- Cliquez sur "BROWSE", et sélectionnez l’image ISO que vous souhaitez utiliser. Attention : que des images Windows bien sûr

, et des images WIM autonome ou au format ISO.

, et des images WIM autonome ou au format ISO. - Sélectionnez la version que vous souhaitez installer dans notre cas "Windows Server Standard (Destkop Expérience)".

Puis cliquez sur "NEXT".

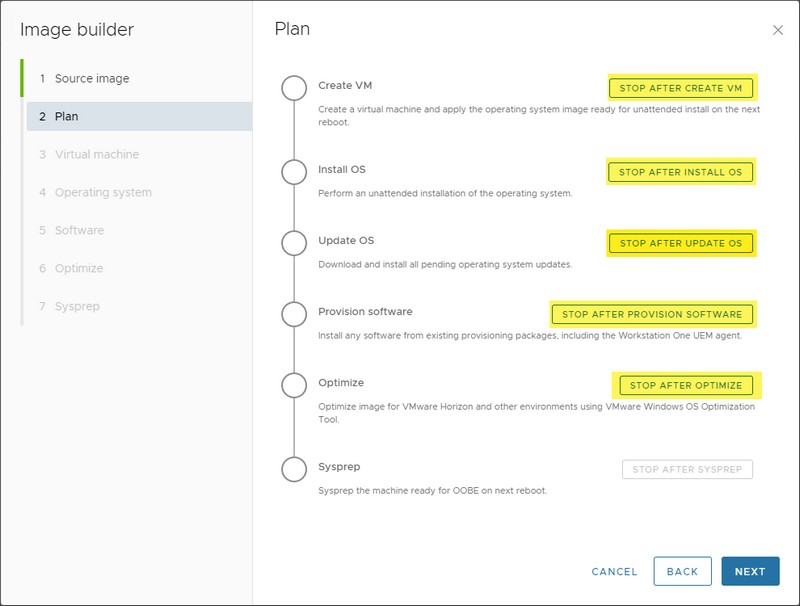

Imager nous propose un scénario d’exécution modulaire avec les étapes suivantes :

- Create VM : personnalisation du nom de la machine virtuelle, identifiants et mot de passe de l’utilisateur.

- Install OS : Installation du système d’exploitation sélectionné précédemment

- Update OS : récupération des mises à jour depuis Windows Update

- Provision software : ajout de packages avec l’extension ppkg.

- Optimize : optimisation de l’image dans l’objectif de l’intégrer avec VMware Horizon et de l’utiliser comme modèle, la suppression des effets graphiques de Windows, la définition d’un fond d’écran simple.

- Sysprep : suppression des identifications et des personnalisations liées à la machine virtuelles, SID, nom de machine. Ici, les pilotes sont conservés mais normalement ce n’est pas le cas, c'est un paramètre à rajouter dans le fichier de réponse XML.

Si vous le souhaitez, vous pouvez arrêter le processus de création à une des étapes ci-dessus. En cliquant sur les étapes associées.

Dans notre cas, nous souhaitons exécuter l’ensemble des six étapes. Cliquez sur "Next".

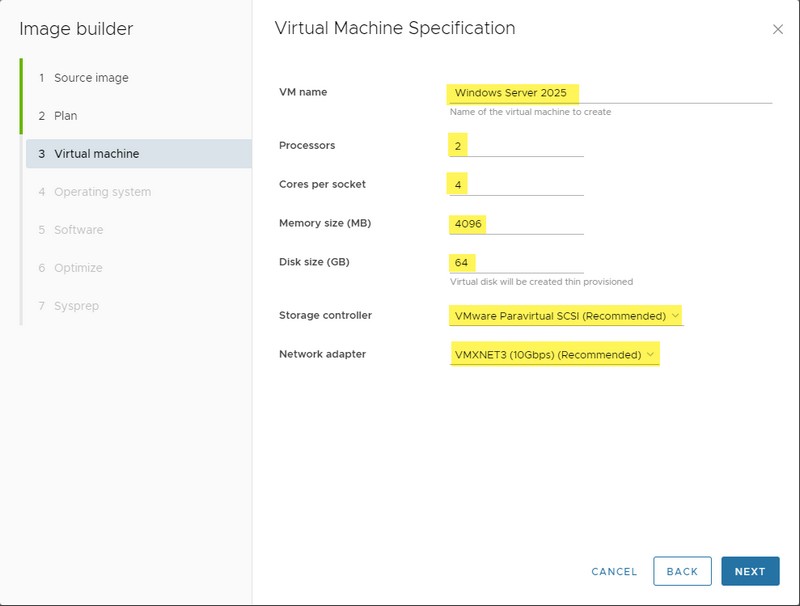

- Nous devons configurer les paramètres de notre VM Windows Server 2025

- VM Name : correspond au nom de la machine virtuelle, ici Windows Server 2025

- Processors : détermine le nombre de processeurs pour la VM

- Cores per socket : détermine le nombre de cœurs par processeurs

- Storage controller : détermine la configuration du stockage, le choix recommandé est VMware Paravirtual SCSI.

- Network adapter : correspond au type de carte réseau, une carte du type Intel, limité à 1 Gbps, ou du VMXNET3 (10Gbps)

Remarque : Par défaut, VMware Workstation crée les machines Virtuelles dans le répertoire "Virtual Machines" dans le profil utilisateurs. Dans le même esprit, Imager crée un répertoire "Imager" dans le répertoire "Virtual Machines".

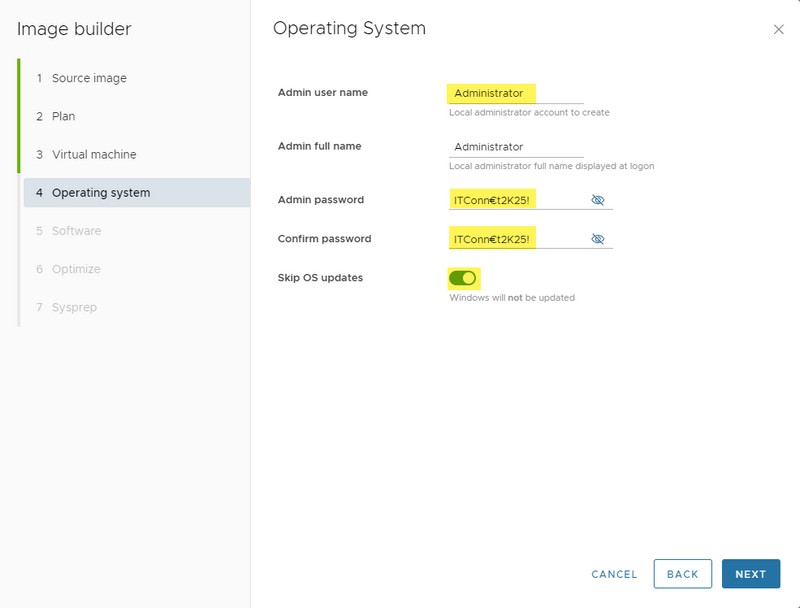

Dans la partie "Operating System", nous allons définir les paramètres pour notre compte utilisateur. Le nom du compte Administrateur de la machine ainsi que son mot de passe. À cette étape, il est possible de décider la mise à jour de notre système d’exploitation. Dans notre cas, ici, pas de mise à jour pour notre VM.

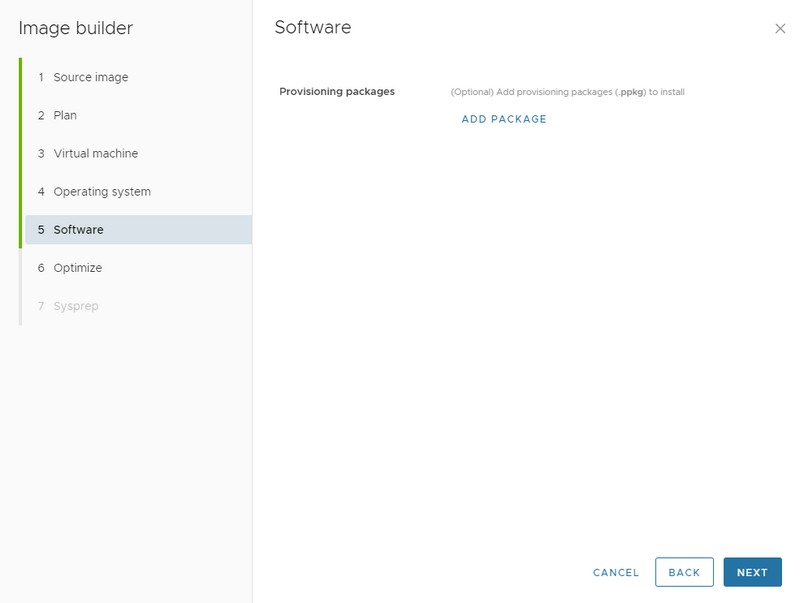

La phase "Software" nous permet de provisionner des packages au format ppkg. Ces packages sont créés avec l’application "Windows Imaging and Configuration Designer". C'est un logiciel disponible dans l’image ISO des outils de déploiement de Windows ADK.

Dans notre cas, pas de programme additionnel.

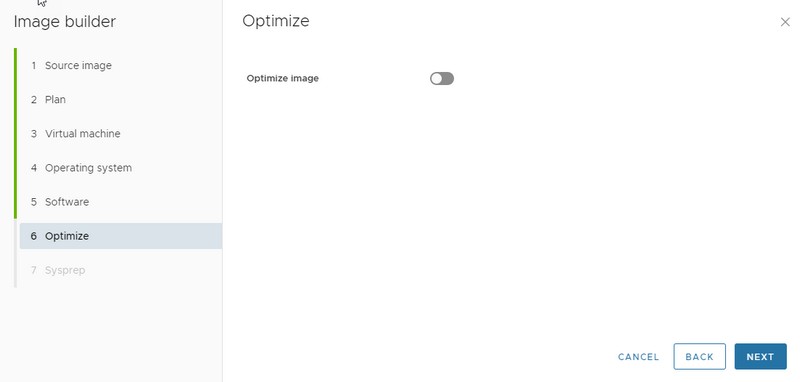

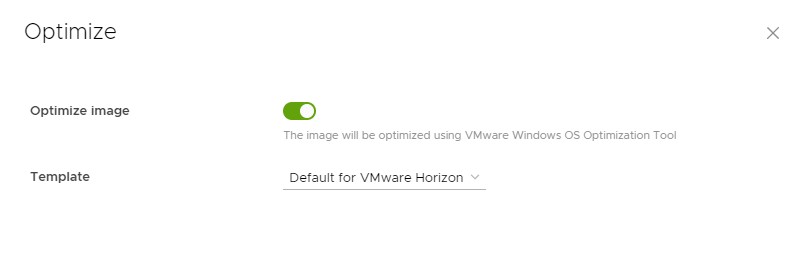

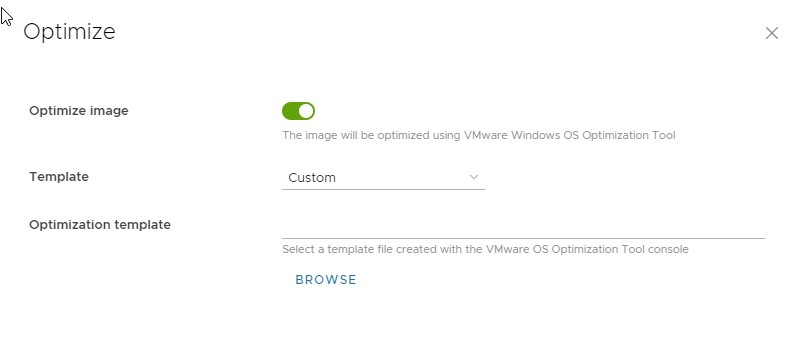

Pour la phase "Optimize", nous pouvons améliorer et/ou configurer notre Machine Windows avec différents profils.

- Pas d’optimisation : le système d’exploitation n’est pas modifié

Optimisation avec un profil par défaut pour des machines virtuelles conçues pour VMware Horizon. L’outil utilisé est VMware Windows OS Optimization Tool qui est disponible sur le site de VMware à l’adresse suivante.

Enfin, il est possible de faire son propre profil avec "VMware Windows OS Optimization Tool".

Dans notre cas, pas d’optimisation.

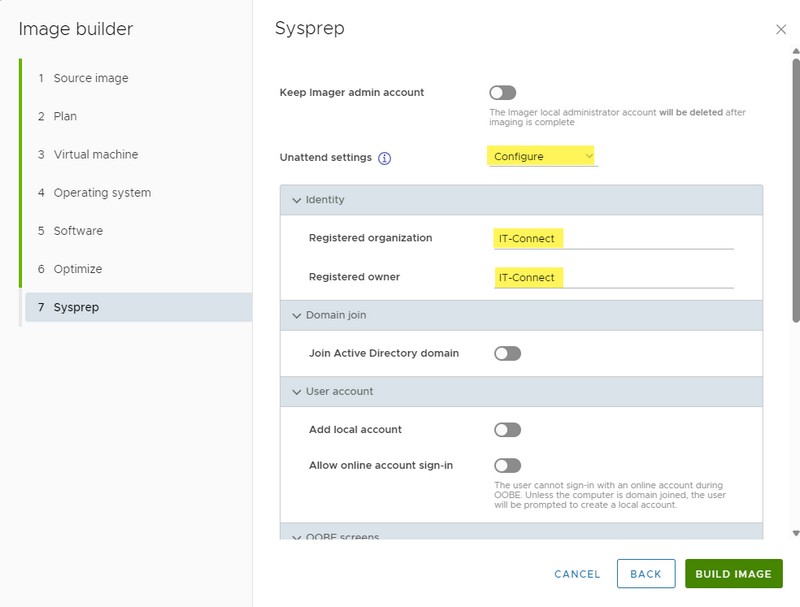

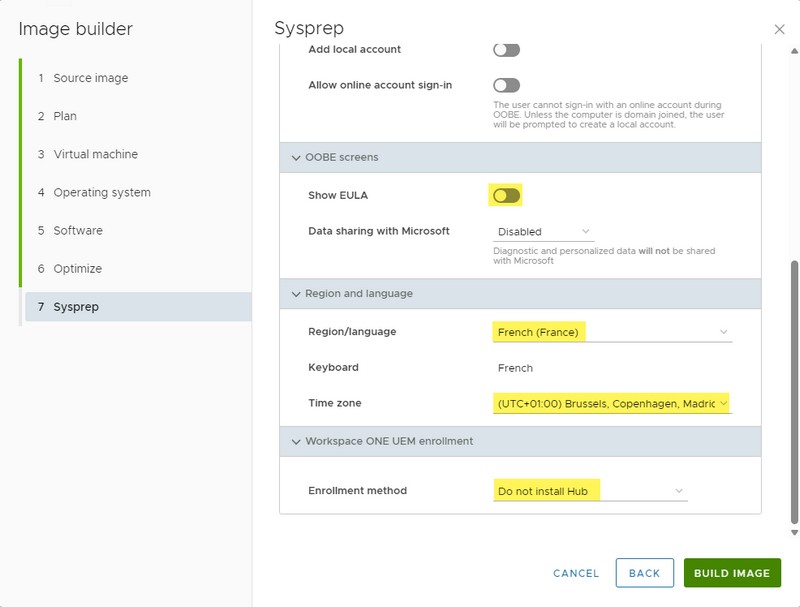

La phase de Sysprep, nous permet d’enlever la personnalisation présente dans notre image Windows : SID, compte utilisateurs et pilotes associés à la machine. Dans ce cas, les pilotes sont conservés. Sachez que vous avez la possibilité de conserver le compte administrateur créé lors de l’installation.

Imager nous donne la possibilité à travers un fichier de réponse de créer des comptes locaux, de joindre la machine à un domaine Active Directory, mais aussi de sélectionner les paramètres de régionaux ou encore d’afficher la Licence EULA.

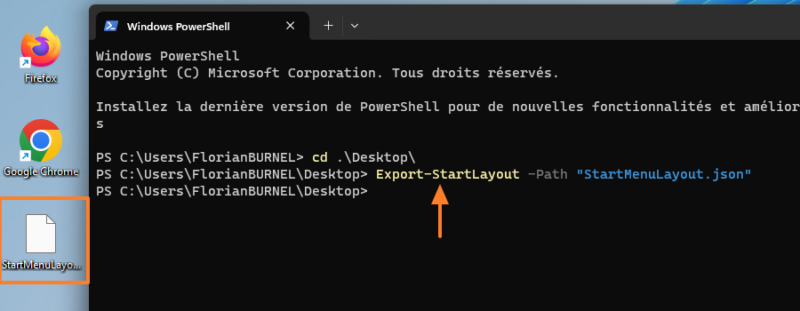

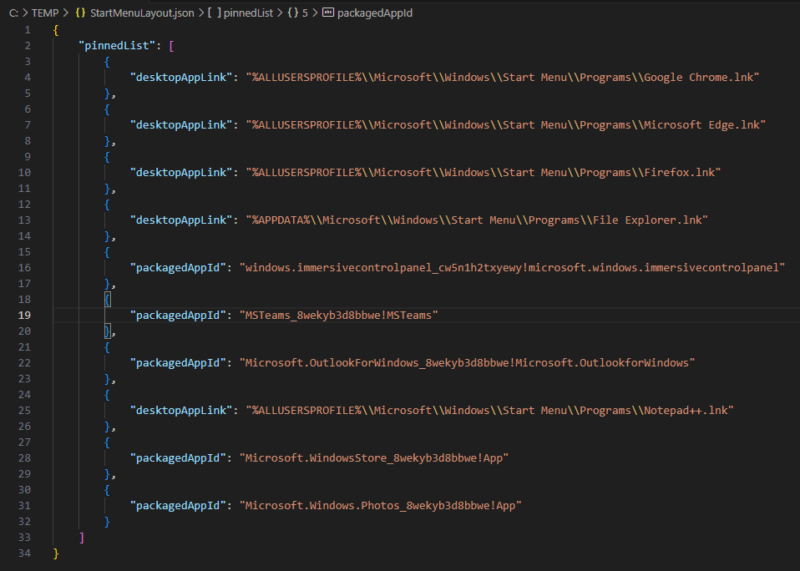

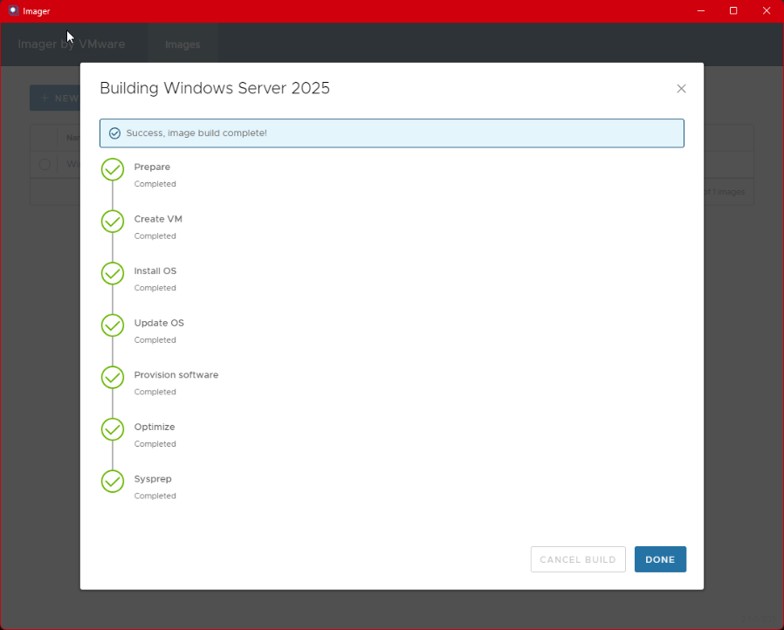

Maintenant, nous avons terminé la configuration de notre modèle, il vous suffit de cliquer sur "BUILD IMAGE". Le processus prend entre 15 et 30 minutes en fonction des options sélectionnées : les mises à jour avec Windows Update et l'Optimisation sont des phases qui augmentent le temps de création.

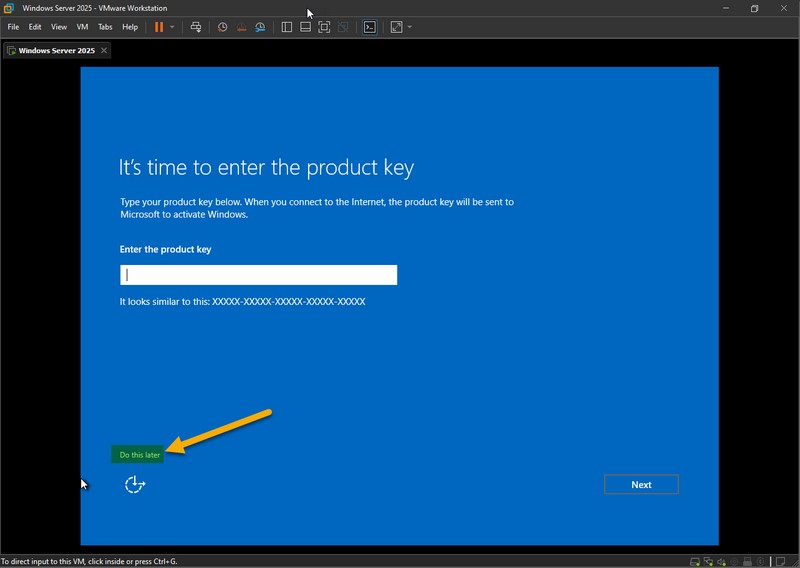

Remarque : en fonction de l’Image ISO que vous utilisez, vous allez devoir juste interagir une fois avec le processus. Pourquoi, et bien tout simplement, car vous n’utilisez pas une Image Windows en volume, et donc le système vous demande de renseigner une clé de Windows : alors comment faire ?

Durant la phase "Install OS", qui se déroule assez rapidement, Windows Server, dans notre cas, requiert une image d'installation. Donc, nous devrons simplement ouvrir la VM qui a été créée par Imager.

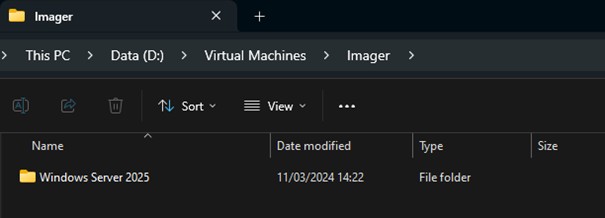

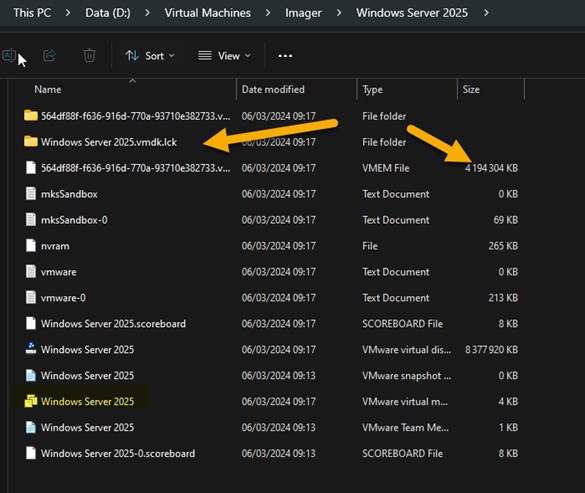

Naviguez dans le répertoire "Imager\Windows Server 2025" sur votre PC.

Comment déterminer si notre VM est en fonctionnement ? Et bien pour cela c’est assez facile, vous devez avoir un fichier avec un nom qui a le format d’un GUID et avec l’extension .VMEM, ainsi que la présence d’un dossier en .lck.

Double-cliquez sur le fichier VMX de Windows Server 2025, et normalement VMware Workstation ouvrira la machine virtuelle automatiquement.

Et là, vous pouvez passer l’étape, en cliquant sur "Do this later".

Avec de la patience, Imager finit la création de l’image.

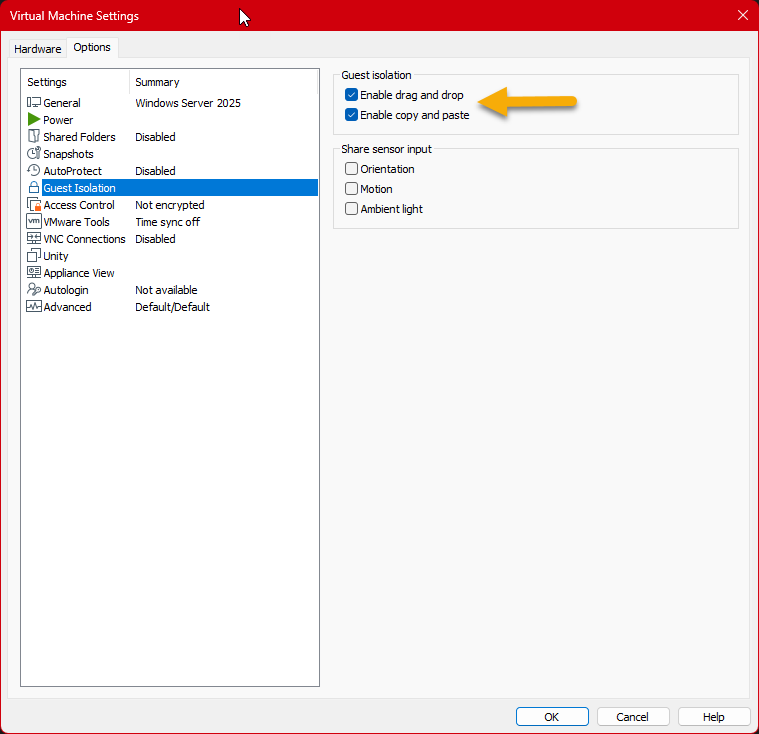

Dernière modification, comme cet outil vous permet de créer des images pour VMware Workstation et l’écosystème VMware vSphere et Horizon, certaines options ne sont pas activées. Par exemple, le copier-coller depuis votre machine hôte, ou encore le drag-and-drop. Pour cela, il faut éditer les paramètres de votre VM et activez les options adéquates.

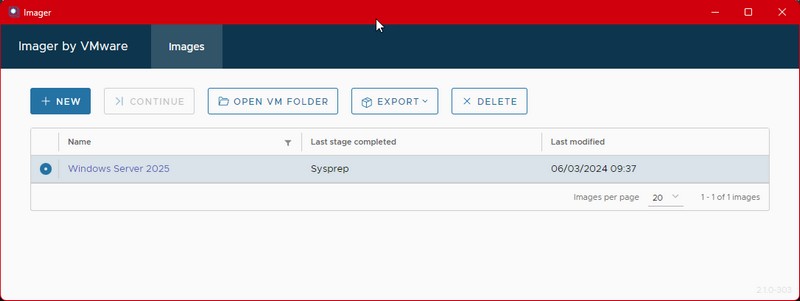

Imager vous permet d’exporter votre VM au format OVF ! Maintenant, vous allez pouvoir effectuer des clones liés dans VMware Workstation ou des clones complets pour vos environnements de laboratoires.

IV. Utiliser notre modèle avec VMware Workstation

Dès à présent, ouvrez VMware Workstation sur votre PC. Puis, ouvrez le fichier correspondant à votre machine virtuelle avec l’extension .vmx. Dans mon cas, il s'agit du fichier "Windows Server 2025.vmx".

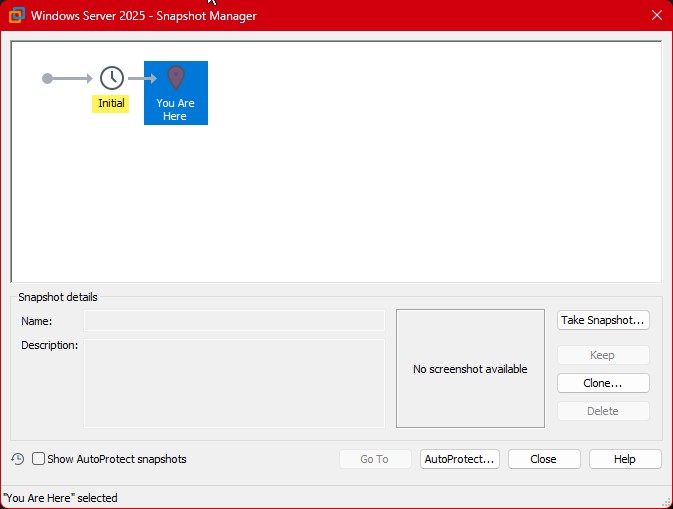

Créez un snapshot avec comme nom "Initial" par exemple.

Suite à cette action, vous devriez être en mesure d’avoir cette configuration si vous cliquez sur l’icône de gestion des snapshots :

Nous allons à présent configurer notre machine virtuelle pour être utilisée comme modèle pour créer des clones.

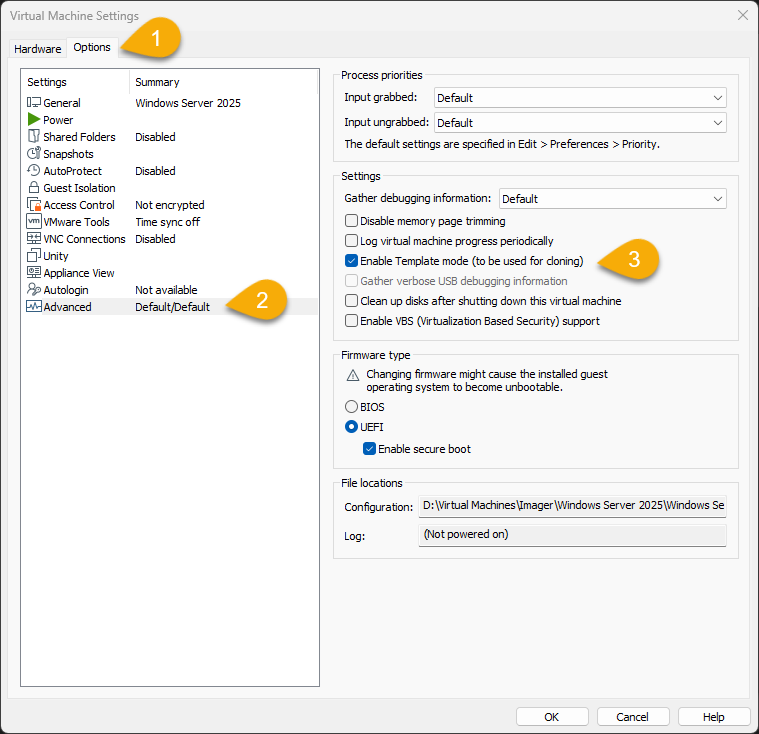

Modifiez les paramètres de votre VM et accédez à l’onglet "Option". Ici, sélectionnez "Advanced" et cochez l’option "Enable Template Mode".

Votre machine est prête pour être clonée !

A. Clones liés ou full ?

VMware Workstation nous offre la possibilité de réaliser des clones de nos machines virtuelles. Cependant, en fonction de notre contexte, il y a des avantages, mais également quelques inconvénients.

Une petite comparaison s’impose entre les deux types de clones :

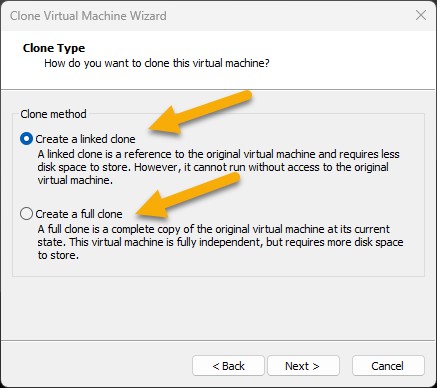

- Le full clone revient à faire une copie intégrale de la machine que l’on clone. Cela fonctionne très bien, mais le principal inconvénient, c'est la place occupée par le clone. Un petit exemple pour l’illustrer : je souhaite faire un laboratoire Active Directory avec deux contrôleurs de domaine et un serveur membre. L’espace utilisé sera le suivant, ma VM créée seule pèse 7,5 Go, soit 40 Go d’espace une fois configuré pour l'ensemble du lab. De plus, le temps de création du clone sera plus longue.

- Les clones liés nous permettent de créer une machine différentielle, et ainsi seulement les différences seront inscrites dans la nouvelle VM clonée sans jamais modifier la machine parente. Nous avons un gain d’espace non négligeable, reprenons le même Laboratoire Active Directory : nous allons avoir comme espace utilisé seulement 14 Go. Le temps de création des VM liées est quasiment instantané. Mais, dans ce cas, il faut admettre une relative perte de performance car toutes les machines se partage le même disque parent. De ce fait, les entrées et sorties sont donc très importantes, mais optez pour un bon SSD et le tour est joué !

B. Comment créer un clone ?

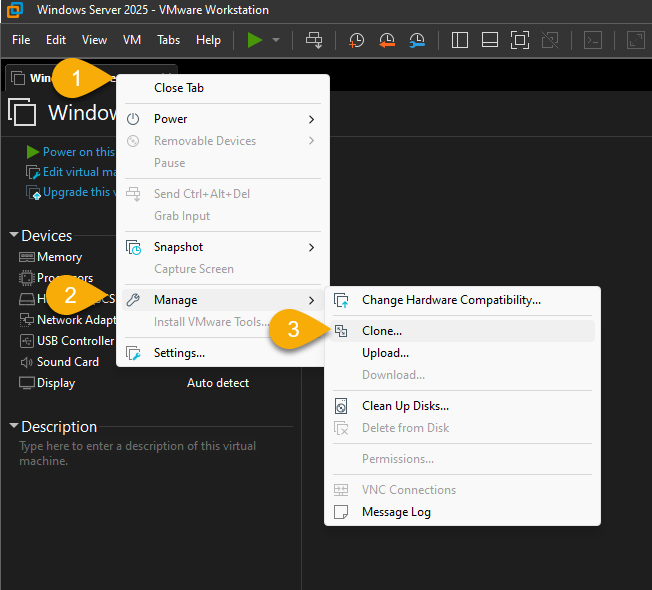

Dans l’interface de VMware Workstation :

- Cliquez droit sur l’onglet de votre VM

- Sélectionnez "Manage"

- Sélectionnez "Clone"

- Cliquez sur "Next"

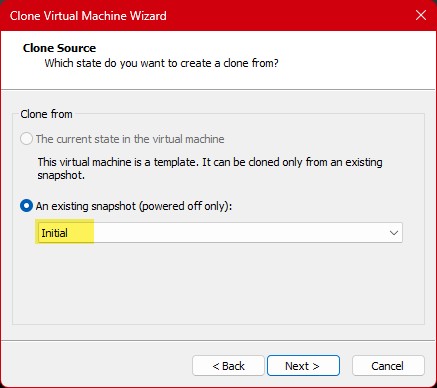

- Vous retrouvez le snapshot précédemment créé avec son nom, par exemple "Initial".

- Cliquez sur "Next"

- Choisissez votre option entre "Linked Clone" (clone lié) et "Full Clone".

- Cliquez sur "Next"

- Rentrez un nom pour votre nouveau clone

- Cliquez sur "Next"

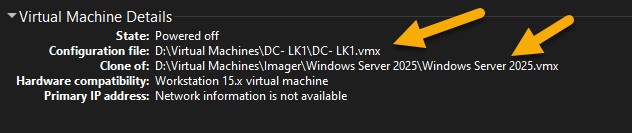

Dans la nouvelle machine, vous pouvez retrouver les informations du clone fraichement créé !

Mais, aucune information sur l’option que j’ai choisie  ! Alors, on regarde dans les fichiers !

! Alors, on regarde dans les fichiers !

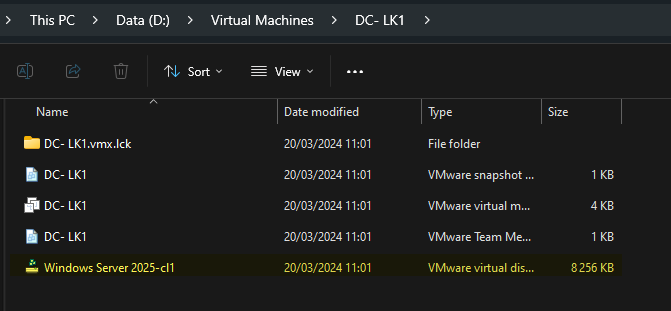

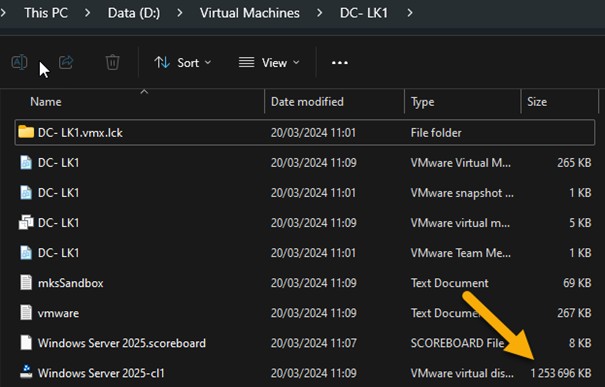

Un indice : ce n’est pas lourd pour une nouvelle VM Windows Server 2025, mais elle n’a encore jamais démarré. Une fois le premier démarrage effectué, sa taille a augmentée.

Mais, cela reste néanmoins moins gourmand que 7,5 Go pour une installation de Windows Server 2025, grâce à notre clone basé sur une notre modèle Imager.

Il ne vous reste plus qu'à profiter de ce modèle créé avec Imager grâce aux clones de VMware Workstation !

The post Comment créer un modèle Windows Server 2025 avec Imager ? first appeared on IT-Connect.