GPO Windows 11 22H2 : comment télécharger les modèles ADMX ?

mardi 27 septembre 2022 à 11:10I. Présentation

Dans ce tutoriel, nous allons voir comment télécharger et intégrer les modèles d'administration ADMX de Windows 11 22H2 afin de bénéficier des nouveaux paramètres de GPO sur son environnement Active Directory. Windows 11 22H2 est officiellement disponible depuis le mardi 20 septembre 2022, ce qui est l'occasion pour Microsoft de proposer des paramètres additionnels pour les administrateurs système.

II. Windows 11 22H2 : quels sont les nouveaux paramètres de GPO ?

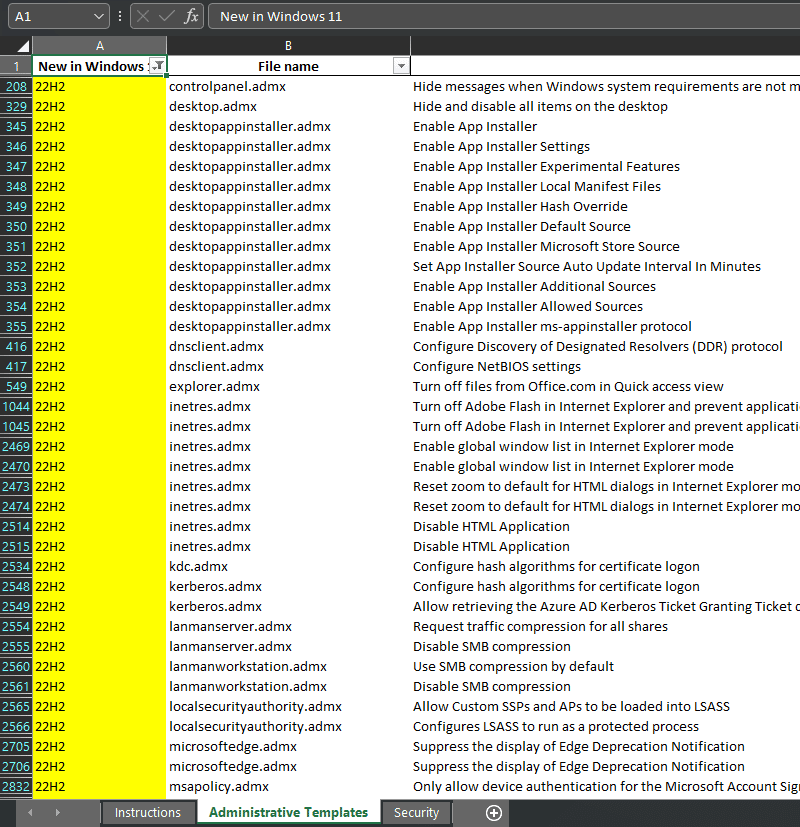

Si l'on se réfère au fichier Excel qui liste l'intégralité des paramètres de GPO et que l'on applique un filtre pour afficher uniquement les paramètres introduits avec la version "22H2", on obtient une liste de 79 paramètres. Ce fichier est disponible sur le site de Microsoft, en cliquant sur le lien ci-dessous.

Dans ce fichier, au sein de l'onglet "Administrative Templates", vous devez appliquer un filtre sur la colonne "New in Windows 11" dans le but de choisir uniquement la valeur "22H2". De cette manière, il n'y a que les nouveaux paramètres associés à Windows 11 22H2 qui sont listés.

Voici la liste des paramètres inclus :

| Hide messages when Windows system requirements are not met |

| Hide and disable all items on the desktop |

| Enable App Installer |

| Enable App Installer Settings |

| Enable App Installer Experimental Features |

| Enable App Installer Local Manifest Files |

| Enable App Installer Hash Override |

| Enable App Installer Default Source |

| Enable App Installer Microsoft Store Source |

| Set App Installer Source Auto Update Interval In Minutes |

| Enable App Installer Additional Sources |

| Enable App Installer Allowed Sources |

| Enable App Installer ms-appinstaller protocol |

| Configure Discovery of Designated Resolvers (DDR) protocol |

| Configure NetBIOS settings |

| Turn off files from Office.com in Quick access view |

| Turn off Adobe Flash in Internet Explorer and prevent applications from using Internet Explorer technology to instantiate Flash objects |

| Turn off Adobe Flash in Internet Explorer and prevent applications from using Internet Explorer technology to instantiate Flash objects |

| Enable global window list in Internet Explorer mode |

| Enable global window list in Internet Explorer mode |

| Reset zoom to default for HTML dialogs in Internet Explorer mode |

| Reset zoom to default for HTML dialogs in Internet Explorer mode |

| Disable HTML Application |

| Disable HTML Application |

| Configure hash algorithms for certificate logon |

| Configure hash algorithms for certificate logon |

| Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon |

| Request traffic compression for all shares |

| Disable SMB compression |

| Use SMB compression by default |

| Disable SMB compression |

| Allow Custom SSPs and APs to be loaded into LSASS |

| Configures LSASS to run as a protected process |

| Suppress the display of Edge Deprecation Notification |

| Suppress the display of Edge Deprecation Notification |

| Only allow device authentication for the Microsoft Account Sign-In Assistant |

| Enable ESS with Supported Peripherals |

| Limits print driver installation to Administrators |

| Manage processing of Queue-specific files |

| Manage Print Driver signature validation |

| Manage Print Driver exclusion list |

| Configure RPC listener settings |

| Configure RPC connection settings |

| Configure RPC over TCP port |

| Always send job page count information for IPP printers |

| Configure Redirection Guard |

| Fully disable Search UI |

| Allow search highlights |

| Force Instant Dim |

| Do not sync accessibility settings |

| Remove Run menu from Start Menu |

| Prevent changes to Taskbar and Start Menu Settings |

| Remove access to the context menus for the taskbar |

| Prevent users from uninstalling applications from Start |

| Remove Recommended section from Start Menu |

| Remove Recommended section from Start Menu |

| Simplify Quick Settings Layout |

| Disable Editing Quick Settings |

| Remove Quick Settings |

| Remove pinned programs from the Taskbar |

| Hide the TaskView button |

| Hide the TaskView button |

| Do not allow WebAuthn redirection |

| Disable Cloud Clipboard integration for server-to-client data transfer |

| Service Enabled |

| Notify Malicious |

| Notify Password Reuse |

| Notify Unsafe App |

| Device Control |

| Select Device Control Default Enforcement Policy |

| Define Device Control evidence data remote location |

| Control whether or not exclusions are visible to Local Admins. |

| Select the channel for Microsoft Defender monthly platform updates |

| Select the channel for Microsoft Defender monthly engine updates |

| Select the channel for Microsoft Defender daily security intelligence updates |

| Configure time interval for service health reports |

| CPU throttling type |

| Disable gradual rollout of Microsoft Defender updates. |

| Enable MPR notifications for the system |

Pour plus de détails, il convient de regarder le fichier Excel.

III. Modèles ADMX de Windows 11 22H2

Si vous désirez intégrer les nouveaux modèles d'administration pour Windows 11 22H2 à votre environnement Active Directory, vous devez télécharger les fichiers ADMX. Pour cela, c'est toujours sur le site de Microsoft, avec le lien suivant :

Ce téléchargement donne lieu à un package MSI que vous devez installer sur votre machine dans le but de "décompresser" son contenu. Ensuite, les fichiers qui nous intéressent seront disponibles à l'emplacement suivant :

C:\Program Files (x86)\Microsoft Group Policy\Windows 11 September 2022 Update (22H2)\PolicyDefinitions

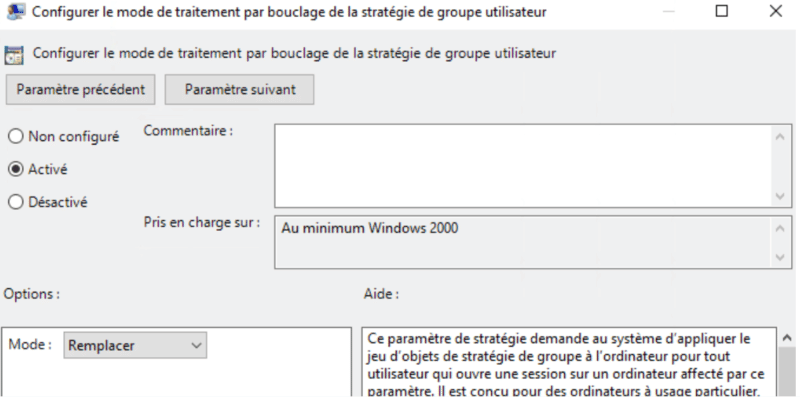

L'objectif est simple : copier tous les fichiers ".ADMX" situés à la racine de ce dossier, ainsi que les dossiers de langues "fr-fr" et "en-US" afin d'avoir les traductions française et anglaise (utile si un paramètre n'est pas traduit), dans le but de les coller dans le magasin central de l'Active Directory.

Pour rappel, le magasin central correspond au dossier "PolicyDefinitions" sur le partage SYSVOL de l'Active Directory et il sert à stocker les modèles d'administration ainsi que les fichiers de traduction. Puisque c'est stocké dans le répertoire SYSVOL, les fichiers seront répliqués sur les différents contrôleurs de domaine.

Si l'on prend l'exemple du domaine "it-connect.local", cela signifie qu'il faut stocker les fichiers à cet endroit :

\\IT-CONNECT.LOCAL\SysVol\IT-CONNECT.LOCAL\Policies\PolicyDefinitions

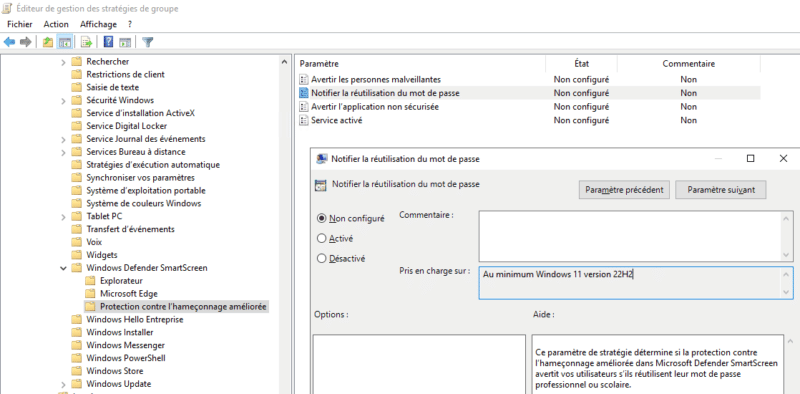

Désormais, si vous créez une nouvelle GPO ou que vous modifiez une GPO existante, les sections "Modèles d'administration" sous utilisateur et ordinateur vont intégrer les nouveaux paramètres, ainsi que tous les paramètres déjà existants. Par exemple, il y a les nouveaux paramètres associés à la fonctionnalité "Enhanced Phishing Protection" évoquée dans un précédent article.

A vous de jouer...

The post GPO Windows 11 22H2 : comment télécharger les modèles ADMX ? first appeared on IT-Connect.