I. Présentation

Les systèmes WiFi Mesh sont à la mode, car ils permettent d'améliorer la qualité du réseau WiFi de son logement : un élément central, car nous utilisons de plus en plus d'appareils connectés, entre les ordinateurs, les smartphones, les tablettes et tous les objets connectés divers et variés. Un signal WiFi trop faible à l'étage, des déconnexions intempestives... Et vous voilà à la recherche d'une solution.

Sur le marché, de nombreuses marques proposent des solutions à cette problématique : du simple répéteur WiFi, au kit WiFi Mesh plus évolué. Aujourd'hui, c'est le kit Mercusys Halo H80X qui va être présenté : du déballage à la configuration, en passant par les tests de performance. Pour ceux qui ne connaissent pas Mercusys, il s'agit d'une marque appartenant à TP-Link.

Certains kits WiFi Mesh sont chers, voire très chers, tandis que celui-ci se veut beaucoup plus abordable : 199,90 euros pour un kit avec trois boîtiers WiFi. À titre de comparaison, certains kits sur le marché sont vendus 2 fois ou 3 fois plus cher. Le prix c'est une chose, mais nous verrons si les performances et les fonctionnalités sont au rendez-vous.

Avant de commencer à déballer et installer le kit, voici quelques caractéristiques :

- Nombre de boîtiers WiFi : 3 bornes Halo

- Normes WiFi : WiFi 6, prise en charge des bandes de fréquences 2,4 GHz et 5 GHz

- Débits théoriques : 2402 Mbps en 5 GHz, 574 Mbps en 2.4 GHz

- Diffusion d'un WiFi invité : oui

- Sécurité du réseau WiFi : WPA-PSK, WPA2-PSK, WPA3

- Nombre d'appareils pris en charge : 150

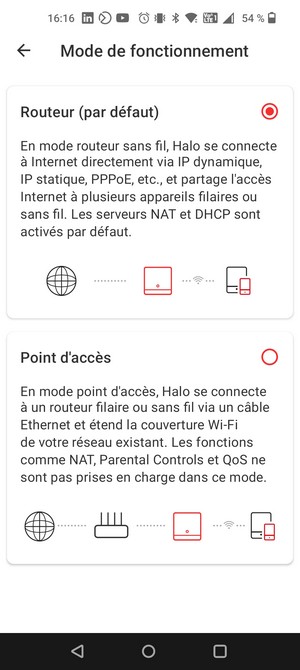

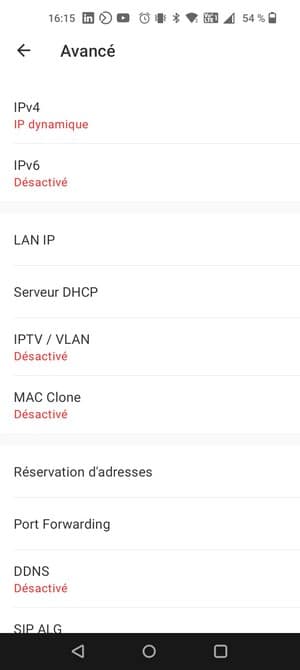

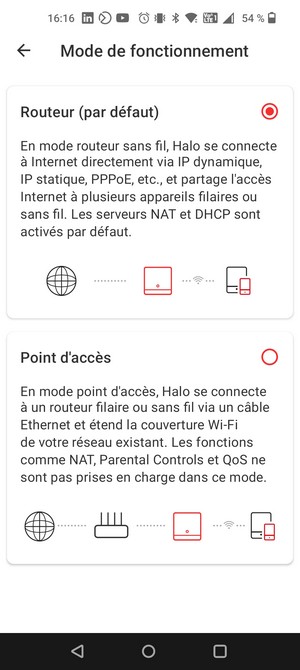

- Modes de fonctionnement : routeur (IP dynamique, IP statique, PPPoE/L2TP/PPTP) ou point d'accès

- Fonctionnalités : contrôle parental, qualité de service, serveur DHCP, NAT, Firewall, etc.

Pour des détails supplémentaires :

II. Package et design

La jolie boîte Mercusys donne de nombreuses informations sur le kit en lui-même, notamment des détails techniques qui permettent de mettre en avant les avantages du Wi-Fi 6 : la fonction BSS Color pour lutter contre les interférences, l'OFDMA pour rendre le réseau plus efficace et permettre la prise en charge d'un plus grand nombre d'utilisateurs, ou encore le MU-MIMO qui signifie que le routeur peut communiquer avec plusieurs périphériques en même temps, y compris lorsque les flux sont gourmands. Dommage que ce soit écrit en anglais.

À l'intérieur de la boîte se situent les trois boîtiers Mercusys, correctement protégés, ainsi que trois blocs d'alimentation, un guide d'installation rapide et un câble Ethernet jaune (Mercusys aurait pu mettre un câble rouge ou noir pour coller avec la charte graphique de la marque). Un seul câble Ethernet, c'est le strict minimum pour relier la solution à Internet. Pour exploiter les autres ports Ethernet, il faudra vous procurer d'autres câbles Ethernet.

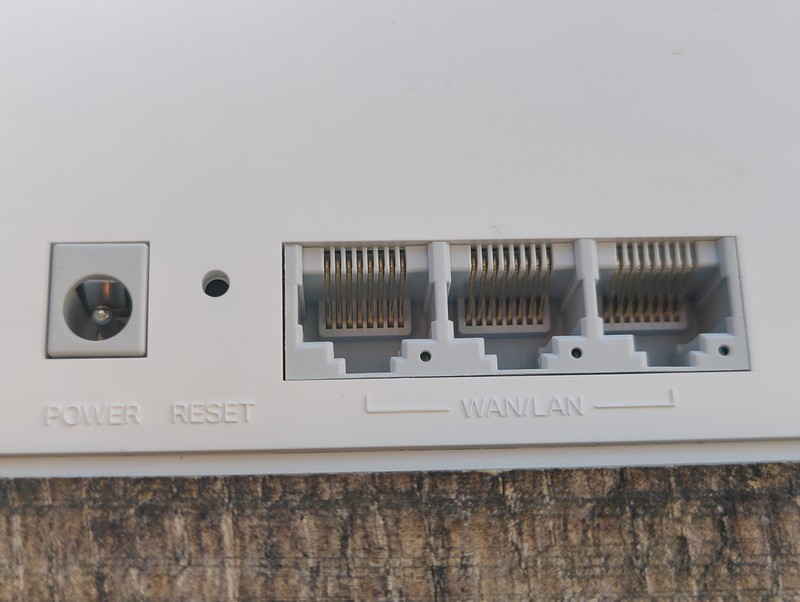

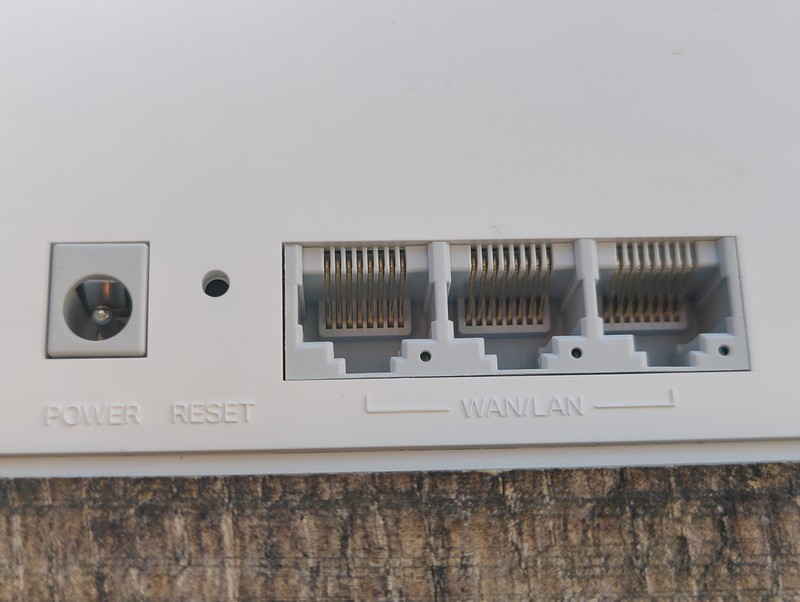

Les trois boîtiers Halo inclus dans ce kit sont identiques, aussi bien en termes de performances que de connectiques. D'ailleurs, on constate que chaque boîtier est doté de 3 ports Ethernet RJ45 en 1 Gbit/s, en complément d'un bouton Reset et du port pour l'alimentation. Le fait que chaque boîtier dispose de trois ports RJ45 est un avantage. Par contre, il est à noter qu'il n'y a pas de port USB, ce qui ne permettra pas de partager facilement un appareil USB sur le réseau.

Sur la façade, chaque boîtier est équipé d'une LED qui indique son état : une information importante pendant la phase d'initialisation, et par la suite pour voir si un boîtier fonctionne normalement ou s'il est en erreur. L'aération du boîtier s'effectue par le dessous puisque le boîtier dispose de 4 patins qui permettent de le surélever, mais aussi par le dessus dans une moindre mesure, mais c'est important pour créer un flux d'air.

La présentation du kit Mercusys étant effectuée, nous pouvons passer à l'installation.

III. Mise en route du kit Mercusys

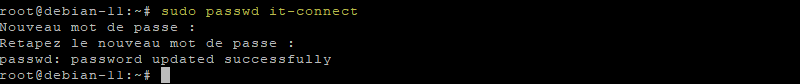

Pour la mise en route, ne recherchez pas le boîtier principal, car il n'y en a pas : prenez n'importe quel boîtier, et il deviendra le boîtier principal. Comme le montre la photo ci-dessous, chaque borne Mercusys est équipée de 3 ports RJ45 pouvant aussi bien servir pour le LAN (réseau local) que pour le WAN (Internet). C'est bien, car cela simplifie la mise en route, car chez beaucoup de modèles concurrents, il y a un boîtier principal équipé d'un port WAN et d'autres boîtiers uniquement pour le LAN.

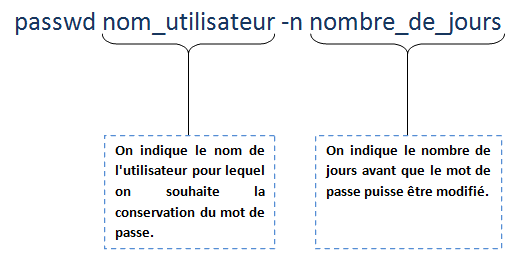

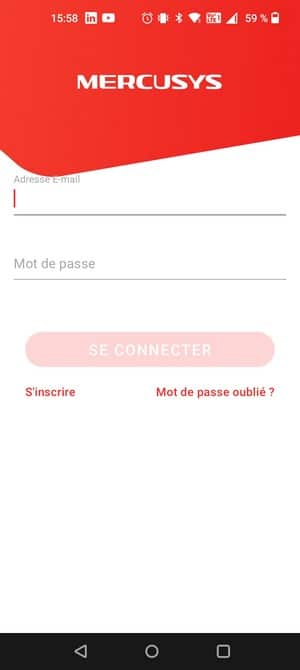

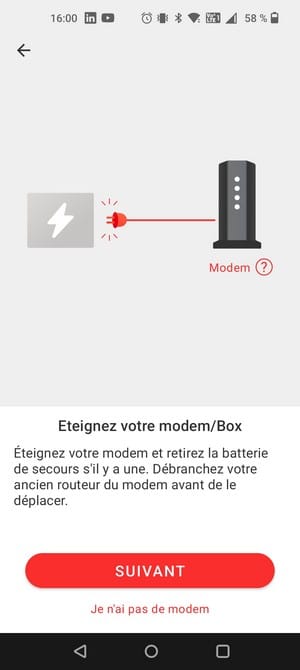

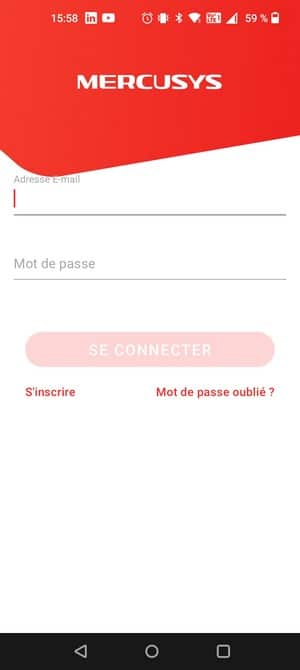

Vous allez me dire "qu'est-ce que j'en fais du boîtier ?", et bien c'est l'application Mercusys qui va répondre à cette question puisqu'elle est là pour nous guider tout au long du processus de mise en route. Elle est disponible sur Android et iOS et implique la création d'un compte pour être utilisée avec ce kit WiFi Mesh. Suite à la création du compte, il faut démarrer l'assistant et choisir le type d'appareils "Halo".

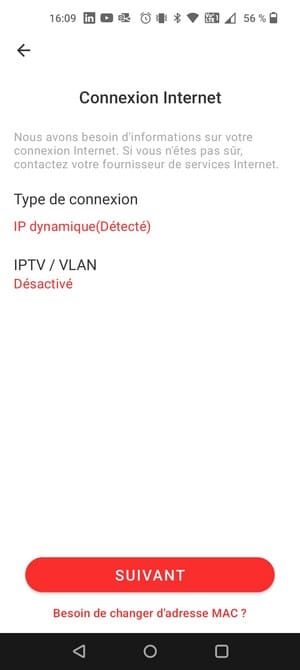

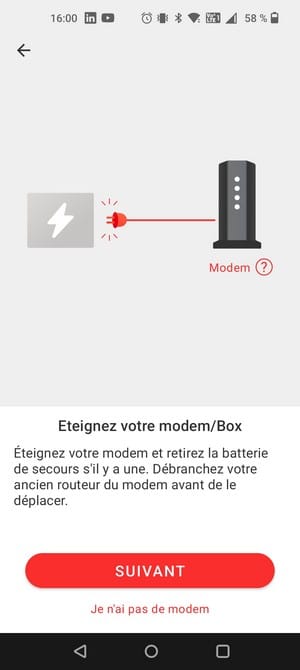

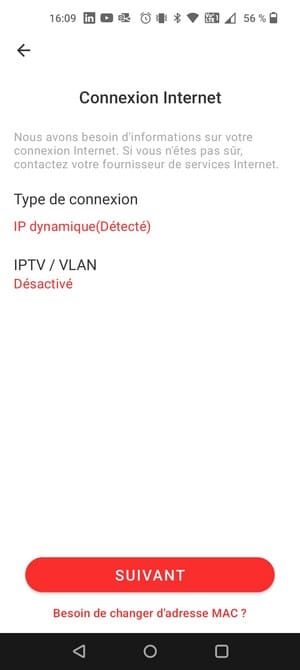

C'est ici que commence l'installation : l'application vous guide étape par étape, en français. Avec le mode d'installation par défaut, la borne WiFi Mercusys est positionnée en tant que routeur, c'est-à-dire à la place de votre Box. Toutefois, ça peut être contraignant si votre opérateur ne vous laisse pas mettre un autre routeur à la place de sa Box sans devoir apporter une configuration spécifique (authentification, par exemple). Pour information, vous pouvez aussi conserver votre Box et passer en mode point d'accès par la suite, comme ça la Box reste en place et la solution Mercusys gère le réseau WiFi (qu'il faudra désactiver sur la Box).

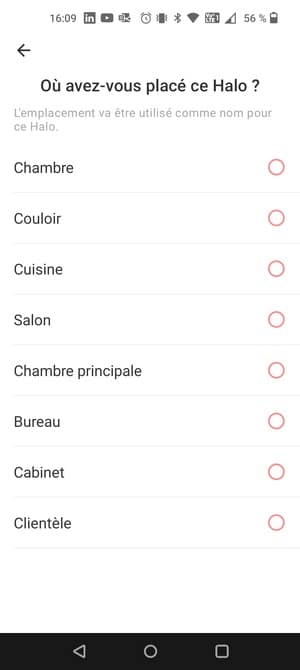

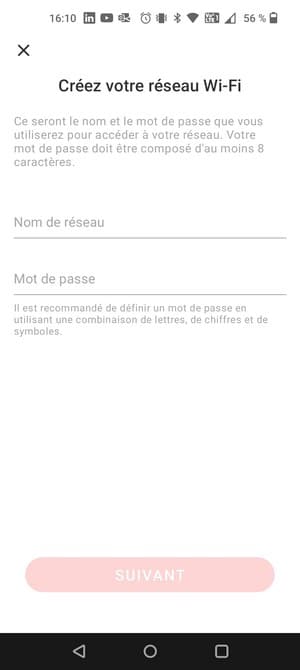

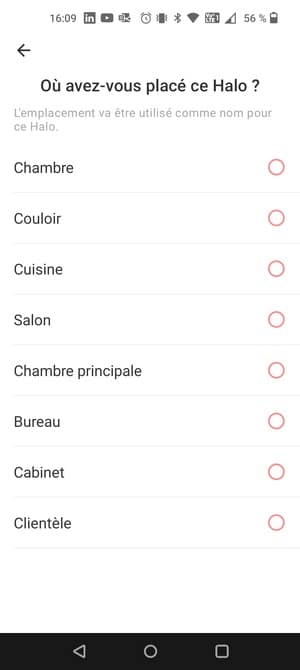

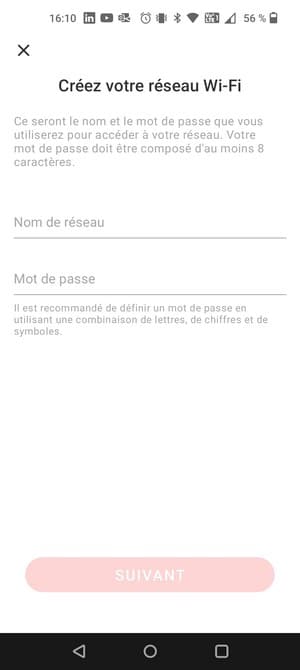

Une fois la borne Halo connecté et tout ce beau monde actif, les étapes continuent de s'enchaîner. Cela passe par la connexion au boîtier, la configuration de son emplacement et de votre propre réseau WiFi : nom du réseau et mot de passe.

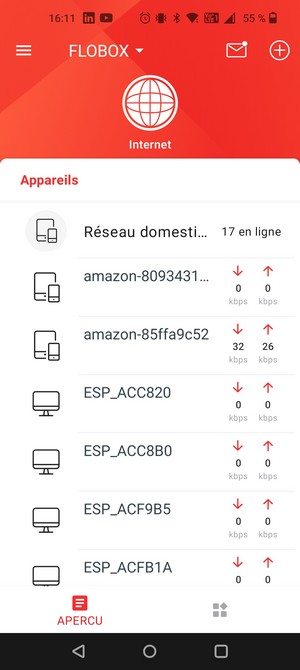

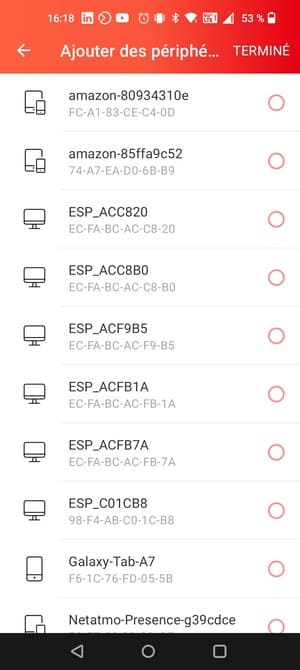

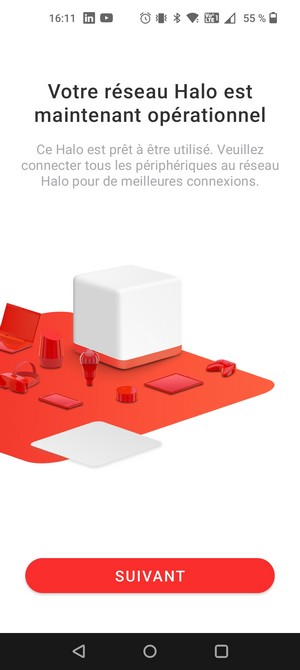

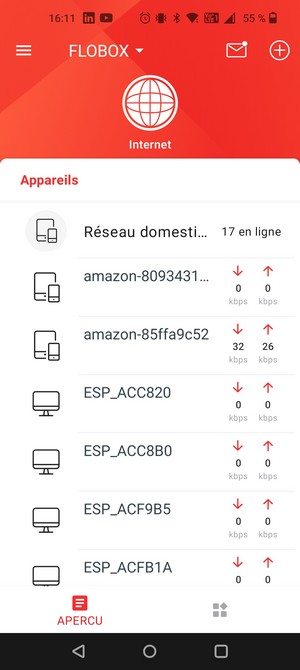

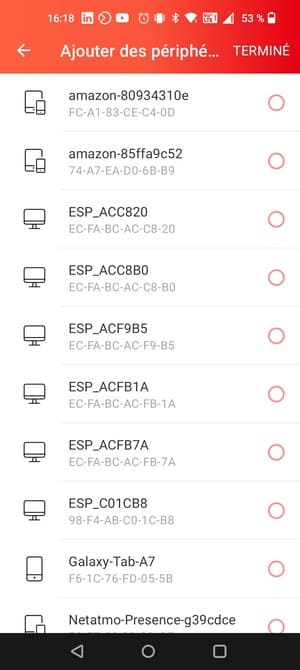

À la suite de ces quelques étapes, le premier boîtier Halo est en place et opérationnel ! En reprenant le même nom et le même mot de passe que le réseau WiFi de votre Box, les appareils se reconnectent automatiquement. D'ailleurs, l'application affiche une liste des appareils connectés, avec un nom et la consommation en matière de bande passante. Afin d'organiser votre réseau, vous pouvez renommer vos appareils.

J'espère que ce kit va tenir la route, car j'ai une bonne quinzaine d'appareils connectés.

Pour ajouter les autres boîtiers Halo et constituer le réseau WiFi Mesh, on peut s'appuyer sur l'application Mercusys, mais ce n'est pas obligatoire. En effet, il suffit d'alimenter un second boîtier, puis le troisième, et ils vont être intégrés automatiquement ! C'est à la fois pratique et ultra simple ! Sur l'application, le message "1 nouveau Halo a rejoint votre réseau" : il ne reste plus qu'à le nommer.

IV. Fonctionnalités et performances

A. Aperçu de l'application

Ce kit se met en place facilement grâce à l'assistant de l'application qui permet une mise en route par étape et au fait que l'on puisse utiliser n'importe quel port Ethernet sans se poser de question. Ensuite, en explorant l'application, on se rend rapidement compte qu'il y a de nombreuses fonctionnalités, dont certaines s'adressent aux utilisateurs avertis.

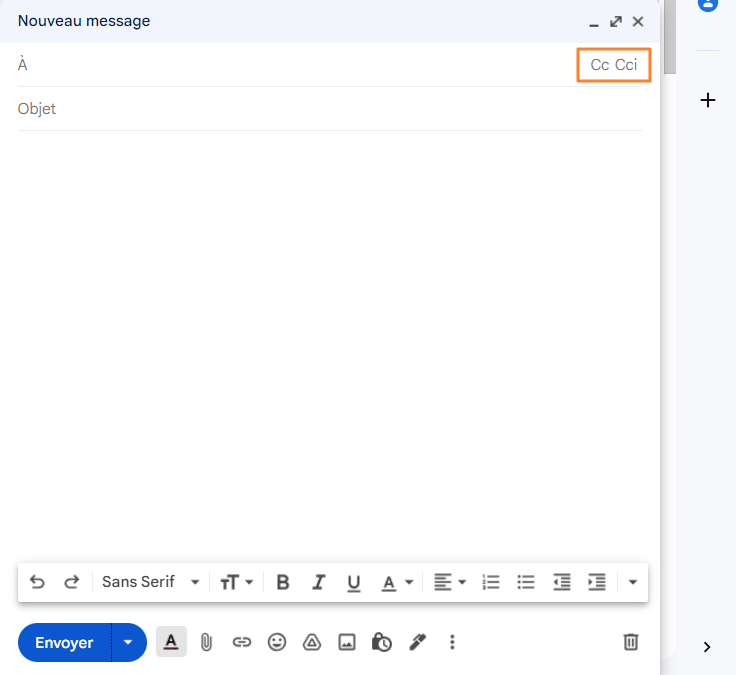

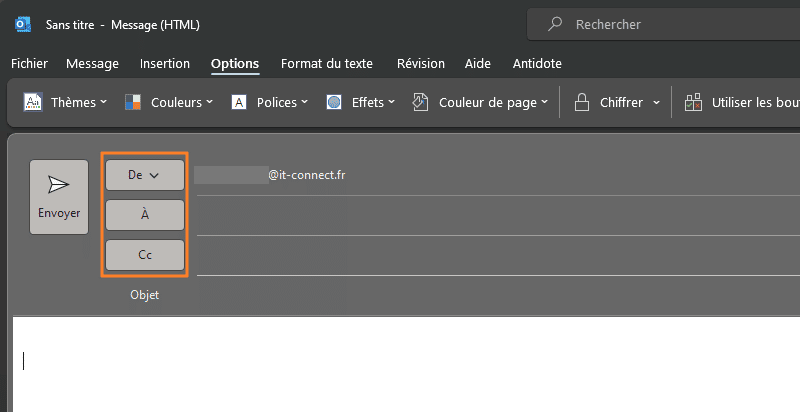

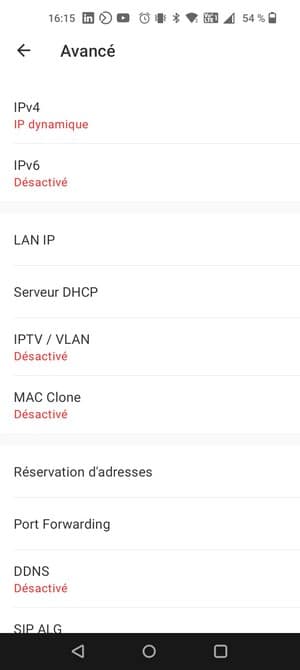

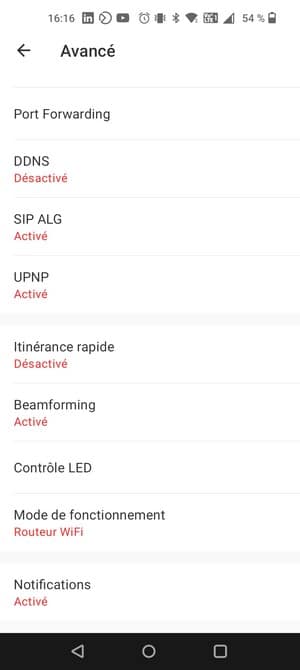

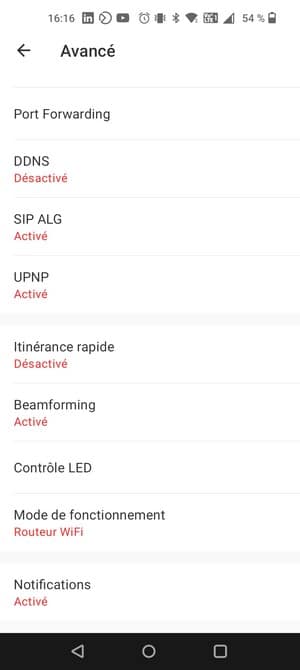

Ce qui est intéressant, c'est de pouvoir configurer l'intégralité de la solution, y compris les options avancées, à partir de l'application mobile ! Parfois, sur certaines solutions concurrentes, il faut passer par une interface de gestion en mode Web, complémentaire à l'application, pour accéder à certaines fonctions. Ici, l'interface Web n'apporte pas réellement de fonctions en plus, si ce n'est que l'on peut avoir accès aux journaux du système. Pour s'authentifier sur l'interface, il faut utiliser le mot de passe du compte Mercusys qui est associé à la solution en place.

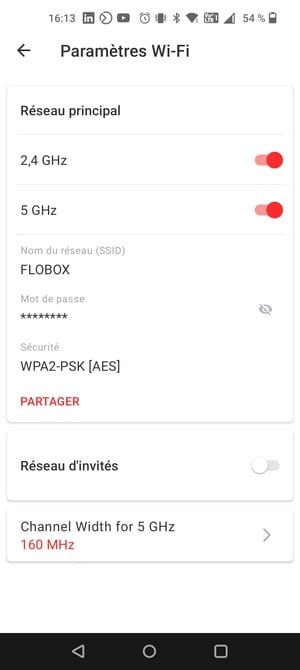

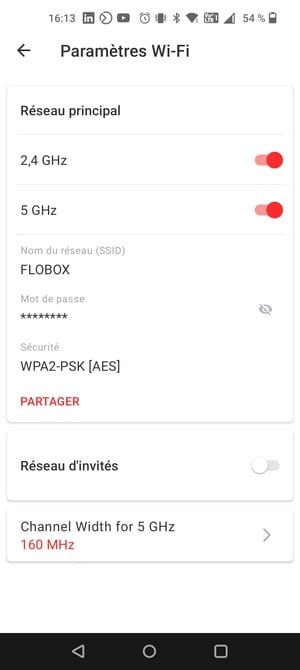

Le réseau Wi-Fi est configurable depuis l'application mobile, que ce soit pour changer le nom du réseau, configurer une clé de sécurité différente, ou encore gérer le réseau pour les invités. Si le boîtier est utilisé comme routeur, vous avez aussi la possibilité de configurer le serveur DHCP, les règles de redirection de ports, les DDNS ou encore de gérer les VLANs.

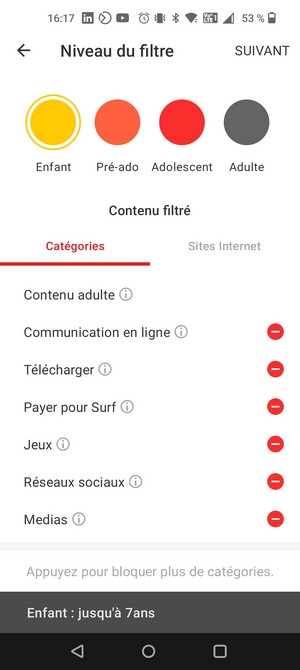

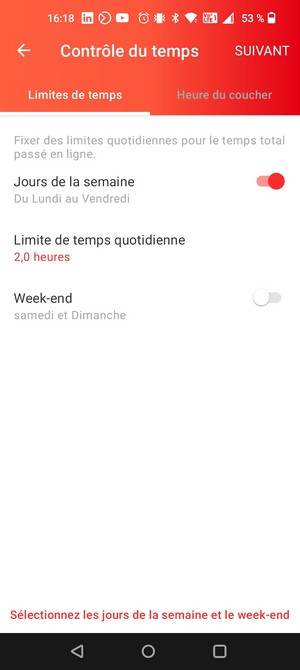

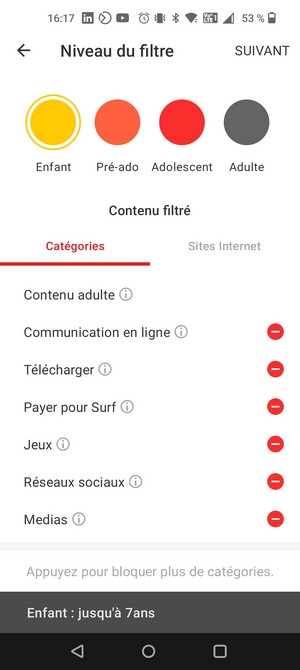

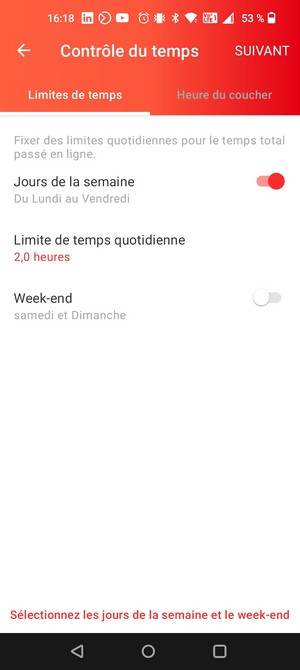

Mercusys a intégré une fonctionnalité qui s'adresse directement aux parents : le contrôle parental. Ainsi, il est possible de filtrer la navigation sur Internet en bloquant certaines catégories de sites. Vous pouvez aussi gérer le temps de connexion pour chaque appareil, car chaque profil créé peut s'appliquer sur un ou plusieurs périphériques connectés à votre réseau. L'application permet de créer plusieurs profils, avec chacun ses propres règles.

Grâce à la fonction qualité de service, vous pouvez prioriser un appareil de votre réseau en lui allouant une partie de la bande passante. Enfin, la solution Mercusys vous offre quelques statistiques, notamment sur le nombre d'appareils connectés à votre réseau, chaque jour, représenté sous la forme d'un graphe.

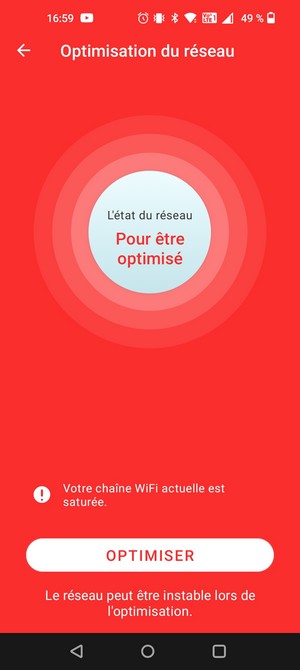

B. Les performances

Il est temps d'effectuer quelques tests de débit pour voir comment réagit ce kit WiFi Mesh lorsqu’on le sollicite. Il faut savoir que ce système est bi-bande, donc les deux bandes de fréquences (5 GHz et 2,4 GHz) sont utilisées pour les échanges entre les boîtiers Mercusys et les appareils connectés, mais aussi pour les communications entre les différents routeurs. En effet, si vous êtes connecté sur un boîtier qui n'est pas celui connecté à Internet, et que vous souhaitez accéder à Internet, le flux devra transiter de votre PC vers un premier boîtier Mercusys, puis de ce même boîtier vers le boîtier Mercusys connecté à Internet. Le fait qu'il n'y ait que deux bandes utilisées devrait impacter les performances.

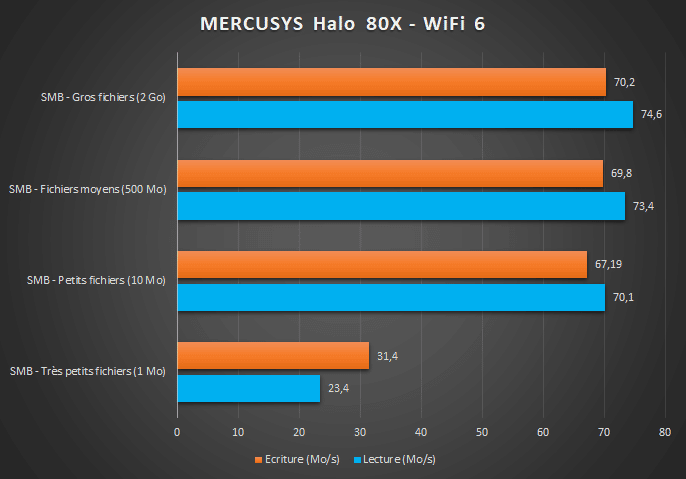

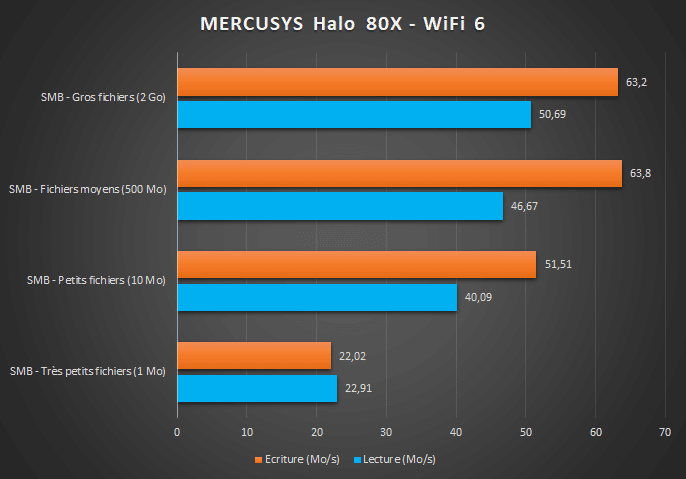

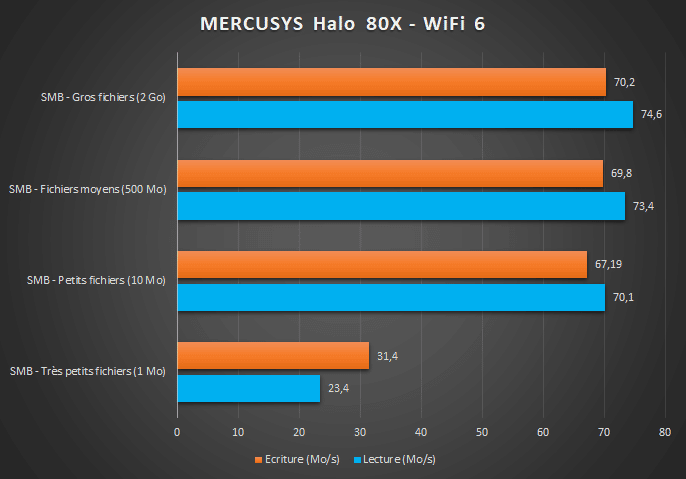

- Premier test : la copie des données entre mon PC et mon NAS

Pour être plus précis, mon ordinateur est connecté en WiFi (et équipé d'une carte WiFi 6) et mon NAS est connecté en RJ45 sur le boîtier Mercusys. L'appareil en WiFi est situé dans une autre pièce, à une distance d'environ 7 mètres. En effectuant des transferts de fichier via le protocole SMB, voici les résultats obtenus :

Une distance relativement proche qui permet d'obtenir de bonnes performances, le tout avec 18 appareils connectés sur le réseau.

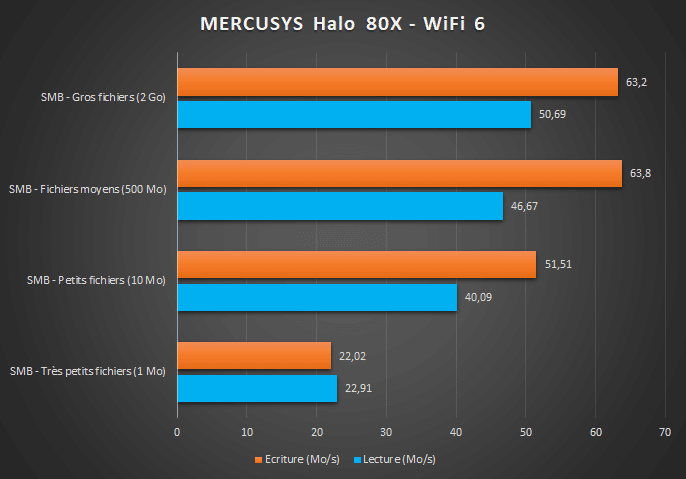

- Deuxième test : exploitation du système WiFi Mesh

Grâce à la technologie WiFi Mesh, l'appareil qui se connecte au réseau WiFi sera connecté sur la borne WiFi qui propose la meilleure connexion à l'instant t. Ainsi, même si l'on s'éloigne du boîtier principal qui est connecté à Internet, on doit avoir une bonne connexion grâce au boîtier satellite disposer à d'autres endroits du logement. Si l'on se réfère à la documentation officielle, ce kit serait capable de couvrir une surface très importante : 650m² lorsque les trois boîtiers sont actifs.

Cette fois-ci, j'utilise toujours le même ordinateur et le même NAS, sauf que je m'éloigne du boîtier principal (où est connecté le NAS). Mon PC est situé à environ 7 mètres du boîtier satellite, soit à environ 15 mètres du boîtier principal. Ainsi, mon ordinateur bascule sa connexion sur un boîtier satellite, ce qui se traduit par une baisse du débit. On perd entre 10 et 15 Mo/s de débit par rapport au test précédent.

En étant à une longue distance, les performances s'effondrent, mais la connexion reste stable, ce qui est appréciable. Ce kit apporte un vrai plus pour couvrir l'intégralité d'un logement et il permettra d'éliminer les zones grises, c'est-à-dire sans couverture WiFi. Pour obtenir les meilleures performances, il peut s'avérer astucieux d'exploiter les ports RJ45 des boîtiers autant que possible, dans le but de laisser un maximum de bande passante WiFi disponible pour les flux entre les points d'accès WiFi.

V. Conclusion

Personnellement, j'ai apprécié le design des boîtiers Mercusys et d'un point de vue pratique, la présence de trois ports Ethernet sur chaque boîtier est un réel atout. Ce sera d'autant plus intéressant si vous avez un ordinateur fixe, un NAS, etc... qui n'ont pas de connexion WiFi et qui sont dispersés à différents endroits de votre logement. Les performances sont correctes et en adéquation avec le prix de ce kit et son positionnement sur le marché : ce n'est pas du haut de gamme, mais c'est une solution pertinente pour améliorer son WiFi à la maison.

Au-delà des performances, du prix, du design, etc... Ce qui est me plaît également, c'est à la fois l'application et la faciliter d'installation de ce kit. Il n'est pas nécessaire d'avoir de connaissances en informatique pour le mettre en place, ce qui est rassurant. Comme je le disais, pour ajouter un boîtier Halo à son installation, il suffit de le brancher électriquement : difficile de faire plus simple. L'application est ergonomique, simple à utiliser, mais cela ne veut pas dire qu'il y a peu de fonctionnalités proposées et je dirais même que les fonctions essentielles sont là.

En ce qui concerne le tarif, ce kit est abordable puisqu'il est proposé à 199,90 euros au moment de ce test. Il s'agit de son prix de lancement. Bien sûr, ce n'est pas anodin, mais pour une solution WiFi Mesh, en WiFi 6, c'est plus que correct !

The post

Test Mercusys Halo H80X first appeared on

IT-Connect.