Intune – Comment déployer Google Chrome sur Windows ?

mercredi 21 février 2024 à 16:00I. Présentation

Dans ce tutoriel, nous allons utiliser Microsoft Intune pour déployer le navigateur Google Chrome sur des appareils Windows 10 et Windows 11. Pour cela, nous allons utiliser le package MSI de Google Chrome mis à disposition par Google lui-même.

Précédemment, nous avions vu comment déployer une autre application au format MSI : 7-Zip. Si vous souhaitez en savoir plus sur le déploiement des Applications métiers, Line-of-business app ou encore LOB app, vous pouvez consulter l'article ci-dessous :

Pour rappel, la fonction de déploiement d'une application métier sur les appareils Windows proposée par Intune prend en charge les formats de fichiers suivants : .msi, .appx, .appxbundle, .msix et .msixbundle.

II. Télécharger le package MSI de Google Chrome

La première étape consiste à télécharger le package MSI de Google Chrome puisqu'il va nous permettre de déployer l'application sur les appareils Windows 10 et Windows 11.

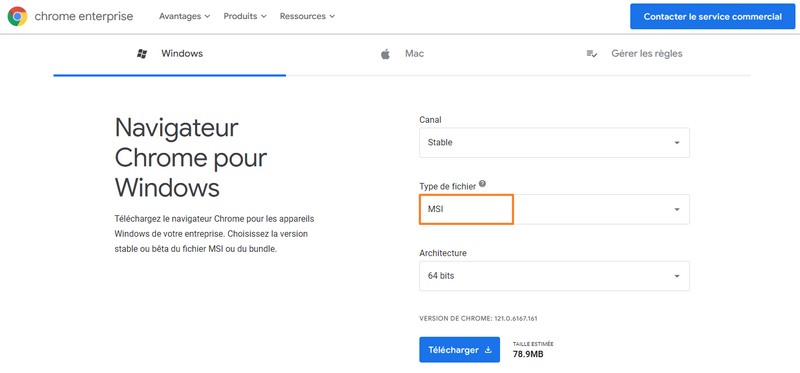

Vous pourrez trouver le package MSI de Google Chrome grâce au lien ci-dessous. Choisissez le canal "Stable", puis le type de fichier "MSI" et l'architecture "64 bits" avant de cliquer sur le bouton "Télécharger". Il s'agit d'un paquet d'installation complet (pas un installeur qui récupère les sources sur Internet).

Suite au téléchargement, vous obtenez un fichier d'une centaine de méga-octets nommé "googlechromestandaloneenterprise64.msi". Pour l'installer silencieusement, voici la commande à exécuter :

googlechromestandaloneenterprise64.msi /quietNous allons préciser ce commutateur lors de la création de l'application sur l'interface Intune. D'ailleurs, nous allons pouvoir passer sur le portail Intune dès maintenant...

III. Créer une application métier dans Intune

Connectez-vous le portail d'administration d'Intune et créez une nouvelle application métier :

A. Sélectionner le package MSI

Une fois connecté au portail Intune, naviguez sur l'interface de cette façon :

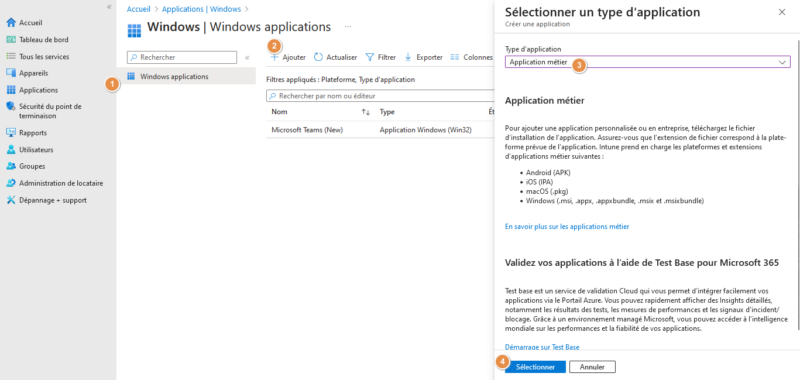

1 - Cliquez sur "Applications", puis "Windows".

2 - Cliquez sur le bouton "Ajouter".

3 - Un panneau latéral s'ouvre. Choisissez "Application métier" comme type d'application.

4 - Cliquez sur "Sélectionner".

À l'étape suivante :

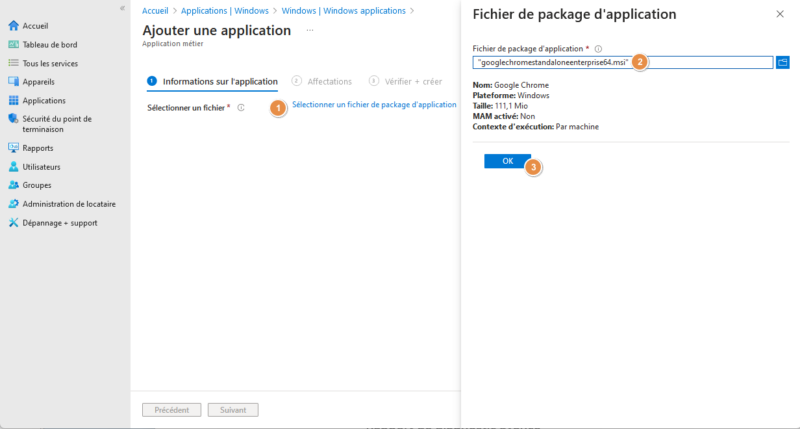

1 - Cliquez sur le lien "Sélectionner un fichier de package d'application".

2 - Chargez le package MSI de Google Chrome.

3 - Cliquez sur "OK".

B. Informations sur l'application

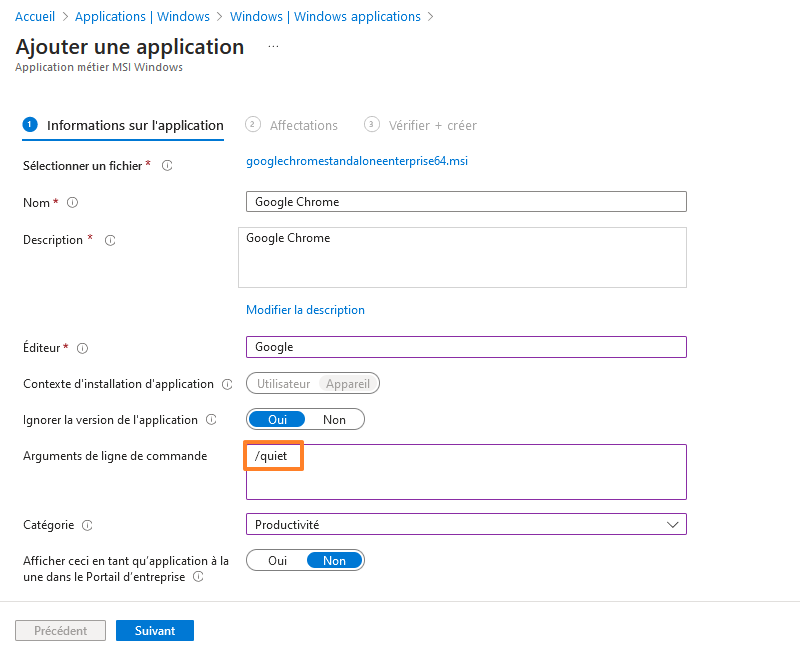

L'étape "Informations sur l'application" sert à personnaliser le déploiement de l'application. Au-delà de pouvoir personnaliser le nom et la description, nous devons répondre à un ensemble de "questions".

Concernant le "Contexte d'installation d'application", cette application sera installée au niveau de la machine et sera disponible pour tous les utilisateurs. Comme nous pouvons le constater dans le cas de Chrome, cette option peut être grisée (avec une valeur prédéfinie).

L'option "Ignorer la version de l'application" doit être définie sur "Oui" pour Google Chrome. Ainsi, on s'assure qu'Intune gérera correctement le fait que cette application bénéficie des mises à jour automatique. Sinon, le navigateur risque de se réinstaller "en boucle".

Enfin, pour l'option "Arguments de ligne de commande", nous devons préciser le commutateur permettant d'effectuer une installation silencieuse, soit "/quiet" pour Google Chrome.

Ce qui donne :

Cliquez sur "Suivant".

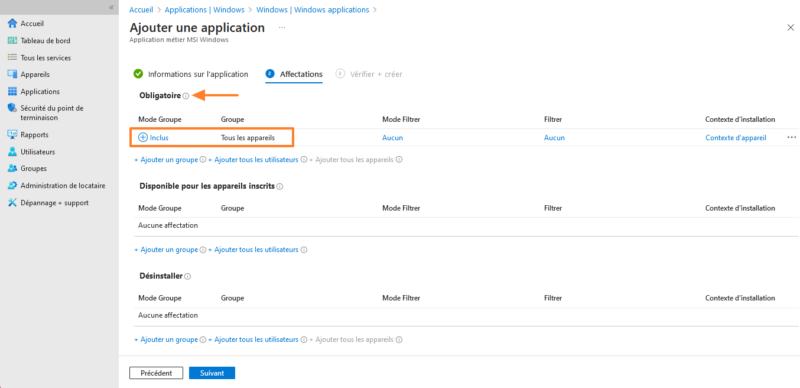

C. Affectations

Pour finir, affectez l'application Google Chrome aux appareils ou aux utilisateurs de votre choix, selon vos besoins. Comme pour les applications au format EXE, nous pouvons rendre cette application obligatoire, la proposer pour les appareils inscrits via le portail d'entreprise ou déclencher la désinstallation. Dans cet exemple, tous les appareils sont sélectionnés, car il s'agit d'un Lab.

Poursuivez jusqu'à la fin et finalisez la création de l'application.

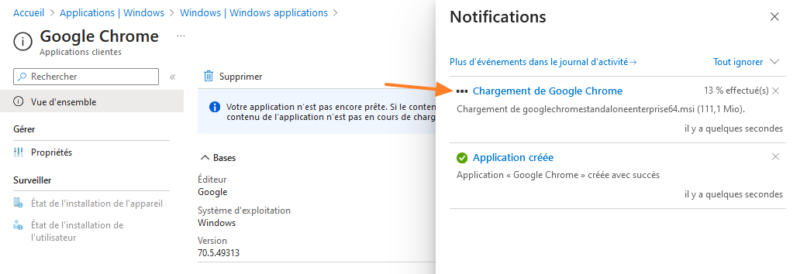

D. Finaliser la création de l'application

Lorsque vous finalisez la création de l'application, le package MSI est chargé sur Microsoft Intune. Ceci peut prendre un peu de temps en fonction de votre débit et de la taille du package.

Il ne reste plus qu'à tester sur un appareil Windows.

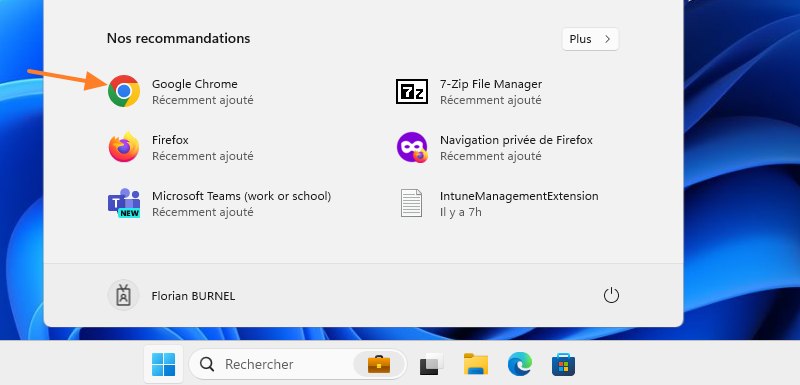

IV. Tester le déploiement de l'application

Dans cet exemple, un appareil sous Windows 11 est utilisé pour vérifier le bon fonctionnement de la stratégie Intune. Après une synchronisation, l'application Google Chrome est bien visible sur l'appareil :

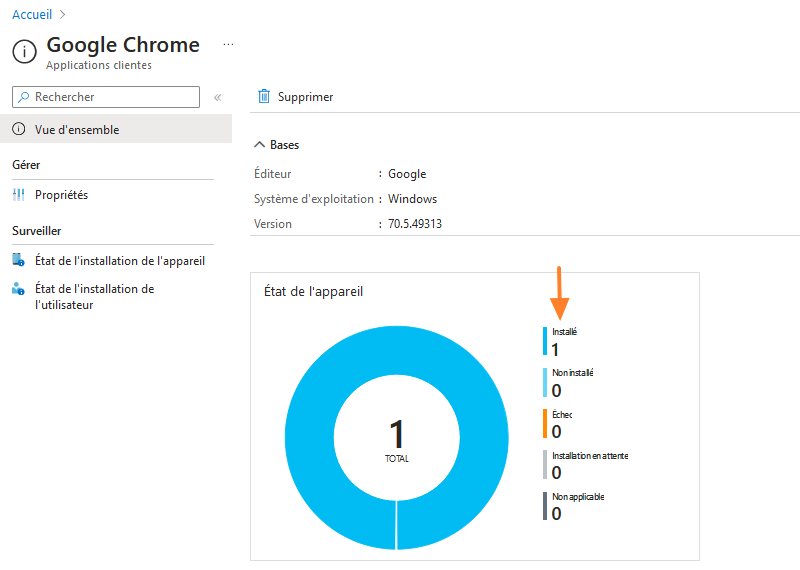

Du côté du portail Microsoft Intune, l'état du déploiement de l'application sur cet appareil remonte également :

V. Conclusion

Si vous suivez rigoureusement ce tutoriel, vous allez pouvoir déployer le navigateur Google Chrome sur les machines Windows 10 et Windows 11 de votre parc informatique qui sont inscrites dans Intune.

The post Intune – Comment déployer Google Chrome sur Windows ? first appeared on IT-Connect.