Test de Trend Micro Maximum Security

mercredi 7 janvier 2015 à 09:48I. Présentation de Trend Micro

Trend Micro est un des nombreux antivirus présents sur le marché actuel. Comme pour la plupart, il peut être utilisé gratuitement avec des fonctionnalités limitées ou en mode payant. Je présenterais dans cet article non pas l’antivirus en lui-même et ses fonctionnalités basiques (scan, détection…), ce qui serait pour le moins ennuyant et inutile. En effet, on peut aujourd’hui affirmer que dans la majorité des cas, les antivirus se valent lorsque l’on parle de leur fonction principale : chasser des virus. Bien que cela ne soit jamais parfaitement fait !

Je vais donc présenter les fonctionnalités annexes de l’antivirus Trend Micro dans sa gamme Maximum Security, je pense que c’est là qu’un antivirus peut se démarquer d’un autre.

Un remerciement particulier à @Boyl4n qui a pensé à la rédaction IT-Connect alors qu’il disposait d’une licence Trend Micro Maximum Security et qui a donc rendu l’écriture de cet article possible !

II. Un antivirus payant, pourquoi ?

Je n’ai pour ainsi dire jamais utilisé d’antivirus payant auparavant, c’est pourquoi j’ai trouvé intéressant de faire un article sur ce que pouvait apporter un antivirus payant par rapport à un antivirus gratuit. J’ai par contre toujours été curieux de ce qu’un antivirus payant pouvais offrir de plus qu’un antivirus gratuit en matière de protection, j’ai donc profité de cette occasion donnée par un de nos fidèles lecteurs pour faire le tour de l’outil et vous le présenter ici.

Bonne lecture !

III. Protection sur les réseaux sociaux

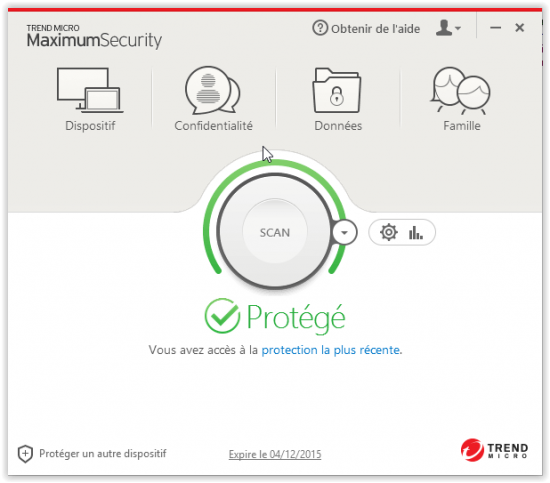

Parmi ces fonctionnalités annexes, je vais commencer par présenter la protection sur les réseaux sociaux. Il est maintenant courant pour les internautes d’arriver à avoir des informations très personnelles sur d’autres personnes par l’intermédiaire des réseaux sociaux. La raison est simple, le nombre de réseaux sociaux, leur politique de confidentialité, les modifications qui s’y affectent et évoluent sans cesse et l’ouverture que l’on souhaite donner aux informations sur chacun d’eux rendent la tâche très difficile. Trend Micro Maximum Security permet alors via son antivirus de refaire le tour de vos paramètres et ainsi de trouver des paramètres à corriger. Voici comment nos pouvons utiliser cette fonctionnalité et ce qu’elle permet de faire, on commence par aller dans la partie “Confidentialité” de l’antivirus à partir de la fenêtre d’accueil vue plus haut :

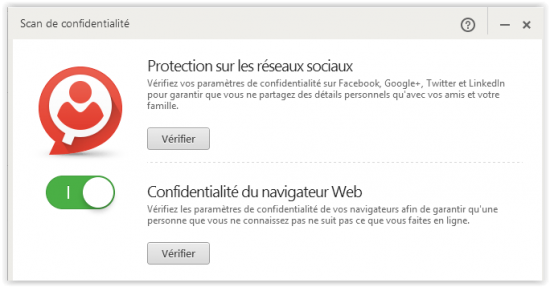

Je vais ensuite dans “Scan de confidentialité“, on peut alors aller sur “Vérifier” dans le bloc du haut qui, comme indiqué, concerne la protection sur les réseaux sociaux :

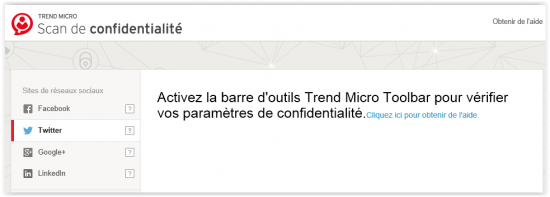

Un navigateur web s’ouvre alors et on nous demande d‘activer le plug-in Trend Micro qui permettra la liaison entre les comptes de réseaux sociaux et les outils d’analyse de l’antivirus :

Dans mon cas, c’est Internet Explorer qui s’est ouvert (non ! Ce n’est pas mon navigateur web par défaut, promis , j’ai vu ensuite qu’en allant sur “Protection sur les réseaux sociaux” dans la seconde fenêtre, on peut gérer le navigateur sur lequel est installé le plug-in), j’ai donc simplement eu à choisir sur “Sélectionner les modules complémentaires” en bas de page puis à cliquer sur les modules Trend Micro dans la fenêtre qui s’ouvre :

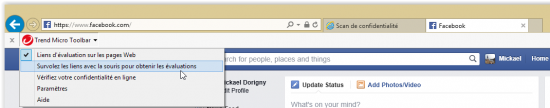

On pourra donc ensuite profiter de ce module ajouté “Trend Micro Toolbar“, je commence par cocher “Survolez les liens avec la souris pour obtenir les évaluations” :

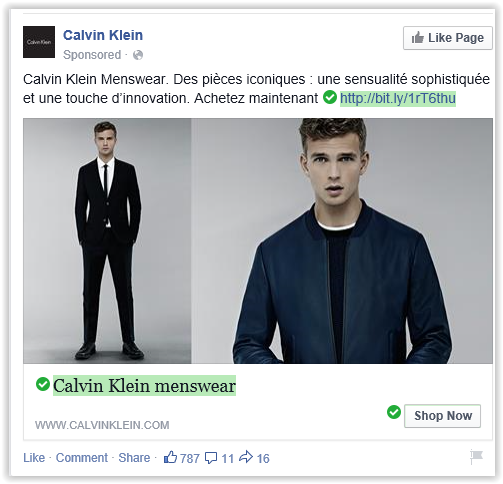

Lorsque je vais ensuite aller sur les différents réseaux sociaux, je vais donc voir la vérification des liens qui mènent vers d’autres sites que le réseau social en question, un exemple avec Facebook :

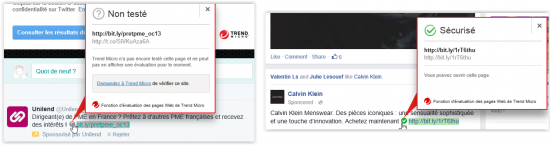

En passant mon curseur sur les “Check” vert, ou tout autre signe à gauche du lien, voici ce que je peux voir. À gauche, un lien non testé par Trend Micro qui est donc mis en couleur neutre (gris), à droite, un lien testé est indiqué comme sécurisé :

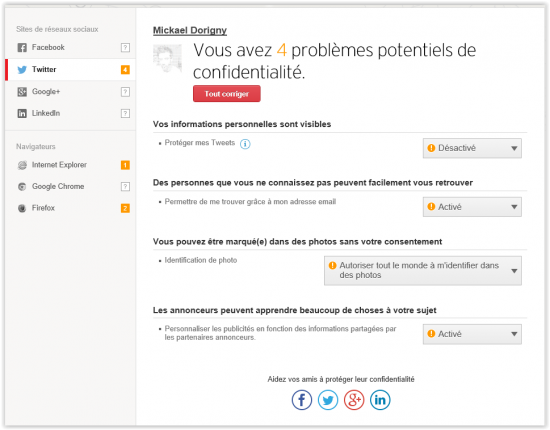

On retrouve là un outil efficace contre les fléaux tels que le phishing qui touchent très facilement des utilisateurs lambda parfois naïfs, parfois imprudents. Allons plus loin et vérifions nos paramètres de confidentialité, je reclique alors sur l’icône de Trend Micro Toolbar puis vais sur “Vérifiez votre confidentialité en ligne“. On me demande alors, pour chaque réseau social pris en charge, de cliquer sur le bouton “Se connecter” pour que le plug-in se mette en lien avec le réseau social et puisse lire mes paramètres de confidentialité. Un exemple avec ce que je peux avoir sur Twitter :

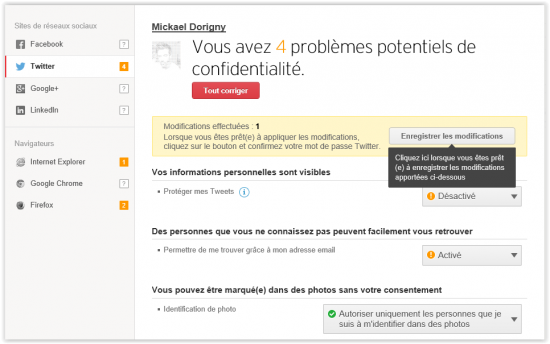

Ici, on voit que Trend Micro me prévient que mes Tweets ne sont pas protégés (lisibles par tous sans restrictions), que mon compte Twitter est indexé via mon adresse mail dans les moteurs de recherche, que je peux être tagué dans des photos sans ma permission préalable et que les annonceurs peuvent me traquer en récupérant des informations à mon sujet. Je trouve le troisième point plutôt embêtant et décide donc d’y remédier. Chose intéressante, le plug-in me propose de faire la modification à ma place, je n’aurais donc pas à aller chercher l’option dans les paramétrages Twitter, je clique donc sur la liste et sélectionne “Autoriser uniquement les personnes que je suis à m’identifier dans des photos” :

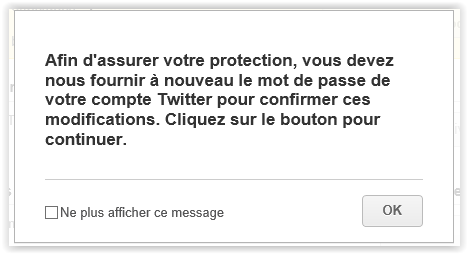

Je peux donc ensuite valider ma modification en cliquant sur “Enregistrer les modifications“, une fenêtre Twitter s’ouvre alors et je dois ressaisir mon mot de passe :

Et voilà ! Mes paramètres Twitter sont maintenant modifiés :

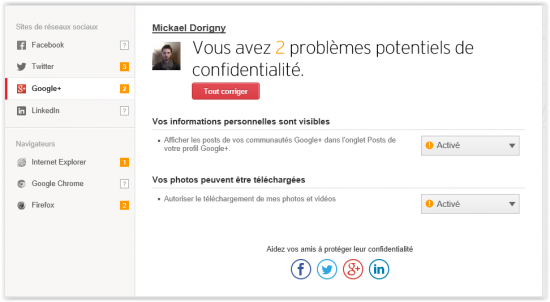

Pour l’exemple, voici une analyse faite sur mon compte Google plus :

Je trouve la fonctionnalité particulièrement intéressante et bien en phase avec les besoins actuels de tous les utilisateurs web, les techniciens comme les utilisateurs lambda. Il est en effet intéressant d’avoir une sorte de check-list des paramètres pouvant me mettre en danger ou exposer des informations à mon sujet.

IV Confidentialité du navigateur web

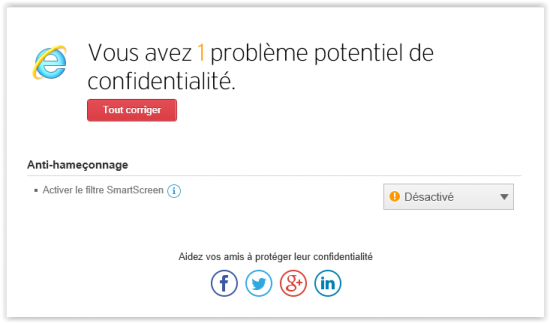

Cette fonctionnalité peut être également trouvée dans la partie “Confidentialité“, il faut alors choisir “Confidentialité du navigateur web“. Trend Micro analyse alors les paramètres des navigateurs web installés sur notre machine. On retrouve alors le même principe que celui sur la confidentialité des réseaux sociaux vus juste avant. Voici ce que je peux par exemple voir sur Internet Explorer :

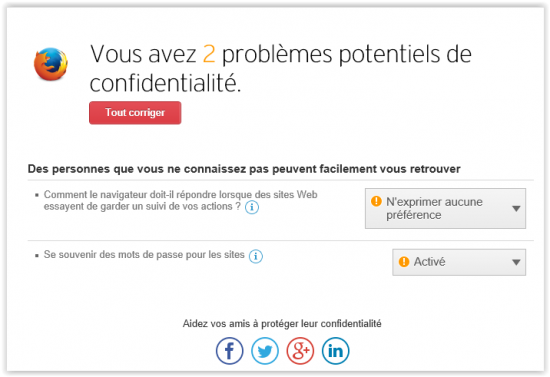

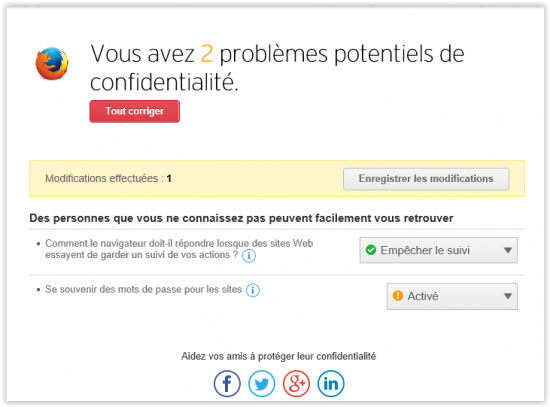

Puis sur Firefox, mon navigateur principal :

Je vois par exemple que le navigateur n’a pas de préférence sur les réponses à donner aux sites qui essayent de garder un suivi de mes actions (je pense qu’il s’agit ici des cookies), je corrige alors ce paramètre en indiquant “Empêcher le suivi” :

En passant mon curseur sur le “i“, je remarque que des informations supplémentaires sont données :

C’est le genre d’information à savoir, j’apprécie notamment que le produit ne me fasse pas croire que grâce à lui je navigue de façon 100% sécurisée, un bon point de plus !

V. Secure Erase

Il faut savoir que lorsque l’on décide de supprimer une donnée, celle-ci n’est pas vraiment supprimée “physiquement” du disque dur sur lequel elle se trouvait. En réalité ce qui est supprimé, c’est le pointeur qui indique que telle donnée se trouvait dans telle “case” ou segment du disque dur, le système sait alors que vu qu’il n’y a pas de pointeur indiquant que tel segment est pris, c’est qu’il peut la considérer comme à nouveau libre.

En réalité, la donnée se trouve toujours physiquement dans ce segment et peut donc être retrouvée. Pour qu’une donnée soit réellement effacée, il faut réécrire d’autres données dans ce segment de disque dur de manière à ce qu’elle soit remplacée par d’autres informations. C’est grâce à ce système que des logiciels comme Recuva permettent de récupérer des données supprimées qui ne se trouvent plus dans la Corbeille d’ailleurs.

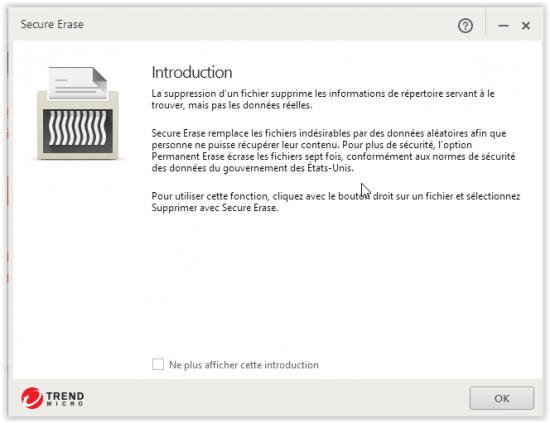

Lorsqu’il s’agit de données très confidentielles, il faut être sûr que celle-ci devient réellement introuvable lorsque l’on décide de les supprimer. Il nous faut alors trouver un moyen de réécrire plusieurs fois de suite sur l’emplacement de l’ancien fichier, c’est globalement ce que permet de faire la fonctionnalité “Secure Erase” de Trend Micro Maximum Security, on peut la trouver dans les sections “Données” puis en allant dans “Configurer” dans la section “Secure Erase” :

Fonctionnalités en rapport avec les protections des données dans Trend Micro MS

Nous avons alors une petite explication de la fonctionnalité. On nous explique en effet que Secure Erase va réécrire sept fois sur la donnée comme cela est généralement conseillé en sécurité.

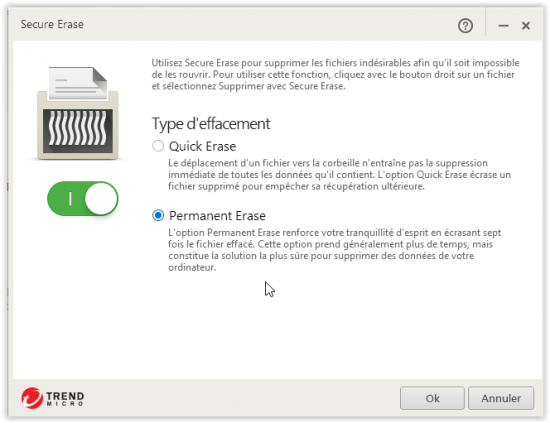

J’active donc la fonctionnalité Secure Erase via le bouton à gauche puis je sélectionne “Permanent Erase“, cela me permettra d’avoir une option “Effacer avec Secure Erase” en faisant un clic droit sur un fichier pour le supprimer :

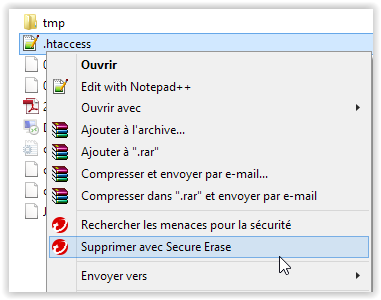

Voici un test avec un fichier, je fais un clic droit sur un fichier et je sélectionne “Supprimer avec Secure Erase” :

J’ai alors une demande de confirmation de suppression de Trend Micro que je valide :

Sur des fichiers de petite taille, cela n’a pas vraiment d’impact sur la vitesse de suppression, mais sur un très grand nombre de fichiers supprimés en même temps ou sur un fichier de grande taille, la suppression peut être légèrement plus longue que la normale. Cela est logique puisque Trend Micro va devoir réécrire sept fois sur l’espace autrefois consommé par nos fichiers supprimés.

VI. Vault

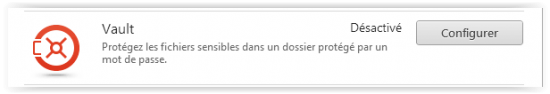

Après avoir compris son utilisation, je remarque que Vault reprend le système de feu Truecrypt, c’est tout simplement un container chiffré qui ne peut être ouvert qu’avec un mot de passe. On notera que pour le chiffrement , Vault utilise l’algorithme AES (Advanced Encryption Standard) avec une clé de 128 bits. Je trouve la fonctionnalité dans la partie “Données” de l’antivirus, je clique alors sur “Configurer” :

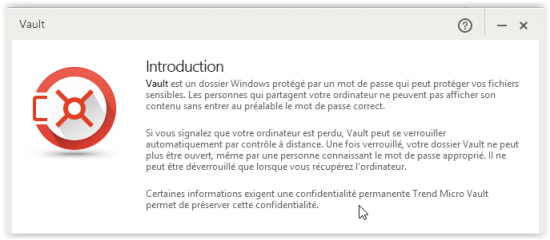

À nouveau, une introduction me permet de comprendre rapidement la fonctionnalité, c’est un plus pour que les particuliers sachent de quoi il en retourne et puisse utiliser la fonctionnalité sans trop se poser de question, je note qu’une FAQ est aussi disponible pour chacune des fonctionnalités (FAQ Trend Micro sur Vault) :

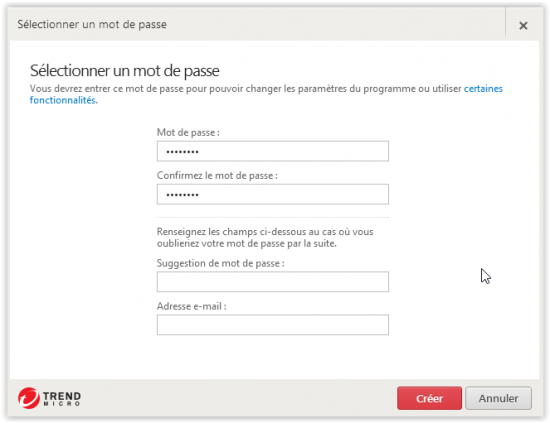

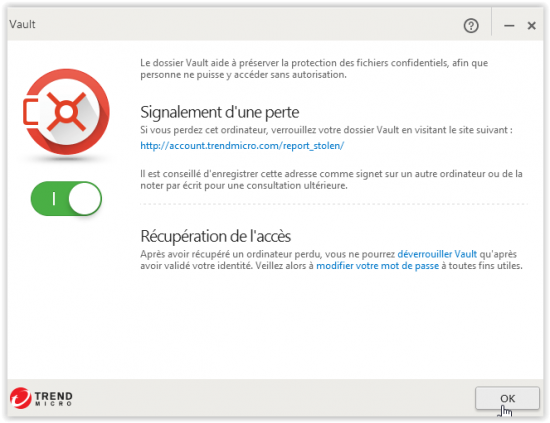

Une chose intéressante est le fait que je puisse verrouiller à distance mon accès à Vault via une interface web qu’il est conseillé de garder quelque part en Favoris (autre part que sur le PC en question ), cela permet d’avoir une sécurité supplémentaire si mon PC est volé. Je dois donc commencer par saisir des informations, mot de passe + mail. Au passage, une mauvaise surprise m’attend ici :

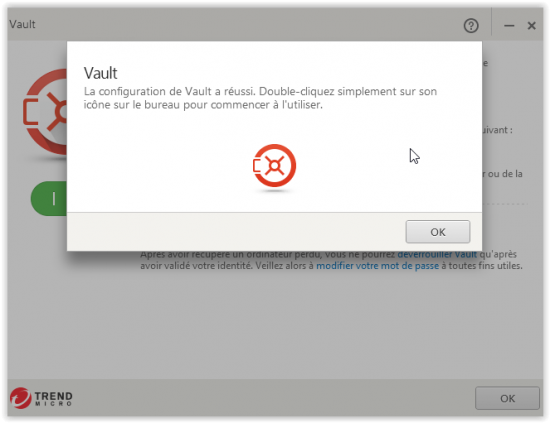

Cela ne colle par vraiment avec les bonnes pratiques de mot de passe dans lesquels on conseille généralement de mettre également des majuscules et des symboles… Bref, je fais avec et finalise la création de mon espace Vault :

En cas de signalement de perte, pour verrouiller ou déverrouiller l’accès à Vault à distance, voici la procédure à suivre :

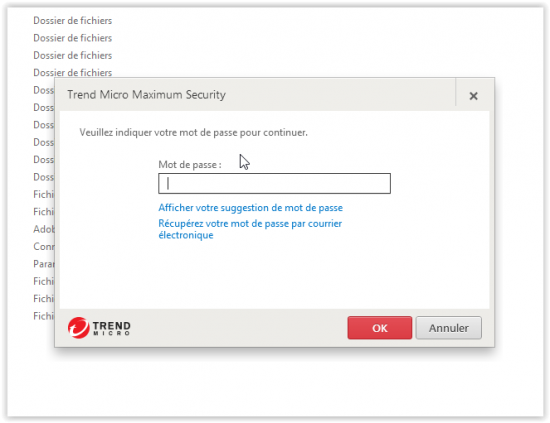

Une icône “Vault” apparaît donc sur mon bureau, lorsque je souhaite l’ouvrir et le déverrouiller, une demande de mot de passe apparaît, on retrouve là un fonctionnement ressemblant donc à TrueCrypt :

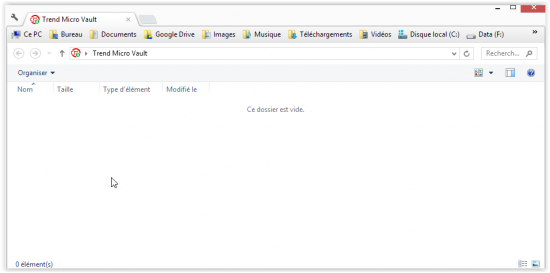

Je peux donc ensuite stocker des fichiers à l’intérieur, ceux-ci seront chiffrés et alors sécurisés lorsque mon espace Vault se fermera :

Pour reverrouiller l’espace Vault, il faut faire un clic droit sur l’icône Vault (sur le bureau), puis sélectionner “Verrouiller le coffre-fort“.

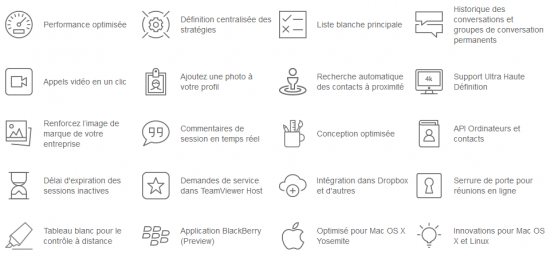

VII. Mon avis sur Trend Micro Maximum Security

Je vous ai ici présenté quelques fonctionnalités avancées de Trend Micro Maximum Security, cette liste n’est pas exhaustive, j’aurais pu également parler de :

- Prévention du vol de données : Une fonctionnalité qui permet d’éviter le phishing par exemple en surveillant la diffusion de données personnelles sur Internet

- Password Manager : Un manager de mot de passe qui permet de saisir et stocker les mots de passe et de simplifier leur utilisation sur les navigateurs

- SafeSync : La synchronisation sécurisée de fichier entre votre smartphone, tablette et PC

- Contrôle parental : Limiter l’accès à certains logiciels ou contenus sur le web, bloque les images et médias inappropriés

Bref, je suis finalement assez surpris de toutes ces fonctionnalités annexes qui vont au final bien au-delà du simple antivirus. Je remarque au final qu’un antivirus payant dépasse le cadre dont s’occupe un antivirus gratuit. Je mets tout de même un bémol sur le fait que chacune de ses fonctionnalités peut être retrouvée sur des produits gratuits (Password Manager -> Keepass, SafeSYnc -> Google Drive, Vault -> Truecrypt et descendants). L’avantage dans mon cas est de tout avoir sur une même plateforme, que les mises à jour de chacun de ces outils soient assurées et surtout centralisées. L’utilisation est également simplifiée pour les utilisateurs non techniciens, ce qui est je pense le gros avantage par rapport aux solutions gratuites qui ne sont au final connues que des informaticiens (ou majoritairement disons pour prendre l’exemple de Truecryp ou Keepass).

C’est donc une surprise agréable quant à l’utilisation de Trend Micro Maximum Security, je note que je commençais à être particulièrement agacé par les pubs que mon ancien Avast gratuit mettant en pop-up de ma barre des tâches et que c’est quelque chose que je ne retrouve pas avec ce produit payant.

J’espère que cet article vous aura aidé à découvrir ce produit et pourquoi pas à faire votre choix sur une solution antivirus !