I. Présentation : Qu’est ce qu’un modèle ?

Il est courant aujourd’hui dans les documentations et les descriptions de protocoles d’entendre parler de modèles OSI ou modèles TCP/IP ainsi que de protocoles de couche 2, 3 ou 4. Nous allons ici voir ce que sont ces modèles et ces couches qui font partie du langage courant en informatique.

Généralement, un modèle dans le sens de “norme” est une façon d’ordonner ou de classifier un ensemble d’élément. Dans notre cas, les modèles OSI et TCP/IP permettent de classifier et d’ordonner les protocoles et les standards de communication entre les machines. On parle parfois également de modèle en couche où chaque couche possède sa place et sa relation propre avec les couches adjacentes. Pour les débutants, cela peut paraitre un peu obscure pour l’instant. Nous verrons cela plus en détail un peu plus bas

Ce qu’il faut savoir, c’est que dans le monde des télécommunications, il existe deux modèles principaux :

- Le modèle OSI (Open System Interconnexion) a été créé en 1977 afin d’éviter que chaque fournisseur de solution IT (réseaux et systèmes) ne fournisse sa propre implémentation du protocole lié à un service. L’ISO (International Standards Organisation) a donc décrit le modèle OSI pour qu’il corresponde à un grand panel d’implémentation sans favoriser un constructeur particulier. Il s’est donc volontairement voulu vague par rapport aux réalités techniques et est sorti plus suite à un besoin de normalisation qu’à une réalité technique.

- Le modèle TCP/IP est nommé ainsi car les protocoles de communications TCP et IP y sont les éléments dominants. Il faut noter que les protocoles TCP et IP ont été inventés bien avant le modèle qui porte leur nom et également bien avant le modèle OSI. Le modèle TCP/IP a été construit suite aux travaux du département de la défense américaine (Dod) sur le réseau ARPANET, l’ancêtre d’internet, et sur le mode de communication numérique via des datagrammes. C’est suite à cette réalité technique qu’est venu se greffer la normalisation du modèle TCP/IP qui dans le principe et sur certaines couches s’inspire du modèle OSI.

La différence majeure entre ces deux modèles dès le départ est donc leur contexte de création ainsi que le nombre de couche qu’ils contiennent comme nous le verrons par la suite.

II. Modèles en couche

Il faut voir les couches dans un modèle comme des catégories dans lesquelles on va ranger ou assigner des protocoles en fonction de leur priorité de traitement et de leur rôle dans le traitement des échanges. En assignant un protocole à une couche, on comprend plus rapidement les contextes dans lesquels il intervient, son rôle et son interaction avec les autres protocoles.

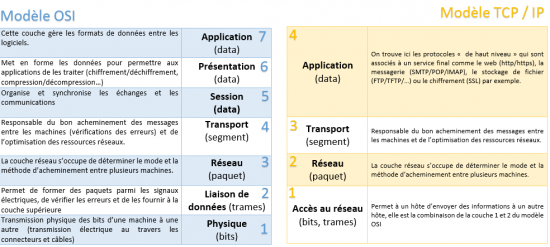

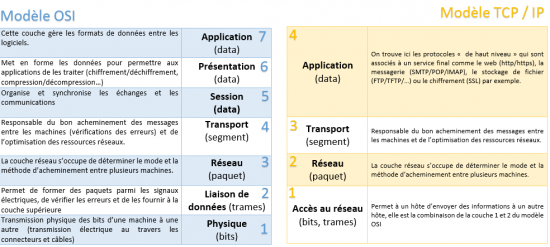

Les modèles cohabitent mais le modèle OSI tend de plus en plus, depuis l’essor d’internet dans les années 90, à se faire devancer par le modèles TCP/IP à cause de certaines spécifications trop éloignées de la réalité technique de l’implémentation des protocoles de télécommunication. Voici maintenant un tableau qui va vous permettre de visionner chaque couche des deux modèles et leurs rôles (cliquez sur l’image pour agrandir) :

Comme on peut le voir, le modèle OSI à donc 7 couches, les 3 supérieures sont dites couches hautes et les 4 restantes couches basses car plus liées à la transmission des données d’une machine à une autre.

Dans le modèle TCP/IP, les couches 1 et 2 du modèle OSI sont regroupées et forment la couche d’accès au réseau qui permet aux paquets de transiter d’une machine à une autre tant au niveau physique qu’au niveau des trames.

De plus, les couches 5, 6 et 7 du modèle OSI sont également regroupées en une seule couche dite “Application” qui comporte tous les protocoles de “haut niveau” comme le SSH, l’HTTP, le SMTP…

Les principaux protocoles de la couche 3 du modèle TCP/IP sont les protocoles TCP (Transmission Control Protocol) et UDP (User Datagram Protocol) qui ont chacun un mode de fonctionnement distinct mais dont le rôle est bien de proposer une méthode pour transporter une information d’une machine à une autre (couche Transport).

Note : Lorsque l’on parle de switch de niveau 3, on fait alors référence à la couche 3 du modèle OSI. Les switchs habituels font en effet transiter des paquets en lisant leur couche 2 (adresse MAC), alors qu’un switch de niveau 3 va avoir des fonctionnalités avancées qui concernent des protocoles de niveaux 3 comme le routage inter-Vlan.

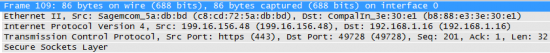

Nous allons maintenant étudier un paquet pris lors d’un sniff réseau et essayer d’y trouver nos différentes couches, prenons par un exemple un paquet HTTPS (Affichage Wireshark) :

Nous allons ici étudier ce paquet entier capturé lors de l’analyse d’un trafic HTTPS et y faire correspondre chaque couche du modèle TCP/IP et du modèle OSI :

- La première ligne (en partant du haut) nous informe donc sur le nombre de bits (bits) et d’octets (bytes) qui composent le paquet en question, nous sommes là sur les notions physiques et donc au niveau de la couche 1 du modèle OSI (Physique) et dans la couche 1 du modèle TCP/IP (Accès au réseau).

- La seconde ligne (qui commence par “Ethernet”) nous informe quant à elle sur les adresses MAC sources et destinations, nous sommes donc ici en présence de ce que l’on appellera une trame, ce qui correspond au niveau 2 du modèle OSI (Liaison de données). En effet, les switchs “normaux”, dits de niveau 2, orientent les paquets en allant lire leur contenu jusqu’à leur deuxième couche et utilise le protocole ARP et leur table ARP pour orienter les paquets vers un port donné. Si l’on regarde cette deuxième ligne du point de vue du modèle TCP/IP, nous sommes toujours à la couche 1 (Accès au réseau). On considère alors que cette partie du paquet est toujours utilisée pour faire transiter les informations d’un hôte vers un autre hôte, comme lorsqu’elle traverse un switch.

- La troisième ligne correspond ici au protocole IP (Internet Protocol) et à la couche 3 du modèle OSI (Réseaux) et 2 du modèle TCP/IP (Réseaux). Nous parlons ici de paquet (“paquet IP” dans notre cas). Il faut savoir qu’IP est le protocole le plus présent et le plus utilisé de la couche réseaux mais il en existe bien d’autres comme le BOOTP (utilisé par DHCP), l’OSPF qui est un protocole de routage ou encore l’ICMP.

- La quatrième ligne correspond à la couche 4 du modèle OSI (Transport) et à la couche 3 du modèle TCP/IP (Transport), on voit ici que c’est le protocole TCP qui se charge du transport des données de couche supérieure.

- La cinquième ligne correspondant à la couche 7 du modèle OSI (Application) et à la couche 4 du modèle TCP/IP (Application), il s’agit de la dernière couche de notre paquet qui fourni au final le service du protocole SSL (HTTPS – HTTP over SSL plus précisément).

III. Modèle Hybride

Bien que ce soit le modèle TCP/IP qui soit le plus utilisé aujourd’hui en tant que référence, on reproche souvent à la couche 1 de ce modèle (Accès au réseau) d’être un peu trop vague. C’est pourquoi on croise parfois sur la toile des modèles que l’on nommera hybride et qui se composent de 5 couches :

On voit donc que cette implémentation des modèles TCP/IP et OSI inclut une différenciation des couches physiques (bits et signaux électriques qui transitent au travers les câblés) et de la liaison des données (Ethernet, ATM, Wifi,etc).

L’apprentissage des modèles peut sembler assez théorique, ce qui est vrai mais il est un passage obligatoire dans l’apprentissage des réseaux. Bien que cela paraisse un peu abstrait aux néophytes, il est souvent pratique de se raccrocher aux modèles OSI ou TCP/IP lorsque l’on aborde des notions plus complexes dans les réseaux. On trouve également un tas de références au modèle OSI dans les documentations en ligne, les forums ou même les nomenclatures communes, ainsi un “switch layer 3” (switch de niveau 3) est une référence direct au modèle OSI.