Web : Brave Search intègre un nouvel outil basé sur l’IA pour générer des réponses

vendredi 3 mars 2023 à 19:16Brave se met aussi à doper les résultats de son moteur de recherche avec de l'intelligence artificielle ! Nommé Summarizer, cet outil basé sur l'IA sert à proposer une réponse succincte à une réponse proposée par un internaute, en complément des résultats de recherche.

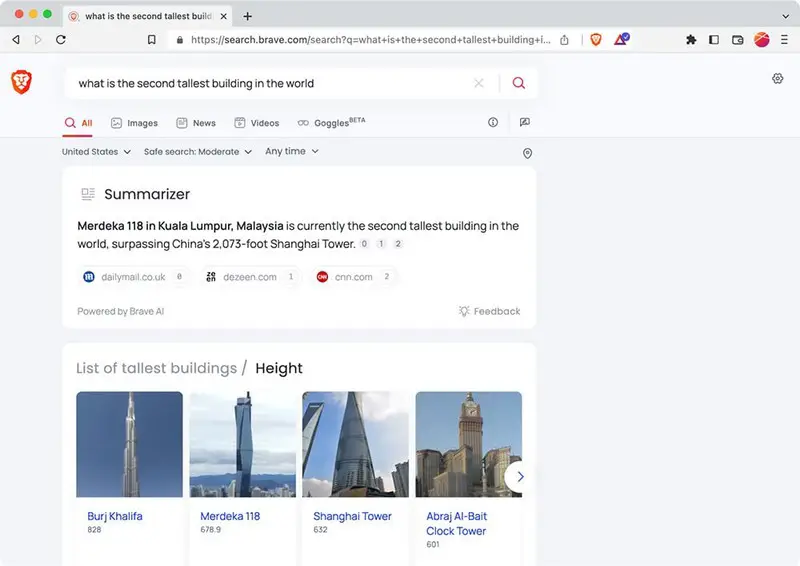

Lorsque l'outil Summarizer propose une réponse à un internaute, celle-ci n'est pas sortie du chapeau : ce modèle d'IA imaginé par Brave a été entraîné de manière à générer sa réponse à partir des résultats de la recherche. Ce qui est intéressant, c'est que le résumé proposé par Summarizer indique la source ou les sources : une information importante ! Par ailleurs, cela permet de proposer des réponses à jour en s'appuyant sur des articles récents.

D'ailleurs, Brave insiste bien sur ce point dans le communiqué officiel : "Summarizer génère un résumé en haut de la page des résultats de recherche, en agrégeant les dernières sources sur le Web et en indiquant ses sources pour la transparence et la responsabilité.", ce que ne fait pas ChatGPT, par exemple.

Ci-dessous, un exemple proposé par Brave et qui illustre le nouvel outil Summarizer. On voit clairement la présence des sources sous la réponse proposée.

Brave insiste sur le fait que cet outil est respectueux de la vie privée des utilisateurs et qu'il ne s'appuie pas sur ChatGPT, mais sur un modèle spécifique entrainé par Brave Search.

Le moteur de recherche de Brave, à savoir Brave Search, est utilisable à partir de n'importe quel navigateur Internet mais aussi avec le navigateur et les applications Brave. Voici l'adresse pour l'utiliser : search.brave.com

Cette nouveauté doit être en cours de déploiement sur Brave Search car je ne suis pas parvenu à obtenir une réponse générée par Summarizer, que ce soit en anglais ou en français.

Entre ChatGPT, Google qui travaille sur Bard, Microsoft qui a intégré à un chatbot à Bing grâce à un partenariat avec OpenAI, et maintenant l'IA qui fait son apparition dans Brave Search, le Web est en pleine évolution !

The post Web : Brave Search intègre un nouvel outil basé sur l’IA pour générer des réponses first appeared on IT-Connect.