I. Présentation

Premier test d’un NAS sur notre site et on commence par un Thecus N2560 qui a reçu une récompense lors de la 22ème édition des Taiwan Excellence Awards, qui a eu lieu en Mai 2014. Par ailleurs, ce NAS est destiné en priorité au « Grand public » alors qu’habituellement Thecus propose plutôt du matériel pour les professionnels.

Thecus est réputé pour innover et proposer des nouvelles fonctionnalités au sein de ses modèles, cette récompense semble donc juste et vient récompenser les efforts fournit. Maintenant que nous l’avons entre nos mains, nous allons voir ce qu’il a dans le ventre !

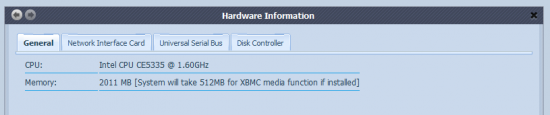

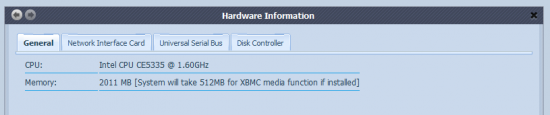

Tout d’abord, faisons un tour de sa configuration :

- Processeur : Intel Atom SoC CE5335 cadencé à 1,6 GHz

- Mémoire RAM : 2 Go en DDR3

- Contrôleur Ethernet : 1 Gigabit /s

- Baies : 2 en SATA pour disques durs 3″ ½

- Connecteurs : 2 ports USB 2.0 et 1 port USB 3.0, 1 audio numérique S/PDIF, 1 HDMI femelle

- RAID supportés : 0, 1 et JBOD

- Système d’exploitation : Thecus OS 6

Au vue de la configuration notamment au niveau des connecteurs, on voit que le Thecus N2560 s’oriente vers des fonctionnalités multimédias notamment le stockage et la diffusion de vidéos, musiques et photos. Cela est d’autant plus vrai qu’il intègre un serveur XBMC.

Ce que l’on peut attendre de ce NAS : De (très) bonnes performances, un OS agréable et de nombreuses fonctionnalités. Vérifions cela !

II. Déballage et design

Mais que se cache-t-il dans cette mystérieuse boîte ? Passons au déballage sans plus attendre !

Dans ce carton, on trouve donc bien entendu le NAS (il manquerait plus qu’il ne soit pas là !), un guide d’installation rapide, ainsi qu’une boîte d’accessoires contenant :

- Un câble Ethernet

- L’alimentation et son cordon

- Deux paires de rails en plastique pour les disques durs

- La garantie

- Un guide rapide

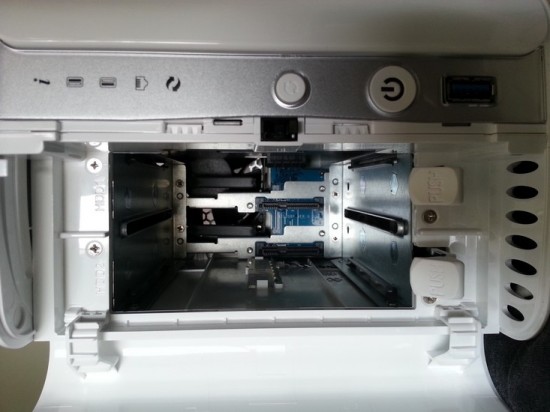

D’un point de vue général, le format du NAS est classique pour un deux baies avec un format micro-tour, cependant, sa couleur blanche et la surface brillante sont un régal ! Cela change du noir et on appréciera (enfin, moi, j’apprécie fortement !).

Je trouve la finition vraiment réussie et soignée, attention tout de même à la porte en façade qui est en plastique mais on peut l’ouvrir rapidement avec une simple pression qui nous donnera accès aux baies. Globalement, l’impression est très bonne esthétiquement.

En façade, on trouve également quelques éléments : Les inévitables LEDs d’activités, un bouton de mise sous tension, un connecteur USB 3.0 mais aussi un bouton de sauvegarde/backup configurable via l’interface ThecusOS.

Point important également, le placement d’un ventilateur à l’arrière, mais aussi de « grilles » d’aérations sur le dessus de l’appareil mais également en dessous, ce qui favorisera la transition du flux d’air dégagé notamment par les disques durs.

Sur le dessus :

En dessous :

De petits pieds sont également présents pour favoriser l’évacuation de l’air par le dessous mais aussi pour amortir les vibrations.

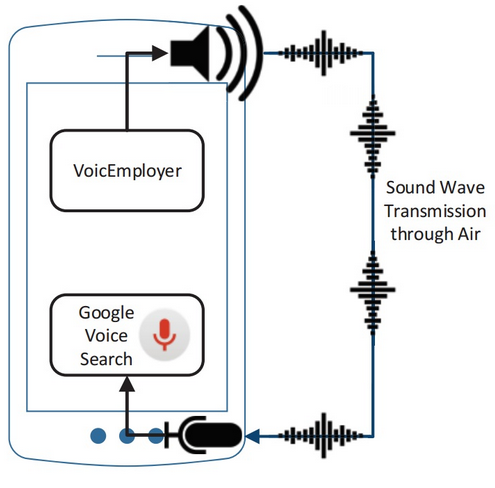

III. Montage et vue interne

Nous allons maintenant nous intéresser au montage des disques durs. Comme je le disais précédemment, le montage des disques durs est réalisable avec les rails en plastique fournit. Sans utiliser aucun outil et cela on appréciera !

Il suffit d’emboîter sur chaque côté du disque dur une partie du rail et ensuite d’insérer le tout dans le NAS directement. Comme ceci :

Note : Les disques durs seront formatés lors de la configuration initiale du NAS, pensez donc à utiliser des disques durs sans données importantes/vierge.

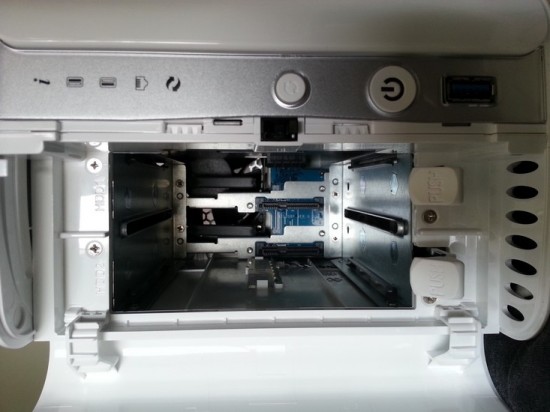

Afin de vous donner une idée de l’agencement intérieur du NAS, voici une photo de la vue interne :

Il sera possible d’extraire facilement un disque dur on appuyant sur le bouton “Push” correspondant à la baie à éjecter.

Une fois en place les disques durs sont espacés d’un demi-centimètre (environ), quant à la finition elle est très bonne comme le boîtier dans son ensemble.

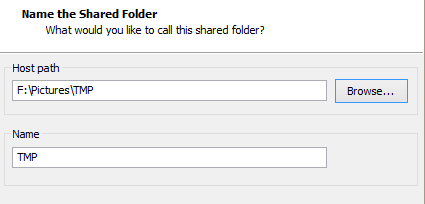

IV. L’interface ThecusOS

Vous vous doutez bien que l’interface ne va pas apparaître par magie dès que l’on va brancher le NAS, nous allons donc en profiter pour détailler le premier démarrage de l’équipement.

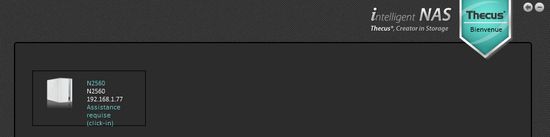

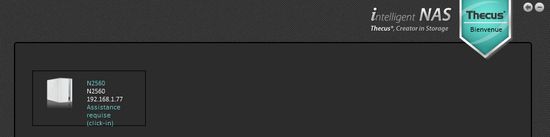

Sachez déjà que sur le CD fournit par Thecus, se trouve l’utilitaire d’installation « Intelligent NAS » (requiert Adobe AIR) qui sera capable de détecter votre NAS sur le réseau et d’indiquer son adresse IP (qu’il obtiendra par votre DHCP). Pendant l’installation on peut en profiter pour allumer notre NAS connecté au réseau, cela lui laissera le temps de s’initialiser et d’obtenir une adresse IP.

Après installation du logiciel, le NAS devrait apparaître comme ceci :

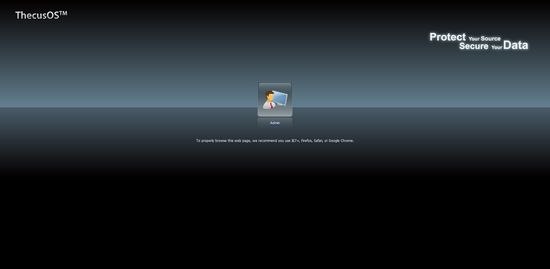

On peut alors se rendre sur l’adresse IP indiquée en HTTPS puisque l’interface d’administration est accessible uniquement en mode sécurité.

Une fois sur l’interface, il suffit de cliquer sur l’icône au milieu de la page pour vous connecter avec le couple « admin/admin ».

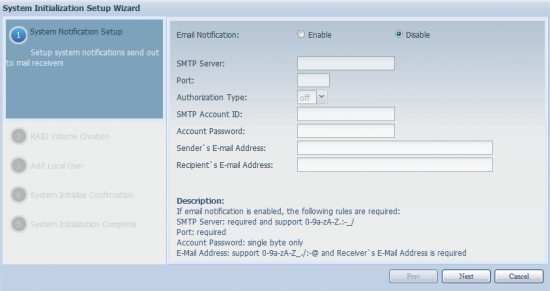

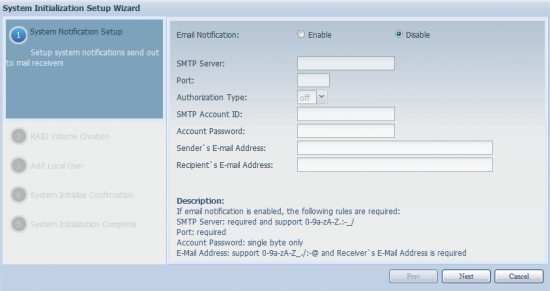

Lorsque la connexion est établie, la configuration initiale doit être déterminée. Pour cela on commence à par nous demander si l’on souhaite activer ou non les notifications par e-mail.

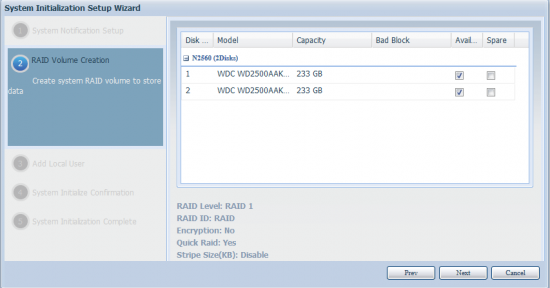

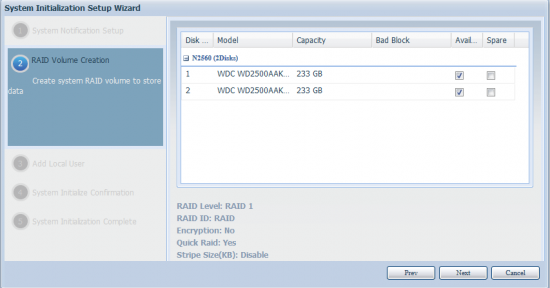

Ensuite, il est nécessaire de créer le RAID, je sélectionne donc les deux disques comme « available » (disponible) pour les intégrer dans la grappe RAID. La colonne spare permet de garder un ou plusieurs disques prêts à intégrer la grappe RAID en cas de panne, cela n’est pas possible dans ce modèle puisqu’il contient uniquement deux baies (ce qui est déjà bien).

D’ailleurs, il est possible de chiffrer le RAID ou d’utiliser un mode de RAID en particulier mais pour cela il faudra re-casser le RAID et le reconfigurer en mode « avancé » dans la configuration du NAS. Je préfère vous prévenir dès maintenant comme ça il n’y aura pas de surprise quand il y aura 2 To de données sur le NAS. Quant au système de fichiers, seul l’EXT4 est proposé.

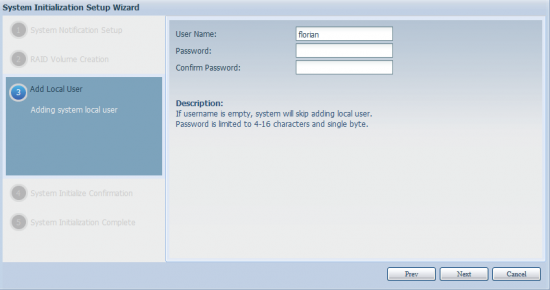

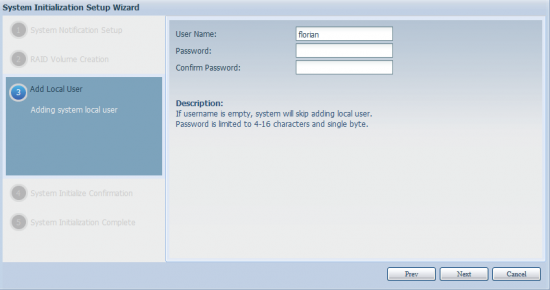

La troisième étape consiste en la création d’un second utilisateur local sur le système NAS (en plus du compte « admin » par défaut dont il faudra absolument changer le mot de passe !).

Enfin, une validation concernant les paramètres venant d’être indiqué est demandée, puis, les tâches sont réalisées dans la dernière phase.

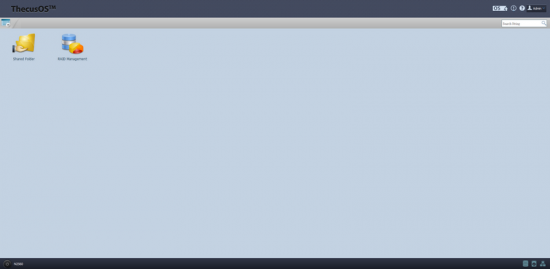

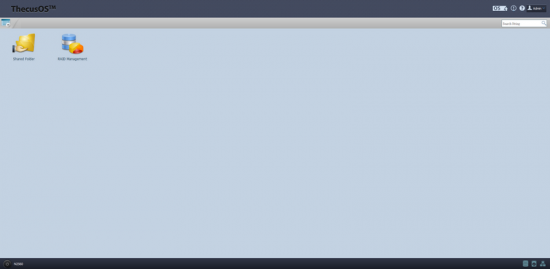

Nous voilà sur l’interface de gestion avec un NAS initialisé et opérationnel !

On remarque la présence de deux icônes par défaut, tout cela semble bien épuré mais sachez qu’il sera possible d’ajouter vos propres icônes selon les applications que vous utilisez le plus.

D’ailleurs, concernant ces applications il est possible d’accéder à une sorte de Panneau de configuration comme sous Windows où l’on retrouvera l’accès à de nombreuses zones de configuration. Voici un aperçu (tout n’est pas là !) :

Vous verrez par vous-même qu’il y a de quoi faire ! Si l’on devait synthétiser les icônes proposés on pourrait reprendre les différentes catégories :

- Gestion du système

Configuration générale, statut, journalisation, date et heure, notifications, planification, gestion de l’alimentation, reset usine, réseau, export et import de configuration, surveillance du système, etc.

- Stockage

Information sur les disques et gestion du RAID

- Gestion des utilisateurs et des partages

Configuration des utilisateurs, des groupes, configuration de partage, mise en place de quotas, etc.

- Service réseau

Samba/CIFS, AFP, NFS, FTP, SSH, DDNS, WebDAV, etc.

- Applications

Serveur iTunes, Transmission (Torrent), etc. Il est possible d’installer des applications notamment provenant de l’App Center de Thecus ce qui permet de faire évoluer considérablement le NAS selon vos besoins ! Dommage cependant qu’il ne soit pas possible d’installer une application directement depuis l’interface mais qu’il soit nécessaire de télécharger au préalable le package sur le store.

- Sauvegarde

Rsync, gestion des ACL pour la sauvegarde et la restauration, protection des données, sauvegarde sur le cloud Amazon S3, etc.

- Périphériques externes :

Imprimantes et onduleurs (UPS)

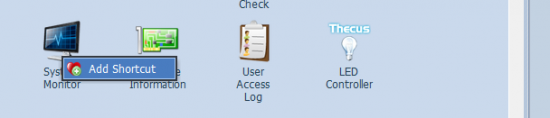

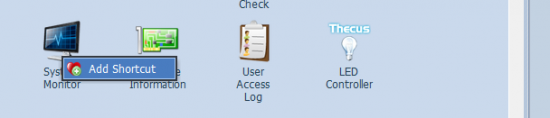

Lorsque l’on souhaite ajouter un des icônes sur le « Bureau » de l’interface web, il suffit de faire un clic droit et « Add Shortcut » ce qui permettra un accès plus rapide, et, de personnaliser l’interface.

Une notification apparaît également dans le coin droit de l’interface lorsqu’une mise à jour de l’OS Thecus est disponible. Cela est bien voyant et c’est appréciable pour garder son OS à jour !

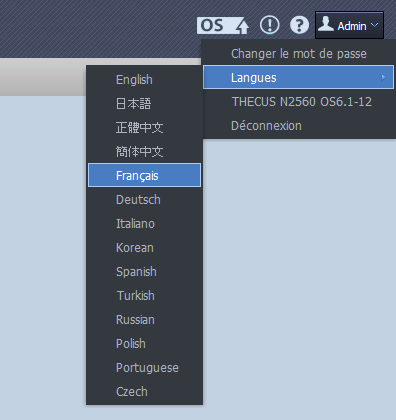

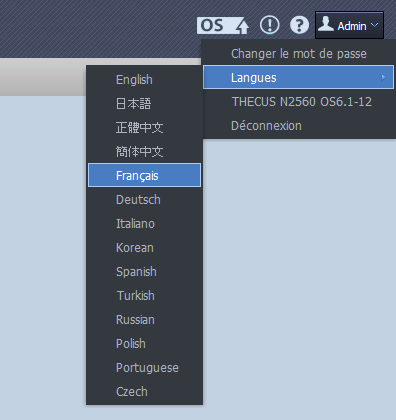

Par ailleurs, c’est bien entendu possible de changer la langue qui par défaut est sur « Anglais ».

Finalement, l’interface bien qu’elle soit simple mais fluide. Par ailleurs, les possibilités de configuration offertes sont vraiment nombreuses et c’est vraiment appréciable ! Il est possible de gérer énormément de chose sur cette interface web. Ce sera votre meilleure amie pour gérer ce NAS ! Un point noir à noter, c’est que je n’ai pas réussi à ouvrir plusieurs fenêtres en même temps sur l’interface, ce qui n’est pas pratique.

Du travail correct est réalisé sur cette interface de Thecus OS mais je pense qu’il est encore nécessaire de la travailler notamment pour convaincre le « Grand public » auquel est destiné ce modèle. Dans un environnement professionnel, je pense que l’interface passerait sans soucis car elle reste efficace et permet la configuration de nombreux services.

V. Les performances du Thecus

Passons maintenant aux tests de performance, qui permettront de déterminer la capacité du NAS à prendre et à gérer la charge de transfert qu’on lui soumet.

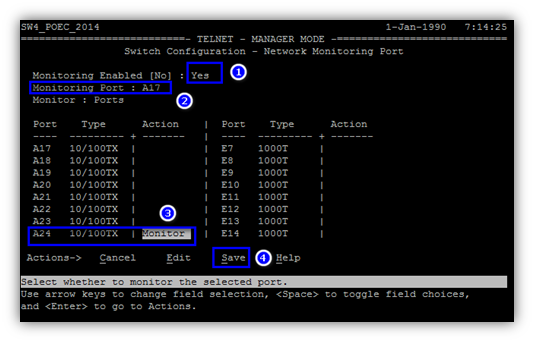

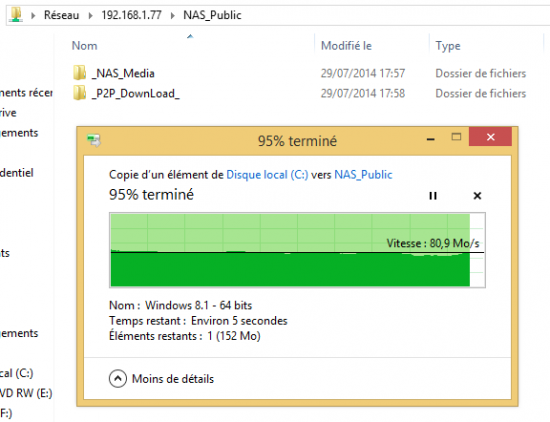

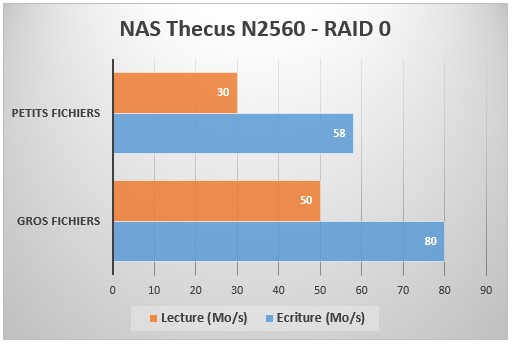

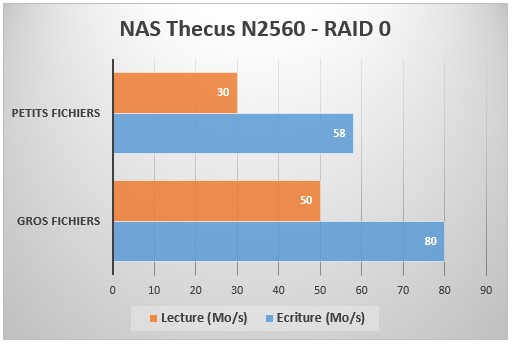

La configuration : Deux disques durs Western Digital Caviar Blue dans le NAS Thecus monté en RAID 0, un SSD SanDisk UltraPlus côté client, le tout relié en câble Ethernet de catégorie 6 sur un commutateur gigabit « à pas cher ».

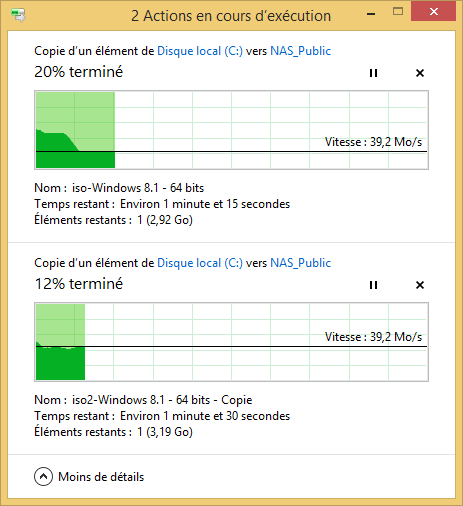

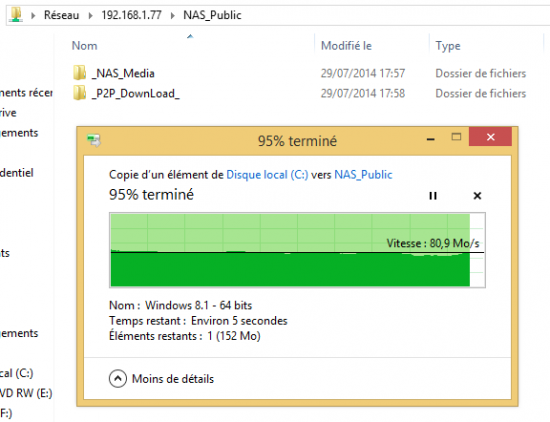

Lors d’une copie d’un fichier ISO de plusieurs Go, la vitesse de transfert est constante à environ 80 Mo/s comme on peut le voir sur la copie d’écran ci-dessous :

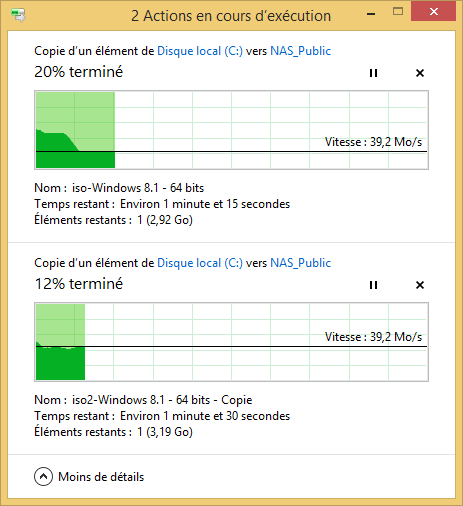

Si l’on copie deux fichiers, la vitesse reste stable à 40 Mo/s environ pour chaque transfert ce qui correspond au 80 Mo/s observés précédemment.

A titre de comparaison sur une LaCie CloudBox 1 baie, destinée elle aussi au grand public, la vitesse de transfert est entre 40-50 Mo/s sur cette configuration.

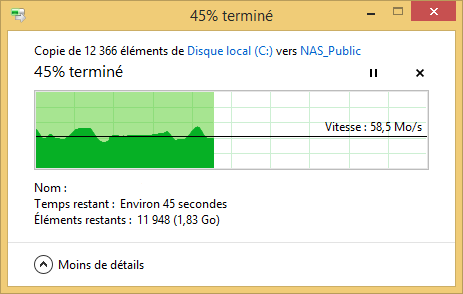

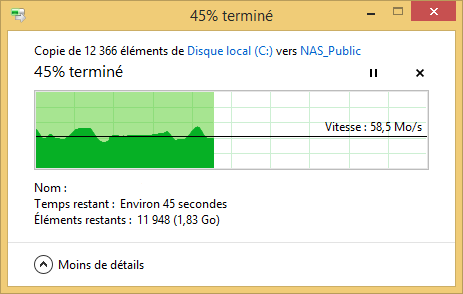

Maintenant prenons le cas avec une copie de 12 366 fichiers (et dossiers) de petites et moyennes tailles, toujours dans la même configuration, la vitesse est aux alentours de 55 Mo/s en moyenne avec quelques pics de variations.

Quant aux lectures, le débit est également bon puisqu’aucune lenteur ou saccade ne se fait ressentir lors de la lecture de musiques ou encore de vidéos. De plus, pour tester les performances du NAS j’ai également utilisé le logiciel « Intel NAS performance Toolkit » qui donnait des résultats équivalents à ceux montrés précédemment.

Le fonctionnement du NAS inflige une consommation électrique, qui selon le constructeur est de 9W en veille et de 14W en fonctionnement, ce qui est raisonnable si cela se confirme en pratique.

Au niveau du bruit, le constructeur annonce 20dB et le NAS se montre relativement silencieux.

Pour finir, voici un récapitulatif des données recensées :

VI. L’avis final

Pour conclure, l’impression est bonne et il ne faut pas se le cacher le Thecus N2560 est un bon produit, les finitions sont de qualités, la mise en fonctionnement est simple et ne nécessite pas d’outils. De plus, il intègre de nombreuses fonctionnalités qui balaye un bon nombre d’utilisation et de besoin au point de vue des utilisateurs, avec un ensemble évolutif grâce à l’AppCenter de Thecus. La présence de certaines fonctionnalités est justifié avec l’apparition au niveau des connectiques d’une sortie HDMI et sa sortie audio numérique.

On peut reprocher à ce NAS d’être encore trop orienté professionnel au niveau de la configuration et de l’interface. Elle ne semble pas être encore adaptée pour le “Grand public” qui est pourtant le public visé avec ce modèle. Après, il ne faut pas se le cacher, ce type d’équipement pourrait être utile dans de nombreuses entreprises !

On peut reprocher à ce NAS d’être encore trop orienté professionnel au niveau de la configuration et de l’interface. Elle ne semble pas être encore adaptée pour le “Grand public” qui est pourtant le public visé avec ce modèle. Après, il ne faut pas se le cacher, ce type d’équipement pourrait être utile dans de nombreuses entreprises !

Pour un néophyte il sera plus difficile à prendre en main ce NAS alors que pour un utilisateur ayant déjà la connaissance des notions techniques utilisées il pourra le maîtriser plus facilement et plus rapidement.

Robuste, fiable et efficace, le Thecus N2560 est un bon produit mais qui peut mieux faire notamment car il doit encore gagner en accessibilité puisque ce n’est pas encore assez « user friendly » au niveau de l’interface de son OS. La mise en route quant à elle est, je le répète, excellente et très rapide !

Au niveau du matériel en lui-même, il se montre à la hauteur mais la société Thecus devrait se pencher (si ce n’est pas déjà fait ?) à l’amélioration de l’interface afin de ne pas prendre un retard trop conséquent par rapport à ses concurrents.

Et vous, vous en pensez quoi ?