Microsoft améliore le chiffrement de OneDrive et d’Outlook.com

jeudi 3 juillet 2014 à 10:00Il y a quelques mois, Google et Yahoo! mettait à jour leurs services afin d’apporter plus de sécurité notamment pour protéger les données utilisateurs contre l’espionnage de la NSA.

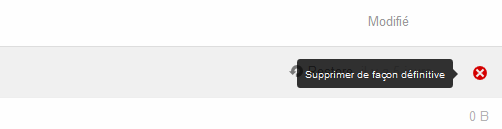

De son côté, Microsoft vient d’annoncer avoir amélioré le chiffrement utilisé sur ses services Cloud notamment le service de stockage de données en ligne OneDrive, et, la messagerie avec Outlook.com. Cela permettra de se protéger contre les cybercriminels, les mauvais acteurs et les regards indiscrets…

Matt Thomlinson, de chez Microsoft, a détaillé les points améliorés au sein d’un article publié sur le blog Microsoft.

L’engagement de Microsoft

En Décembre dernier, Microsoft avait promis de protéger les données de ses utilisateurs contre l’espionnage du gouvernement en améliorant le chiffrement sur ses services. L’objectif était de renforcer la protection légale des données de ses consommateurs et améliorer la transparence du code logiciel afin de rassurer les consommateurs eux-mêmes que le produit ne contient pas de backdoors.

L’annonce de Microsoft montre que l’entreprise a tenu ses engagements.

Le Perfect Forward Secrecy (PFS) en place !

OneDrive et Outlook.com supportent désormais le PFS afin d’améliorer considérablement la fiabilité du chiffrement pour l’envoi et la réception des mails entre les fournisseurs d’e-mails.

Le Perfect Forward Secrecy est une méthode de chiffrement qui utilise une clé de chiffrement générée aléatoirement pour chaque connexion par session. De plus, ces clés sont totalement indépendantes les unes des autres. Le fait de déchiffrer une clé donnera uniquement l’accès aux informations de cette session.

Il est à noter que le PFS protège uniquement les connexions entre le serveur d’Outlook.com et les autres services de messageries, et non la connexion entre l’utilisateur final et le serveur d’Outlook.com.

… Le TLS utilisé également !

En plus du PFS, les communications pour transporter les mails entrants et sortants du service Outlook.com sont chiffrées avec du TLS lors de communication avec d’autres serveurs mails qui supportent aussi le TLS. L’écoute des communications devient donc beaucoup plus compliquée.

Microsoft annonce avoir travaillé avec plusieurs autres fournisseurs de services de messagerie afin de s’assurer que les communications soient chiffrées. Un travail qui aura demandé six mois d’après Matt Thomlinson, qui précise que Microsoft a travaillé avec “avec plusieurs fournisseurs internationaux tout au long de notre mise en œuvre, comme, Deutsche Telekom, Yandex et Mail.Ru afin de tester et de s’assurer que les mails restés chiffrés à destination et en provenance de chaque service d’e-mail”.

Ouverture d’un “Transparency Center”

Le premier “Transparency Center” de Microsoft a ouvert ses portes au campus de Microsoft à Redmond. Il a pour objectif de permettre aux gouvernements de participer à l’analyse des codes sources de Microsoft afin de confirmer qu’ils ne contiennent pas de backdoors, et, aussi pour assurer l’intégrité des logiciels. Microsoft prévoit d’ouvrir d’autres centres de ce type dans plusieurs régions du monde.