Windows Server 2022 et FSRM – Les rapports de stockage

lundi 3 avril 2023 à 16:30I. Présentation

Dans ce tutoriel, nous allons utiliser le Gestionnaire de ressources de serveur de fichiers (ou FSRM) de manière à générer des rapports de stockage sur Windows Server 2022 (ou sur une version antérieure). Grâce à cette fonctionnalité, on va pouvoir en apprendre plus sur les données stockées sur le serveur de fichiers.

Précédemment, nous avions vu l'installation de FSRM et la configuration d'autres fonctionnalités :

- Installation de FSRM sous Windows Server

- La gestion des quotas avec FSRM

- Le filtrage de fichiers avec FSRM

FSRM peut générer des rapports de stockage à la demande ou de façon automatique grâce à la planification. On va pouvoir, par exemple, obtenir des informations sur :

- Les fichiers dupliqués,

- Les fichiers ouverts le moins récemment,

- Les fichiers ouverts le plus récemment,

- Les fichiers par groupes de fichiers (extensions),

- Les fichiers par propriétaire,

- Les fichiers volumineux,

- L'utilisation des quotas sur le serveur de fichiers

- Etc...

Même si ces rapports ne sont pas parfaits, et qu'il faut s'appuyer sur d'autres outils pour approfondir le reporting, nous verrons que l'on peut obtenir des rapports intéressants et accessibles à partir de FSRM.

II. Générer un rapport sur l'utilisation des quotas

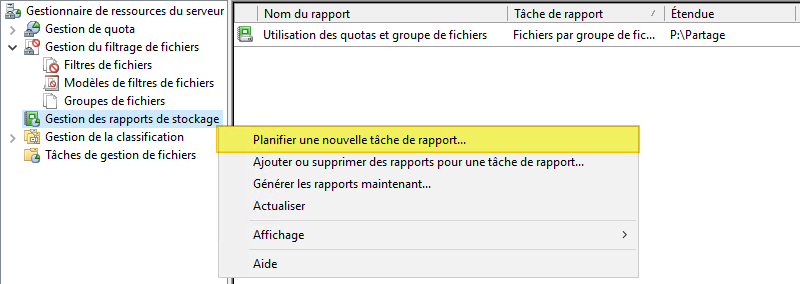

À titre d'exemple, nous verrons comment générer un rapport sur l'utilisation des quotas sur le serveur de fichiers Windows Server. Toute la configuration des rapports s'effectue dans la section "Gestion des rapports de stockage" de la console FSRM. Ici, on va faire un clic droit sur la section en question et choisir "Planifier une nouvelle tâche de rapport".

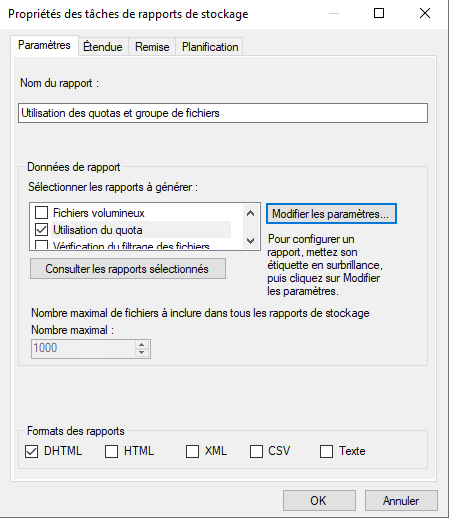

On commencera par nommer ce rapport et sélectionner les rapports à générer, en cochant les cases correspondantes. Dans cet exemple, on va cocher "Utilisation du quota" et "Utilisation du groupe de fichiers".

Pour chaque rapport, on peut accéder à quelques options pour personnaliser la sortie. Pour cela, il faut sélectionner le rapport en cliquant sur son nom, et cliquer sur "Modifier les paramètres" à droite. Par défaut, le rapport sur l'utilisation du quota va intégrer tous les quotas utilisés à 0% et plus, donc tous les quotas seront analysés. On pourrait augmenter cette valeur.

En ce qui concerne le format de sortie, le format DHTML est sélectionné par défaut et il me convient personnellement. Les autres formats, notamment CSV, ne donne pas toujours des résultats facilement lisibles.

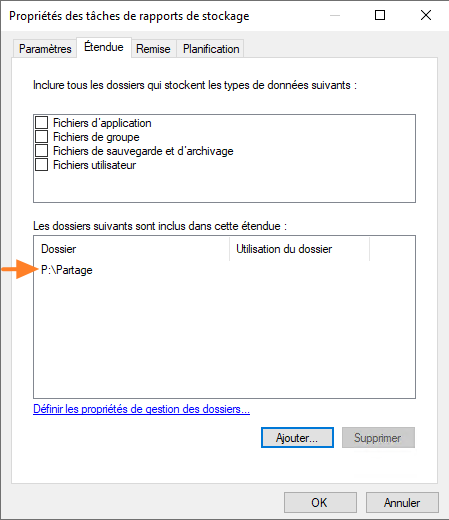

Ensuite, dans l'onglet "Etendue", il va falloir préciser le ou les répertoires à analyser. En l'occurrence ici, on sélectionne notre partage correspondant au chemin "P:\Partage" et comme il y a un quota configuré sur ce dossier, ce sera analysé lorsque la tâche de rapport s'exécutera. La partie supérieure fait référence à la classification de données, mais nous n'avons pas encore abordé ce point.

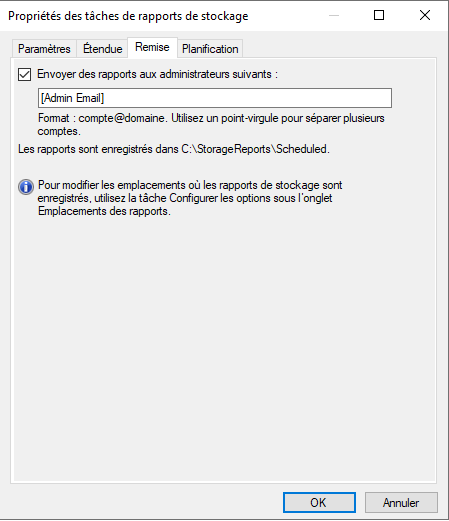

Passons à l'onglet "Remise" qui permet de recevoir par e-mail les rapports générés. Ce n'est pas obligatoire d'activer cette option.

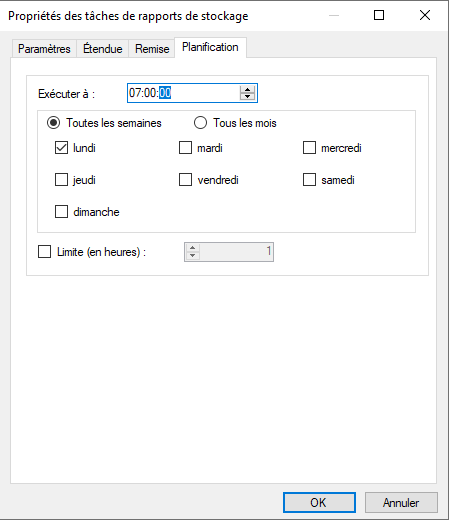

Enfin, l'onglet "Planification" sert à planifier l'exécution de ce rapport. Ce qui peut être toutes les semaines ou tous les mois, voire même tous les jours.... Et il faudra aussi indiquer une heure.

Une fois que l'on valide, la tâche de génération de rapports de stockage est créée. Elle est visible dans la console FSRM. Pour exécuter cette tâche maintenant sans attendre la prochaine exécution, il suffit de faire un clic droit dessus et de choisir l'option adéquate.

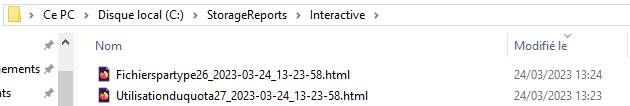

Quand la tâche sera exécutée, cela va donner lieu à des fichiers de sortie dans le dossier "C:\StorageReports\Interactive". Ici, on retrouve deux fichiers, car nous avons sélectionné deux types de rapports différents lors de la création de la tâche.

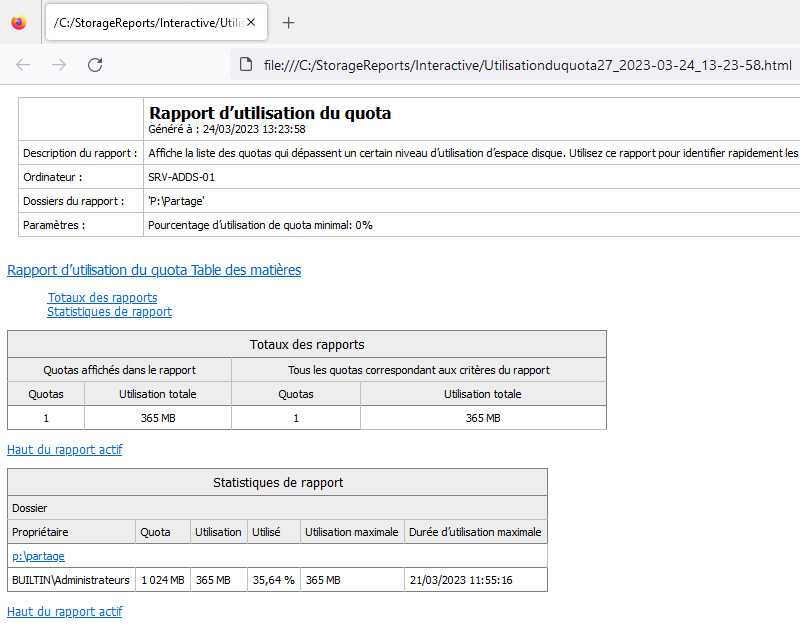

Si l'on ouvre le fichier qui commence par "Utilisation du quota...", on a le rapport correspondant à l'utilisation des quotas sur le serveur, par rapport aux dossiers sélectionnés. Le dernier tableau contiendra une ligne par quota avec des détails sur le taux d'utilisation actuel et le taux d'utilisation maximale.

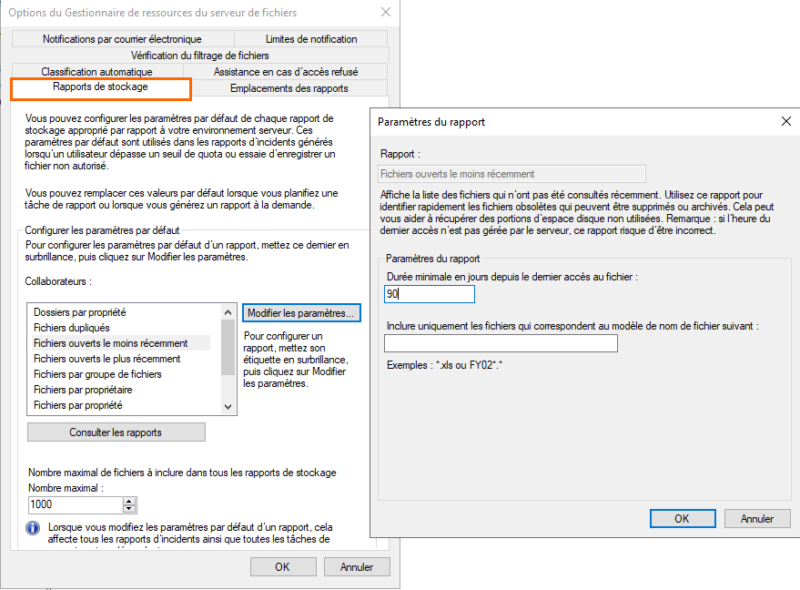

Pour configurer les propriétés par défaut des rapports de stockage, il faut se rendre dans les options de FSRM : clic droit sur la racine de la console puis "Configurer les options", où il y aura un onglet nommé "Rapports de stockage". Ces options sont aussi accessibles quand on configure un rapport, comme mentionné ci-dessus.

III. Modifier l'emplacement pour stocker les rapports FSRM

Par défaut, les rapports de stockage de FSRM sont stockés dans le répertoire suivant :

C:\StorageReports

Ce répertoire contient un sous-dossier nommé "Interactive" pour les rapports générés manuellement et un sous-dossier nommé "Scheduled" pour les rapports générés automatiquement via la planification. Un troisième sous-dossier nommé "Incident" destiné aux rapports d'incidents peut être créé.

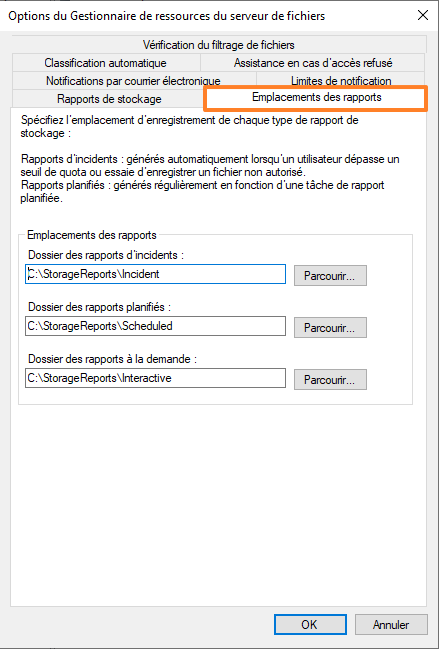

Pour modifier l'emplacement de ces trois répertoires, il faut modifier les options de FSRM : clic droit sur la racine de la console puis "Configurer les options". Ici, dans l'onglet "Emplacement des rapports", vous pouvez changer le chemin pour chaque répertoire :

IV. Conclusion

Grâce à cet article et cette vidéo, vous disposez des bases nécessaires pour prendre en main la fonctionnalité "Rapports de stockage" de FSRM. Par la suite, nous allons explorer d'autres fonctionnalités de FSRM, car nous n'avons pas encore fait le tour !

The post Windows Server 2022 et FSRM – Les rapports de stockage first appeared on IT-Connect.