I. Présentation

Dans ce tutoriel, nous allons installer Wireshark sur une machine Windows 11. Wireshark est un outil d’analyse de paquets multiplateforme, puisque l'on peut l’installer sur Windows, Linux ou Mac. C'est un logiciel sous licence GNU GPL, conçu par Gérald Combs en 1998 sous le nom de Ethereal, avant de devenir Wireshark en 2006. Il permet d’analyser et capturer des paquets qui transitent sur le réseau, et de sauvegarder les captures réseau dans des fichiers de type "pcap" ou "pcapgn".

Commençons par lister les fonctionnalités principales de Wireshark :

- Capturer les flux réseau

- Décoder une multitude de protocoles (plus de 800 pris en charge)

- Filtrer la capture grâce à des filtres d’affichage par protocole

- Créer des profils d’analyse

- Créer des règles de coloration

- Analyser une capture pour mettre en évidence les problèmes

Concernant votre machine, voici les prérequis à respecter pour installer Wireshark :

- Avoir les droits d’administration

- Avoir un processeur 32 ou 64 bits

- Disposer de 500 Mo de mémoire vive au minimum

- Disposer de 500 Mo d’espace disque au minimum

- Valider que la version de Wireshark est compatible avec la version de votre OS

- Disposer d'une carte réseau compatible pour la capture de paquets

Afin de rendre plus dans le détail, voici une page officielle qui récapitule tous les prérequis de Wireshark sous Windows.

Remarque importante : avant d’installer et d'utiliser Wireshark sur un réseau professionnel, assurez-vous d’avoir l’autorisation de l’entreprise afin de pouvoir effectuer la capture réseau.

II. Télécharger Wireshark

Premièrement, nous devons télécharger le logiciel en rendant une petite visite au site officiel de Wireshark.

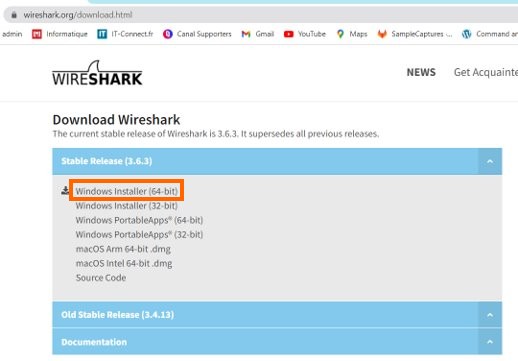

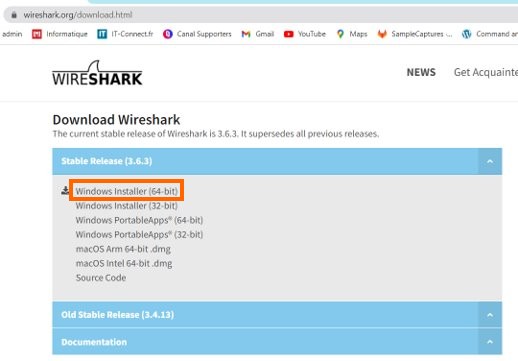

Ensuite, vous arrivez sur la page suivante :

Vous pouvez télécharger la dernière version stable de Wireshark, ou bien d’anciennes versions. De notre côté, nous allons prendre la dernière version stable 3.6.3 : Windows Installer (64-bit). Prenez la version 32 bits, si votre machine n'a pas un processeur x64.

III. Installation de Wireshark sur Windows

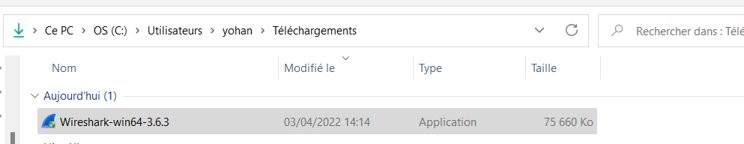

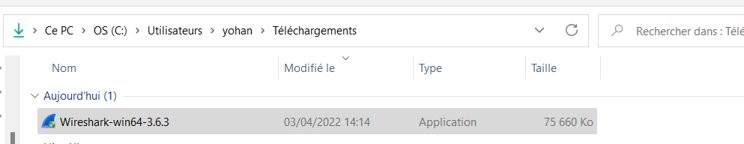

Deuxièmement, nous allons procéder à l'installation de Wireshark. Une fois l'exécutable téléchargé, il suffit de le lancer. De mon côté, il se nomme "Wireshark-win64-3.6.3".

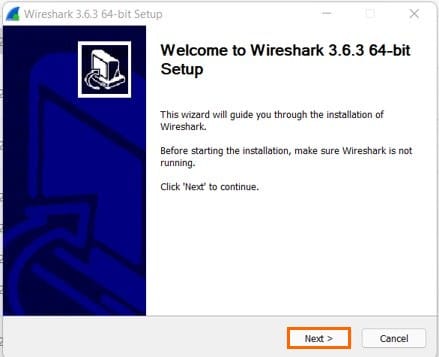

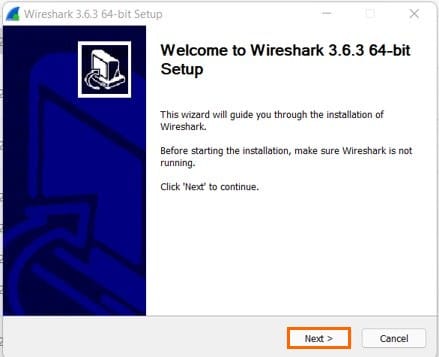

Ensuite, nous arrivons sur le setup d’installation, il suffit de cliquer sur "Next".

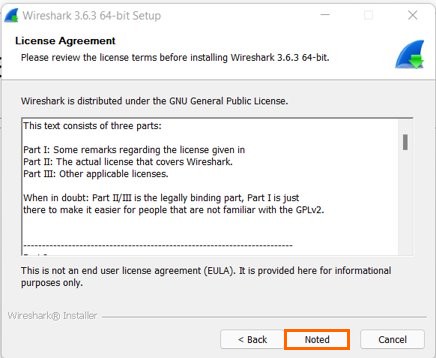

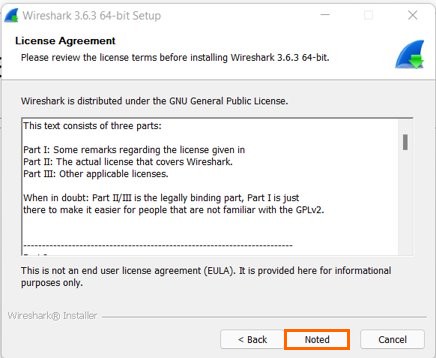

Il faut accepter la licence d’utilisation pour continuer l’installation, il faut cliquer sur "Noted".

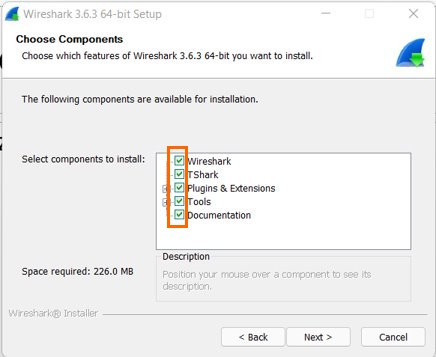

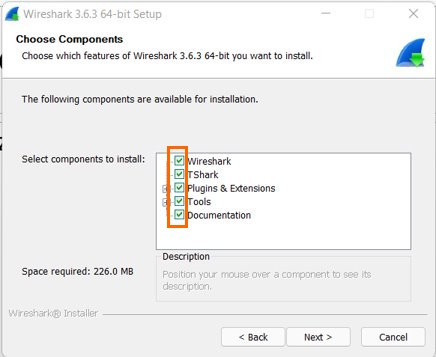

Ici, on va choisir l’ensemble des composants que nous souhaitons installer, comme les outils en ligne de commandes dont fait partie Tshark, ou bien les utilitaires comme Editcap qui permet d'éditer des traces réseau, par exemple.

Si vous n’installez pas l'un des composants maintenant, il faudra réinstaller Wireshark ou bien les ajouter lors d’une mise à jour de Wireshark. Dès que vous avez choisi vos composants; vous pouvez cliquer sur "Next".

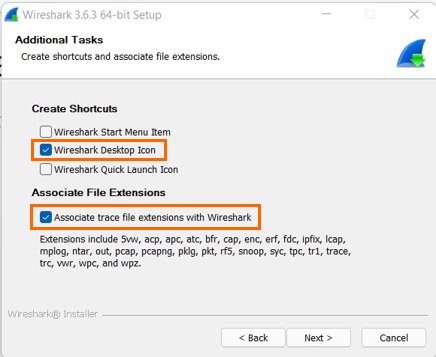

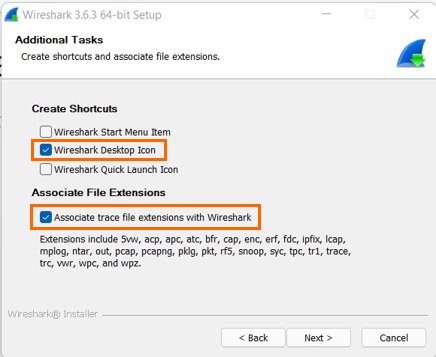

Ensuite, Wireshark propose les options suivantes :

Création de raccourcis :

- Dans le menu démarrer de Windows

- Un icône Wireshark sur le bureau

- Un icône de lancement rapide

Pour ma part, j’ai sélectionné seulement un icône sur le bureau, mais vous avez le choix.

L’autre option que propose Wireshark, c'est de pouvoir associer l’ouverture d’extension de fichier de capture appartenant à d’autres outils de capture, comme cap, qui est l’extension de fichier par défaut d’une capture venant d’un load-balancer Citrix.

Donc, ici, on coche la case est ensuite on clique sur "Next".

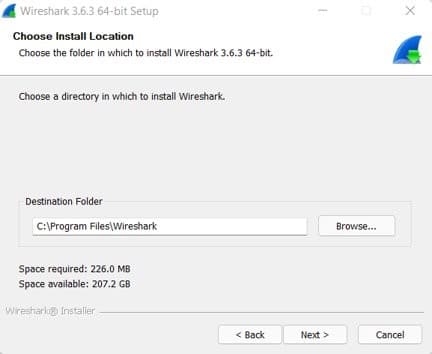

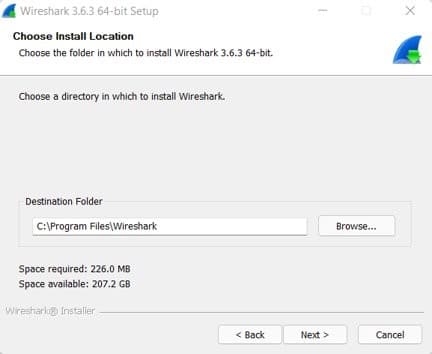

Par la suite, on sélectionne le répertoire d’installation de Wireshark et on clique sur "Next". Pour ma part, je laisse le répertoire par défaut.

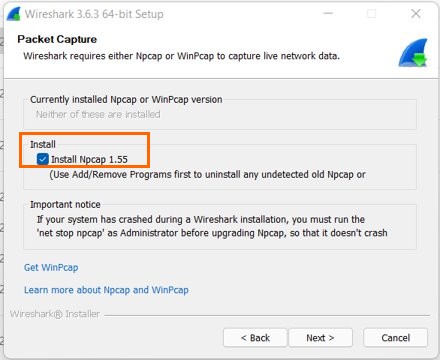

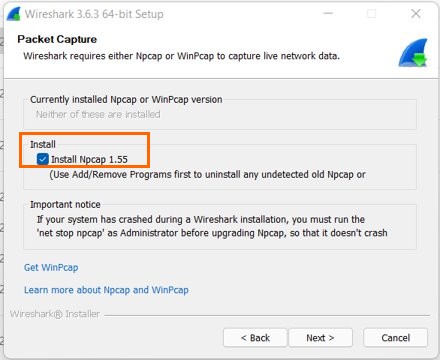

Afin que Wireshark puisse capturer des paquets, il faut installer l’outil Npcap. Si vous ne l’installez pas, vous pourrez seulement lire des fichiers de capture. Ici, on coche "install Npcap 1.55" et on clique sur "Next".

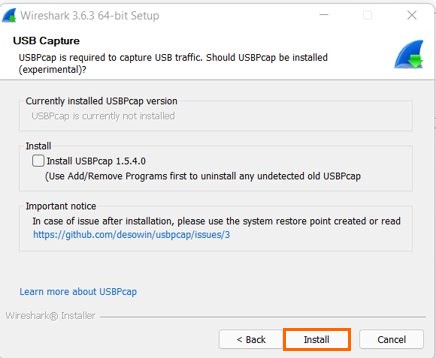

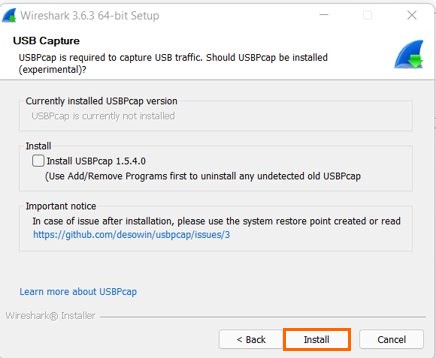

De plus, Wireshark est capable de capturer les échanges USB via l’utilitaire USBPcap, vous pouvez l’installer si vous souhaitez analyser des échanges USB. Dans cet exemple, j’ai décidé de ne pas le prendre en compte.

Si vous décidez d’installer USB Capture ultérieurement voici le lien : USB PCAP

Une fois votre choix fait, vous pouvez cliquer sur "Install". L’installation de Wireshark se lance, et nous allons passer à la 3ème étape automatiquement.

IV. Installation de npcap

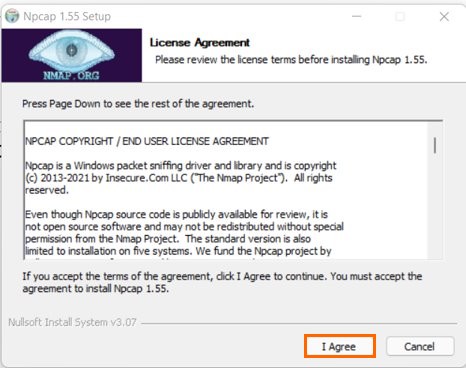

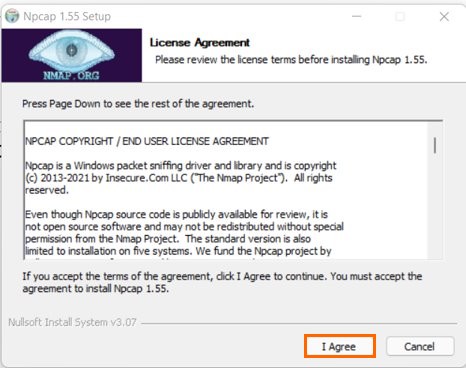

Troisièmement, et afin de finaliser l'installation, nous devons installer npcap. Je vous rappelle que c'est indispensable pour réaliser des captures. Ici, on valide la licence d’utilisation npcap pour continuer l’installation. On clique sur "I Agree".

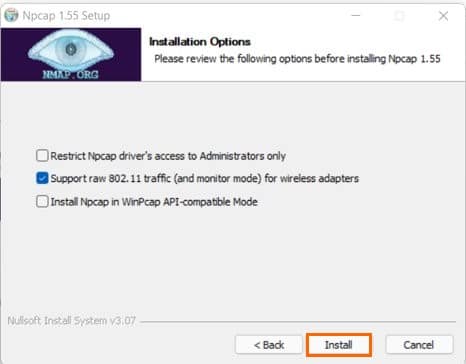

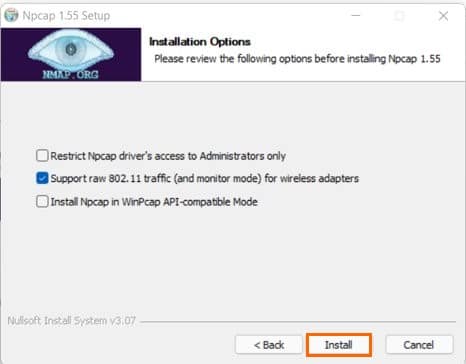

Ensuite, nous allons choisir les options d’installation :

- Vous pouvez restreindre la capture de paquets seulement à l’administrateur

- Capturer ou mettre en mode monitor le trafic de type Wireless

- Le mode monitor nécessite des cartes réseaux sans-fil supportant ce mode de fonctionnement.

- Installer npcap pour être compatible API dans Winpcap

Pour ce tutoriel, j’ai juste sélectionné la capture sur mon interface sans-fil. Cliquez sur "Install" pour lancer l'installation de npcap.

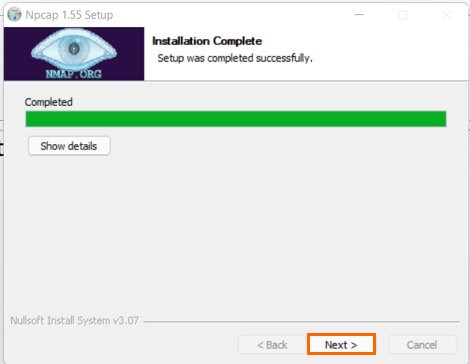

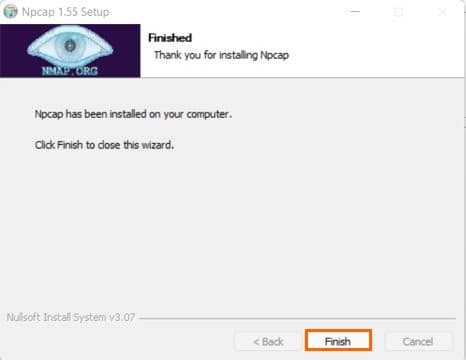

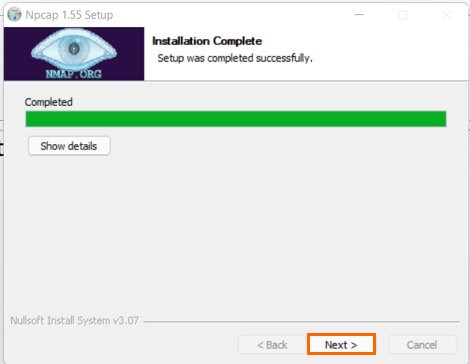

Enfin, pour terminer l’installation de npcap, il suffit de cliquer sur "Next".

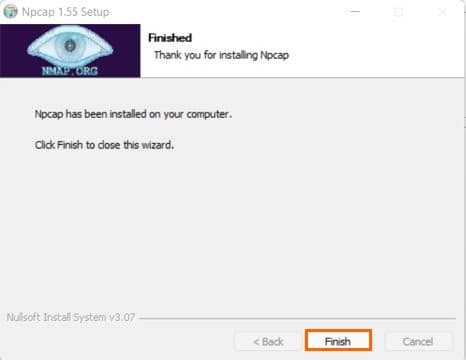

L’installation de npcap est terminée, maintenant il faut cliquer sur "Finish" pour filer vers la fin de l'installation de Wireshark.

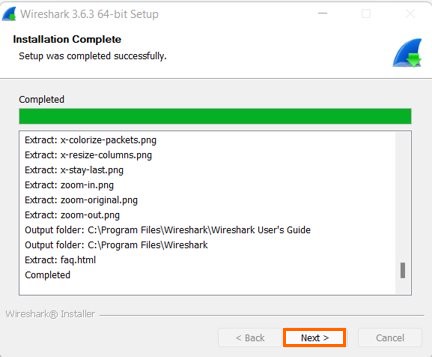

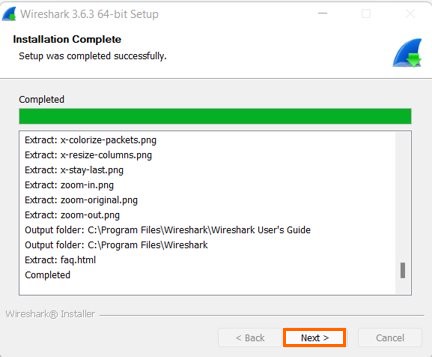

Dès que npcap est finie d’être installé, Wireshark termine son installation à son tour. Dès que c'est fait, il faut cliquer sur "Next" pour finaliser l’installation.

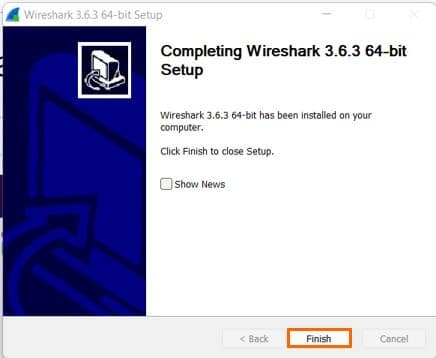

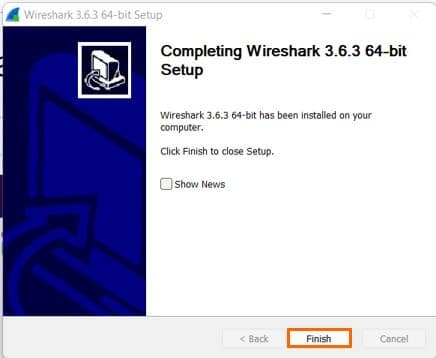

En un mot, bravo, car l'installation de Wireshark est terminée ! Vous pouvez cocher "show News" pour voir les nouveautés de cette version, puis il reste juste à cliquer sur "Finish".

V. Wireshark est-il bien installé ?

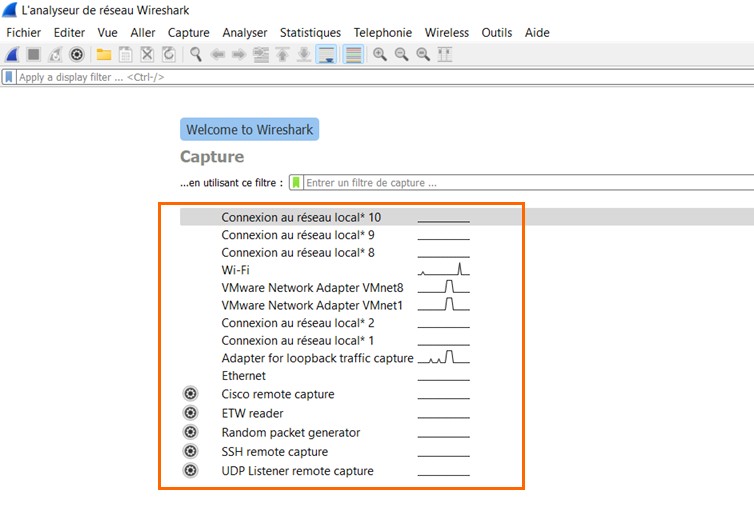

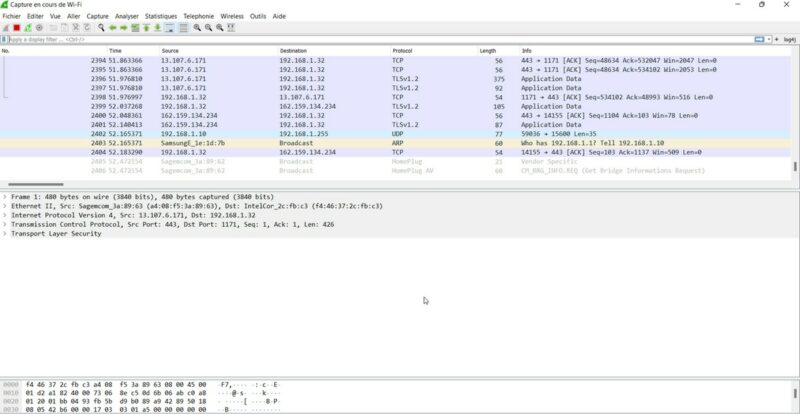

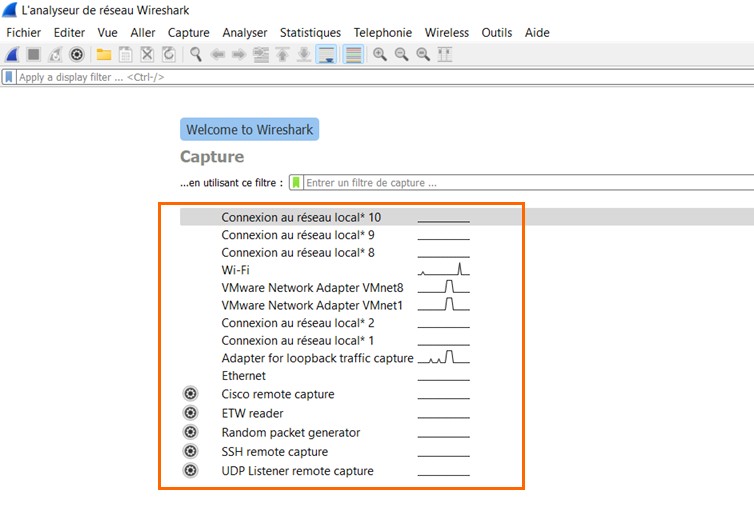

Terminons ce tutoriel en vérifiant que Wireshark est bien installé sur notre ordinateur Windows. Pour cela, ouvrez Wireshark sur votre machine.

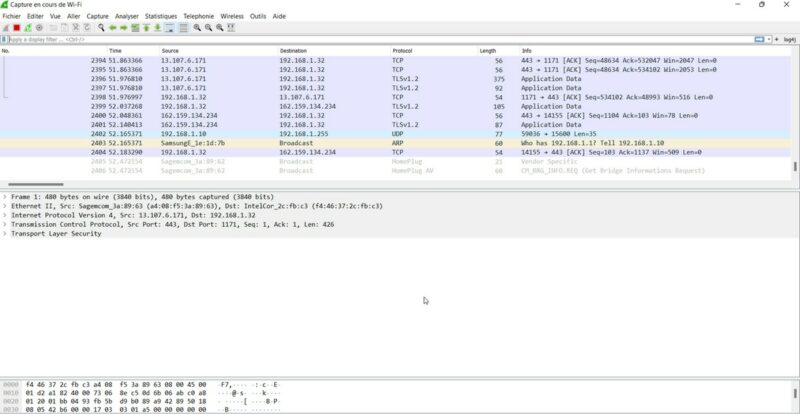

Vous devez voir apparaitre l’ensemble de vos interfaces réseau. Si c'est le cas, cela confirme que vous êtes prêt à lancer la capture d'une trace réseau. Ainsi, si vous souhaitez lancer une trace réseau, il suffit de double cliquer sur votre interface réseau et la capture se lance :

VI. Conclusion

Dans ce premier tutoriel, nous avons vu l’installation pas à pas de Wireshark sur Windows 11 ! Vous pourrez utiliser ce tutoriel pour une nouvelle installation ou bien une mise à jour de Wireshark. Maintenant, nous n'allons pas nous arrêter en si bon chemin ! Finalement, cette introduction nous ouvre la porte à d'autres tutoriels sur le sujet, et le prochain portera la présentation de Wireshark pendant une capture réseau.

Si vous souhaitez voir Wireshark en action sans attendre, vous pouvez consulter ce contenu : Les protocoles TCP et UDP.

The post

Installation pas à pas de Wireshark first appeared on

IT-Connect.