I. Présentation

Par défaut, sur l’objet de stratégie de groupe (GPO) « Default Domain Policy » une politique de complexité des mots de passe et des verrouillages de compte est appliquée. Toutefois, avec Windows Server 2008, Windows Server 2008 R2 et maintenant Windows Server 2012/2012 R2, il est désormais possible de faire ce qu’on appelle une « Stratégie de mot de passe affinée » afin de créer plusieurs politiques de complexité des mots de passe et des verrouillages de compte puis ensuite de les appliquer uniquement sur certains objets.

Ainsi, on peut obliger les comptables à mettre un mot de passe de 12 caractères minimum et les secrétaires un mot de passe de 8 caractères minimum, par exemple.

Ces stratégies de mot de passe affinées permettent une plus grande flexibilité dans la gestion des mots de passe et du verrouillage de compte.

Dans ce tutoriel, nous allons voir comment créer une stratégie de mot de passe affinées sous Windows Server 2012/2012 R2 afin de l’appliquer sur le groupe « Admins du domaine » afin de protéger au mieux les comptes utilisateurs ayant des privilèges élevés au sein du domaine « it-connect.fr ».

II. Ce qu’il faut savoir

Les stratégies de mots de passe affinées correspondent à des objets « Paramètres de mots de passe » et sont également appelées « PSO » pour « Password Settings Object ».

• PSO (Password Settings Object) : Objet de Paramètres de mot de passe

• PSC (Password Settings Container) : Conteneur de paramètres de mot de passe

Un PSO peut être appliqué directement sur un utilisateur mais également sur un groupe, ce qui sera plus intéressant en termes de souplesse d’administration. Un utilisateur/groupe peut être lié à plusieurs PSO.

En cas de conflit de PSO, un attribut de priorité nommé « valeur de précédence » permet de définir une priorité quant à l’application de la stratégie.

En l’absence d’une politique PSO, la stratégie de mots de passe du domaine s’applique.

Pour utiliser cette fonctionnalité, le niveau fonctionnel de votre domaine et de la forêt doit être au minimum « Windows Server 2008 ». Sachez qu’avec Windows Server 2012 et 2012 R2, Microsoft a simplifié la gestion des stratégies de mots de passe affinées.

III. Création d’une stratégie

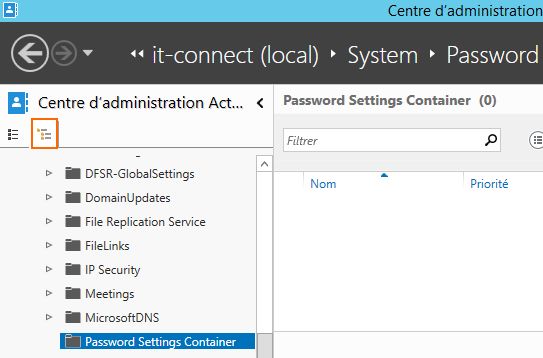

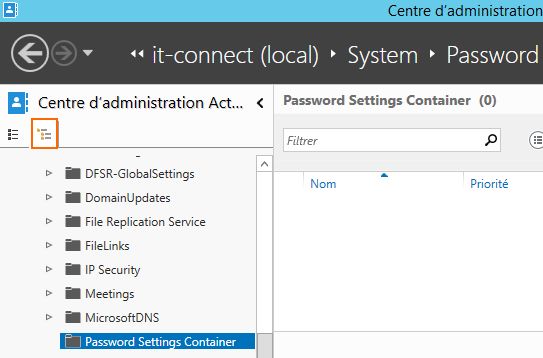

Sur votre contrôleur de domaine, ouvrez le « Centre d’administration Active Directory » qui est accessible dans les Outils d’administration ou via « dsac.exe ».

Choisissez la vue arborescence sur la gauche, déroulez l’arborescence au niveau de votre nom de domaine, puis « System » et « Password Settings Container ».

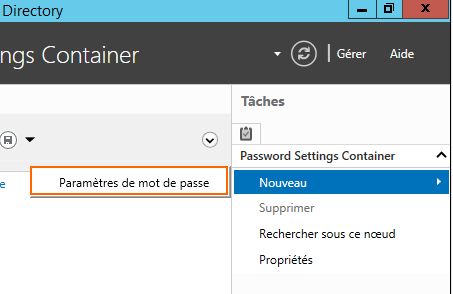

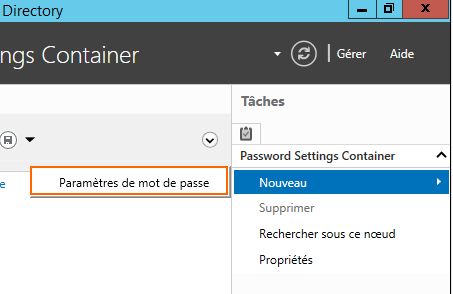

Dans le volet de droite, cliquez sur « Nouveau » puis « Paramètres de mot de passe » comme ceci :

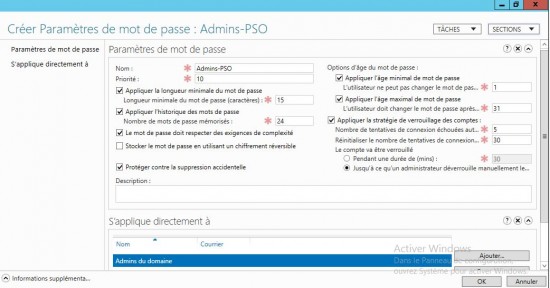

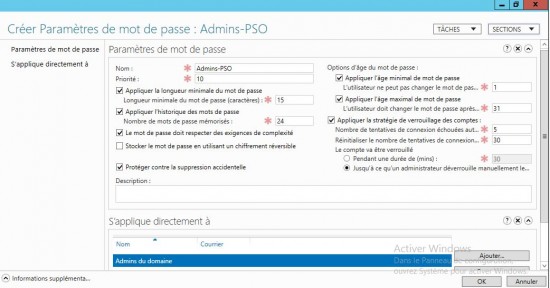

Un formulaire complet s’affiche à l’écran, attelez-vous il va falloir le compléter.

Voici quelques indications pour vous aider :

- Nom : Nom du PSO

- Priorité : Valeur supérieur à 0 qui servira à faire l’arbitrage en cas de conflit entre deux PSO qui s’appliquent sur un même objet. Pensez à espacer les valeurs de vos différents PSO afin de pouvoir jouer sur les priorités facilement.

Pour cela deux règles sont à connaître :

La valeur la plus faible sera prioritaire sur la valeur la plus haute.

Un PSO appliqué au niveau d’un utilisateur sera prioritaire appliqué au niveau du groupe.

- Appliquer la longueur minimale du mot de passe : Chiffre entier pour définir la longueur minimale que doit faire le mot de passe. Pour les admins, ce sera 15 caractères minimum.

- Appliquer l’historique des mots de passe : Permet de définir le nombre d’anciens mots de passe qu’un utilisateur ne peut pas réutiliser, cela le force à « inventer » un nouveau mot de passe un certain nombre de fois. Par défaut, la valeur est de 24 ce qui me semble très correct.

- Le mot de passe doit respecter des exigences de complexité : Indiquez si oui ou non le mot de passe doit respecter ces exigences (conseillé par sécurité).

- Stocker le mot de passe en utilisant un chiffrement réversible : Il est préférable de ne pas activer cette option, là aussi par sécurité.

- Protéger contre la suppression accidentelle : Permet de se protéger contre une éventuelle suppression involontaire.

- Appliquer l’âge minimal de mot de passe : Durée de vie minimale d’un mot de passe, ce qui permet d’empêcher un utilisateur de changer successivement plusieurs fois son mot de passe. Cela pourrait lui permettre de dépasser la limite de l’historique des mots de passe et de redéfinir son mot de passe initial…

Doit être écrit sous la forme suivante (exemple pour 1 jour de durée de vie minimale) : 1:00:00:00

Cela permet de définir une durée de vie minimale en heure, minute ou même seconde…

- Appliquer l’âge maximal de mot de passe : Même principe que le paramètre précédent mais là pour la durée de vie maximale.

- Nombre de tentatives échouées autorisé : Une fois le nombre de tentatives autorisées sera dépassé, le compte sera verrouillé automatiquement. Cela permet d’éviter les attaques par brute force où de nombreuses tentatives seraient tentées…

- Réinitialiser le nombre de tentatives de connexion échouées après (mins) : Une fois ce délai écoulé, le nombre de tentatives échouées est remis zéro.

- Le compte va être verrouillé :

Lors du verrouillage d’un compte, ce dernier peut être verrouillé :

- Pendant une durée de (mins) : Définissez une valeur de verrouillage du compte qui sera automatiquement déverrouillé une fois le délai terminé.

- Jusqu’à ce qu’un administrateur déverrouille manuellement le compte : Une action d’un administrateur est requise pour déverrouiller le compte

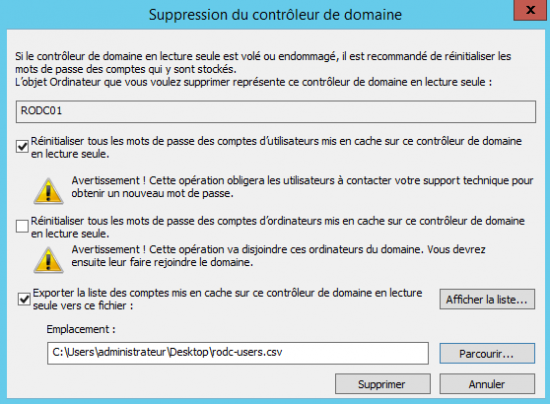

Quant à la section « S’applique directement à » vous devez ajouter les utilisateurs et/ou les groupes sur lesquels vous souhaitez appliquer cette stratégie PSO. Pour cela, cliquez sur le bouton « Ajouter » situé en bas à droite.

Cliquez sur « OK » une fois la configuration terminée.

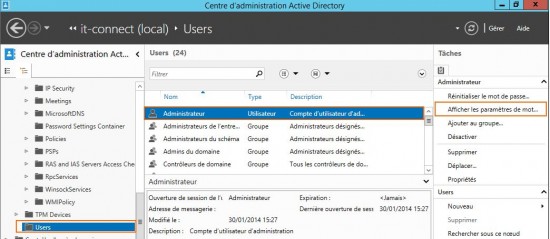

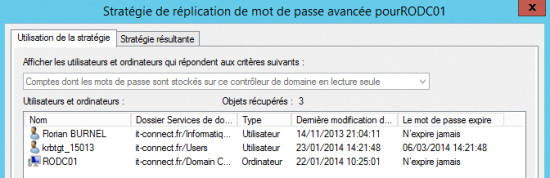

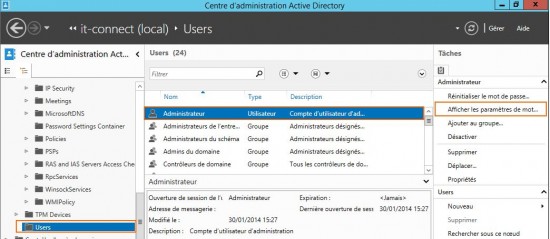

Pour finir, si vous désirez voir quelle stratégie s’applique à un utilisateur, toujours dans le « Centre d’administration Active Directory » sélectionnez « Users » dans l’arborescence. Ensuite, recherchez votre utilisateurs dans la liste, sélectionnez-le puis sur la droite cliquez sur « Afficher les paramètres de mot de passe ».

Vous êtes désormais en mesure de mettre en place une stratégie de mot de passe affinée au sein de votre infrastructure Microsoft.