I. Présentation

Dans cet article, je vais vous parler de la prise connectée Konyks Pluviose qui présente la particularité d'être résistante aux intempéries, ce qui permet de l'installer en extérieur. Une différence marquante en comparaison des autres modèles de prises connectées de chez Konyks, que vous avez pu découvrir en lisant mes précédents articles.

Voici les caractéristiques de la prise Konyks Pluviose :

- Puissance : 16A, 3520 Watts max, en 220V

- Connexion Wi-Fi sur la bande de fréquences 2,4 GHz uniquement (802.11 b/g/n)

- Indice de protection : IP55

- Dimensions : 85 x 70 x 65 mm

- Garantie : 24 mois

- Fonctions clés : compatible assistants vocaux, pilotable à distance, intégration aux scénarios, gestion d'un planning, etc.

- Prix : 34,90 euros

Il est à noter que cette prise connectée n'intègre pas le suivi de la consommation électrique.

II. Package et design

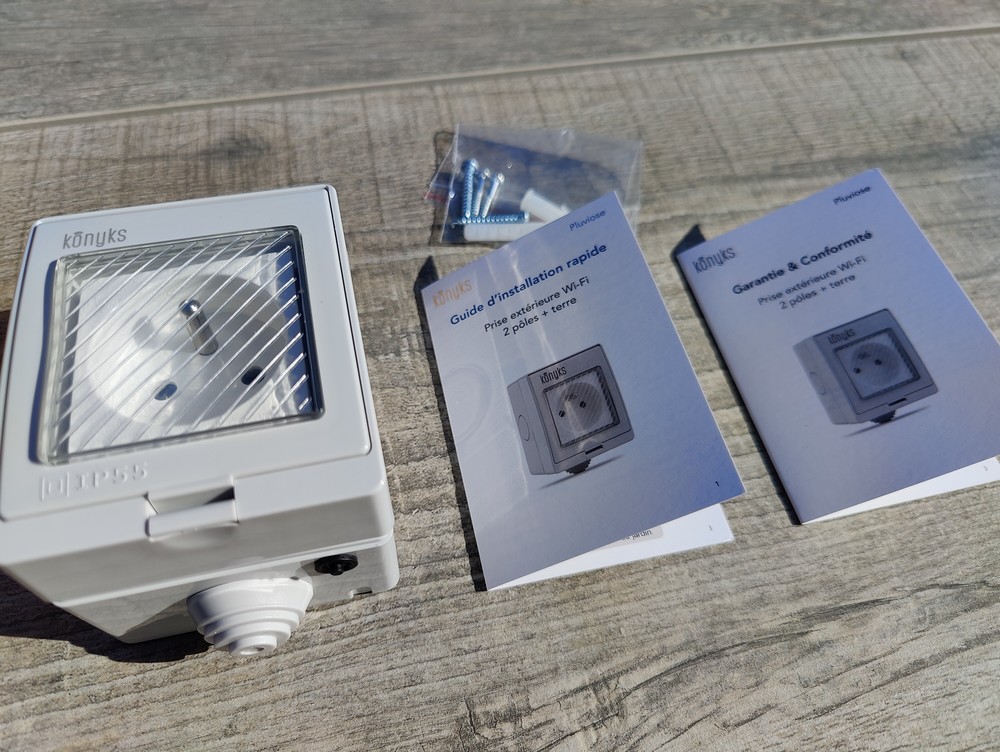

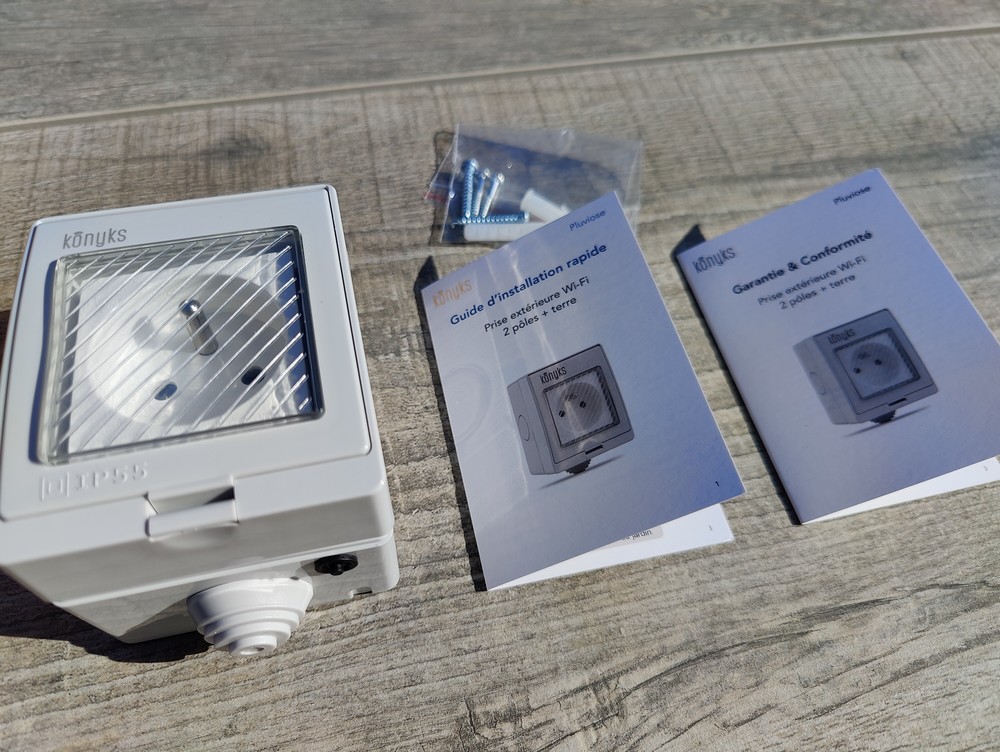

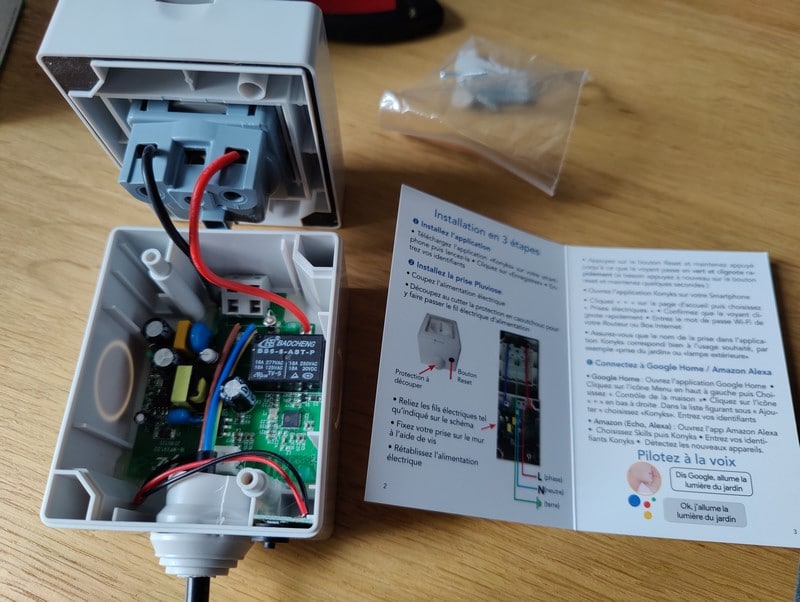

Comme à son habitude, Konyks propose un packaging bien présenté où l'on peut apercevoir l'appareil en photo, mais aussi en savoir plus sur ses caractéristiques techniques. À l'intérieur, nous retrouvons la prise connectée, un kit de visserie, la note de garantie et de conformité, et le guide d'installation rapide.

À première vue, la prise semble assez imposante, mais cela ne me choc pas du tout puisqu'elle est destinée à être installée en extérieur. D'autant plus qu'elle est grise, ce qui lui permet d'être passe-partout. La qualité de fabrication est bonne donc j'ai envie de dire que c'est rassurant pour la suite !

Le seul bouton intégré à la prise est facilement identifiable : il est noir et il permet de réinitialiser la prise. Autant vous dire que pour gérer l'interrupteur, il faudra passer par l'application Konyks.

Contrairement à une prise connectée destinée à un usage intérieur, où il suffit de venir connecter la prise directement sur une prise murale existante, la prise Konyks Pluviose va recevoir directement le courant. De ce fait, l'installation sera un peu plus compliquée et nécessite de prendre quelques précautions. Si cela vous semble compliqué, mieux vaut solliciter l'aide d'un professionnel. Dans tous les cas, c'est à prendre en considération.

Concrètement, il faut prévoir une arrivée électrique jusqu'à la prise Konyks et il faudra câbler la prise pour l'utiliser. Bien sûr, vous pouvez remplacer une prise existante par celle-ci pour bénéficier des fonctions connectées.

III. Installation de la prise Konyks Pluviose

Passons maintenant à la mise en route de la prise Konyks Pluviose. Et là, je dois avouer que ce n'est pas si simple ! Alors certes mes connaissances en bricolage sont limitées, mais lorsque je suis bien guidé, ça le fait ! Cependant, là, ce n'est pas le cas puisque le guide d'installation rapide est justement un peu trop rapide à mon goût.

Au final, je m'en suis sortie, mais c'est dommage que la notice ne soit pas plus complète. D'autant plus qu'il n'y a pas de notice plus détaillée sur le site Konyks. Voici les étapes de l'installation, à suivre avec le courant coupé bien entendu.

Tout d'abord, il faut commencer par prévoir une arrivée électrique et l'acheminer jusqu'à l'endroit où vous souhaitez installer la prise connectée : au niveau de votre terrasse, de votre piscine ou à proximité de l'abri de jardin. Chacun lui trouvera l'emplacement qui lui convient, mais veillez à ce qu'elle soit à portée de votre réseau Wi-Fi !

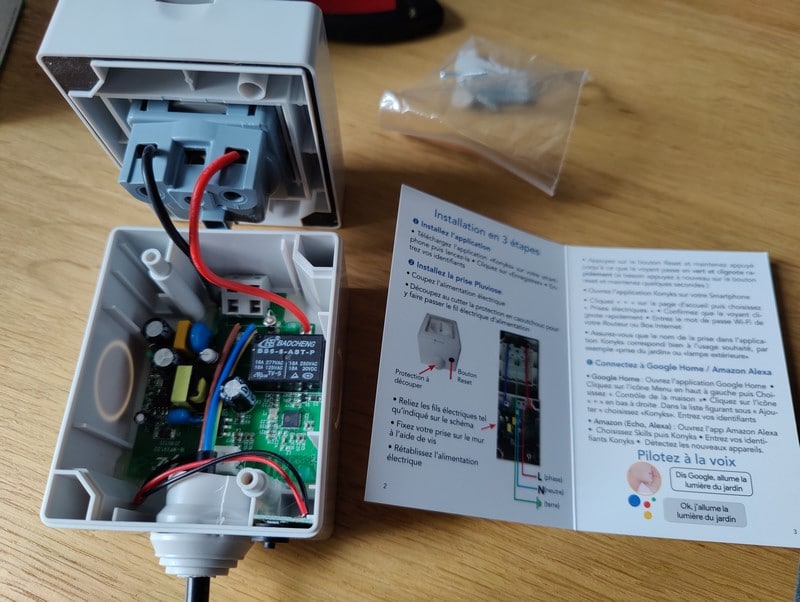

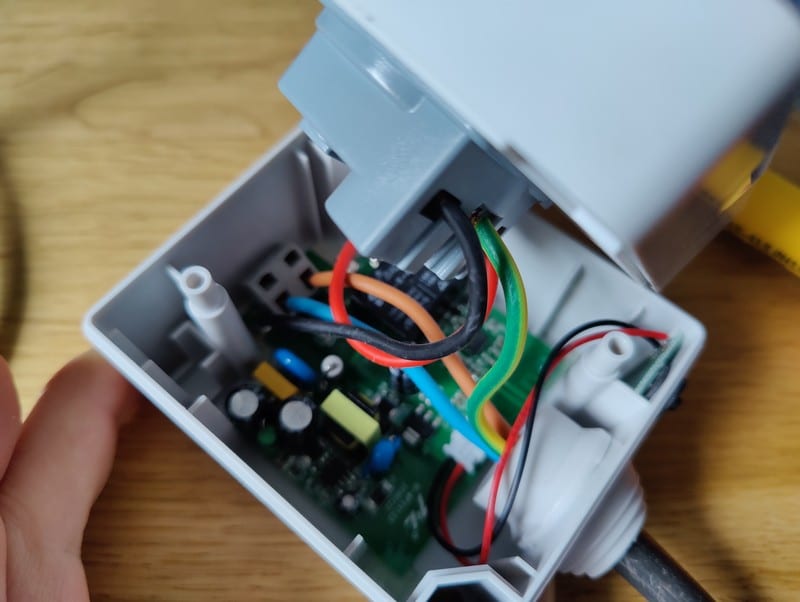

Ensuite, il faut dénuder le câble électrique et le faire entrer à l'intérieur de la prise connectée. Pour cela, il faut découper au cutter l'embout en caoutchouc de manière à faire rentrer le câble. Attention à ne pas trop découper pour maintenir une bonne étanchéité.

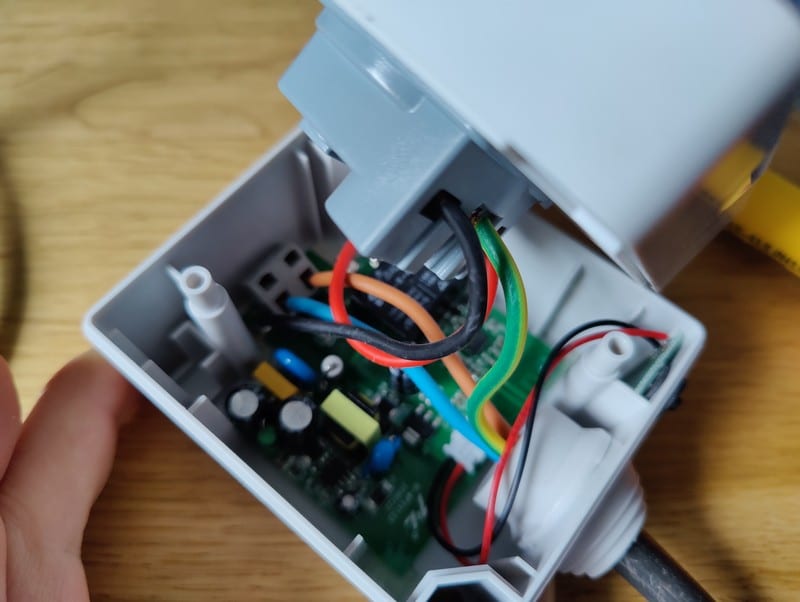

Une fois que c'est fait, il faut raccorder la prise électrique : la phase, le neutre et la terre. Le mécanisme du bornage est un peu capricieux et j'ai perdu un peu de temps à comprendre comment il fallait faire pour bloquer les câbles dans la borne. Hormis pour le câble correspondant à la terre puisqu'il se bloque avec une visse.

Lorsque le raccordement est fait, il faut fermer le boîtier de la prise connectée. Pour qu'il soit bien fermé et hermétique, il y a deux visse à mettre. Pour cela, il faut soulever le capot qui protège la prise de courant : vous trouverez deux trous pour visser et verrouiller le boîtier. À aucun moment ce n’est précisé sur la notice, il faut chercher par soi-même !

Pour ma part, j'ai testé la prise sans la fixer au mur dans un premier temps. Si vous souhaitez la fixer quelque part, il faut le faire avant de fermer le boîtier.

Dès que c'est fait, on peut mettre la prise connectée sous tension. L'occasion de remarquer la présence d'un voyant d'état sur la prise, visible en vert sur la photo ci-dessous.

IV. L'application Konyks

L'ajout dans l'application Konyks (Android / iOS) s'effectue facilement et comme les autres appareils Konyks. Si ce n'est que c'est encore plus simple et quasiment automatique avec les appareils dotés du Bluetooth comme la prise Konyks Priska Max Easy. Ici, ce n'est pas le cas, mais l'assistant est simple et efficace.

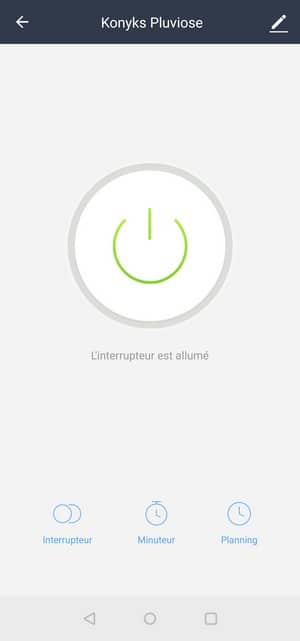

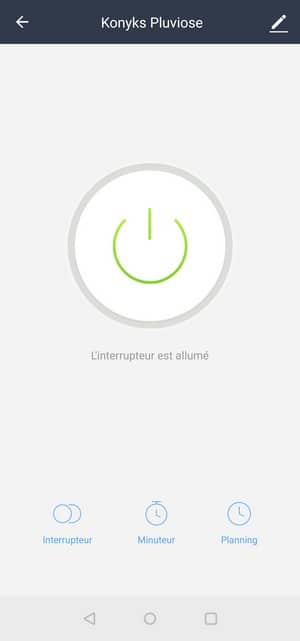

Lorsque la prise connectée est ajoutée, on la retrouve au sein du tableau de bord avec la possibilité de l'allumer et l'éteindre sans même rentrer dans les paramètres de l'appareil.

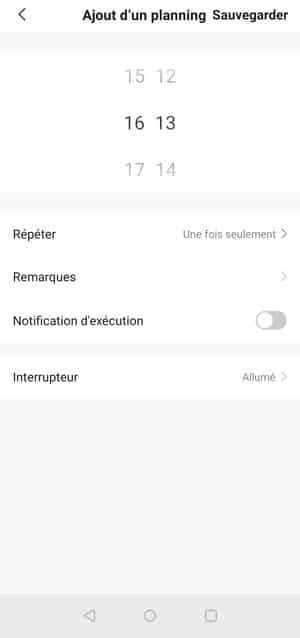

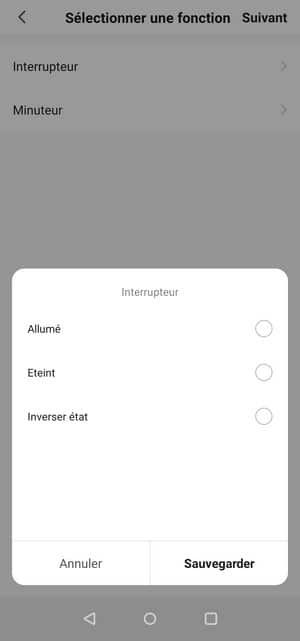

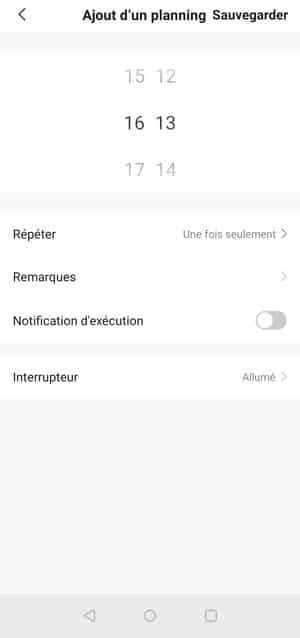

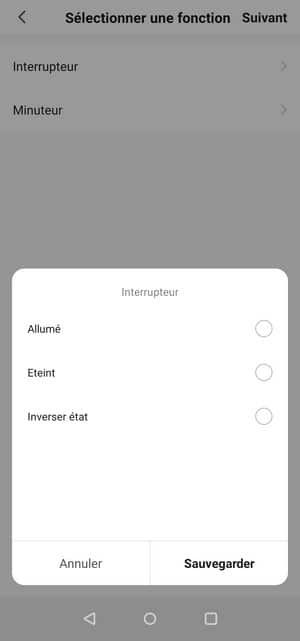

Si l'on regarde de plus près les fonctionnalités offertes, on remarque qu'il est possible d'allumer et d'éteindre la prise à distance (même lorsque l'on n’est pas à son domicile) : ce qui est classique. On constate également que l'on peut gérer un planning avec plusieurs programmations : allumer la prise à 21h00 tous les jours, éteindre la prise à 23h00 seulement le samedi et le dimanche, etc... À vous de choisir ce qui correspond à vos besoins si cette fonction vous intéresse. On peut planifier une action pour une seule fois. Il y a également une fonction "minuteur".

La prise est compatible avec les assistants vocaux Alexa et Google, ce qui offre la possibilité de la piloter à la voix. Pour aller plus loin, on peut intégrer la prise Pluviose dans les scénarios et les automatisations. Puisqu'il s'agit d'une prise pour l'extérieur, on peut imaginer des scénarios basés sur la météo, cette dernière étant récupérée à partir de votre position.

On peut également déclencher des actions basées sur les heures de lever et de coucher du soleil (c'est quelque chose que j'apprécie particulièrement pour la gestion des volets roulants, mais pour une prise c'est intéressant aussi). Comme c'est l'été, on peut allumer automatiquement l'éclairage d'ambiance de la terrasse lorsque le soleil est couché. En hiver, on pourra utiliser cette fonction pour allumer les décorations de Noël.

Comme je le disais en introduction, il n'y a pas le suivi de la consommation électrique, c'est dommage.

V. Conclusion

La prise connectée Konyks Pluviose est un bon produit, mais elle n'est pas sans défaut. Sa qualité de fabrication est bonne, mais il faudra voir comment elle vieillit puisqu'en extérieur les conditions sont plus difficiles qu'en intérieur, surtout en Normandie, ahah. Les fonctions "connectées" sont satisfaisantes puisque nous pouvons gérer la prise à distance et créer des routines en fonction d'un planning ou de certains événements (météo, état d'un autre appareil, etc.). Le petit bonus, c'est la compatibilité avec les assistants vocaux.

Concernant, les points négatifs, j'en ai relevé surtout deux : le montage n'est pas très complexe, mais la notice est beaucoup trop légère, ce qui peut représenter un point de blocage et aussi frustrer certains utilisateurs. Ensuite, au niveau des fonctionnalités, il manque le suivi de la consommation électrique : c'est un petit détail que j'apprécie sur les prises connectées.

Enfin, terminons par son prix : 34,90 euros. Il me semble cohérent pour ce type d'appareil qui doit être robuste pour résister à la pluie et à la poussière, comme c'est le cas ici.

The post

Test Konyks Pluviose : une prise connectée pour l’extérieur first appeared on

IT-Connect.

to normalize filenames (bypassing checks by using UNC instead of \\server\share format)

to normalize filenames (bypassing checks by using UNC instead of \\server\share format)