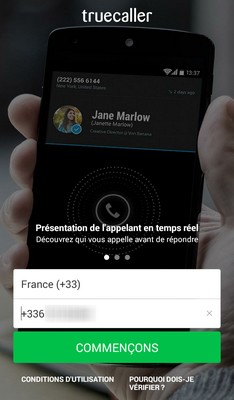

I. Présentation de TrueCaller

Qu’est-ce que c’est chiant de recevoir des appels et des SMS publicitaires ! Vous êtes d’accord avec moi ? Ça tombe bien, on va traiter le sujet dans cet article.

J’ai découvert une application nommée TrueCaller qui permet de bloquer les appels et les SMS des numéros inconnus, mais aussi de vos contacts si certains d’entre eux sont trop envahissants… En quelques mots, TrueCaller permet :

– Bloquer les appels des inconnus et des contacts

- Bloquer les SMS des inconnus et des contacts

- Bloquer les SMS des inconnus et des contacts

– S’appuyer sur une base de numéros de spam remontés par la communauté, ce qui bénéficier de base d’une liste de numéros bloqués

– Signaler auprès de la communauté un nouveau numéro

– Identifier un numéro inconnu pour vérifier si des informations le concernant sont disponibles dans la base TrueCaller

– Recherche de numéros

Un mode Premium (payant) est également disponible est permet notamment de ne pas avoir de publicité

Remarque : A l’heure où j’écris ces lignes, la version de TrueCaller ne permet pas le blocage des SMS sur Android KitKat.

Nous allons maintenant passer à la pratique, commencez par télécharger l’application – gratuitement – depuis Google Play. Pour ma part, je suis sous Cyanogenmod 11 et donc je n’aurais pas accès à la fonctionnalité de blocage de SMS.

II. Utiliser et configurer TrueCaller

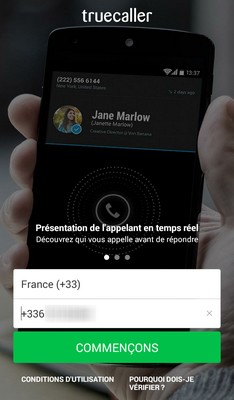

Lors du premier lancement de l’application TrueCaller, vous recevrez soit un appel, soit un SMS pour vérifier votre numéro. Ensuite, créez un compte simplement en rentrant votre identité (pour aller plus vite, vous pouvez utiliser l’authentification via les réseaux sociaux).

Débuter avec l’application TrueCaller

Dès que l’on accède à l’écran d’accueil de l’application pour la première fois, TrueCaller nous indique que des numéros spammeurs ont été bloqués par rapport à votre région. Ceci s’appuie sur la base créée par la communauté TrueCaller.

TrueCaller : Page d’accueil de l’application

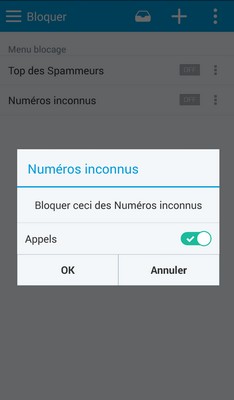

A. Bloquer les numéros inconnus

Le blocage des numéros inconnus, en voilà une fonctionnalité très intéressante ! Cela est possible, voici la procédure à suivre :

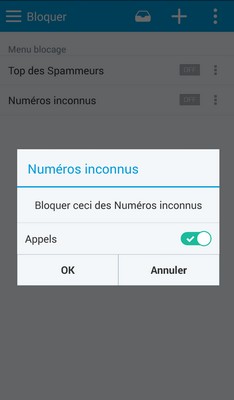

– Appuyez sur l’icône en haut à gauche pour faire apparaître le menu

– Appuyez sur Bloquer

– Deux options sont alors disponibles : Top des spammeurs (numéros référencés comme spammeurs) et Numéros inconnus (tous les numéros inconnus). Pour activer une de ces deux options, appuyez sur le bouton “OFF“, vous pourrez alors activer pour les appels, pour les SMS ou pour les deux… Sauf si comme moi vous êtes sous Android 4.4/Cyanogenmod 11, vous avez seulement les appels.

Bloquer les numéros inconnus avec TrueCaller

Un bon point de configuration effectué, les appels inconnus ne vous embêterons plus.

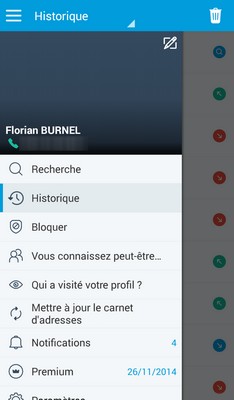

B. Bloquer un numéro

Nous allons voir comment bloquer un numéro, ce qui peut être utile si vous avez reçu un appel indésirable d’un numéro non référencé indésirable dans TrueCaller.

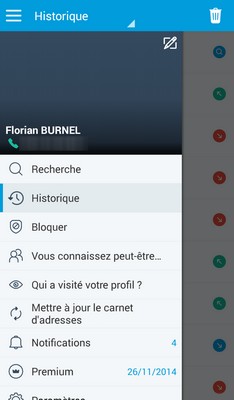

– Accédez à la fonctionnalité Historique accessible depuis le menu

Historique – TrueCaller

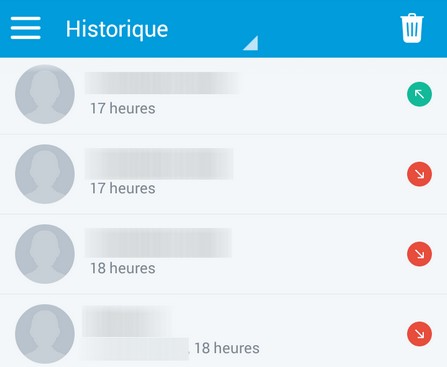

– Vous pouvez visualiser votre historique d’appels, appuyez sur l’entrée qui correspond au numéro que vous souhaitez bloquer.

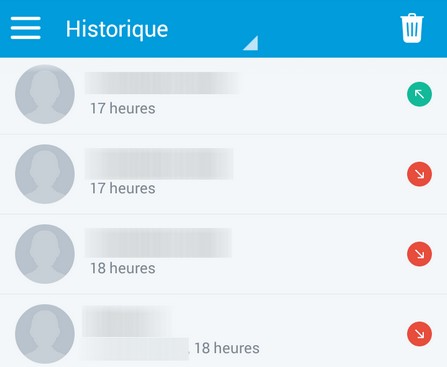

Visualisation de l’historique

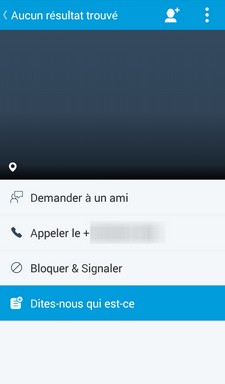

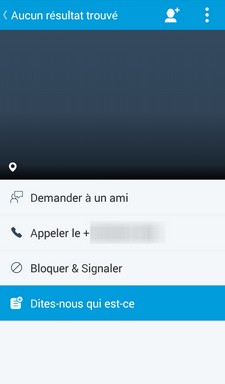

– Différentes actions s’offrent à vous, notamment la possibilité de “Bloquer & Signaler” ce numéro. Il sera bloqué de votre côté.

Ficher utilisateur – TrueCaller

La prochaine fois que ce numéro tentera de vous joindre, il sera redirigé vers votre messagerie directement.

C. Protéger son profil

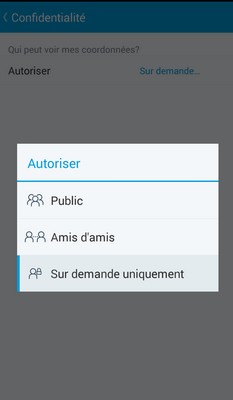

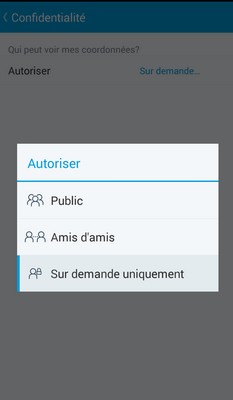

L’application TrueCaller nécessite la création d’un profil, rappelez-vous au lancement de l’application… Il est possible de configurer la visibilité de son profil : Public, Amis d’amis, Sur demande uniquement.

Pour configurer la confidentialité de votre profil :

– Paramètres, Confidentialité, Qui peut voir mes coordonnées ?

Il suffit de choisir une des trois possibilités offertes.

Confidentialité du profil – TrueCaller

L’application TrueCaller est désormais configurée et fonctionnelle, vous serez désormais moins ennuyé par des appels et/ou SMS spammeurs.

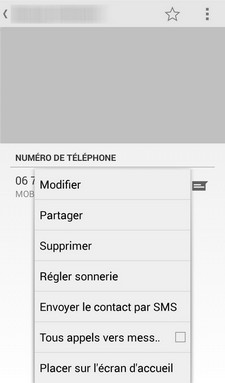

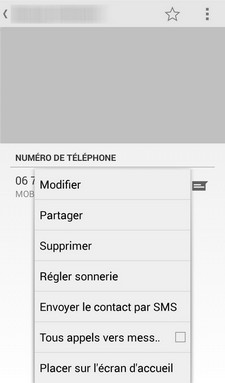

III. Android : Tous les appels vers la messagerie

Android KitKat intègre nativement une fonctionnalité qui permet de rediriger tous les appels d’un contact vers la messagerie. Si cela vous intéresse plutôt que TrueCaller, sachez qu’il suffit de modifier un contact et dans les options de cocher la case “Tous les appels vers messagerie“, comme ceci :

Android – Tous les appels vers messagerie

Et vous, utilisez-vous TrueCaller ? Connaissez-vous une autre application ?