BitLocker en entreprise : chiffrer les postes et centraliser les clés de récupération

lundi 22 novembre 2021 à 16:00I. Présentation

Dans ce tutoriel, nous allons voir comment déployer BitLocker en entreprise dans le but de chiffrer les disques système des postes de travail Windows, mais aussi de centraliser les clés de récupération dans l'Active Directory.

BitLocker est une fonctionnalité intégrée à Windows et qui permet de sécuriser le contenu de votre disque grâce au chiffrement des données. En complément, vous pouvez utiliser BitLocker To Go afin de chiffrer un disque externe, une clé USB ou une carte mémoire. Nous avons déjà vu comment chiffrer un PC Windows ou un périphérique USB externe, mais en entreprise, on peut avoir besoin d'aller un peu plus loin.

Quand je dis "aller un peu plus loin", c'est-à-dire :

- Stocker les clés de récupération BitLocker dans l'Active Directory pour chaque ordinateur protégé par BitLocker

- Déployer une configuration BitLocker identique sur un ensemble de postes

- Activer automatiquement la protection BitLocker sur un ensemble de postes (sans devoir le faire à la main)

II. Stocker les clés de récupération BitLocker dans l'Active Directory

Sur votre serveur contrôleur de domaine, connectez-vous en tant qu'administrateur afin d'installer de nouvelles fonctionnalités.

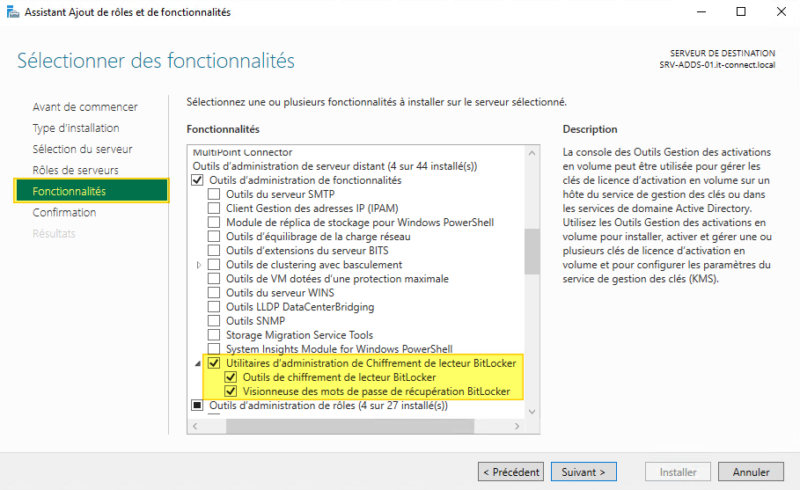

Vous pouvez le faire à partir de l'interface graphique : Gestionnaire de serveur > Gérer > Ajouter des rôles et fonctionnalités. Une fois à l'étape "Fonctionnalités", sélectionnez "Utilitaires d'administration de Chiffrement de lecteur BitLocker".

L'alternative consiste à utiliser PowerShell et le cmdlet Install-WindowsFeature, comme ceci :

Install-WindowsFeature -Name "RSAT-Feature-Tools-BitLocker","RSAT-Feature-Tools-BitLocker-RemoteAdminTool","RSAT-Feature-Tools-BitLocker-BdeAducExt"

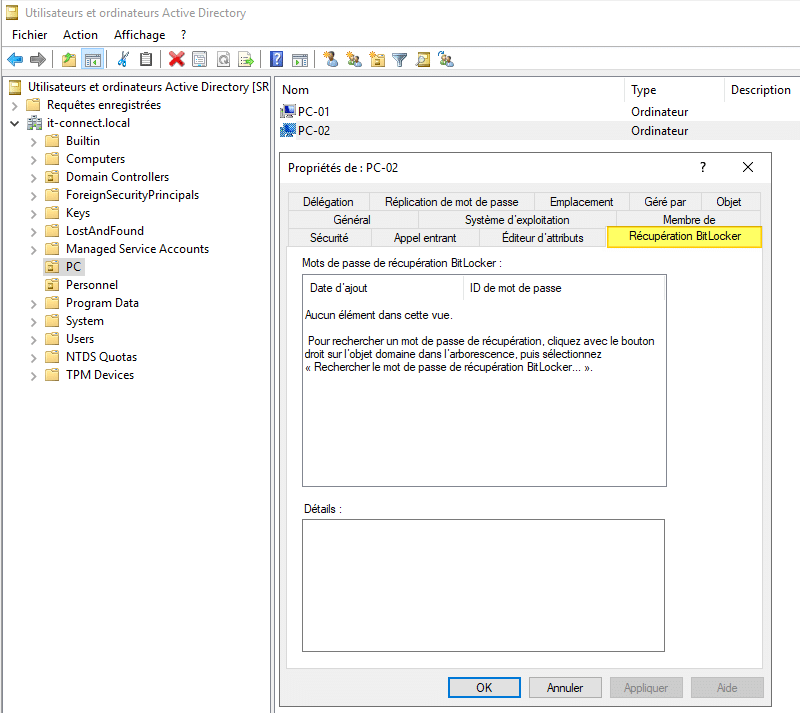

Vous allez me dire "à quoi ça sert cette installation ?", et bien, ouvrez la console "Utilisateurs et ordinateurs Active Directory". Accédez aux propriétés d'un objet "Ordinateur" de votre annuaire et vous allez voir un nouvel onglet : "Récupération BitLocker". C'est au sein de cet ongle que l'ordinateur viendra stocker son identifiant et la clé de récupération BitLocker associée. De cette façon, vous centralisez les clés de récupération BitLocker dans votre annuaire Active Directory.

À la fin de ce tutoriel, nous verrons apparaître des informations dans l'Active Directory après avoir déployé BitLocker sur un poste.

Note : une alternative consiste à stocker les clés dans Azure AD via Intune. Voir ce lien.

III. GPO pour configurer BitLocker sur Windows

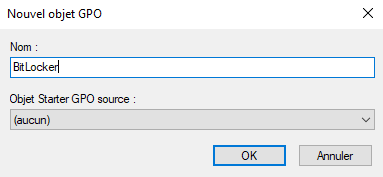

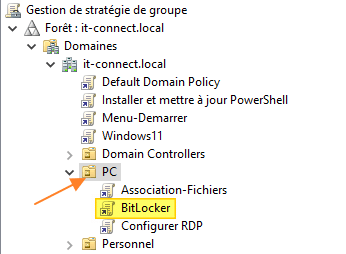

Toujours sur le contrôleur de domaine (ou à distance via les outils RSAT), ouvrez la console "Gestion de stratégie de groupe". Créez une nouvelle GPO et donnez-lui un nom, par exemple "BitLocker".

Je vous invite à lier cette GPO à une OU de test dans un premier temps pour valider la configuration, puis ensuite sur les OUs où se situent les PC à protéger. Pour ma part, comme c'est un lab' je cible directement l'OU "PC" de mon annuaire Active Directory. Elle contient deux VM sous Windows 11, mais si vous avez du Windows 10, c'est très bien.

Ensuite, modifiez la stratégie de groupe "BitLocker", car nous avons plusieurs paramètres à modifier. Naviguez jusqu'à cet emplacement :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Chiffrement de lecteur BitLocker

Suivez le guide.

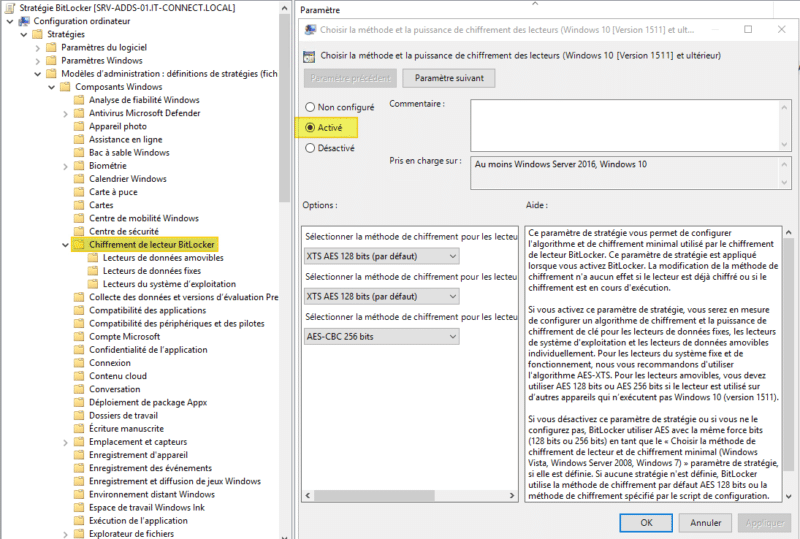

A. Paramètre n°1 - Choisir la méthode et la puissance de chiffrement des lecteurs

Commençons par le premier paramètre nommé "Choisir la méthode et la puissance de chiffrement des lecteurs (Windows 10 [Version 1511] et ultérieur)". Il sert à spécifier les méthodes de chiffrement à utiliser en fonction du type de lecteurs : le disque système, un autre disque local ou alors un périphérique USB externe.

Commencez par activer ce paramètre et ensuite utilisez le chiffrement "XTS AES 128 bits" pour le disque du système et les autres disques locaux, car c'est une méthode plus robuste, mais uniquement supportée sur Windows 10 version 1511 et supérieur. Pour les périphériques USB, on va utiliser de l'AES-CBC 256 bits, ce qui facilite la compatibilité avec les autres versions de Windows, entre autres.

Le fait de configurer les algorithmes ici va permettre d'uniformiser la configuration sur les postes.

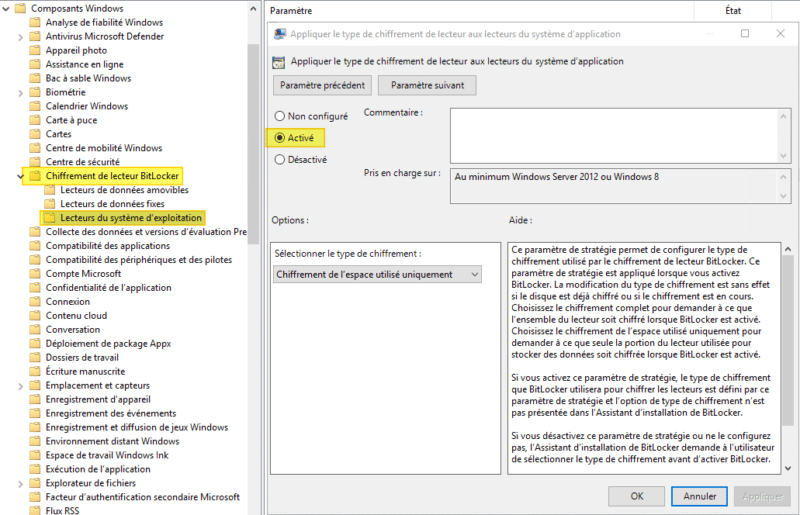

B. Paramètre n°2 - Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application

Le second paramètre se situe dans "Lecteurs du système d'exploitation", comme ceux qui suivront après. Il se nomme "Appliquer le type de chiffrement de lecteur aux lecteurs du système d’application" et permet d'indiquer comment BitLocker doit chiffrer le disque : tout le disque ou uniquement le contenu au fur et à mesure.

Activez ce paramètre et choisissez l'option "Chiffrement de l'espace utilisé uniquement", ce sera plus rapide sur les machines déjà en service depuis un moment, où le stockage est déjà sollicité.

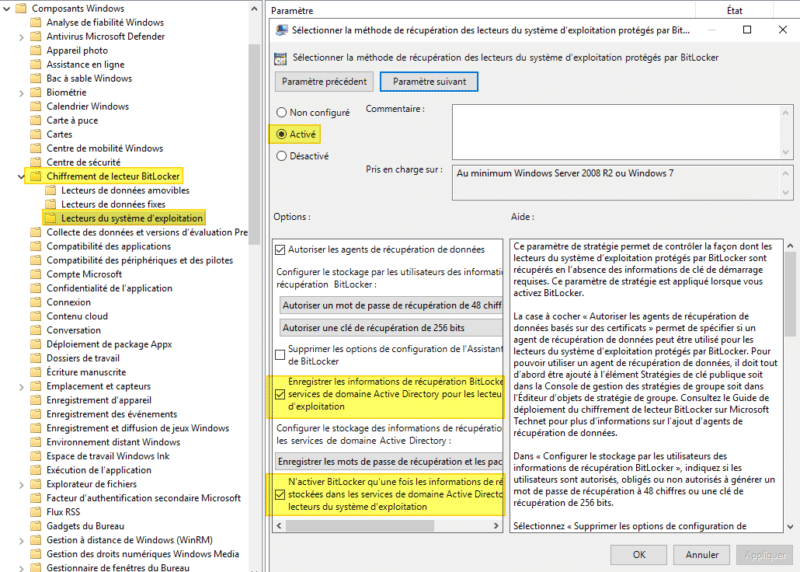

C. Paramètre n°3 - Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker

Le troisième paramètre à configurer se nomme "Sélectionner la méthode de récupération des lecteurs du système d’exploitation protégés par BitLocker". Il va permettre d'indiquer aux postes qu'ils doivent sauvegarder leur clé de récupération dans l'Active Directory et aussi de vérifier que la clé est bien sauvegardée dans l'Active Directory avant de commencer à chiffrer le poste.

Activez ce paramètre, et veillez à ce que les deux options suivantes soient cochées (laissez les autres options par défaut) :

- Enregistrer les informations de récupération de BitLocker dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

- N'activer BitLocker qu'une fois les informations de récupération stockées dans les services de domaine Active Directory pour les lecteurs du système d'exploitation

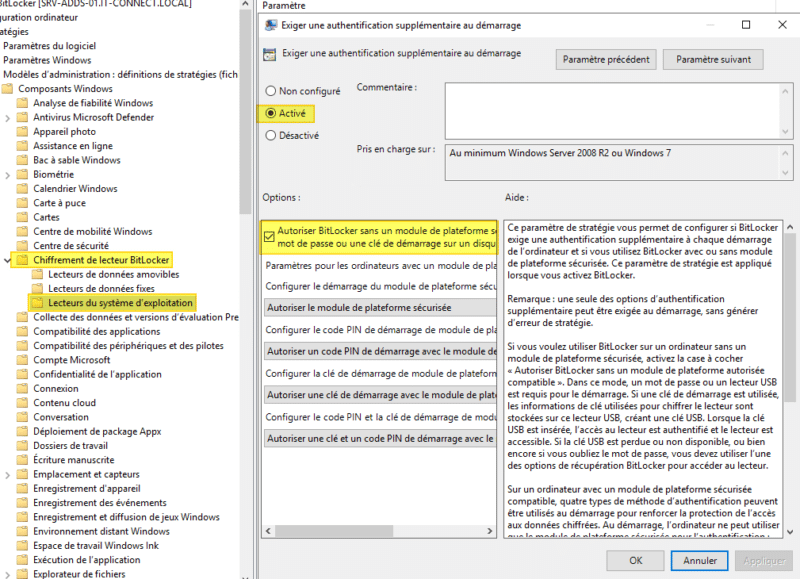

D. Paramètre n°4 - Exiger une authentification supplémentaire au démarrage

Le quatrième et dernier paramètre que nous allons configurer se nomme "Exiger une authentification supplémentaire au démarrage" et il doit être configuré uniquement si le PC cible n'a pas de puce TPM. Il va permettre d'autoriser le déverrouillage du disque par un mot de passe à saisir au démarrage du PC. Si vos PCs ont des puces TPM, ce n'est pas nécessaire de configurer ce paramètre. Pour ma part, je l'ai fait dans le cadre de cette démo, car mes VMs n'ont pas de puce TPM virtuelle.

E. La GPO BitLocker est prête

La GPO pour configurer BitLocker est prête. Attention, cela ne va pas activer le chiffrement sur le disque système de vos postes. Par contre, BitLocker sera préconfiguré et prêt à être activé, en quelques clics. Nous allons voir dans la suite de cet article comment activer le chiffrement BitLocker via une GPO et un script.

Pour le moment, on va tester notre GPO et la collecte des clés de récupération dans l'Active Directory.

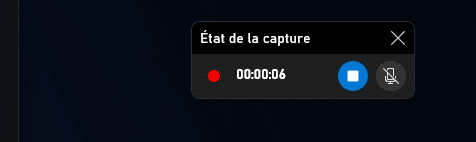

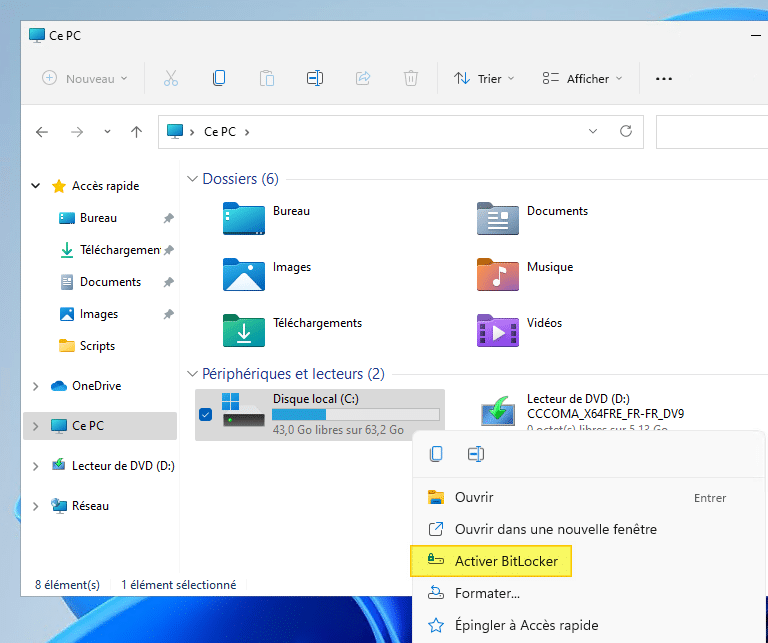

IV. Activer le chiffrement BitLocker sur Windows

Sur un poste client sur lequel s'applique la GPO, vous devez activer le chiffrement BitLocker sur le disque système pour voir ce qui se passe. Pour rappel, un simple clic droit sur le disque local puis "Activer BitLocker" est suffisant.

Note : pour ceux qui connaissent bien l'assistant de configuration de BitLocker sur un poste, vous verrez que certaines étapes n'apparaissent pas. C'est normal, cela correspond aux étapes préconfigurées par notre GPO.

En complément, vous pouvez regarder cet article : Tutoriel - Chiffrer un disque système Windows avec BitLocker

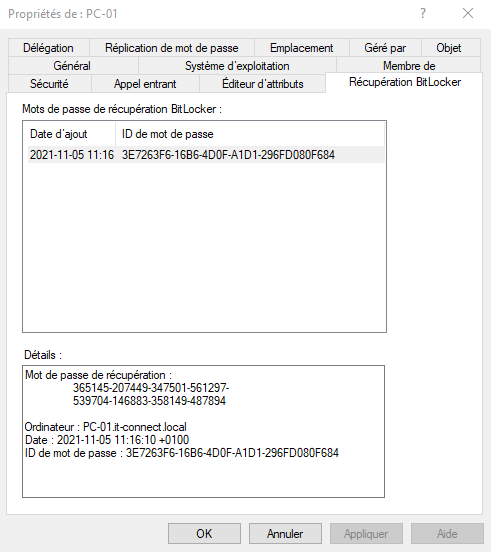

Une fois le chiffrement démarré, retournez dans la console "Utilisateurs et ordinateurs Active Directory", accédez aux propriétés de l'ordinateur sur lequel vous venez d'activer le chiffrement et cliquez sur l'onglet "Récupération BitLocker".

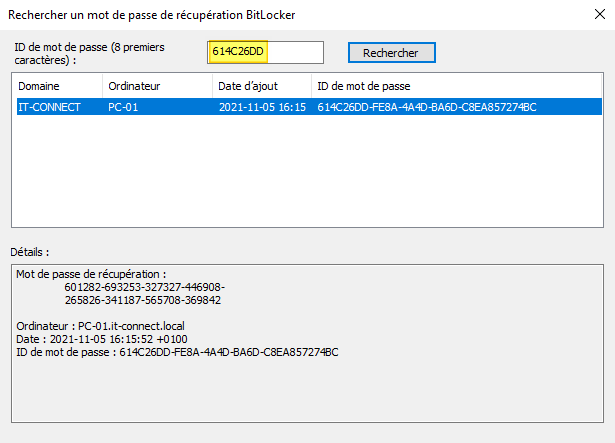

Et là, normalement, vous devez avoir une bonne surprise et visualiser la clé de récupération (champ "Mot de passe de récupération"), comme dans cet exemple :

Notre configuration fonctionne très bien : les clés de récupération de nos postes seront centralisées dans l'Active Directory. Si un utilisateur vous appelle, car il a besoin de la clé de récupération, il suffira de se référer à l'Active Directory pour trouver l'information.

Si la configuration est régénérée sur le poste, une nouvelle clé de récupération sera générée. Elle viendra automatiquement s'ajouter dans l'Active Directory à la suite, sans supprimer les références de l'ancienne clé.

V. Comment retrouver une clé de récupération BitLocker ?

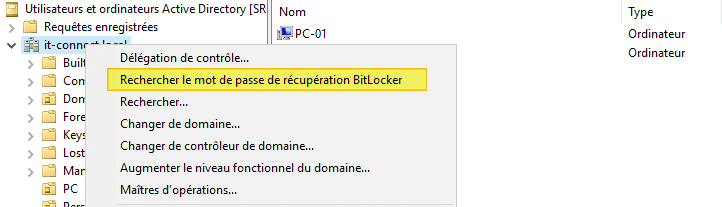

Dans le cas où un utilisateur est bloqué ou que vous n'avez pas le nom de la machine, retrouver la clé de récupération dans l'annuaire AD pourrait devenir un vrai casse-tête. Heureusement, grâce aux outils installés au début du tutoriel, nous pouvons rechercher une clé de récupération à partir des 8 premiers caractères de l'identifiant de l'ordinateur.

Toujours dans la console "Utilisateurs et ordinateurs Active Directory", effectuez un clic droit sur le nom de votre domaine et cliquez sur "Rechercher le mot de passe de récupération BitLocker".

Saisissez les 8 premiers caractères de l'identifiant du poste et cliquez sur "Rechercher".

Vous n'avez plus qu'à utiliser la clé de récupération. Facile, n'est-ce pas ?

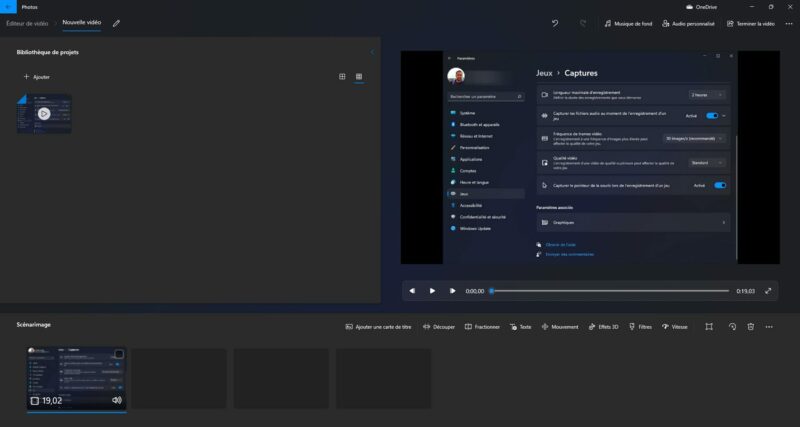

VI. GPO - Script pour activer BitLocker sur plusieurs postes Windows

Pour finir ce tutoriel en beauté, nous allons voir créer une GPO qui va permettre d'activer BitLocker sur la partition système des postes Windows. Cela va éviter de devoir configurer les postes à la main.

Pour cela, on va utiliser le module PowerShell "BitLocker" qui est intégré à Windows et qui est plus dans l'air du temps que l'outil manage-bde. Avant de vous livrer le script tel quel, je vais vous expliquer quelques commandes.

Pour connaître l'état de BitLocker sur votre disque système, vous pouvez exécuter cette commande (la variable d'environnement $env:SystemDrive permet de récupérer la lettre du lecteur où est installé Windows) :

Get-BitLockerVolume -MountPoint $env:SystemDrive

Lorsqu'un disque est protégé par BitLocker le statut est "FullyEncrypted", alors qu'à l'inverse le statut est "FullyDecrypted" si le disque n'est pas chiffré.

Ensuite, il faut ajouter une méthode de protection pour la clé BitLocker. Si votre machine dispose d'un module TPM, utilisez cette commande :

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector

À l'inverse, si la machine n'a pas de puce TPM, il faudra s'appuyer sur un mot de passe (à saisir au démarrage de la machine). Ce qui donne une commande différente, voici pour définir le mot de passe "bonjour123" :

$BitLockerPwd = ConvertTo-SecureString "bonjour123" -AsPlainText -Force Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -PasswordProtector -Password $BitLockerPwd

Enfin, il faut activer BitLocker sur la partition système grâce à Enable-BitLocker. Si vous souhaitez que le matériel soit vérifié avant que BitLocker commence à chiffrer, supprimez le paramètre "-SkipHardwareTest" de la commande ci-dessous. Cela implique qu'il faudra redémarrer, et que si tout est OK le chiffrement BitLocker débutera.

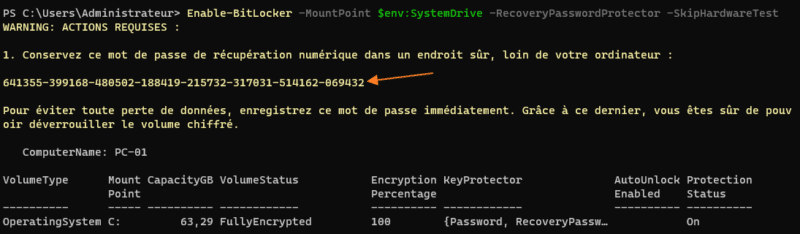

Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest

Cette commande retourne la clé de récupération dans la sortie et c'est aussi cette clé que vous allez retrouver dans l'Active Directory :

Au final, si l'on veut chiffrer le disque système de nos machines Windows par script, on obtient le bout de code ci-dessous (grâce à la condition "if" on effectue l'opération seulement si le disque n'est pas chiffré pour le faire qu'une seule fois).

if((Get-BitLockerVolume -MountPoint $env:SystemDrive).VolumeStatus -eq "FullyDecrypted"){ Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -TpmProtector Enable-BitLocker -MountPoint $env:SystemDrive -RecoveryPasswordProtector -SkipHardwareTest }

Bien sûr, vous pouvez compléter et améliorer ce bout de code même s'il fonctionne en l'état. Désormais, il faut l'exécuter au démarrage de Windows au travers d'une GPO.

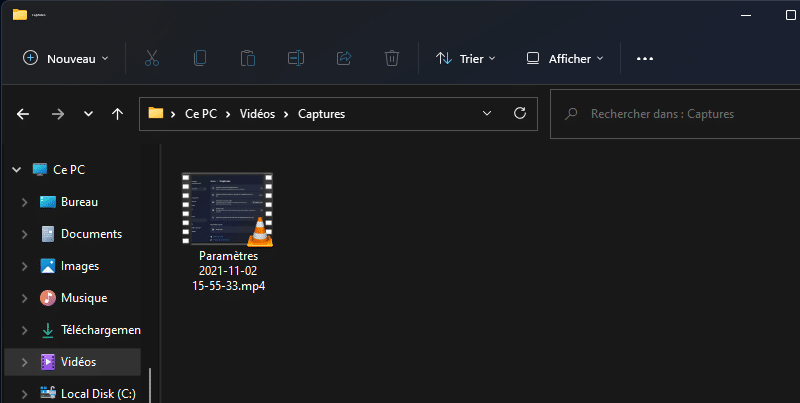

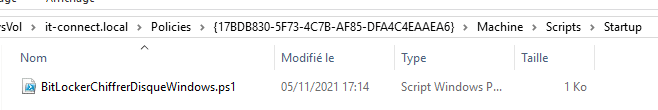

Commencez par créer un script PS1 et à inclure le bout de code ci-dessus à l'intérieur. Pour ma part, je nomme ce script BitLockerChiffrerDisqueWindows.ps1.

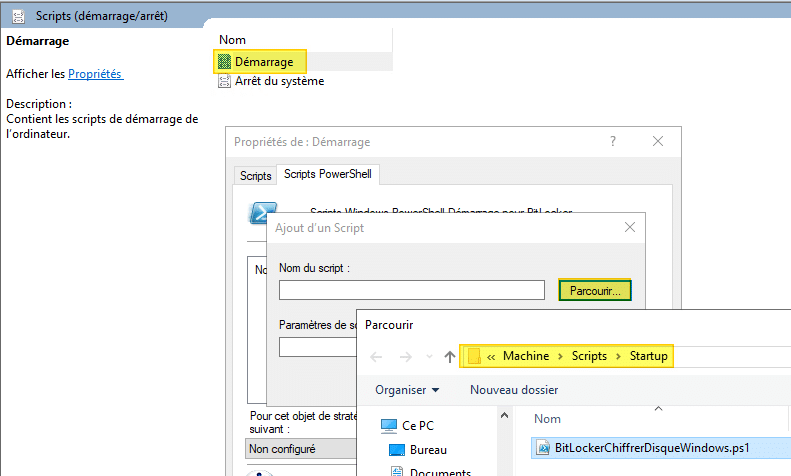

Ensuite, je vous invite à modifier la GPO "BitLocker" créée précédemment. Parcourez les paramètres comme ceci :

Configuration ordinateur > Stratégies > Paramètres Windows > Scripts (démarrage/arrêt)

Cliquez sur "Démarrage" et accédez à l'onglet "Scripts PowerShell". Là, cliquez sur "Parcourir" afin de venir chercher le script PS1 que l'on vient de créer. Je vous invite à le copier-coller dans ce dossier afin qu'il soit stocké directement au niveau de la GPO, comme ceci :

Plus précisément, le script se retrouve dans le dossier "Machine > Scripts > Startup" de ma GPO au sein du SYSVOL. Par exemple :

Une fois que c'est fait, vous pouvez valider et fermer la GPO, car elle est prête. Il ne reste plus qu'à tester sur un poste client où BitLocker n'est pas actif : après un "gpupdate /Force" et un redémarrage, le chiffrement du disque système doit démarrer et la clé de récupération doit être visible dans l'Active Directory directement.

The post BitLocker en entreprise : chiffrer les postes et centraliser les clés de récupération first appeared on IT-Connect.

Chargeur compact - 20 Watts - 1 port USB-C

Chargeur compact - 20 Watts - 1 port USB-C