I. Présentation

Dans ce tutoriel, nous allons apprendre à personnaliser la barre des tâches de Windows 10 et Windows 11, par GPO, afin d'ajouter des icônes d'applications qui seront épinglés par défaut dans les sessions des utilisateurs. Lorsqu'un utilisateur se connecte la première fois sur un ordinateur Windows 10, il a plusieurs icônes épinglés à la barre des tâches : Microsoft Edge, l'Explorateur de fichiers, le Microsoft Store et l'application Courrier. C'est déjà ça, mais en entreprise, on peut avoir envie d'autre chose notamment pour épingler Word, Outlook, un lecteur PDF voire même un autre navigateur.

De la même façon qu'il est possible de personnaliser le menu Démarrer afin d'intégrer certains icônes par défaut, il est possible de personnaliser la barre des tâches pour intégrer des applications afin qu'elles soient épinglées par défaut. À la place de la disposition par défaut, telle qu'elle est présentée ci-dessous, nous allons pouvoir épingler les applications que l'on souhaite !

Note : en ajoutant des applications à la barre des tâches, vous n'empêchez pas l'utilisateur d'épingler des applications supplémentaires.

Voici les grandes étapes à suivre pour atteindre notre objectif du jour :

- Épingler au menu Démarrer les applications à épingler à la barre des tâches

- Exporter la disposition du menu Démarrer au format XML pour récupérer les ID d'applications

- Constituer le fichier XML correspondant à la disposition cible pour la barre des tâches

- Déposer le fichier XML sur un partage accessible par les utilisateurs (pour l'application de la GPO)

- Créer la GPO pour configurer le paramètre "Disposition de l'écran de démarrage"

Pour cette démonstration, je vais utiliser un contrôleur de domaine et un poste de travail sous Windows 10, intégré au domaine, et sur lequel je vais me connecter avec un utilisateur standard.

II. Créer le fichier XML pour la barre des tâches

Tout d'abord, nous devons créer le fichier XML correspondant à la future disposition de la barre des tâches. Concrètement, le contenu de ce fichier XML, on ne va pas le deviner... Microsoft met à disposition un modèle dans sa documentation, et on sait qu'il y a plusieurs possibilités :

- Ajouter nos icônes personnalisés, en supplément des icônes par défaut

- Ajouter nos icônes personnalisés, en remplaçant les icônes par défaut

Dans cet exemple, je vais faire en sorte d'avoir une barre des tâches avec trois icônes :

- Microsoft Word

- Microsoft Edge

- Explorateur de fichiers

On peut considérer que c'est une configuration un peu hybride puisqu'il y a Microsoft Word qui est là en supplément, et les deux autres sont des applications par défaut. Néanmoins, comme je décide de retirer tous les icônes par défaut, il faut que je précise ces deux applications pour les intégrer à ma barre des tâches.

A. Épingler les applications au menu Démarrer

Nous devons récupérer les chemins et identifiants d'applications correspondants aux applications à ajouter à la barre des tâches. Pour cela, le plus simple, c'est de prendre une machine, d'ouvrir une session, et d'épingler au menu Démarrer (oui, j'ai bien dit au menu Démarrer) les applications que l'on souhaite épingler à la barre des tâches.

B. Exporter la disposition avec Export-StartLayout

Ensuite, grâce à la commande Export-StartLayout, on va pouvoir exporter au format XML la disposition de notre menu Démarrer et ainsi récupérer les informations dont on a besoin.

Toujours sur la même machine, nous devons exécuter la commande ci-dessous pour créer un fichier "W10-Apps.xml" sur le Bureau.

Export-StartLayout -Path "$env:userprofile\Desktop\W10-Apps.xml"

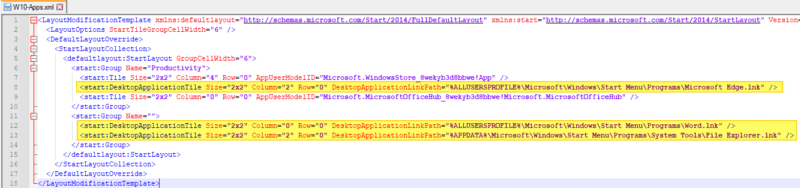

Le fichier W10-Apps.xml contient de nombreuses lignes, et notamment la déclaration de chaque application du menu Démarrer. Je retrouve bien Edge, Word et l'Explorateur. Ici, ce qui m'intéresse, c'est la valeur de la propriété "DesktopApplicationLinkPath", car elle donne le chemin vers le lien qui permet d'appeler l'application.

Gardons ces valeurs de côté, car nous allons en avoir besoin juste après.

C. Constituer le fichier XML

Pour le fichier XML qui permet de configurer la barre des tâches, j'ai repris un modèle de base de Microsoft au sein duquel j'ai ajouté la déclaration des trois applications : Word, Edge, Explorateur. Il est à noter qu'un seul fichier XML peut permettre de configurer le menu Démarrer et la barre des tâches, dans le cas où vous souhaitez configurer les deux par GPO (c'est le même paramètre de GPO).

Voici le fichier XML que nous devons appliquer :

<?xml version="1.0" encoding="utf-8"?>

<LayoutModificationTemplate

xmlns="http://schemas.microsoft.com/Start/2014/LayoutModification"

xmlns:defaultlayout="http://schemas.microsoft.com/Start/2014/FullDefaultLayout"

xmlns:start="http://schemas.microsoft.com/Start/2014/StartLayout"

xmlns:taskbar="http://schemas.microsoft.com/Start/2014/TaskbarLayout"

Version="1">

<CustomTaskbarLayoutCollection PinListPlacement="Replace">

<defaultlayout:TaskbarLayout>

<taskbar:TaskbarPinList>

<taskbar:DesktopApp DesktopApplicationLinkPath="%APPDATA%\Microsoft\Windows\Start Menu\Programs\System Tools\File Explorer.lnk" />

<taskbar:DesktopApp DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Microsoft Edge.lnk" />

<taskbar:DesktopApp DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Word.lnk"/>

</taskbar:TaskbarPinList>

</defaultlayout:TaskbarLayout>

</CustomTaskbarLayoutCollection>

</LayoutModificationTemplate>

On remarque la présence des lignes "taskbar:DesktopApp" afin de déclarer les applications à épingler à la barre des tâches : vous pouvez en ajouter d'autres, à votre convenance. Petite précision : la valeur "taskbar:DesktopApp" doit être remplacée par "taskbar:UWA" lorsqu'il s'agit d'une application moderne qui doit être ouverte.

Quant à l'option "PinListPlacement="Replace"", vous devez l'intégrer uniquement si vous souhaitez remplacer la disposition par défaut, sinon vous devez la retirer afin de conserver les icônes par défaut.

Voilà pour les explications : enregistrez le fichier au format XML avant de passer à la suite.

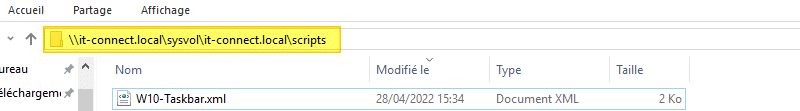

III. Héberger le fichier XML

Le fichier XML doit être mis à disposition sur un partage afin de pouvoir être lu par les utilisateurs et être appliqué dans les sessions. Dans le cadre de cet exemple, je positionne le fichier "W10-Taskbar.xml" directement dans le partage SYSVOL de mon domaine Active Directory, mais vous pouvez choisir un autre emplacement.

Ce qui donne :

Le fichier étant accessible via le réseau, il ne reste plus qu'à créer la GPO.

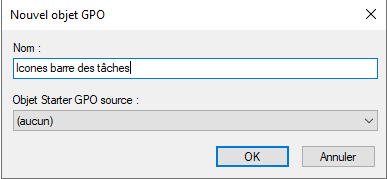

IV. Configurer la barre des tâches par GPO

Il est temps de configurer la stratégie de groupe qui va exploiter le fichier XML. Pour ma part, je nomme cette GPO "Icones barre des tâches" et je crée une liaison avec l'OU "Personnel" qui contient tous mes utilisateurs. Vous pouvez aussi utiliser une GPO existante, en fait.

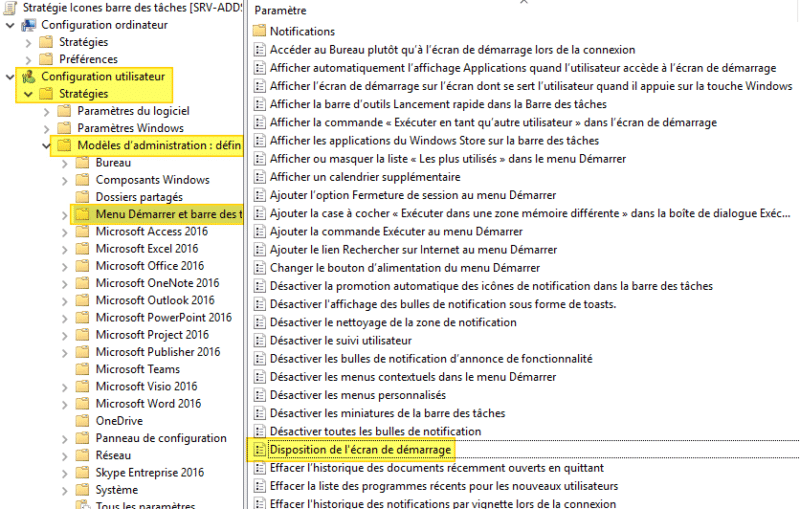

Modifiez la GPO et parcourez les paramètres de cette façon :

Configuration utilisateur > Stratégies > Modèles d'administration > Menu Démarrer et barre des tâches

Ici, vous allez trouver le paramètre "Disposition de l'écran de démarrage" que nous allons configurer.

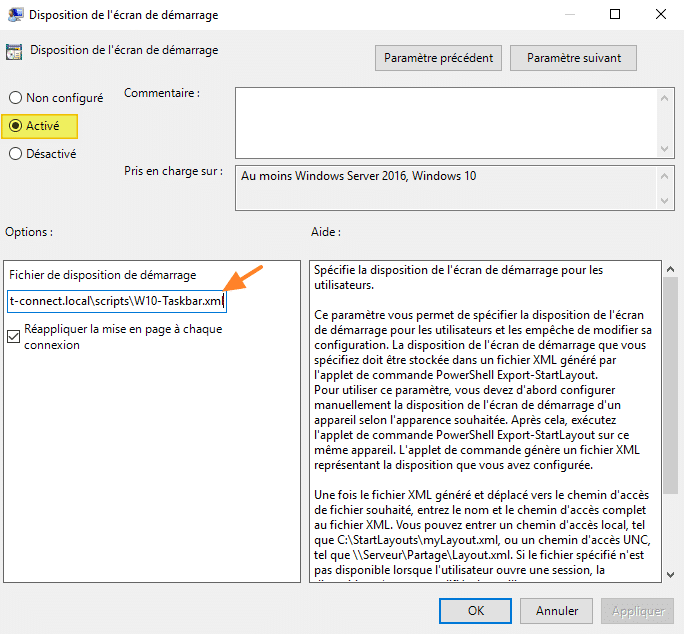

Cochez l'option "Activé" et renseignez l'option "Fichier de disposition de démarrage" pour préciser le chemin réseau (commençant par "\\") vers le fichier XML. Si vous avez l'option "Réappliquer la mise en page à chaque connexion", vous pouvez l'activer, mais d'après ce que j'ai pu constater, cela ne fonctionne pas pour la barre des tâches (je vais revenir sur ce point).

La GPO est prête : nous pouvons tester !

V. Tester sur un poste client

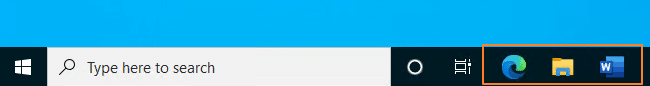

À partir d'un poste sous Windows 10, intégré au domaine, je me connecte avec la session d'un utilisateur membre de l'OU "Personnel" de mon AD. Et là, c'est magique : ma barre des tâches intègre bien les trois icônes que j'ai déclaré dans mon fichier de configuration au format XML !

L'utilisateur est en mesure d'ajouter d'autres applications à la barre des tâches, mais aussi de supprimer celles que vous avez épinglées. Même si l'on a coché l'option "Réappliquer la mise en page à chaque connexion", cela ne semble pas fonctionner, car les icônes ne reviennent pas !

D'après mes tests, le fichier XML est réappliqué uniquement lorsqu'il est modifié ! Ainsi, si on veut simuler une modification, on peut exécuter cette commande sur un serveur ayant des droits d'écriture sur le fichier XML afin de modifier la date de dernière modification (LastWriteTime).

(ls \\it-connect.local\sysvol\it-connect.local\scripts\W10-Taskbar.xml).LastWriteTime = Get-Date

À la prochaine ouverture de session, vos icônes vont revenir, en plus de ceux de l'utilisateur ! Cela est un point faible, mais ce n'est pas gênant si vous souhaitez que cette disposition soit une configuration par défaut et que vous souhaitez laisser complètement la main à l'utilisateur. Si vous souhaitez que ce soit toujours réappliqué, vous pouvez créer une routine sur le serveur pour qu'il modifie l'attribut "LastWriteTime" du fichier à intervalle régulier (je n'ai pas mieux à vous proposer à ce jour).

Pour approfondir le sujet, notamment parce que l'on peut imaginer une disposition de barre des tâches différentes selon le pays de l'utilisateur, je vous recommande de lire cette documentation de Microsoft : Microsoft Docs - Barre des tâches.

The post

Windows 10 : comment épingler des icônes à la barre des tâches par GPO ? first appeared on

IT-Connect.