I. Présentation

OVHcloud propose de nombreux services Cloud dans le but de permettre aux entreprises et aux particuliers d'héberger des services divers et variés, en fonction des besoins. De ce fait, OVHcloud propose ce que l'on appelle des serveurs dédiés, c'est-à-dire des serveurs physiques, que l'on peut louer sous la forme d'un abonnement, et qui ne sont pas mutualisés. Autrement dit, lorsqu'une entreprise loue un serveur dédié, elle est la seule à exploiter ce serveur physique qui est en quelque sorte privatisé.

Après avoir soigneusement sélectionné votre serveur dédié, une nouvelle étape se présente : l'installation du système d'exploitation sur le serveur dédié. C'est une étape indispensable, que ce soit pour héberger un site web, créer un serveur de fichiers dans le Cloud, etc... En effet, le serveur dédié est une coquille vide qu'il va falloir installer, administrer et maintenir dans le temps.

Dans ce tutoriel, nous allons apprendre à installer un système d'exploitation, en l'occurrence VMware ESXi, sur un serveur dédié OVHcloud à partir de l'espace client OVHcloud. Si vous êtes dans cette situation, alors cet article tombe à pic.

II. Installation du serveur depuis l'espace client OVHcloud

La première étape consiste à se connecter à l'espace client d'OVHcloud, à partir de cette adresse : www.ovh.com

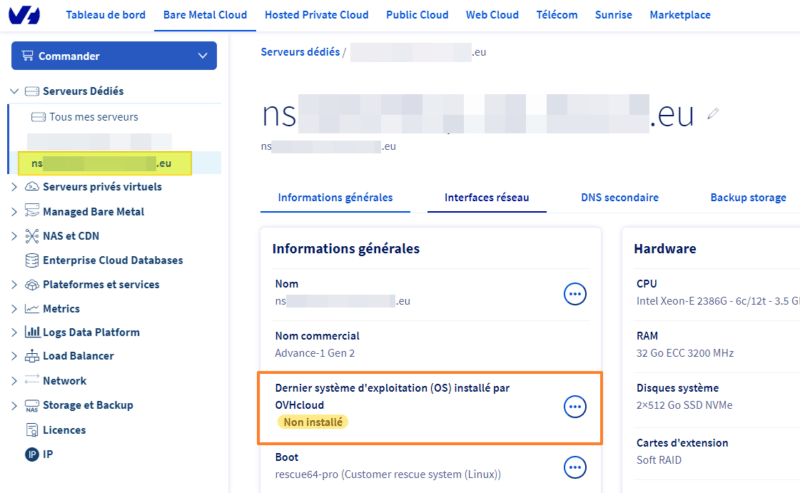

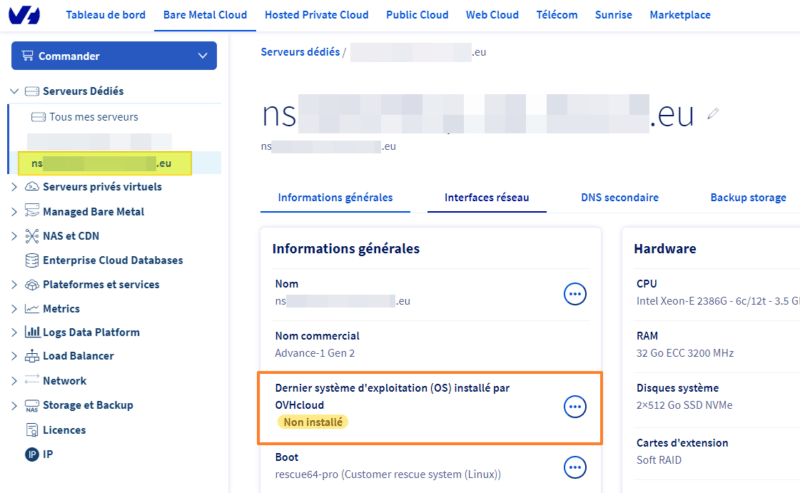

Une fois que c'est fait, vous devez cliquer sur l'onglet "Bare Metal Cloud" dans le menu. Une fois la page chargée, différents services vont s'afficher dans le menu à gauche, mais inutile de chercher très longtemps puisque c'est la section "Serveurs dédiés" qui nous intéresse. Sélectionnez le nouveau serveur dédié à installer dans la liste (si vous avez plusieurs serveurs dédiés rattachés à ce compte, ils s'affichent tous ici).

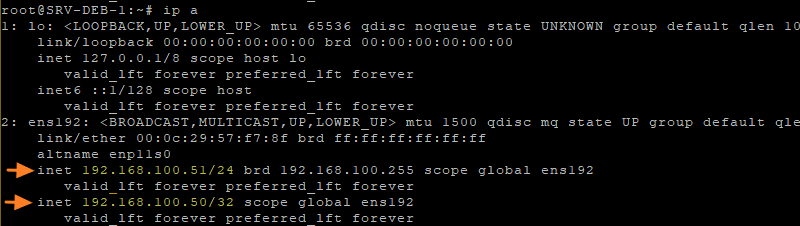

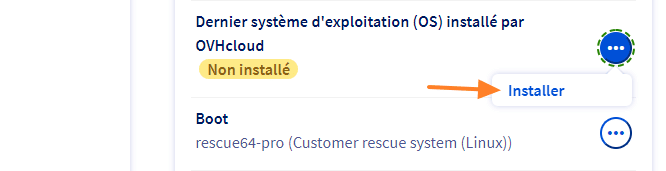

La fiche descriptive du serveur apparaît avec le paramètre "Dernier système d'exploitation (OS) installé par OVHcloud" et la valeur "Non installé". Nous allons remédier à cette situation.

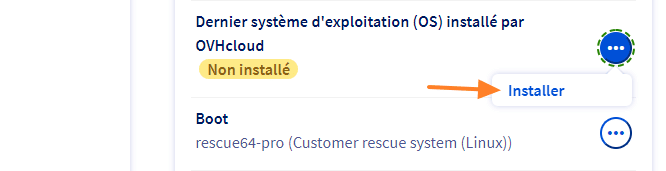

Cliquez sur le menu "..." puis sur "Installer" afin de lancer l'assistant d'installation du serveur.

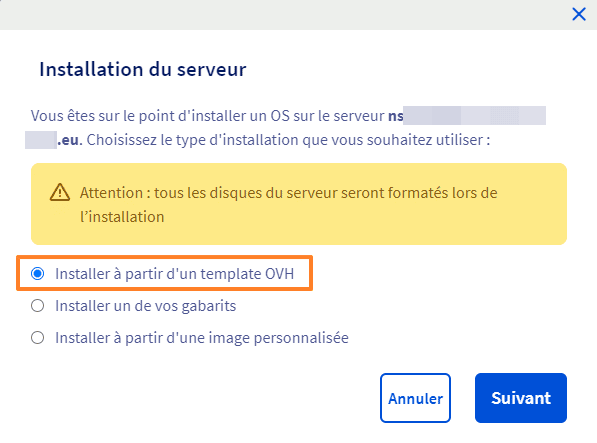

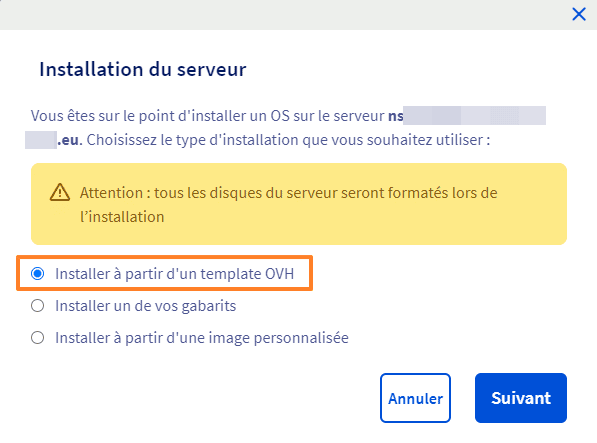

L'installation du serveur physique via l'espace client OVH, c'est différent puisque l'on ne peut pas accéder au serveur physiquement pour insérer une clé USB bootable. Il y a tout de même trois options :

- Installer à partir d'un template OVHcloud : c'est la formule la plus simple et que nous allons utiliser. Idéale pour un premier serveur (et un nombre restreint de serveurs)

- Installer un de vos gabarits : cette méthode permet de gagner du temps en utilisant une sorte de modèle, mais il faut d'abord installer un premier serveur pour avoir un modèle, ce qui n'est pas notre cas

- Installer à partir d'une image personnalisée : cette méthode avancée permet d'utiliser votre propre image Cloud Ready (voir cette documentation officielle)

Choisissez "Installer à partir d'un template OVH" et continuez.

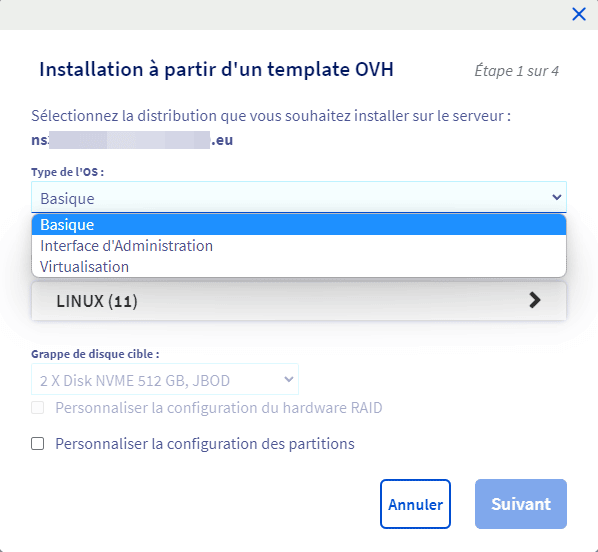

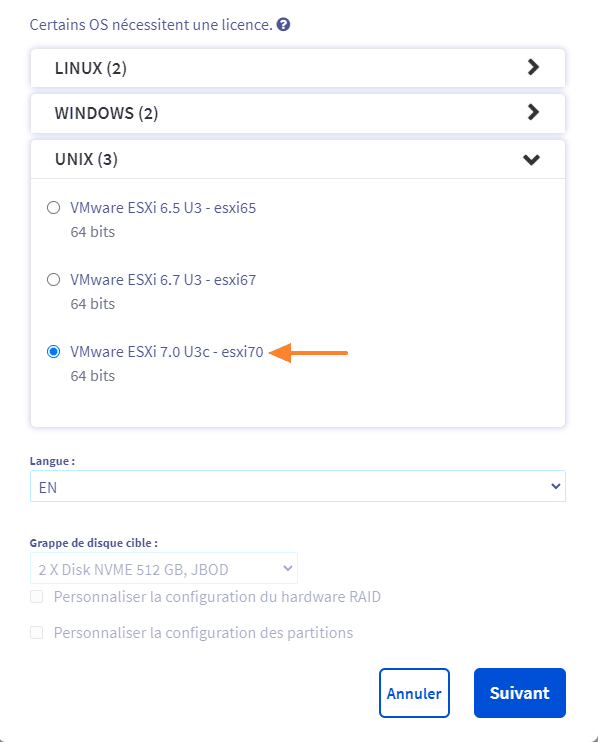

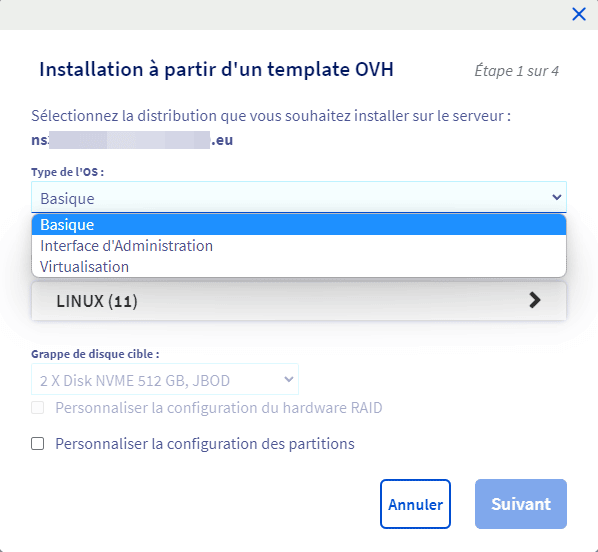

Ensuite, vous devez choisir le système d'exploitation que vous souhaitez installer. Il est possible d'installer un système d'exploitation en dur tel que Debian ou Rocky Linux (ou Windows Server, avec un supplément pour la licence), mais également de s'orienter vers une solution de virtualisation dans le but de créer des VMs sur ce serveur. Ainsi, il faudra choisir un hyperviseur : VMware ESXi, Proxmox VE ou Hyper-V Server (version gratuite d'Hyper-V, en ligne de commande).

Restons sur l'idée de base : l'installation de VMware ESXi, même s'il y a une limitation à connaître (voir ci-dessous). Pour retrouver VMware ESXi, il faut choisir "Virtualisation" comme type d'OS.

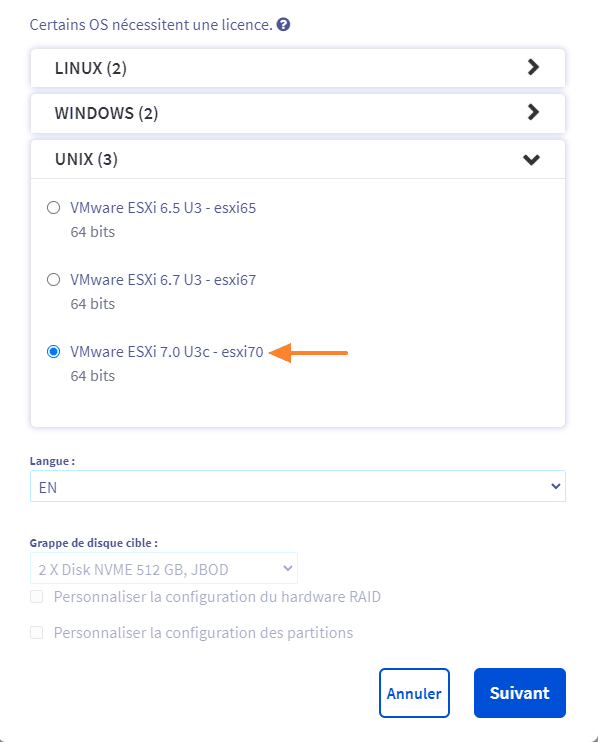

Dans la liste, prenez "VMware ESXi 7.0 U3C - esxi70" qui est la version la plus récente proposée par OVHcloud. Il conviendra d'accéder au site de VMware pour demander une licence de l'édition gratuite. J'attire votre attention sur l'option "Personnaliser la configuration des partitions" qui n'est pas disponible lorsque l'on sélectionne VMware ESXi, mais qui l'est avec Proxmox.

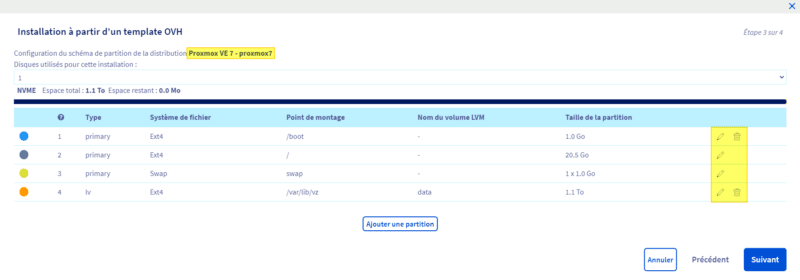

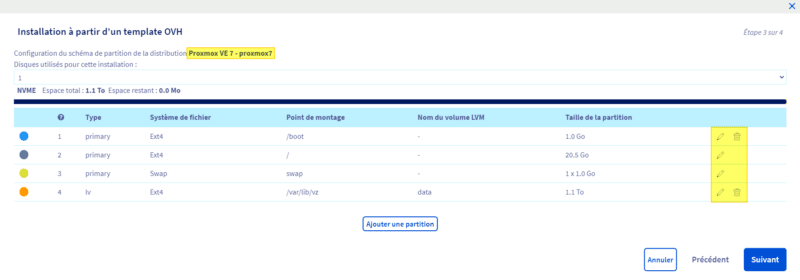

Dans le cas où Proxmox VE est retenu, on peut voir qu'il est possible de modifier les partitions : modifier, ajouter et supprimer une partition.

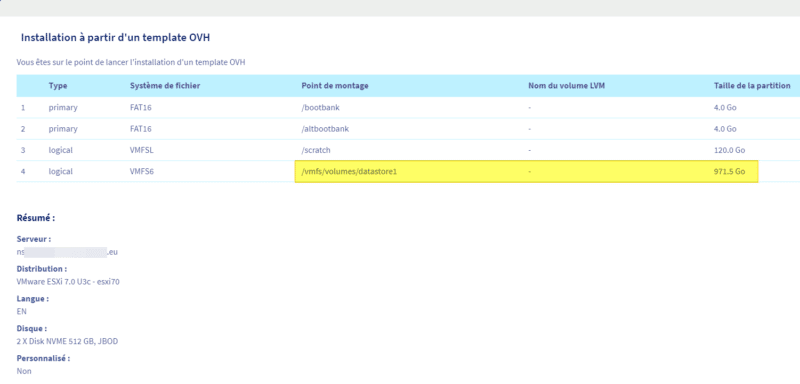

Il est à noter que VMware ESXi ne supporte pas le RAID logiciel donc même si ce serveur dédié dispose de 2 disques SSD, il n'est pas possible de faire un RAID !

Note : certains modèles de serveurs dédiés, comme la référence "Advance Gen 2" intègre une carte RAID qui permet de faire du RAID matériel.

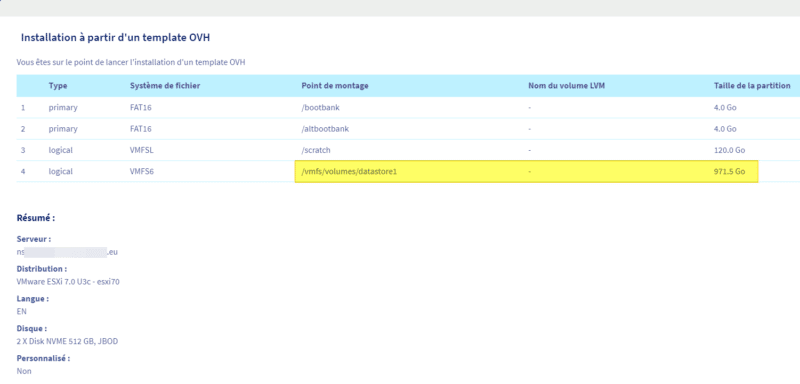

De ce fait, une banque de données nommée "datastore1" sera créée et elle fera 971,5 Go, puisque j'ai deux disques de 512 Go. Il y a une partition de 120 Go montée en "/scratch" qui est utile à VMware ESXi 7 pour stocker des crash dump et différentes informations (ça fait beaucoup, mais il faut faire avec, car c'est l'installeur de VMware qui veut ça).

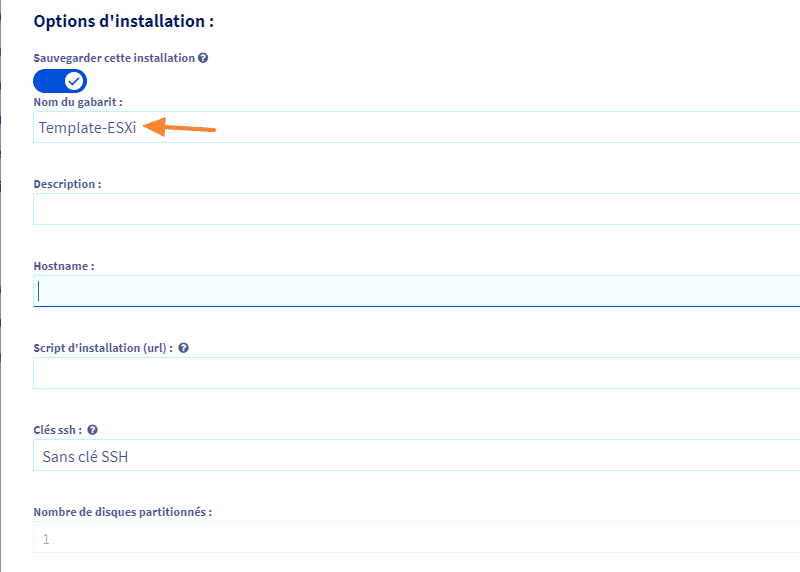

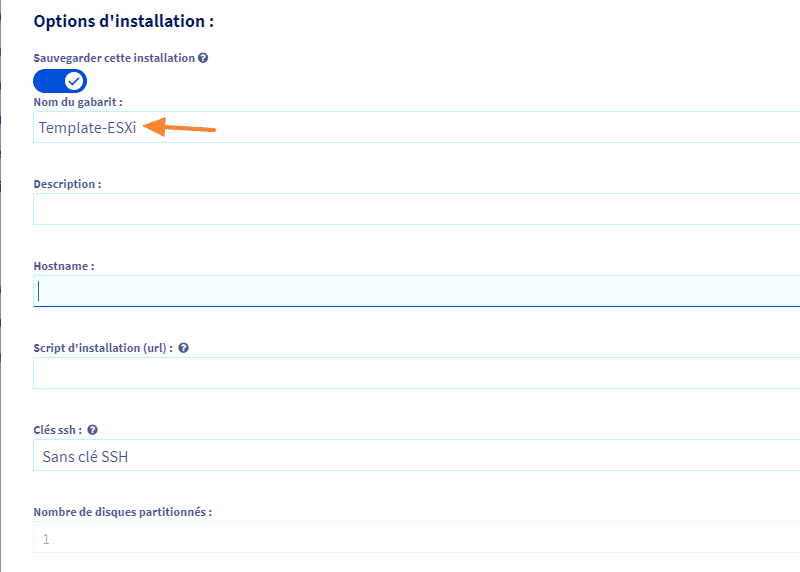

A l'étape suivante, il y a la section "Options d'installation" où l'on peut activer le paramètre "Sauvegarder cette installation" afin de créer un fameux gabarit ! Ce n'est pas du tout obligatoire, surtout si vous n'envisagez pas d'installer d'autres serveurs dédiés via ce compte OVHcloud.

Par ailleurs, le paramètre "Hostname" est intéressant pour donner un nom qui sera attribué au système directement, et le paramètre "Script d'installation" permet d'appeler un script qui va permettre d'automatiser certaines tâches suite à l'installation du système (cela est utile surtout lorsque l'on installe une distribution Linux sur le serveur dédié). Dans le cas où une clé SSH est définie dans votre compte, vous pouvez l'associer ici via le paramètre "Clés ssh".

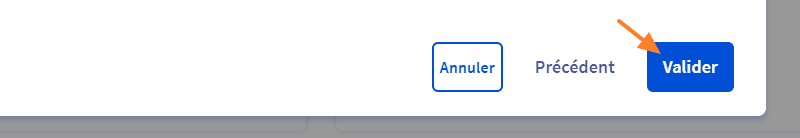

Cliquez sur "Valider" pour lancer l'installation du serveur dédié OVHcloud !

Pendant l'installation, qui nécessite environ 15 minutes, il n'y a rien à faire : vous pouvez faire autre chose.

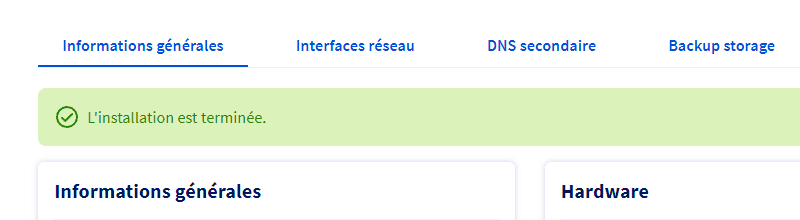

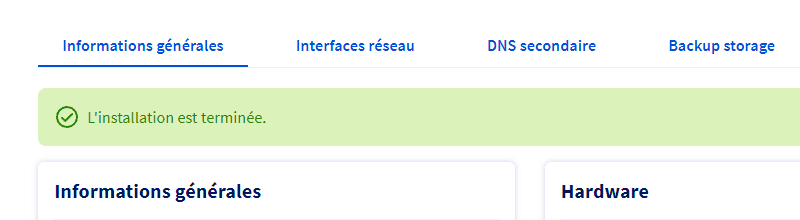

Lorsque ce sera terminé, le message "L'installation est terminée" va s'afficher sur l'interface OVHcloud. Que faire ensuite ? C'est ce que nous allons voir.

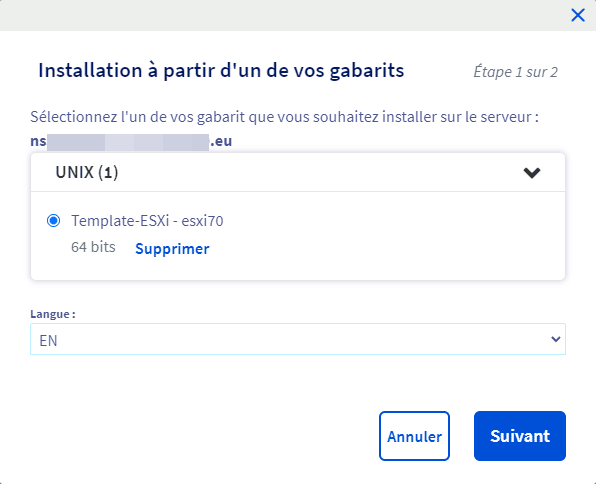

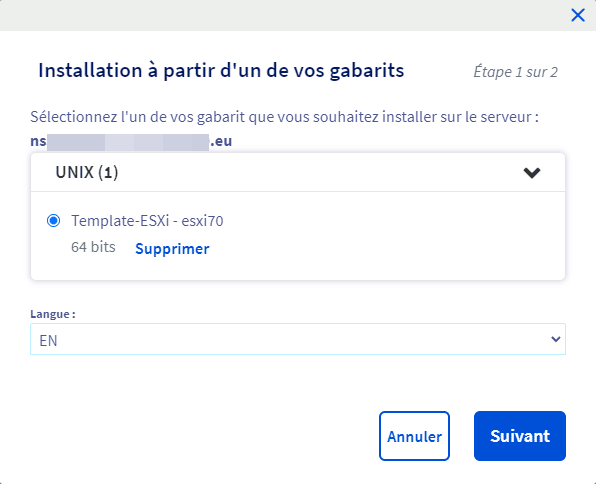

Petite remarque avant de poursuivre : si vous avez pris la décision de sauvegarder cette configuration sous la forme d'un gabarit, lors de l'installation d'un prochain serveur dédié (ou la réinstallation de celui-ci), ce gabarit sera proposé.

III. Comment se connecter au serveur dédié ?

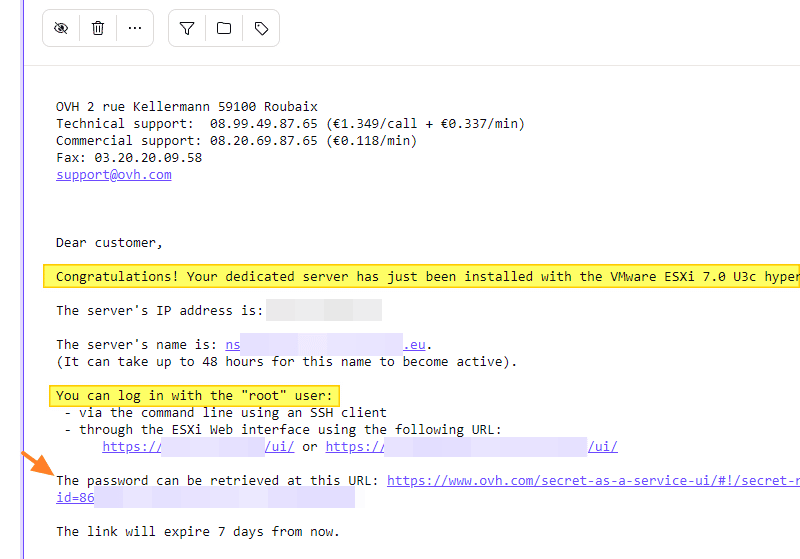

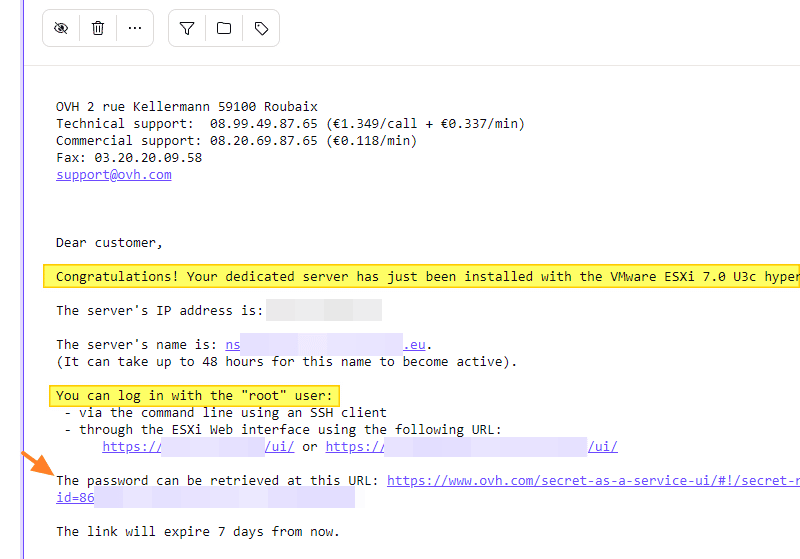

Rendez-vous dans votre boîte e-mail où vous avez dû recevoir un e-mail d'OVHcloud au sujet de votre nouveau serveur. Cet e-mail indique que le serveur est installé, qu'il est accessible en HTTPS, et qu'il y a le compte "root" prêt à l'emploi. Un lien est présent dans l'e-mail pour vous permettre de récupérer le mot de passe (qu'il faudra personnaliser par la suite) du compte root.

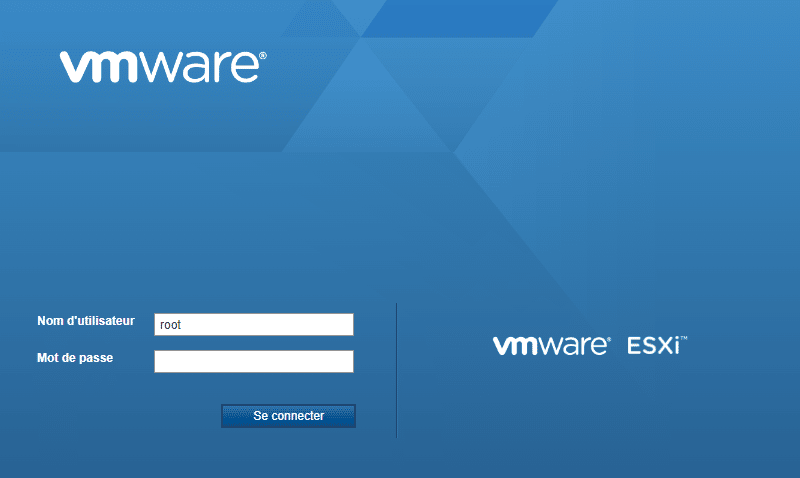

Cliquez sur le lien HTTPS avec l'adresse IP publique du serveur afin d'accéder à la page de connexion d'ESXi. Ici, vous devez vous connecter avec le compte "root" et le mot de passe fournit par OVHcloud.

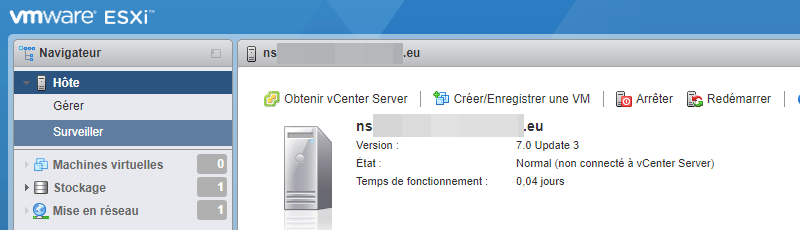

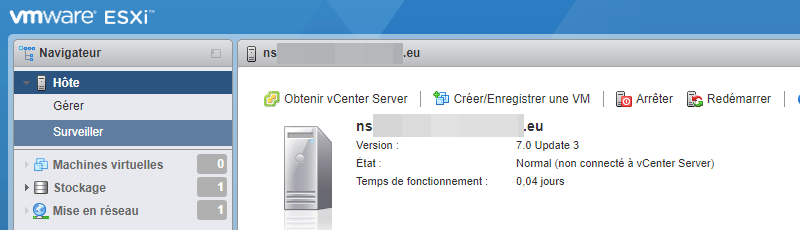

Voilà, vous êtes connecté à votre hôte VMware ESXi ! L'installation initiale est terminée.

IV. L'installation est terminée : que faire ensuite ?

A. La banque de données

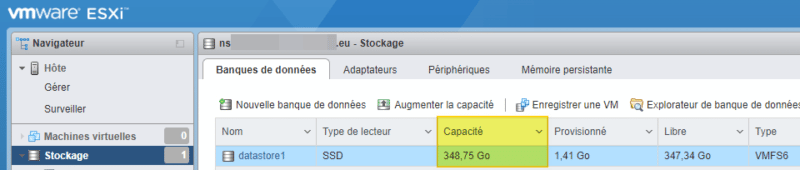

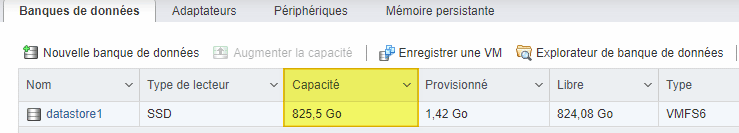

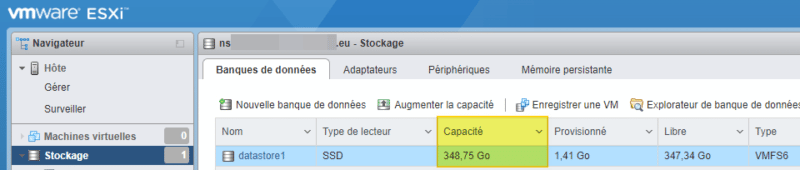

Avant de vous laisser, je souhaitais vous donner quelques informations supplémentaires, notamment sur le stockage. Si vous cliquez à gauche sur "Stockage", vous verrez qu'il y a une banque de données "datastore1" de 348,75 Go. Cela ne correspond pas aux 971,5 Go annoncés lors de l'installation. Pas de panique, nous allons remédier à cela.

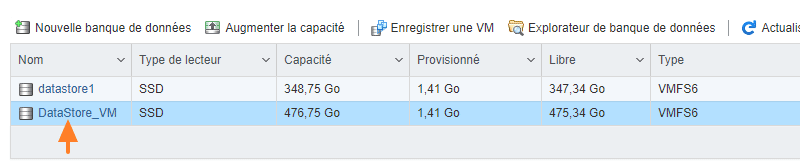

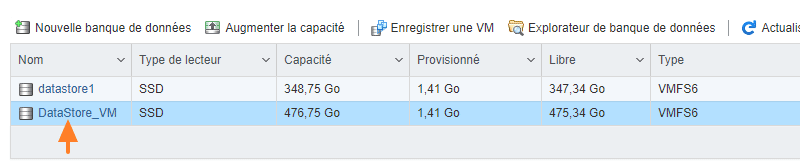

Il y a deux solutions : créer une nouvelle banque de données en cliquant sur le bouton "Nouvelle banque de données" afin d'utiliser le second disque SSD NVMe. Ainsi, vous avez deux banques de données distinctes, qui pourront accueillir des VMs toutes les deux. Ce qui va donner :

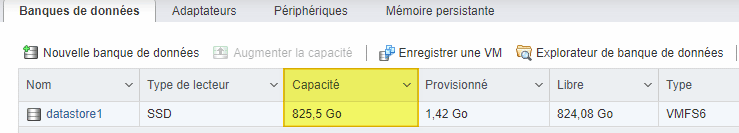

L'autre option consiste à augmenter la capacité de la banque de données "datastore1". Pour cela, il suffit de la sélectionner, de cliquer sur "Augmenter la capacité" puis de choisir le disque SSD. Suite à cette opération, on obtient une banque de données de 825,5 Go. Dans un cas comme dans l'autre, il n'y a pas de sécurité au niveau du stockage en l'absence de RAID.

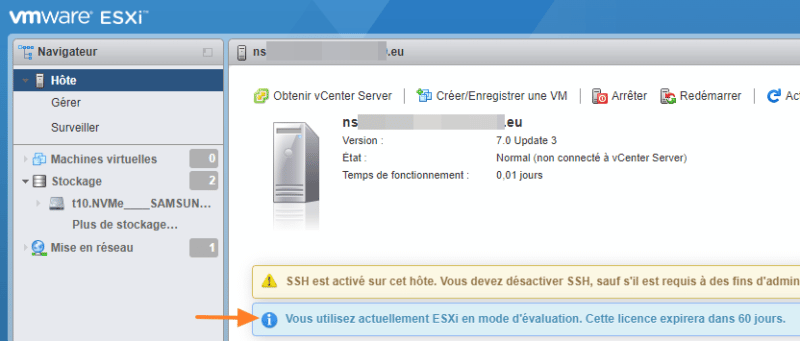

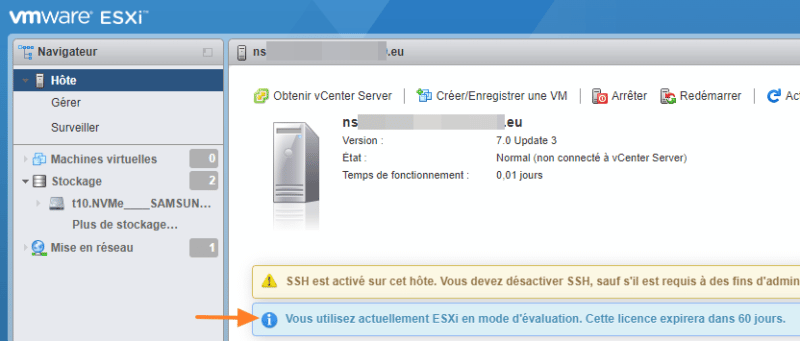

B. La licence VMware ESXi

Sur la page d'accueil du serveur, le message suivant s'affiche : "Vous utilisez actuellement ESXi en mode d'évaluation. Cette licence expirera dans 60 jours". Pour obtenir une licence gratuite, suivez ce lien (il faut créer un compte gratuit) : Licence VMware ESXi 7.0 (Free)

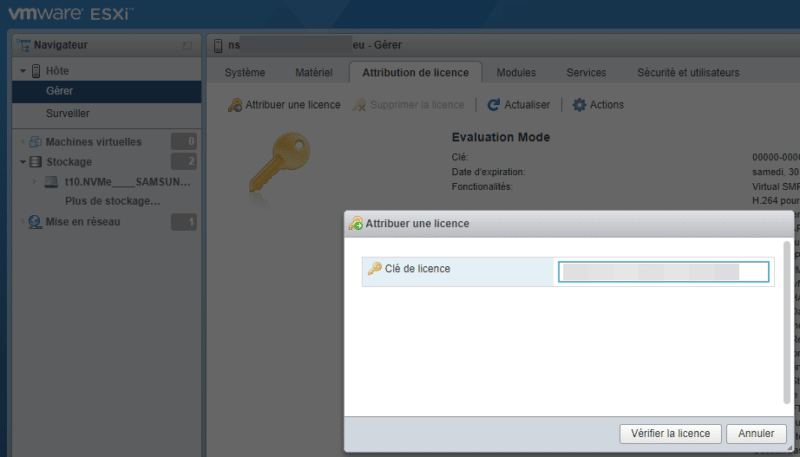

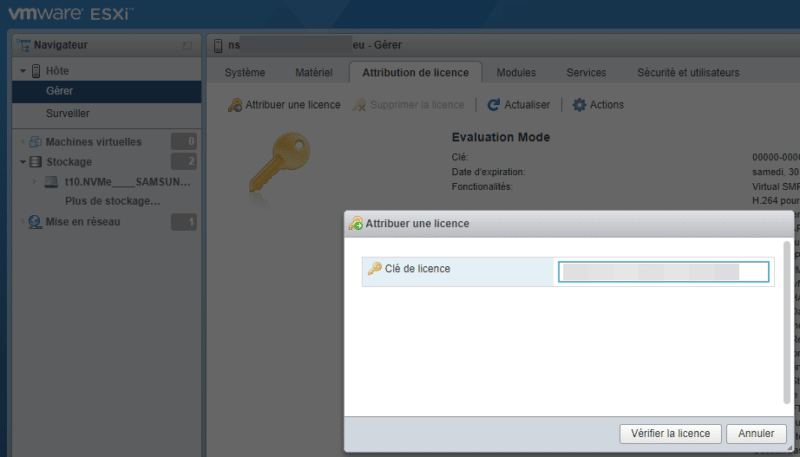

Lorsque la licence est entre vos mains, cliquez sur "Gérer" sous "Hôte" dans le menu à gauche. Ensuite, il faut cliquer sur l'onglet "Attribution de licence", indiquer la clé et valider par deux fois.

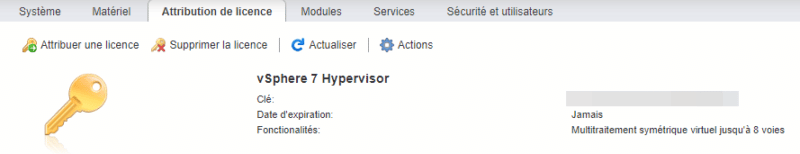

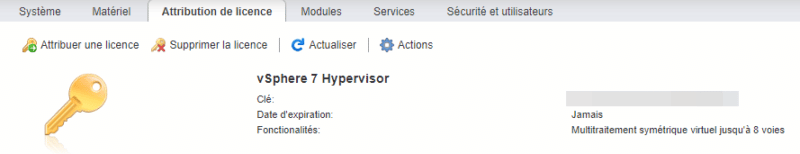

Ouf, l'hôte est activé et la licence à une date d'expiration rassurante : jamais.

C. Les sauvegardes des machines virtuelles

En cas de panne qui implique une réinstallation, l'hôte VMware ESXi en lui-même peut se réinstaller et se reconfigurer assez rapidement du moment que c'est bien documenté. La véritable richesse, ce sont les machines virtuelles hébergées par cet hyperviseur.

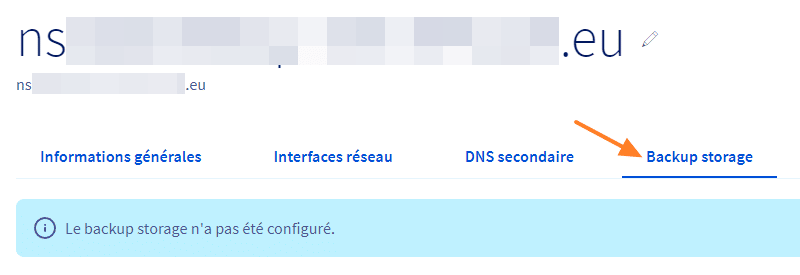

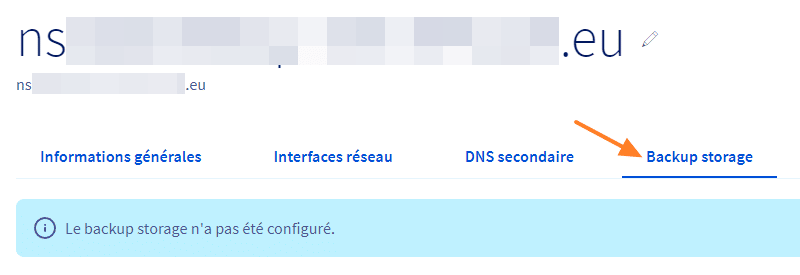

Il est impératif de gérer vous-même la sauvegarde de données et de vos machines virtuelles. Ce n'est pas à la charge d'OVHcloud. D'accord, mais comment fait-on ? Tout d'abord, il faut savoir qu'avec serveur dédié, OVHcloud met à disposition un espace de stockage pour les sauvegardes via la fonction "Backup storage".

Cet espace de stockage est externe au serveur, est inclus avec tous les serveurs dédiés OVHcloud, et il est accessible via différents protocoles (SMB, FTP, NFS). Par défaut, l'espace de stockage offert est de 500 Go et 1 To supplémentaire sera facturé 12 euros HT par mois).

Cet espace de stockage est accessible depuis votre serveur VMware ESXi et depuis vos VMs (selon la configuration). Pour générer des sauvegardes, il y a diverses solutions, dont :

Je ne connais pas la politique liée à cet espace "Backup storage" donc je ne sais pas à quel point il est redondé. De ce fait, je vous recommande de prévoir également des sauvegardes externalisées, en dehors de chez OVHcloud.

D. Mise à jour de VMware ESXi

Imaginons que le serveur VMware ESXi fraîchement installé n'exécute pas la dernière version du système : comment faire pour le mettre à jour ? Cela est vrai aussi dans le temps, où il y aura sans aucun doute des mises à jour de VMware ESXi.

Pour effectuer la mise à jour, il va falloir se connecter sur le site de VMware pour télécharger la version la plus récente et procéder à la mise à jour manuellement. Je vous invite à suivre mon tutoriel qui explique comment mettre à jour VMware ESXi (cela fonctionne pour des mises à jour majeures et mineures) :

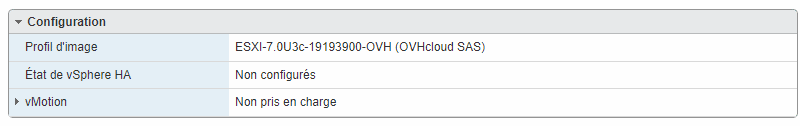

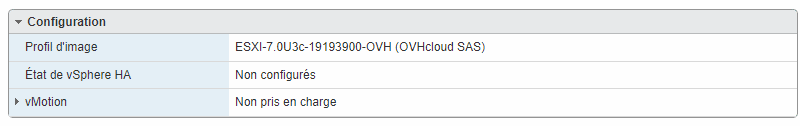

Dans ce cas précis, le serveur est livré avec une image nommée "ESXI-7.0U3c-19193900-OVH (OVHcloud SAS)", correspondante à "ESXI-7.0U3c" sauf qu'il existe la version 7.0U3d donc une mise à jour s'impose ! Suite à cette mise à jour, la valeur est différente : (Updated) ESXi-7.0U3d-19482537-standard (OVHcloud SAS).

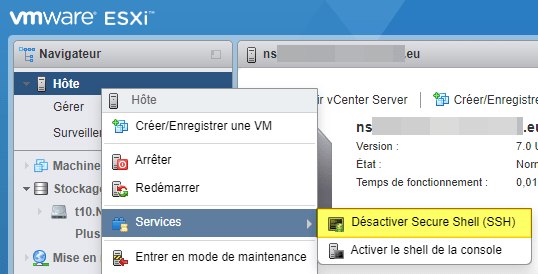

E. L'accès SSH

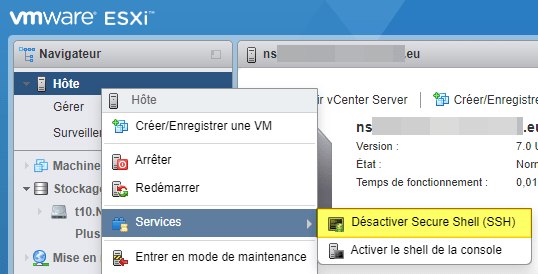

L'accès SSH est actif par défaut, mais il représente une porte d'entrée supplémentaire donc si vous ne l'utilisez pas, il est préférable de le désactiver. Effectuez un clic droit sur "Hôte", puis sous "Services", cliquez sur "Désactiver Secure Shell (SSH)". Au besoin, l'opération inverse permettra de le réactiver le temps d'une manipulation (par exemple : pour réaliser une mise à jour).

V. Conclusion

Grâce à ce guide, vous êtes en mesure d'installer VMware ESXi sur un serveur dédié OVHcloud, et surtout, la mise en service d'un serveur dédié doit vous paraître moins abstraite. Je vous encourage à explorer l'espace client d'OVHcloud afin de voir les différentes fonctionnalités de votre serveur dédié.

Dans le cas où vous envisagez de mettre en place un pare-feu virtuel sur cet hyperviseur, vous devrez utiliser une seconde adresse IP publique (en tout cas, je vous le recommande). Il y a quelque temps, j'ai mis en ligne un tutoriel à ce sujet et il reste valide : OVH - Configuration d'une adresse IP failover sur PfSense.

The post

Infra Cloud : comment installer un serveur dédié OVH ? first appeared on

IT-Connect.